项目简介

SnifferToolServer 是一个开源的网络嗅探服务器端程序,它允许用户远程捕获和分析网络流量。该项目基于Python开发,并利用Scapy库进行数据包处理,为开发者、网络安全研究人员和IT专业人士提供了一种简单而高效的方式来监控和理解网络行为。

技术解析

核心特性

- 实时数据捕获 - SnifferToolServer 使用Scapy库,能够实时监听并捕捉到网络上的各种协议(如TCP, UDP, ICMP等)的数据包。

- 灵活的数据过滤 - 支持基于iptables或BPF(Berkeley Packet Filter)的过滤规则,可以精准地筛选出需要关注的数据流。

- 远程访问 - 提供HTTP API接口,允许用户通过Web客户端或其他远程应用程序与服务器通信,获取嗅探结果。

- 数据可视化 - 虽然项目本身并不直接提供数据可视化的界面,但它支持导出JSON格式的数据,可与其他数据可视化工具结合使用。

- 安全控制 - 强调权限管理和加密传输,确保只有授权用户才能访问和接收数据。

技术架构

- 前端:主要由RESTful API构成,用于接收和响应来自用户的请求。

- 后端:核心是数据包捕获模块,使用Scapy进行数据包解析,以及iptables/bpf实现过滤策略。

- 存储:默认情况下,捕获的数据保存在内存中,但可以通过配置持久化至数据库或文件系统。

应用场景

- 网络安全检测 - 监控网络中的异常活动,帮助发现潜在的入侵或攻击。

- 性能优化 - 分析网络流量,找出可能导致性能下降的原因。

- 开发调试 - 对应用层协议进行调试,理解数据交换过程。

- 教学研究 - 学习网络原理,了解不同协议的工作机制。

特点与优势

- 开源免费:任何人都可以自由使用、学习和改进。

- 易于集成:简单的API设计使得与其他系统集成变得轻松。

- 跨平台:Python语言的特性使其能在多种操作系统上运行。

- 扩展性强:预留了丰富的扩展接口,可以定制自己的数据处理逻辑。

结语

最后

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

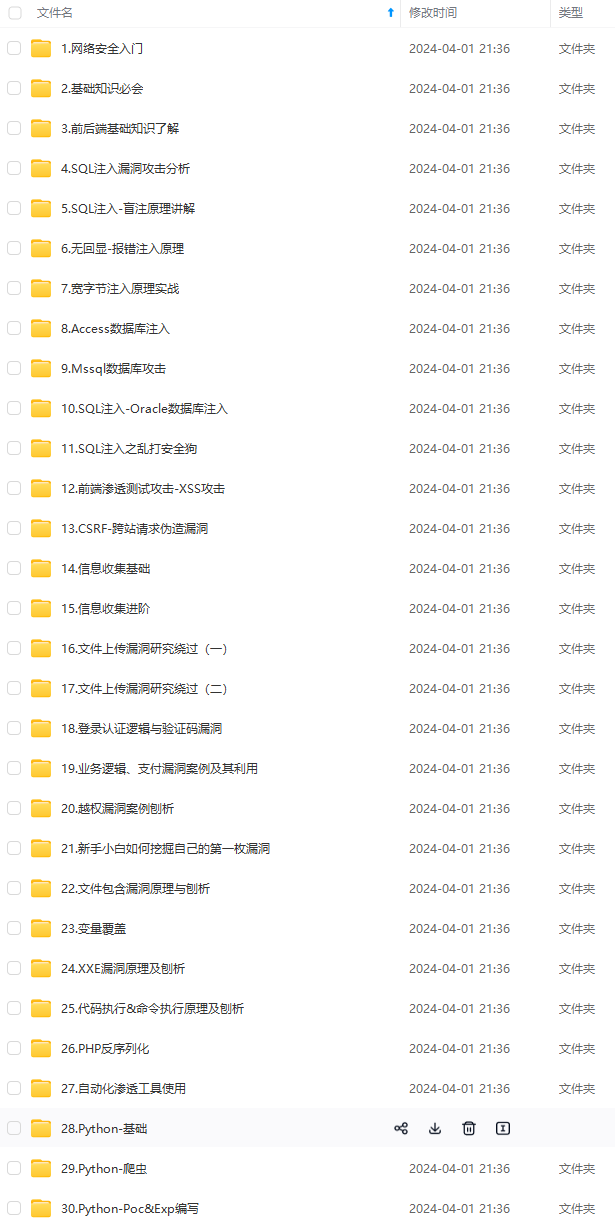

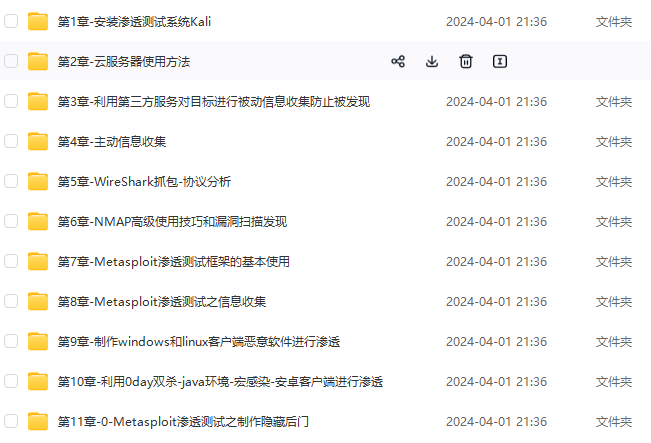

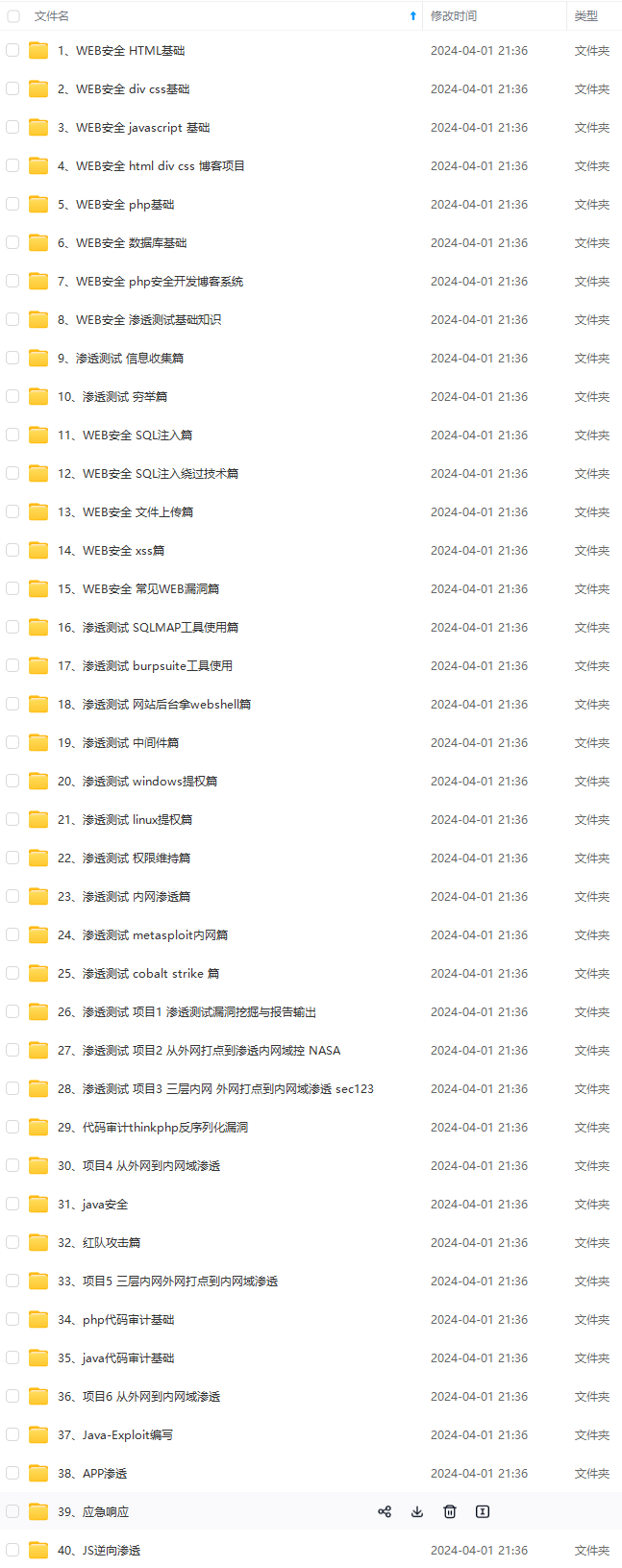

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

4187

4187

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?