接入sw6

[JR_sw6]int Eth-Trunk 1

[JR_sw6-Eth-Trunk1]mode lacp-static

[JR_sw6-Eth-Trunk1]trunkport Ethernet 0/0/1

[JR_sw6-Eth-Trunk1]trunkport Ethernet 0/0/3

核心sw1

[HX_sw1]int Eth-Trunk 2

[HX_sw1-Eth-Trunk2]mode lacp-static

[HX_sw1-Eth-Trunk2]trunkport g0/0/2

[HX_sw1-Eth-Trunk2]trunkport g0/0/3

核心sw2

[HX_sw2]int Eth-Trunk 2

[HX_sw2-Eth-Trunk2]mode lacp-static

[HX_sw2-Eth-Trunk2]trunkport g0/0/1

[HX_sw2-Eth-Trunk2]trunkport g0/0/2

### VLAN

1栋楼

接入sw5

[JR_sw5]vlan batch 2 to 5

[JR_sw5]int e0/0/2

[JR_sw5-Ethernet0/0/2]port link-type access

[JR_sw5-Ethernet0/0/2]port de vlan 2

[JR_sw5-Ethernet0/0/2]int e0/0/1

[JR_sw5-Ethernet0/0/1]port link-type trunk

[JR_sw5-Ethernet0/0/1]port trunk allow-pass vlan 2 999

接入sw6

[JR_sw6]vlan batch 2 to 5

Info: This operation may take a few seconds. Please wait for a moment…done.

[JR_sw6]int e0/0/2

[JR_sw6-Ethernet0/0/2]port link-ty acc

[JR_sw6-Ethernet0/0/2]port d v 3

[JR_sw6-Ethernet0/0/2]q

[JR_sw6]int Eth-Trunk 1

[JR_sw6-Eth-Trunk1]port link-type trunk

[JR_sw6-Eth-Trunk1]port trunk allow-pass vlan 3 999

汇聚sw3

[HJ_sw3]vlan batch 2 to 5 200 999

[HJ_sw3]int e0/0/3

[HJ_sw3-Ethernet0/0/3]port link-type trunk

[HJ_sw3-Ethernet0/0/3]port trunk allow-pass vlan 2 999

[HJ_sw3]int Eth-Trunk 1

[HJ_sw3-Eth-Trunk1]port link-type trunk

[HJ_sw3-Eth-Trunk1]port trunk allow-pass vlan 3 999

[HJ_sw3]port-g g Ethernet0/0/1 Ethernet0/0/2

[HJ_sw3-port-group]port link-type trunk

[HJ_sw3-port-group]port trunk allow-pass vlan 2 3 999 //4、5不放行是修剪

___________________________________ 以上是1栋楼的

2栋楼

接入sw7

[JR_sw7]vlan batch 2 to 5 200 999

[JR_sw7]int e0/0/2

[JR_sw7-Ethernet0/0/2]port link-type acc

[JR_sw7-Ethernet0/0/2]port de vlan 4

[JR_sw7-Ethernet0/0/2]int e0/0/3

[JR_sw7-Ethernet0/0/3]port link-type acc

[JR_sw7-Ethernet0/0/3]port de vlan 5

[JR_sw7-Ethernet0/0/3]int e0/0/1

[JR_sw7-Ethernet0/0/1]port link-type trunk

[JR_sw7-Ethernet0/0/1]port trunk allow-pass vlan 4 5 999

汇聚sw4

[HJ_sw4]vlan batch 2 to 5 200 999

[HJ_sw4]int e0/0/3

[HJ_sw4-Ethernet0/0/3]port link-type trunk

[HJ_sw4-Ethernet0/0/3]port trunk allow-pass vlan 4 5 999

[HJ_sw4-Ethernet0/0/3]int e0/0/2

[HJ_sw4-Ethernet0/0/2]port link-type trunk

[HJ_sw4-Ethernet0/0/2]port trunk allow-pass vlan 4 5 999

[HJ_sw4-Ethernet0/0/2]int e0/0/1

[HJ_sw4-Ethernet0/0/1]port link-type trunk

[HJ_sw4-Ethernet0/0/1]port trunk allow-pass vlan 4 5 999

port-g g ethernet 0/0/1 ethernet 0/0/2

接入SW8

接入sw8

[JR_sw8]vlan batch 2 to 5 200 999

[JR_sw8]int e0/0/3

[JR_sw8-Ethernet0/0/3]port link-type acc

[JR_sw8-Ethernet0/0/3]port de vlan 200

[JR_sw8-Ethernet0/0/3]q

[JR_sw8]int e0/0/4

[JR_sw8-Ethernet0/0/4]port link-ty acc

[JR_sw8-Ethernet0/0/4]port de vlan 200

[JR_sw8]port-g g Ethernet 0/0/1 Ethernet 0/0/2

[JR_sw8-port-group]port link-ty trunk

[JR_sw8-port-group]port trunk allow-pass vlan 200 999

核心sw1 vlan trunk的配置

[HX_sw1]vlan batch 2 to 5 200 999

[HX_sw1]int g0/0/5

[HX_sw1-GigabitEthernet0/0/5]port link-type trunk

[HX_sw1-GigabitEthernet0/0/5]port trunk allow-pass vlan 200 999

[HX_sw1-GigabitEthernet0/0/5]q

[HX_sw1]int g0/0/1

[HX_sw1-GigabitEthernet0/0/1]port link-ty trunk

[HX_sw1-GigabitEthernet0/0/1]port trunk allow-pass vlan 2 3 999

[HX_sw1-GigabitEthernet0/0/1]q

[HX_sw1]int g0/0/4

[HX_sw1-GigabitEthernet0/0/4]port link-ty tr

[HX_sw1-GigabitEthernet0/0/4]port trunk allow-pass vlan 4 5 999

[HX_sw1-GigabitEthernet0/0/4]q

[HX_sw1]int eth-trunk 2

[HX_sw1-Eth-Trunk2]port link-type trunk

[HX_sw1-Eth-Trunk2]port trunk allow-pass vlan 2 3 4 5 200 999

[HX_sw1]vlan 800

[HX_sw1-vlan800]int g0/0/6

[HX_sw1-GigabitEthernet0/0/6]port link-type access

//路由和交换机是access

[HX_sw1-GigabitEthernet0/0/6]port de vlan 800

上下两个都是经过vlan修剪的,减小广播域

核心sw2 vlan trunk的配置

[HX_sw2]vlan batch 2 to 5 200 801 999

[HX_sw2]int g0/0/4

[HX_sw2-GigabitEthernet0/0/4]port link-type trunk

[HX_sw2-GigabitEthernet0/0/4]port trunk allow-pass vlan 4 5 999

[HX_sw2-GigabitEthernet0/0/4]q

[HX_sw2]int g0/0/5

[HX_sw2-GigabitEthernet0/0/5]port link-type trunk

[HX_sw2-GigabitEthernet0/0/5]port trunk allow-pass vlan 2 3 999

[HX_sw2-GigabitEthernet0/0/5]q

[HX_sw2]int eth-trunk 2

[HX_sw2-Eth-Trunk2]port link-type trunk

[HX_sw2-Eth-Trunk2]port trunk allow-pass vlan 2 3 4 5 200 999

[HX_sw2-Eth-Trunk2]q

[HX_sw2]int g0/0/3

[HX_sw2-GigabitEthernet0/0/3]port link-type trunk

[HX_sw2-GigabitEthernet0/0/3]port trunk allow-pass vlan 200

[HX_sw2-GigabitEthernet0/0/3]q

[HX_sw2]int g0/0/6

[HX_sw2-GigabitEthernet0/0/6]port link-ty acc

[HX_sw2-GigabitEthernet0/0/6]port de vlan 801

## 2.MSTP配置

要求所有交换机的vlan要同步,不同步就没法形成MSTP,因此vlan都要创建

组1:instance 1:vlan2 vlan3 vlan 200

组2:instance 2:vlan4 vlan5

将vlan 2 3 映射到实例1

交换机2作为实例2的根桥,设vlan 4、5 ,将vlan 4 5映射到实例中

·华为交换机默认开启 MSTP模式

**核心sw1**

所有汇聚 核心交换机都要这样配置 sw1\sw2\sw3\sw4\sw8

[HX_sw1]stp region-configuration

[HX_sw1-mst-region]instance 1 vlan 2 3 200

[HX_sw1-mst-region]region-name aa //域名

[HX_sw1-mst-region]revision-level 1 //修订号

[HX_sw1-mst-region]instance 2 vlan 4 5 //将vlan映射到实例

[HX_sw1-mst-region]active region-configuration //激活MSTP配置

将核心交换机sw1作为实例1的根桥

[HX_sw1]stp instance 1 root primary

[HX_sw1]stp instance 2 root secondary //实例2作为备份根桥

核心sw2

[HX_sw2]stp instance 2 root primary

[HX_sw2]stp instance 1 root secondary

* 最终期望的流量负载分担 vlan 2 3是走sw1 作为根桥,作为主交换机转发出去。

vlan 4 5 是走sw2

因此这时要阻塞接口,不然会形成环路

在这环中,所有trunk都允许vlan 2 3过

因此红色口是阻塞的,使 vlan 2 3是走sw1 。通过根桥 备份根桥 的优先级来实现

dis stp brief

发现汇聚sw3没有 实例2的,因为它的vlan trunk在之前vlan修剪中,没有允许vlan 4 5通过,所以看不到

* 对于 交换机sw8来说,它选择了核心交换机sw1作为根桥,即它会阻塞e0/0/2口

<JR\_sw8>dis stp brief

MSTID Port Role STP State Protection

0 Ethernet0/0/1 DESI FORWARDING NONE

0 Ethernet0/0/2 DESI FORWARDING NONE

1 Ethernet0/0/1 ROOT FORWARDING NONE

1 Ethernet0/0/2 ALTE DISCARDING NONE

* vlan 4 5怎么访问服务器200呢

从vlan5 发到sw2,然后sw2走eth-trunk(心跳口)到sw1直接上去

## 3.VRRP配置

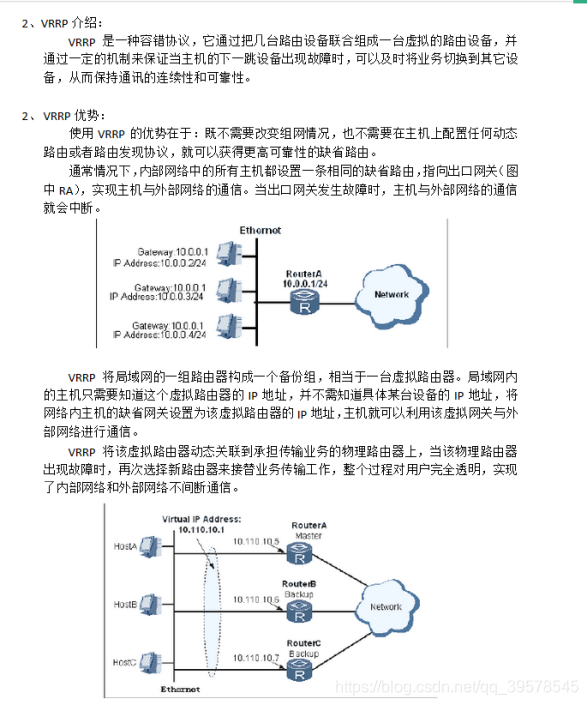

VRRP(虚拟路由冗余协议\_网关的备份):通过把几台路由设备联合组成一台虚拟路由设备,将虚拟路由设备的ip地址作为用户的默认网关地址实现与外部的通讯。当网关设备发生故障时,VRRP协议能够快速选举新的网关设备承担数据流量,保障网络的可靠通信。

VRRP :(公有协议)

在多个路由器之间运行;可以虚拟出一个或者多个网关IP地址(虚拟路由器);

从而实现内网不同网段之间的互通;

VRRP的工作过程:

1、运行VRRP的“多个”路由器之间通过 VRRP 报文的交互,从而选择出一个最牛的路由器,作为 Master 路由器 ,以后就用来这个设备来转发数据包;

2、Master 路由器,仅仅只有一个;其他的路由器称之为 backup 路由器;

3、同时,Master 和 Backup 路由器,会产生一个虚拟的路由器,也就是一个

虚拟的IP地址

因为这个实验是在DHCP自动分配之前,因此是没有网关的,配置了VRRP,PC能Ping通网关,说明成功。

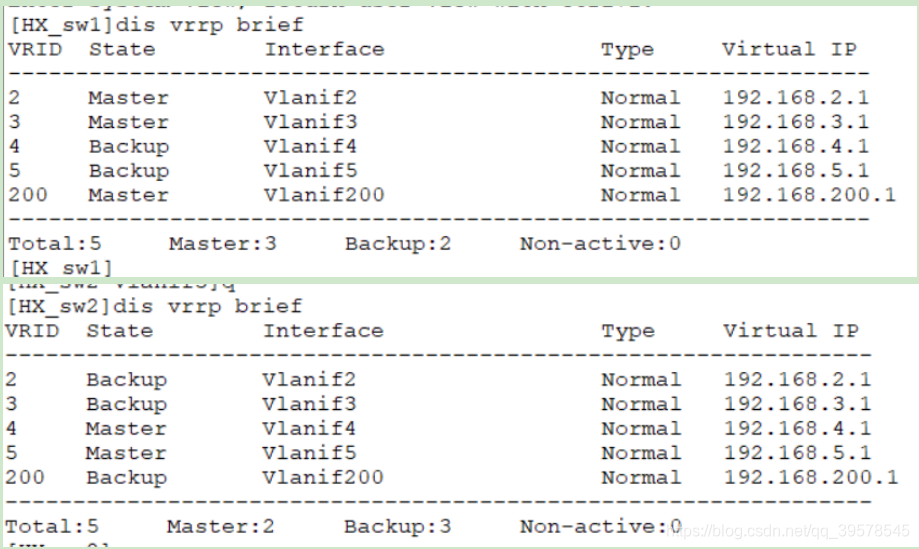

sw1设置VRRP组,每一个vlan都要起 对应的VRRP组

针对vlan 2,选择sw1作为主设备Master ,因为希望vlan2的数据发给sw1,然后再往上转发

sw2作为vlan 4 5的VRRP的主设备,把vlan 4 5对应的VRRP组 优先级设高

* 想要创建VRRP,必须要有个三层接口,即vlanif接口

**sw1**

sw1

[HX_sw1]int vlanif 2

[HX_sw1-Vlanif2]ip add 192.168.2.254 24

[HX_sw1-Vlanif2]vrrp vrid 2 virtual-ip 192.168.2.1 设置vrrp的vrid和virtual-ip(为pc机的网关地址)

[HX_sw1-Vlanif2]vrrp vrid 2 priority 105

[HX_sw1]int vlanif 3

[HX_sw1-Vlanif3]ip add 192.168.3.254 24

[HX_sw1-Vlanif3]vrrp vrid 3 virtual-ip 192.168.3.1

[HX_sw1-Vlanif3]vrrp vrid 3 priority 105

[HX_sw1]int vlanif 200

[HX_sw1-Vlanif200]ip add 192.168.200.254 24

[HX_sw1-Vlanif200]vrrp vrid 200 virtual-ip 192.168.200.1

[HX_sw1-Vlanif200]vrrp vrid 200 priority 105

[HX_sw1]int vlanif 4

[HX_sw1-Vlanif4]ip add 192.168.4.254 24

[HX_sw1-Vlanif4]vrrp vrid 4 virtual-ip 192.168.4.1

[HX_sw1-Vlanif4]q

[HX_sw1]int vlanif 5

[HX_sw1-Vlanif5]ip add 192.168.5.254 24

[HX_sw1-Vlanif5]vrrp vrid 5 virtual-ip 192.168.5.1

[HX_sw1]int Vlanif 800

[HX_sw1-Vlanif800]ip add 192.168.12.2 24

sw2

[HX_sw2]int vlanif 4

[HX_sw2-Vlanif4]ip add 192.168.4.253 24

[HX_sw2-Vlanif4]vrrp vrid 4 virtual-ip 192.168.4.1

[HX_sw2-Vlanif4]vrrp vrid 4 priority 105

[HX_sw2-Vlanif4]q

[HX_sw2]int vlanif 5

[HX_sw2-Vlanif5]ip add 192.168.5.253 24

[HX_sw2-Vlanif5]vrrp vrid 5 virtual-ip 192.168.5.1

[HX_sw2-Vlanif5]vrrp vrid 5 priority 105

[HX_sw2-Vlanif5]q

[HX_sw2]int vlanif 2

[HX_sw2-Vlanif2]ip add 192.168.2.253 24

[HX_sw2-Vlanif2]vrrp vrid 2 virtual-ip 192.168.2.1

[HX_sw2-Vlanif2]q

[HX_sw2]int vlanif 3

[HX_sw2-Vlanif3]ip add 192.168.3.253 24

[HX_sw2-Vlanif3]vrrp vrid 3 virtual-ip 192.168.3.1

[HX_sw2-Vlanif3]q

[HX_sw2]int vlanif 200

[HX_sw2-Vlanif200]ip add 192.168.200.253 24

[HX_sw2-Vlanif200]vrrp vrid 200 virtual-ip 192.168.200.1

[HX_sw2]int vlanif 801

[HX_sw2-Vlanif801]ip add 192.168.23.2 24

dis vrrp brief

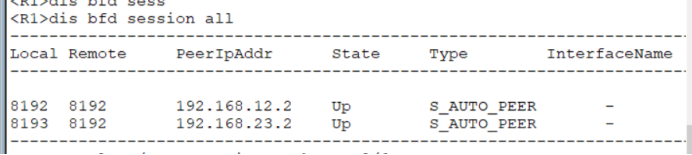

## 4.BFD配置

* 出口路由器上使用VRRP来 Track BFD,主要实现核心交换机和出口的设备上配置BFD功能,主要是用来检测引擎假死状态(假死状态:不处理任何报文,但接口灯还是亮的)

* 避免这种硬件故障:使用BFD来监测整个R1到SW1的链路,如果出现引擎假死,断开这条链路,BFD就不通,然后会切换,把数据切换到sw2上。

与此同时,R1到SW2上也做监控,如果出现问题,也切换到sw1上

sw1

[HX_sw1]bfd

[HX_sw1]bfd bb bind peer-ip 192.168.12.1 source-ip 192.168.12.2 auto //auto自动去建立这个标识

[HX_sw1-bfd-session-bb]commit

出口路由器上(AR3260支持策略路由)

[CK_R1]int g0/0/0

[CK_R1-GigabitEthernet0/0/0]ip add 192.168.12.1 24

[CK_R1-GigabitEthernet0/0/0]int g0/0/1

[CK_R1-GigabitEthernet0/0/1]ip add 192.168.23.1 24

[CK_R1-GigabitEthernet0/0/1]q

[CK_R1]int g0/0/2

[CK_R1-GigabitEthernet0/0/2]ip add 12.1.1.1 24

[CK_R1-GigabitEthernet0/0/2]int g1/0/0

[CK_R1-GigabitEthernet1/0/0]ip add 13.1.1.1 24

[CK_R1-GigabitEthernet1/0/0]int g2/0/0

[CK_R1-GigabitEthernet2/0/0]ip add 14.1.1.1 24

[CK_R1]bfd

[CK_R1-bfd]qu

[CK_R1]bfd bb bind peer-ip 192.168.12.2 source-ip 192.168.12.1 auto

[CK_R1-bfd-session-bb]commit

调用BFD功能,在vlanif 200 2 3 , track

[HX\_sw1]int vlanif 2

[HX\_sw1-Vlanif2]vrrp vrid 2 track bfd-session session-name bb

[HX\_sw1-Vlanif2]vrrp vrid 2 track int g0/0/1

* 为什么要track底下的接口呢?

因为这个接口即使是down了,冗余链路接口还是正常的。所以down了,按道理是要进行切换链路的,如果没配置的话是不会切换的

配置了track的话,就会切换链路。 因此要 上下口都要跟踪 track

[HX\_sw1]int vlanif 3

[HX\_sw1-Vlanif3]vrrp vrid 3 track bfd-session session-name bb

[HX\_sw1-Vlanif3]vrrp vrid 3 track int g0/0/1

[HX\_sw1]int vlanif 200

[HX\_sw1-Vlanif200]vrrp vrid 200 track bfd-session session-name bb

[HX\_sw1-Vlanif200]vrrp vrid 200 track int g0/0/1

sw2

[HX_sw2]bfd

[HX_sw2-bfd]qu

[HX_sw2]bfd cc bind peer-ip 192.168.23.1 source-ip 192.168.23.2 auto

[HX_sw2-bfd-session-cc]commit

出口路由器上

[R1]bfd cc bind peer-ip 192.168.23.2 source-ip 192.168.23.1 auto

[R1-bfd-session-cc]commit

调用BFD功能,在vlanif 4 5 , track

[HX_sw2]int vlanif 4

[HX_sw2-Vlanif4]vrrp vrid 4 track bfd-session session-name cc

[HX_sw2-Vlanif4]vrrp vrid 4 track int g0/0/4

[HX_sw2-Vlanif4]int vlanif 5

[HX_sw2-Vlanif5]vrrp vrid 5 track bfd-session session-name cc

[HX_sw2-Vlanif5]vrrp vrid 5 track int g0/0/4

## 5.OSPF

sw1,sw2,R1,分支R4 配置OSPF

汇聚和接入是二层设备,不需配置OSPF

sw1

[HX_sw1]ospf 1

[HX_sw1-ospf-1]area 0

[HX_sw1-ospf-1-area-0.0.0.0]net 192.168.2.0 0.0.0.255

[HX_sw1-ospf-1-area-0.0.0.0]net 192.168.3.0 0.0.0.255

[HX_sw1-ospf-1-area-0.0.0.0]net 192.168.4.0 0.0.0.255

[HX_sw1-ospf-1-area-0.0.0.0]net 192.168.5.0 0.0.0.255

[HX_sw1-ospf-1-area-0.0.0.0]net 192.168.200.0 0.0.0.255

[HX_sw1-ospf-1-area-0.0.0.0]net 192.168.12.0 0.0.0.255

sw2

[HX_sw2]ospf 1

[HX_sw2-ospf-1]area 0

[HX_sw2-ospf-1-area-0.0.0.0]net 192.168.2.0 0.0.0.255

[HX_sw2-ospf-1-area-0.0.0.0]net 192.168.3.0 0.0.0.255

[HX_sw2-ospf-1-area-0.0.0.0]net 192.168.4.0 0.0.0.255

[HX_sw2-ospf-1-area-0.0.0.0]net 192.168.5.0 0.0.0.255

[HX_sw2-ospf-1-area-0.0.0.0]net 192.168.200.0 0.0.0.255

[HX_sw2-ospf-1-area-0.0.0.0]net 192.168.23.0 0.0.0.255

出口路由器R1

(不要去宣告 电信和联通的网段,因为运营商是不会告诉你的)

这里的电信是通过PPOE拨号,是不需要配置IP地址的。 出口路由器只需要宣告

192.168.12.0 23.0 14.1.1.0

[R1]ospf 1

[R1-ospf-1]area 0

[R1-ospf-1-area-0.0.0.0]network 192.168.12.0 0.0.0.255

[R1-ospf-1-area-0.0.0.0]network 192.168.23.0 0.0.0.255

[R1-ospf-1-area-0.0.0.0]network 14.1.1.0 0.0.0.255

电信路由器

[DX\_R2]int g0/0/0

[DX\_R2-GigabitEthernet0/0/0]ip add 12.1.1.2 24

联通路由器

[DX\_R2]int g0/0/0

[DX\_R2-GigabitEthernet0/0/0]ip add 13.1.1.2 24

分支R4

[FZ_R4]int g0/0/0

[FZ_R4-GigabitEthernet0/0/0]ip add 14.1.1.2 24

[FZ_R4]int g0/0/1

[FZ_R4-GigabitEthernet0/0/1]ip add 192.168.100.1 24

[FZ_R4]ospf 1

[FZ_R4-ospf-1]area 0

[FZ_R4-ospf-1-area-0.0.0.0]network 14.1.1.0 0.0.0.255

[FZ_R4-ospf-1-area-0.0.0.0]network 192.168.100.0 0.0.0.255

[FZ_R4-ospf-1-area-0.0.0.0]

DHCP服务器

[DHCP]int e4/0/0

[DHCP-Ethernet4/0/0]ip add 192.168.200.3 24

[DHCP]ip route-s 0.0.0.0 0 192.168.200.1

作为一个服务器 肯定要有网关的,网关就相当于缺省路由,使用缺省路由来模拟它的网关

//指向虚地址200.1

企业内网是运行OSPF, 运营商跑的OSPF,ISIS,BGP… 反正就是动态路由协议

在这里刻意跑个 RIP —— 模拟公网路由

运营商和运营商之间有公网路由交互

电信路由器

[DX_R2]int g0/0/1

[DX_R2-GigabitEthernet0/0/1]ip add 25.1.1.2 24

[DX_R2-GigabitEthernet0/0/1]q

[DX_R2]rip

[DX_R2-rip-1]ve 2

[DX_R2-rip-1]net 12.0.0.0

[DX_R2-rip-1]net 25.0.0.0

联通路由器

[LT_R3]int g0/0/1

[LT_R3-GigabitEthernet0/0/1]ip add 35.1.1.3 24

[LT_R3-GigabitEthernet0/0/1]q

[LT_R3]rip

[LT_R3-rip-1]ve 2

[LT_R3-rip-1]network 13.0.0.0

[LT_R3-rip-1]network 35.0.0.0

R5路由器

[R5]int g0/0/0

[R5-GigabitEthernet0/0/0]ip add 25.1.1.5 24

[R5-GigabitEthernet0/0/0]int g0/0/1

[R5-GigabitEthernet0/0/1]ip add 35.1.1.5 24

[R5-GigabitEthernet0/0/1]int loop 0

[R5-LoopBack0]ip add 5.5.5.5 24

[R5]rip 1

[R5-rip-1]ve 2

[R5-rip-1]net 25.0.0.0

[R5-rip-1]net 35.0.0.0

[R5-rip-1]net 5.0.0.0

到此为止,用户还是无法访问 5.5.5.5的,因为出不去

原因:在网关 sw1就没有到出口路由器的路由—— 缺省路由

配置缺省路由

在sw1上

[HX\_sw1]ip route-static 0.0.0.0 0 192.168.12.1

[HX\_sw1]ip route-static 0.0.0.0 0 192.168.23.1 preference 65

在sw2上

[HX\_sw2]ip route-static 0.0.0.0 0 192.168.23.1

[HX\_sw2]ip route-static 0.0.0.0 0 192.168.12.1 preference 65

在R1上

[R1]ip route-static 0.0.0.0 0 13.1.1.2

**但此时用户还不能ping通5.5.5.5。 因为数据出去后 回不了,没有做NAT转换。 那么有人会说:直接做OSPF不就行了吗? 答:企业是没法学习公网的路由的,运营商也不会把公网路由传给你**

## 7.NAT

出口路由器R1上

[R1]acl 2000

[R1-acl-basic-2000]rule permit source 192.168.0.0 0.0.255.255

[R1-acl-basic-2000]int g1/0/0

[R1-GigabitEthernet1/0/0]nat outbound 2000

配完 就可以上百度了

但此时来回路径不一致,不够规范。因此调整ospf的cost开销 让路由表中两条路由条目优先级不同

让R1知道 别从vlan 4 5回来(若从vlan 2 3的用户去请求)

在两个核心交换机上配置,同时在出口路由器R1上 查看 dis ip rout

[HX\_sw1]int vlanif 5

[HX\_sw1-Vlanif4]ospf cost 4

[HX\_sw1-Vlanif4]int vlanif 5

[HX\_sw1-Vlanif5]ospf cost 4

[HX\_sw2]int vlanif 2

[HX\_sw2-Vlanif2]ospf cost 4

[HX\_sw2-Vlanif2]int vlanif 3

[HX\_sw2-Vlanif3]ospf cost 4

[HX\_sw2-Vlanif3]int vlanif 200

[HX\_sw2-Vlanif200]ospf cost 4

## 8.DHCP中继配置

DHCP分地址两种方式:一种是用服务器来分地址,一种是用核心交换机来分地址。

* 如果用核心交换机分地址,需要注意地址的重复性,交换机1起了个地址池2.x,分的是192.168.2.x 交换机2也起了2.x,那么就会重复,为了避免重复(如果sw1挂了可拿sw2分配)

应该要区分,一般一个VLAN最好别超过100个用户

交换机1分 2.2~2.150 (如果用户多可使用23位掩码)

交换机2分 2.151~2.254

利用交换机的话,排除地址有点麻烦,用服务器分减少核心交换机的压力

要用到DHCP中继技术

[DHCP]dhcp enable

[DHCP]ip pool vlan2

[DHCP-ip-pool-vlan2]network 192.168.2.0 mask 24

[DHCP-ip-pool-vlan2]gateway-list 192.168.2.1

[DHCP-ip-pool-vlan2]dns-list 114.114.114.114 8.8.8.8

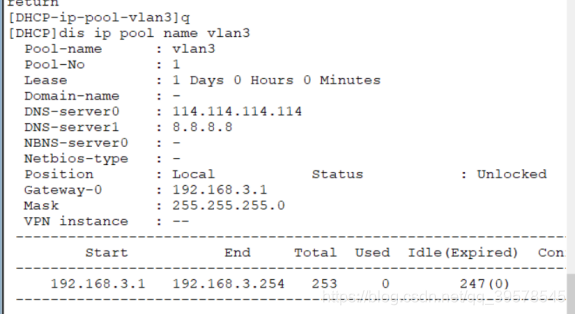

ip pool vlan3

gateway-list 192.168.3.1

network 192.168.3.0 mask 255.255.255.0

dns-list 114.114.114.114 8.8.8.8

ip pool vlan4

gateway-list 192.168.4.1

network 192.168.4.0 mask 255.255.255.0

dns-list 114.114.114.114 8.8.8.8

ip pool vlan5

gateway-list 192.168.5.1

network 192.168.5.0 mask 255.255.255.0

dns-list 114.114.114.114 8.8.8.8

interface Ethernet4/0/0

ip address 192.168.200.3 255.255.255.0

dhcp select global

启用地址池(真实环境下可拿Linux或windows server服务器)

[DHCP]int e4/0/0

[DHCP-Ethernet4/0/0]dhcp select global

配置到这里,用户也还是拿不到的

因为vlan2和vlan200 不同的vlan,vlan 2用户广播是进不去vlan 200。

三层设备将DHCP的广播报文隔离了,因此要**配置DHCP中继**

核心sw1

[HX_sw1]dhcp enable

[HX_sw1]int vlanif 2

[HX_sw1-Vlanif2]dhcp select relay

[HX_sw1-Vlanif2]dhcp relay server-ip 192.168.200.3

[HX_sw1]int vlanif 3

[HX_sw1-Vlanif3] dhcp select relay

[HX_sw1-Vlanif3] dhcp relay server-ip 192.168.200.3

[HX_sw1-Vlanif3]q

[HX_sw1]int vlanif 4

[HX_sw1-Vlanif4] dhcp select relay

[HX_sw1-Vlanif4] dhcp relay server-ip 192.168.200.3

[HX_sw1-Vlanif4]q

[HX_sw1]int vlanif 5

[HX_sw1-Vlanif5] dhcp select relay

[HX_sw1-Vlanif5] dhcp relay server-ip 192.168.200.3

核心sw2

[HX_sw2]dhcp enable

[HX_sw2]int vlanif 2

[HX_sw2-Vlanif2]dhcp select relay

[HX_sw2-Vlanif2]dhcp relay server-ip 192.168.200.3

[HX_sw2-Vlanif2]q

[HX_sw2]int vlanif 3

[HX_sw2-Vlanif3] dhcp select relay

[HX_sw2-Vlanif3] dhcp relay server-ip 192.168.200.3

[HX_sw2-Vlanif3]int vlanif 4

[HX_sw2-Vlanif4] dhcp select relay

[HX_sw2-Vlanif4] dhcp relay server-ip 192.168.200.3

[HX_sw2-Vlanif4]int vlanif 5

[HX_sw2-Vlanif5] dhcp select relay

[HX_sw2-Vlanif5] dhcp relay server-ip 192.168.200.3

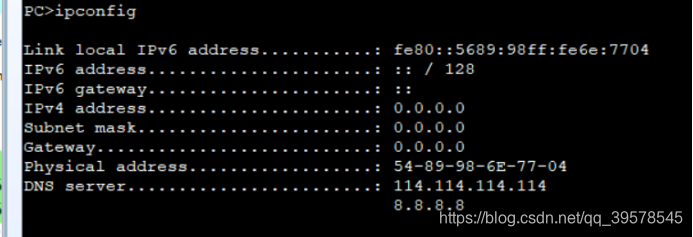

·配置中继之后,用户就可以拿到地址了

自己在做的时候遇到 拿到了DNS,但没拿到IP

原因:冲突。拿到了地址,但是不能用。 MAC地址为21-FA的 和IP地址冲突了

254 253 DHCP分配 从大的分。 因为之前 已经被两个核心交换机占用了 192.168.2.254 和2.253。 因此要排除掉 这两个地址

在DHCP服务器上排除 之前配置的全部都要这样排除

(除这两个排除外,再添加保留地址, 用于 配置打印机的静态地址)

[DHCP]ip pool vlan2

[DHCP-ip-pool-vlan2]excluded-ip-address 192.168.2.249 192.168.2.254

Warning:Some of addresses not be excluded are not idle,or not in the pool.

出现了警告, 说 已经有地址在地址中被使用了,用户已经占了这个MAC地址,现在要排除是排不出来的。

解决:清空地址池 reset ip pool name vlan 2 used

[DHCP]dis ip pool name vlan2 used

同理:vlan 3

先 reset ip pool name vlan3 used 然后 再进vlan地址池 配置exclude

reset ip pool name vlan4 used //2.3.4.5

[DHCP]ip pool vlan4

[DHCP-ip-pool-vlan4]excluded-ip-address 192.168.4.249 192.168.4.254

即使sw1挂了,也能通过sw2获取,因此是支持DHCP备份的

总结:DHCP调试命令

dis ip pool name vlan2 used

reset ip pool name vlan2 used

DHCP服务器

[DHCP]int e4/0/0

[DHCP-Ethernet4/0/0]ip add 192.168.200.3 24

[DHCP]ip route-s 0.0.0.0 0 192.168.200.1

作为一个服务器 肯定要有网关的,网关就相当于缺省路由,使用缺省路由来模拟它的网关

//指向虚地址200.1

## 9.DHCP的安全技术

DHCP Snnoping,在所有接入交换机(vlan2,3,4,5)上启用这个技术,保证服务器是唯一的,合法的服务器。 不要让 TP-link这种设备 扰乱我们地址的分配,因为用户私自插TP-link,而且刚好插的是LAN口。 因为TP-link它也可以往外分地址的,这样就会对DHCP地址造成影响,为了避免非法的影响。 DHCP Snnoping

DHCP Snnoping ,在所有的接入交换机 的 上连口——信任口。接用户口——非信任口

[JR_sw5]dhcp enable

[JR_sw5]dhcp snooping enable

[JR_sw5]vlan 2

[JR_sw5-vlan2]dhcp snooping enable

[JR_sw5-vlan2]q

[JR_sw5]int e0/0/1

[JR_sw5-Ethernet0/0/1]dhcp snooping trusted

[JR_sw6]vlan 3

[JR_sw6-vlan3]dhcp snooping enable

[JR_sw6-vlan3]qu

[JR_sw6]int eth-trunk 1

[JR_sw6-Eth-Trunk1]dhcp snooping trusted

[JR_sw7]dhcp enable

[JR_sw7]dhcp snooping enable

[JR_sw7]vlan 4

[JR_sw7-vlan4]dhcp snooping enable

[JR_sw7-vlan4]vlan 5

[JR_sw7-vlan5]dhcp snooping enable

[JR_sw7-vlan5]int e0/0/1

[JR_sw7-Ethernet0/0/1]dhcp snooping trusted

## 10.PPPOE配置

PPPoE是将以太网和PPP协议相结合的协议,是在以太网中转播PPP帧信息的技术,它利用以太网将大量主机组成网络,通过一个远端接入设备连入因特网,并对接入的每一台主机实现控制、计费功能

光纤入户—— 光纤 转为 电口Ethernet以太网的。 PPPOE,这种

实际工作中 是图形化简单配置PPPOE的,通过Web界面。 这里用命令行演示

**客户端和服务端**

客户端配置 R1

1.配置匹配规则

acl 2001

rule permit source 192.168.0.0 0.0.255.255

2.配置拨号接口 Dialer 1

interface Dialer 1

link-protocol ppp

ip address ppp-negotiate //通过PPP协商阶段 获取ip地址

ppp pap local-user 0531 password simple 123456 //配置对应服务端 ↓ 用户名和密码

dialer user 0531 //和PPPOE服务端的名字保持一致

dialer bundle 2 //定义一个bundle,下面再接口调用

nat outbound 2001

·PPPOE拨号绑定到出接口,接口调用

interface gi0/0/2

pppoe-client dial-bundle-number 2

·配置客户端到服务端的缺省静态路由

ip route-static 0.0.0.0 0 dialer1 preference 85

服务端配置 R2

1.创建地址池用来为客户端分配地址

ip pool pool1

network 12.1.1.0 mask 24

gateway-list 12.1.1.2 //站在R1角度

2.创建用于认证的账号

local-user 0531 password cipher 123456

local-user 0531 service-type ppp

·········先undo g0/0/0口的IP地址

3.配置认证虚模板

interface Virtual-Template 1

ppp authentication-mode pap

remote address pool pool1

ip address 12.1.1.2 255.255.255.0

·接口调用,绑定虚拟模板

interface Gi0/0/0

pppoe-server bind Virtual-Template 1 //绑定后,其实这个接口就是12.1.1.2

·优化 PPPOE拨号有些会遇到打开网页显示打不开,图片不显示问题

R1:

int dialer 1

mtu 1492 (在以太网和IP之间一定会增加8字节(6字节的PPPOE和2字节的PPP),因此实际MTU是 1492)

拨号成功后,R2会给R1的出接口分配一个公网IP地址

在SERVER上执行display pppoe-server session all

## 11.出口路由配置

实际中,出口设备是安全设备(防火墙),安全设备比路由器的选择 更多

让电信的PPPOE作为联通的备份出口

ip route-static 0.0.0.0 0.0.0.0 13.1.1.2

ip route-static 0.0.0.0 0.0.0.0 Dialer1 preference 85

## 12.NAT Server

将内网服务器的端口 映射到 联通外网, 让外网用户通过公网地址访问到内网设备

[R1]int g1/0/0

[R1-GigabitEthernet1/0/0]nat server protocol tcp global current-interface 80 inside 192.168.200.2 80

外网用户主机

[R5]int g0/0/2

[R5-GigabitEthernet0/0/2]ip add 6.6.6.1 24

## 13.ACL

禁止vlan5(研发部)访问外网

可将vlan5上网的报文丢弃。

放行 访问分支的流量,公司内部的

Permit 源地址是 5网段,目的地址 192.168.x.x 网段 给予放行

Deny 源地址是 5网段

出口路由器R1上 deny目标不写,表示任何,把3005 调用到 R1的两个入口

不可调用在R1出口上,因为已经作了NAT转换,当报文出去的时候 先进行NAT转换,然后才匹配ACL的。 因此 在ACL匹配之前已经NAT转了

## 14.策略路由配置(了解)

(模拟器bug 不生效)

重定向到 下一跳或出接口 的方式。 这里是重定向到出接口

要求:出口链路正常时,vlan 3使用电信PPPOE上网

acl number 3008

838

838

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?