[签到]签到

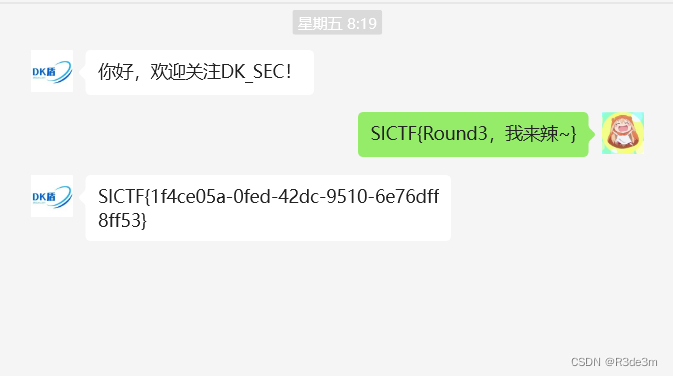

题目描述:扫描微信公众号回复"SICTF{Round3,我来辣~}"获取flag

关注DK盾公众号,得到flag:*SICTF{1f4ce05a-0fed-42dc-9510-6e76dff8ff53}*

WHO?WHO?WHO

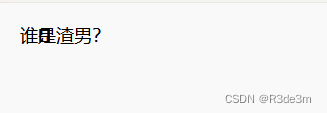

题目描述:题目描述:我不说是谁了!!!太渣了!!!呜呜呜!!!让我遍体鳞伤!!!

hint:

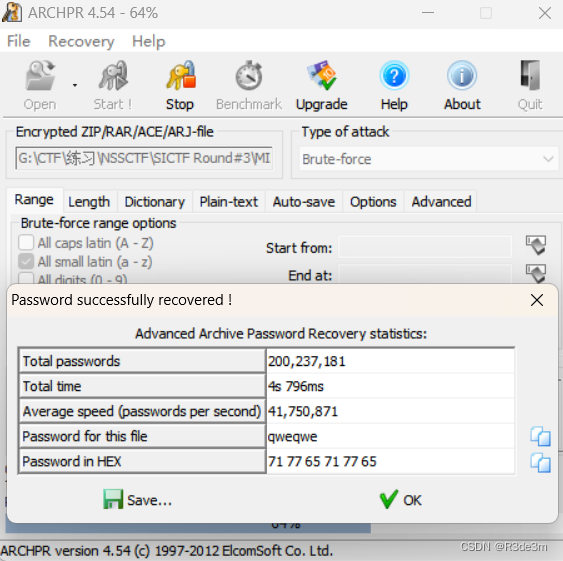

压缩包密码为6位小写字母

树木是渣男

给了一个压缩包supereasy.zip,有密码,提示6位数小写字母,直接爆破

得到压缩包密码:qweqwe,解压得到一个:树木的dna里都是渣男.txt,内容如下:

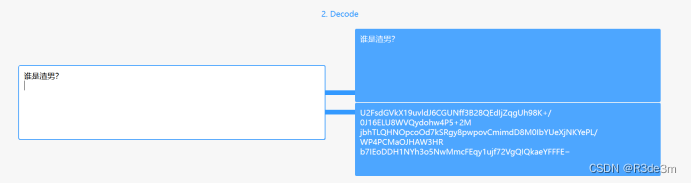

一眼0宽隐写,找个在线网站解密:Zero Width Lib

得到密文:

U2FsdGVkX19uvldJ6CGUNff3B28QEdIjZqgUh98K+/0J16ELU8WVQydohw4P5+2M

jbhTLQHNOpcoOd7kSRgy8pwpovCmimdD8M0IbYUeXjNKYePL/WP4PCMaOJHAW3HR

b7IEoDDH1NYh3o5NwMmcFEqy1ujf72VgQIQkaeYFFFE=

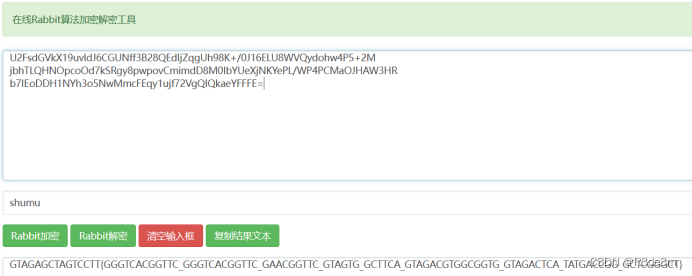

一眼rabbit或者AES,rabbit出了(key为shumu),得到:

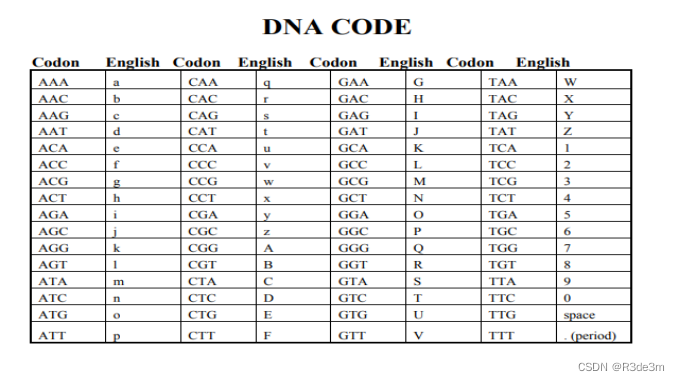

GTAGAGCTAGTCCTT{GGGTCACGGTTC_GGGTCACGGTTC_GAACGGTTC_GTAGTG_GCTTCA_GTAGACGTGGCGGTG_GTAGACTCA_TATGACCGG_GCTCGGGCT}

对照下表,得到flag:*SICTF{Q1A0_Q1A0_GA0_SU_N1_SHUMU_SH1_ZHA_NAN}*

GeekChallege

题目描述:我的密码可是很长的呢!(nc)

#exp:

from pwn import *

from string import *

# 定义字符集合作为表

table = string.ascii_letters + string.digits + string.punctuation

print(table)

# 初始化变量

list = []

line = ''

# 建立与远程服务器的连接

io = remote('yuanshen.life', 39624)

# 接收远程连接的初始行

for i in range(12):

io.recvline()

# 总共迭代114次的循环

for i in range(114):

if len(list) == 5:

table = list

for a in table:

text = '0' * i + a + '0' * (113 - i)

# 将文本发送到远程服务器

io.sendline(text)

# 接收远程服务器的响应

answer = io.recvline()

a2 = answer.decode()

# 检查特定条件是否满足

if (a2[i + 1] == '1'):

if (a not in list):

list += a

line += a

print(line)

print(answer)

break

# 将最终行发送到远程服务器

io.sendline(line)

# 从远程服务器接收额外的行

for i in range(3):

a3 = io.recvline()

print(a3)flag:*flag{ddfa32f3-3266-4610-889c-c725c1dc09ed}*

日志分析1

题目描述:可恶的树魔王黑客居然控制了我的电脑,聪明的你一定能够识破树魔王的阴谋吧!

flag格式为SICTF{黑客所接入的IP地址|黑客所创建的用户名|黑客所加入的用户组|黑客创建的计划名|创建计划任务的对象后门所处的路径(小写盘符......,后门路径精确到.exe)|黑客远程登陆RDP的账户}

后门路径精确到.exe

hint:

后门路径精确到.exe

注意system的权限

远程登录账户请加上用户域(xxxxxxx\xxxxxxx)

参考博客:

flag:

*SICTF{192.168.222.200|attack|Administrators|callback|c:\windows\system32\windows_attack.exe|ADOFLMB\attack}*

日志分析2

题目描述:题目描述:没想到刚刚修复回来的阿帕奇又被入侵了,师傅们速度来揪出树魔王的蛛丝马迹吧!flag格式为 SICTF{攻击者的IP地址|攻击者得到Web应用后台管理权限的方法|攻击者在SQL注入攻击过程中使用的自动化工具名称|工具版本号|攻击者使用的Webshell连接工具(中文名)|工具版本号}

hint:

工具版本号不带v

第二问攻击方法四个字

直接在日志文件里找就行了

flag:*SICTF{10.11.35.95|暴力破解|sqlmap|1.2.4.18|蚁剑|2.1}*

真���签到

题目描述:月月最近玩了一款新的游戏:无尽的拉格朗日。她觉得实在是太好玩了!很想推荐给大家~

hint:base?文本加密字母?

010打开task.zip,在尾部发现一串字符:

5456545454565458414259555854585458434152595958415a435959595558563d

看着是base16,解密得到:TVTTTVTXABYUXTXTXCARYYXAZCYYYUXV=

根据提示文本加密字母,找个在线网站解密(文本加密为字母,可自设密码|文本在线加密解密工具)得到

Key:2024HappyNewYear

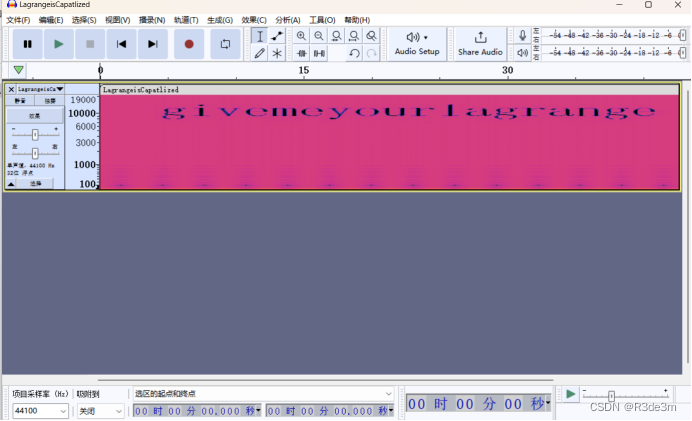

解压后得到一个音频LagrangeisCapatlized.wav和照片steg.jpg,

先用Audacity打开LagrangeisCapatlized.wav,查看频谱图得到密码:givemeyourlagrange

根据音频文件名提示LagrangeisCapatlized,要大写,则:

key为:givemeyourLAGRANGE

然后就是拿着得到的key去解密图片了,这里用steghide,命令如下:

steghide extract -sf steg.jpg -p givemeyourLAGRANGE得到flag:*SICTF{T3e_endless_Lagrange_is_really_fun!}*

New Year's regret

#未出!!!

神秘的流量

#未出!!!

126

126

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?