一、IPSec VPN场景特点

1、一般用于总部和分支机构,中间通过互联网线路传输数据,保证数据的安全传输。

2、机密性 : 数据加密保护。

3、完整性:对数据进行认证,确保数据没有篡改。

4、防重放性:防止恶意用户进行攻击。

二、 IPSec VPN参数

1、AH: 数据的完整性,无法加密

2、ESP:对IP报文的加密

3、IKE:协商AH和ESP使用的算法 , 建立和维护安全联盟SA

建立SA:手工和动态协商两种方式

IPSec 传输和隧道两种模式

三、配置步骤

1、网络互联互通

2、配置ACL

3、安全提议

4、安全策略

5、应用

四、IPSec配置

1、R1 R2关键配置:

[R1]ip route-static 192.168.2.0 255.255.255.0 20.1.1.2 //实现路由可达

[R2]ip route-static 192.168.1.0 255.255.255.0 20.1.1.1 //实现路由可达

R1和R2配置ACL,思路一样此处R2配置略。

[R1]acl number 3001 //配置定义ACL感兴趣流进行IPSec加密的数据

[R1-acl-adv-3001]rule 5 permit ip source 192.168.1.0 0.0.0.255 destination 192.168.2.0 0.0.0.255

[R1]ipsec proposal IPSEC //创建IPSec安全提议

[R1-ipsec-proposal-IPSEC]esp authentication-algorithm md5//esp加密算法使用MD5

R1和R2分别配置安全策略。R2配置思路一样。

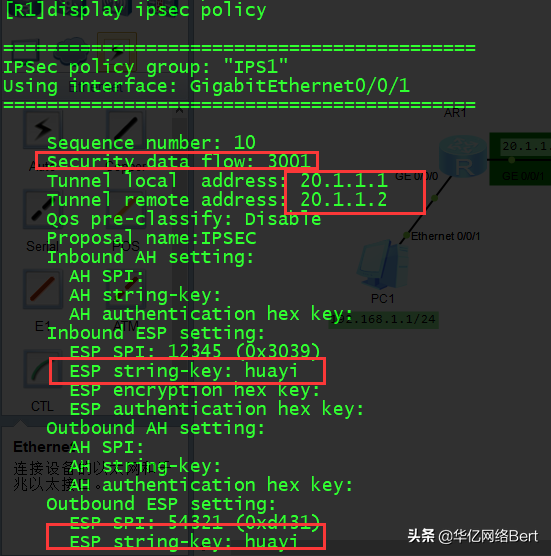

[R1-ipsec-policy-manual-IPS1-10]di th

ipsec policy IPS1 10 manual //配置安全策略

security acl 3001 //绑定ACL及安全提议

proposal IPSEC

tunnel local 20.1.1.1/./加密的本地和对端的地址

tunnel remote 20.1.1.2

sa spi inbound esp 12345 //配置SA的安全参数

sa string-key inbound esp simple huayi//配置SA的入方向的密钥和出方向对应

sa spi outbound esp 54321

sa string-key outbound esp simple huayi

[R1-GigabitEthernet0/0/1]ipsec policy IPS1 //进行接口应用

2、 验证IPSec VPN

[R1-ipsec-proposal-IPSEC]display ipsec proposal //查看IPSec 提议配置

Number of proposals: 1

IPSec proposal name: IPSEC

Encapsulation mode: Tunnel

Transform : esp-new

ESP protocol : Authentication MD5-HMAC-96

Encryption DES

[R1]display ipsec policy //查看安全策略及参数

测试PC1可以Ping通PC2,通过IPSec加密进行

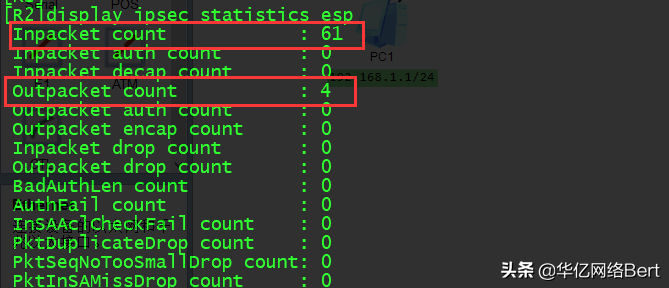

通过[R2]display ipsec statistics esp 进行验证

每天关注的前10名小伙伴关注分享该WX Gongzhonghao:

华亿网络实验室 或 huayinetwork 进行资料下载

将来的你必定感谢现在拼命学习奋斗的自己!学习,是对自己最好的投资!

本文深入解析IPSec VPN的特点与应用场景,强调其在总部与分支机构间数据安全传输的重要性。详细介绍了IPSec VPN的参数,包括AH、ESP、IKE等,并提供了一套完整的配置步骤,从网络互联互通到安全策略的应用,最后通过实例展示了R1和R2路由器的配置过程。

本文深入解析IPSec VPN的特点与应用场景,强调其在总部与分支机构间数据安全传输的重要性。详细介绍了IPSec VPN的参数,包括AH、ESP、IKE等,并提供了一套完整的配置步骤,从网络互联互通到安全策略的应用,最后通过实例展示了R1和R2路由器的配置过程。

762

762

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?