本周做题---ctfshow(web入门-信息搜集1-18)

目录

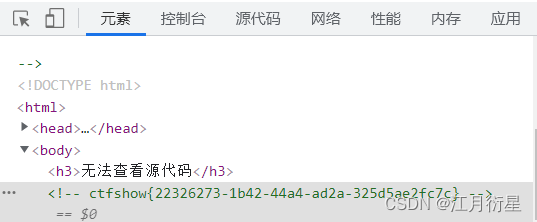

web1

题目提示:开发注释未及时删除

进入环境后F12查看源代码即可

flag:ctfshow{78856f04-7f29-4ead-95bf-9813beb2075f

flag:ctfshow{78856f04-7f29-4ead-95bf-9813beb2075f

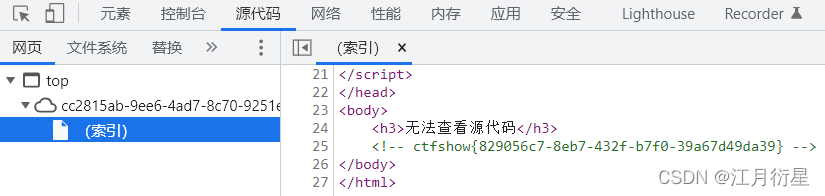

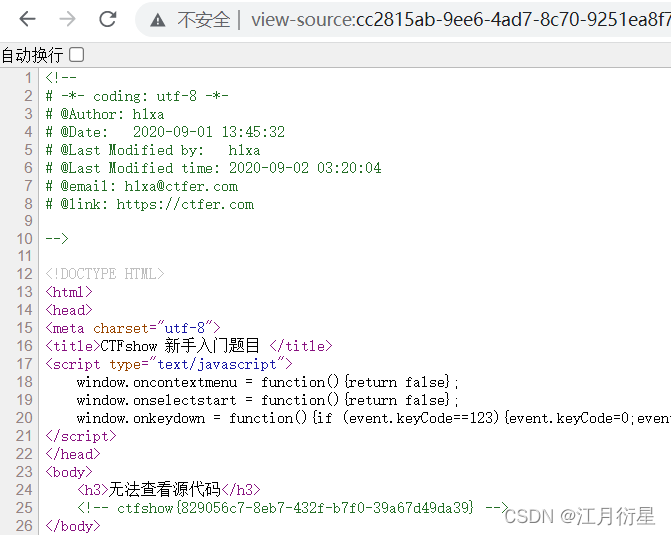

web2

题目提示:js前台拦截===无效操作

题目看不到网页源代码,所以要想办法调出网页源代码进行操作

法一:

调出开发者工具,查看元素窗口即可

法二:

调出开发者工具,选择源代码,查看即可

法三:

更换协议,在url之前用view-source:指令查看

有关view-source:

view-source是一种协议,早期基本上每个浏览器都支持这个协议。后来Microsoft考虑安全性,对于WindowsXP pack2以及更高版本以后IE就不再支持此协议。但是这个方法在FireFox和Chrome浏览器都还可以使用。

使用方法:在浏览器地址栏中输入view-source: sURL

JS用法:window.location="view-source:" + window.location

flag:ctfshow{829056c7-8eb7-432f-b7f0-39a67d49da39}

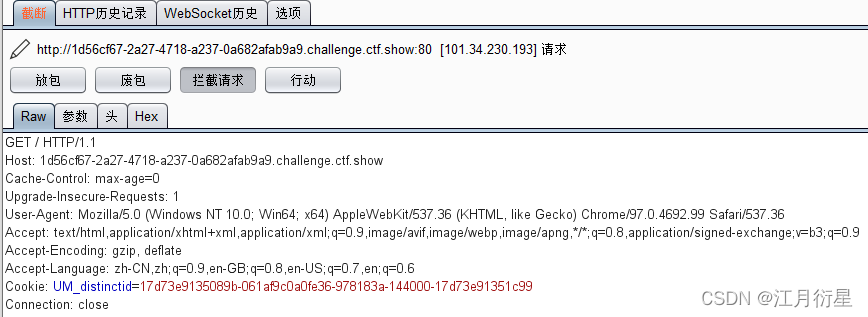

web3

题目提示:没事的时候抓个包看看,可能会有意外收获

打开burp suite,从设置中设置好端口和代理服务器之后,进行拦截操作

进入重发器进行发送,接受到数据

flag:ctfshow{dc496e16-9a75-4f59-b6ab-e2d8ba630d39}

web4

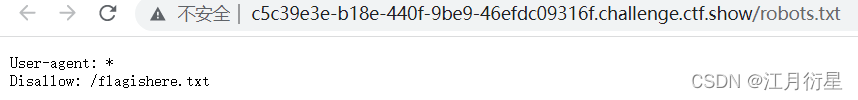

题目提示:总有人把后台地址写入robots,帮黑阔大佬们引路

题目考点是robots,所以尝试直接使用url加robots.txt

发现如下结果

不允许爬虫flagishere.txt

直接访问尝试一下

关于robots协议可以参照该文章

爬虫的"盗亦有道"-Robots协议 - 简书 (jianshu.com)

flag:ctfshow{1dac3767-ebb0-4fac-a1cc-042026bebca2}

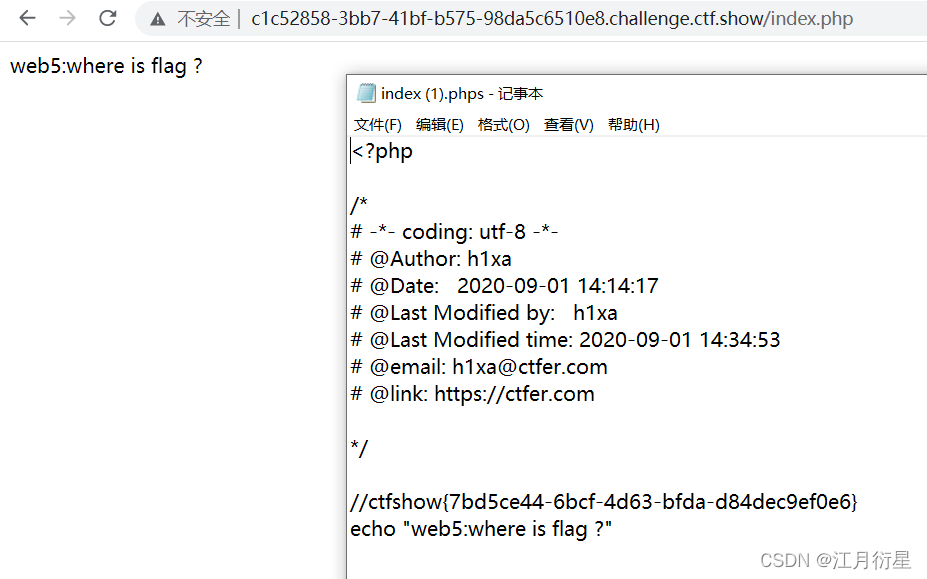

web5

题目提示:phps源码泄露有时候能帮上忙

考察源代码泄露,使用index.phps尝试下载源代码备份文件

flag:ctfshow{7bd5ce44-6bcf-4d63-bfda-d84dec9ef0e6}

ctf常见源码泄露 - Lmg66 - 博客园 (cnblogs.com)

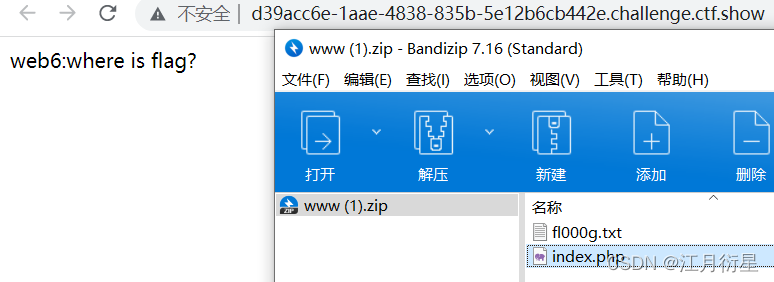

web6

题目提示:解压源码到当前目录,测试正常,收工

与上问同理,只不过这次使用www.zip指令下载源码

结果发现flag:flag{flag_here}提交发现错误

判断可能是因为环境变量的问题导致内容不是想要的内容,因此在url中重新访问fl000g.txt

得到正确的flag

flag:ctfshow{f7436bcb-33a7-4360-8c29-e6a5de5aca0d}

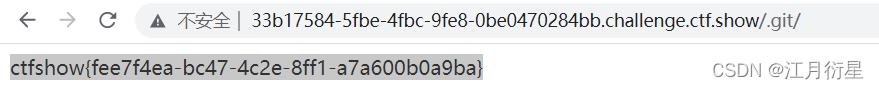

web7

题目提示:版本控制很重要,但不要部署到生产环境更重要

本题考察git代码泄露,先去查看git目录

直接出来了flag

CTF-WEB:Git 源码泄露 - 乌漆WhiteMoon - 博客园

flag:ctfshow{fee7f4ea-bc47-4c2e-8ff1-a7a600b0a9ba}

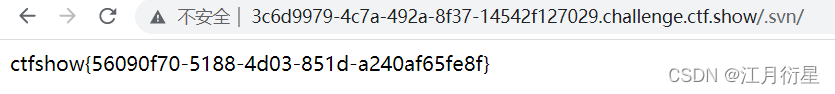

web8

题目提示:版本控制很重要,但不要部署到生产环境更重要

本题考察svn泄露,所以先去看.svn文件夹

顺利拿到flag

flag:ctfshow{56090f70-5188-4d03-851d-a240af65fe8f}

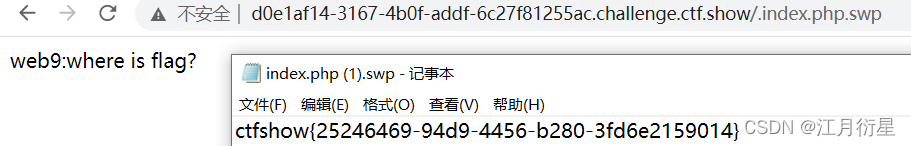

web9

题目提示:发现网页有个错别字?赶紧在生产环境vim改下,不好,死机了

由题目中的提示可以知道,vim修改的文件并没有保存后关闭而是直接关闭

所以第一次会产生一个.<文件名>.php.swp文件,第二次会有一个.<文件名>.php.swo文件,第三次会有一个.<文件名>.php.swn文件

所以直接访问index.php.swp下载交换文件即可得到flag

flag:ctfshow{25246469-94d9-4456-b280-3fd6e2159014}

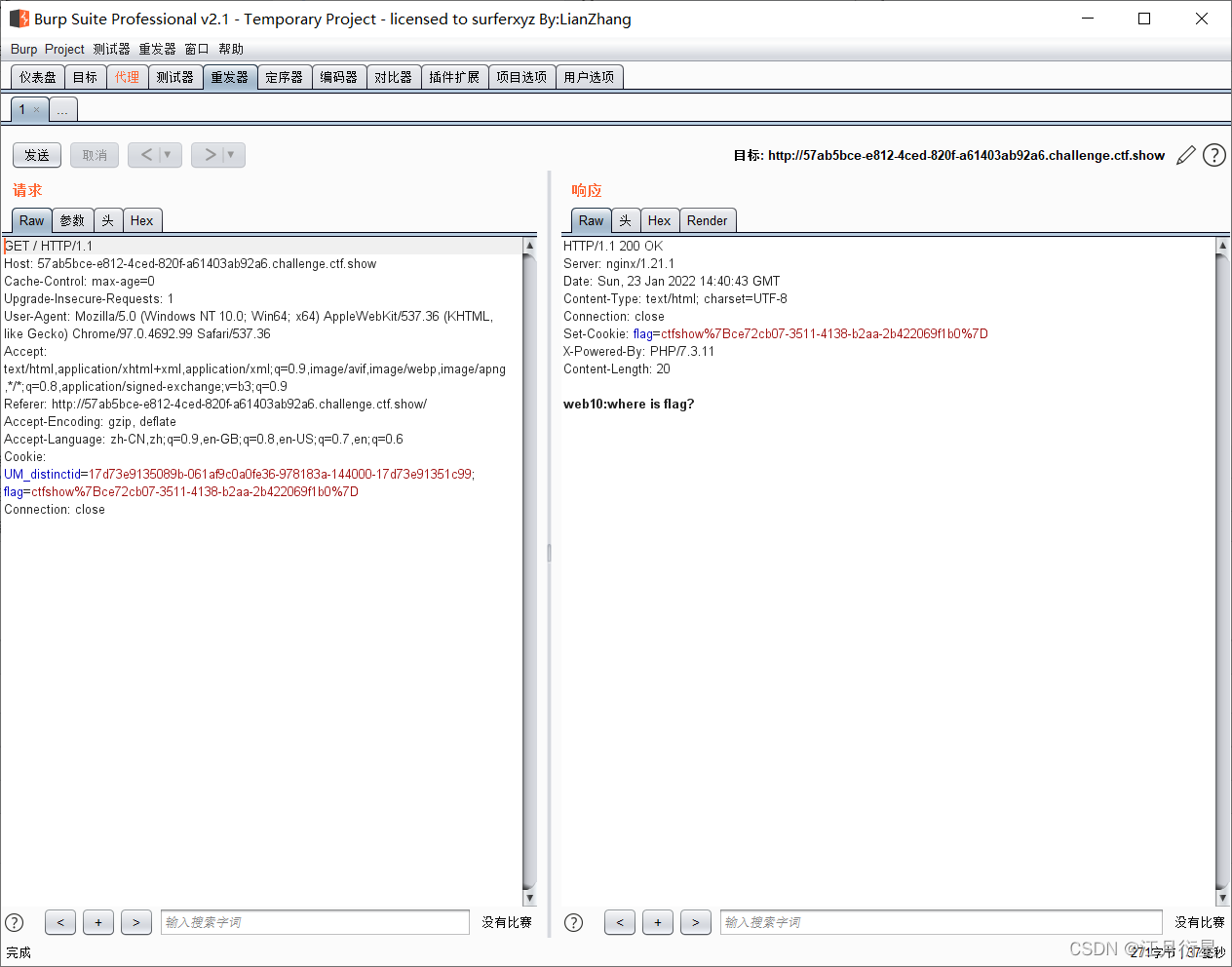

web10

题目要求:cookie 只是一块饼干,不能存放任何隐私数据

题目中提到了cookie,尝试先去抓个包

可以看到cookie中隐藏了要找的flag

ctfshow%7Bce72cb07-3511-4138-b2aa-2b422069f1b0%7D

(%7B%7D是{}的编码表示)

flag:ctfshow{ce72cb07-3511-4138-b2aa-2b422069f1b0}

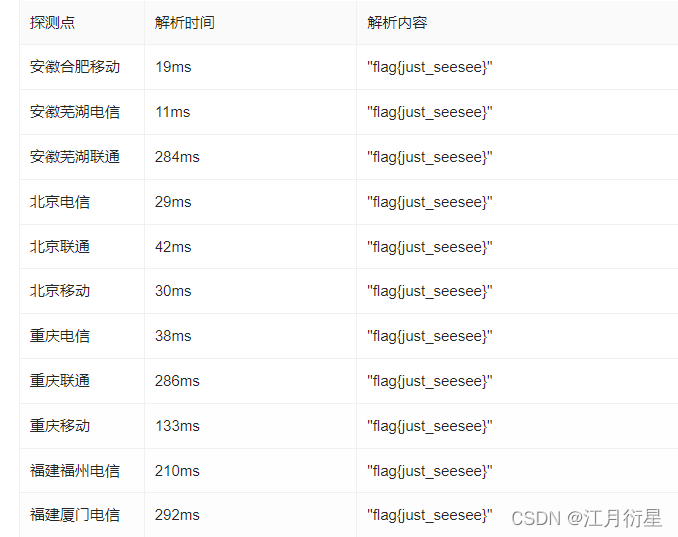

web11

题目提示:域名其实也可以隐藏信息,比如ctfshow.com 就隐藏了一条信息

查看hint,得知要通过dns查询,使用hint中的阿里云网站运维检测平台查询ctfshow.com

因为要用txt类型记录,所以直接在高级中更改需求

查询到了满屏flag

flag:flag{just_seesee}

web12

题目提示:有时候网站上的公开信息,就是管理员的常用密码

打开题目链接发现是一个仿作的购物网站,先整体浏览一些公开信息,发现最可疑的就是底部的联系电话

登入后台,尝试用户名admin,密码372619038

成功获取flag

flag:ctfshow{58978e0b-4377-4cb5-a473-34b4b52f1087}

好多edu的网站就会采用办公室密码作为后台登陆密码

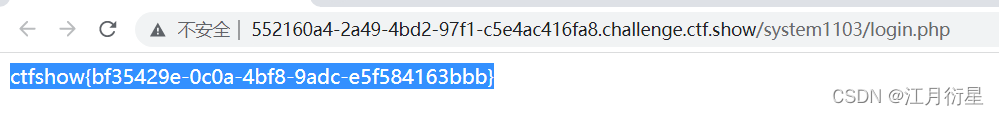

web13

题目提示:技术文档里面不要出现敏感信息,部署到生产环境后及时修改默认密码

打开链接是一个购物页面,通篇浏览发现在底部有一个document超链接

打开pdf后第二页是一个默认后台和用户名登录密码

用户名:admin 密码admin1103

后台登录即可

flag:ctfshow{bf35429e-0c0a-4bf8-9adc-e5f584163bbb}

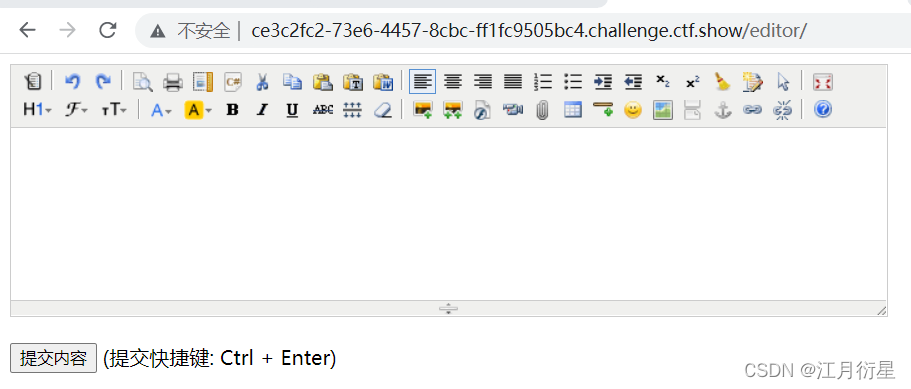

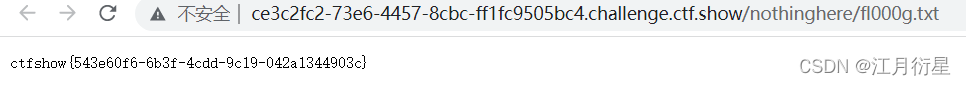

web14

题目提示:有时候源码里面就能不经意间泄露重要(editor)的信息,默认配置害死人

打开链接发现 是个巨信系统,粗略浏览没发现什么特殊的信息

题目中说editor中可能含有信息,所以打开编辑器

由于编辑器自身存在一定漏洞,因此通过插入文件可以看到目录里的所有文件

浏览www文件中html文件夹,看到一个刻意的nothinghere,打开是一个可能的fl000g.txt文件

得到可能位置后回到主页面 访问本来路径

成功得到flag

flag:ctfshow{543e60f6-6b3f-4cdd-9c19-042a1344903c}

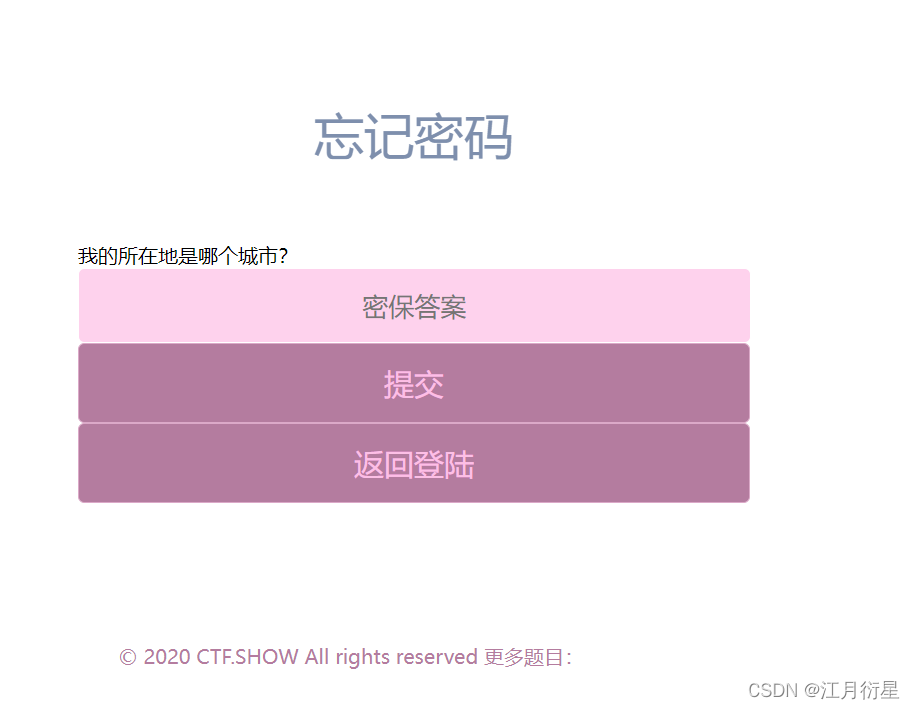

web15

题目提示:公开的信息比如邮箱,可能造成信息泄露,产生严重后果

打开页面后,粗略浏览底部有一个QQ邮箱1156631961@qq.com,而题目提示中含有邮箱

尝试进入后台发现密码不是常规密码,并且有一个忘记密码选项

结合之前的邮箱,在QQ上查找这个人,得到居住地为陕西西安,尝试输入重置密码成功

登录得到flag

flag:ctfshow{eae782d3-0c3e-4303-9a1e-a54faad0b4f5}

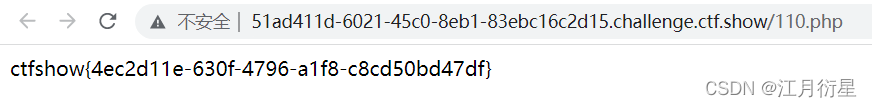

web16

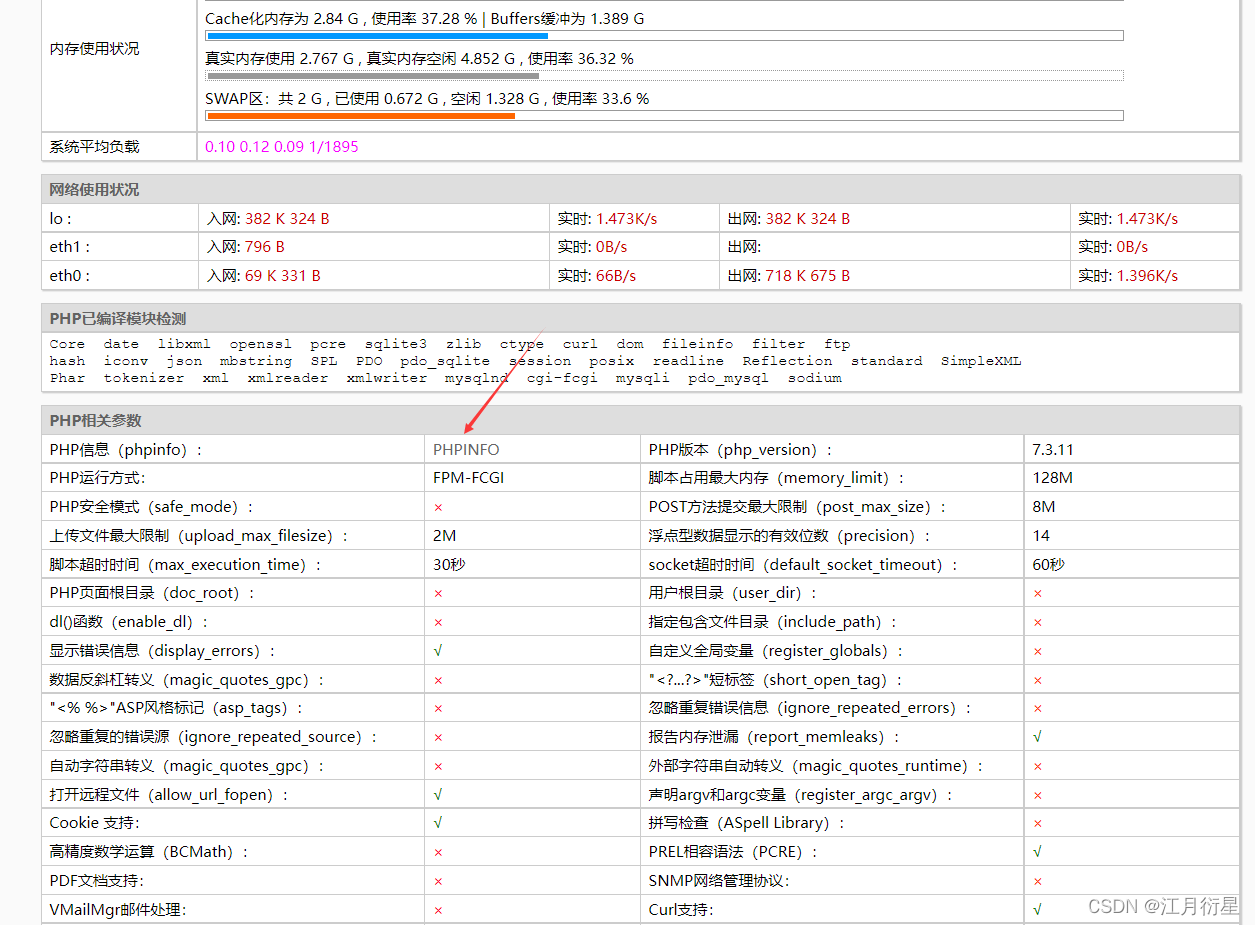

题目提示:对于测试用的探针,使用完毕后要及时删除,可能会造成信息泄露

打开题目发现是一个好看的元素周期表,由于题目需要使用到探针,所以访问tz.php

查看phpinfo,一段时间寻找后在environment中找到flag

flag:ctfshow{b954cc38-a44d-4ba2-8c93-948e4f53d810}

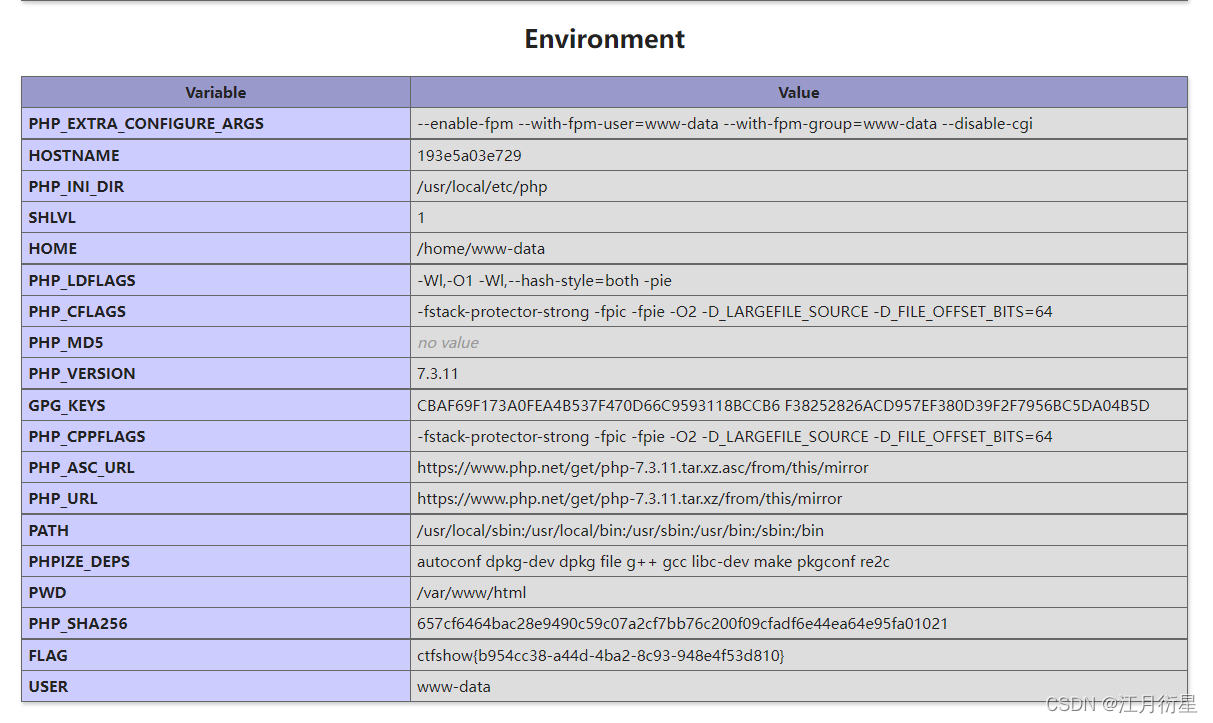

web17

题目提示:备份的sql文件会泄露敏感信息

使用backup.sql指令下载备份的sql文件

打开文件后直接获得flag

flag:ctfshow{6305bf01-47bb-449a-a420-f8a6628cdee5}

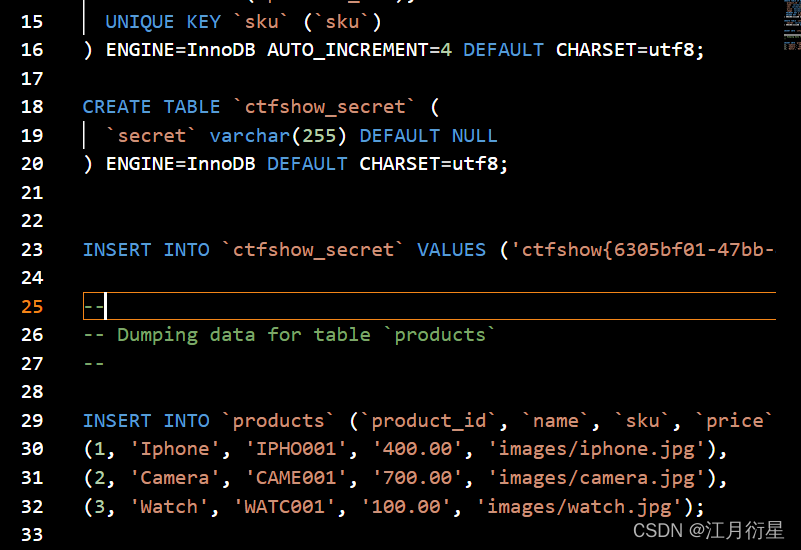

web18

题目要求:不要着急,休息,休息一会儿,玩101分给你flag

因为题目中说101分就会有flag,所以尝试访问101.php,发现并不存在

查看网页源代码,通过js代码最后一行知道分数大于100后会有个弹窗出来,但是内容被uncode编码

直接尝试使用控制台解码

弹窗谐音梗要让我们去110.php康康

直接访问得到flag

flag:ctfshow{4ec2d11e-630f-4796-a1f8-c8cd50bd47df}

1167

1167

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?