前言

这次的灵感来源是易加学院欢迎您!![]() https://college.sipedu.org/

https://college.sipedu.org/

这样一个苏州工业园区专用的教学网站

(为了写文章自报家门了)

没想到这种园区教育局专门的网站还有xss漏洞

简直是……

为我们无限的编程创意着想啊!

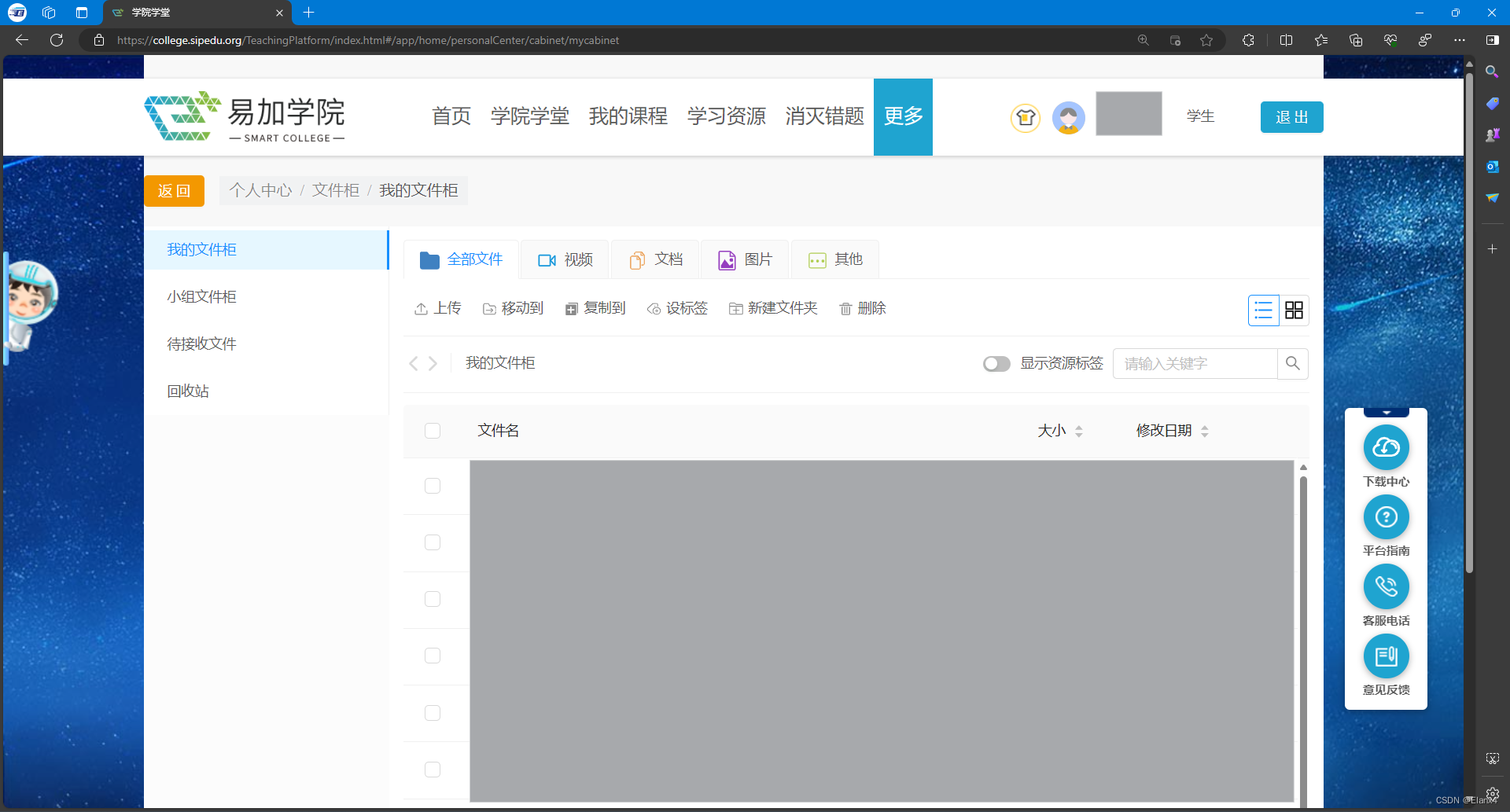

这次的罪魁祸首是一个名叫“我的文件柜”的功能

就像这样

里面可以放txt文档,但是这里预览的时候有玄机……

有什么漏洞

在这里得先解释什么是xss漏洞

| 全称 | Cross Site Scripting |

| 方式 | 浏览器渲染HTML文档的过程中,出现了不被预期的脚本指令并执行 |

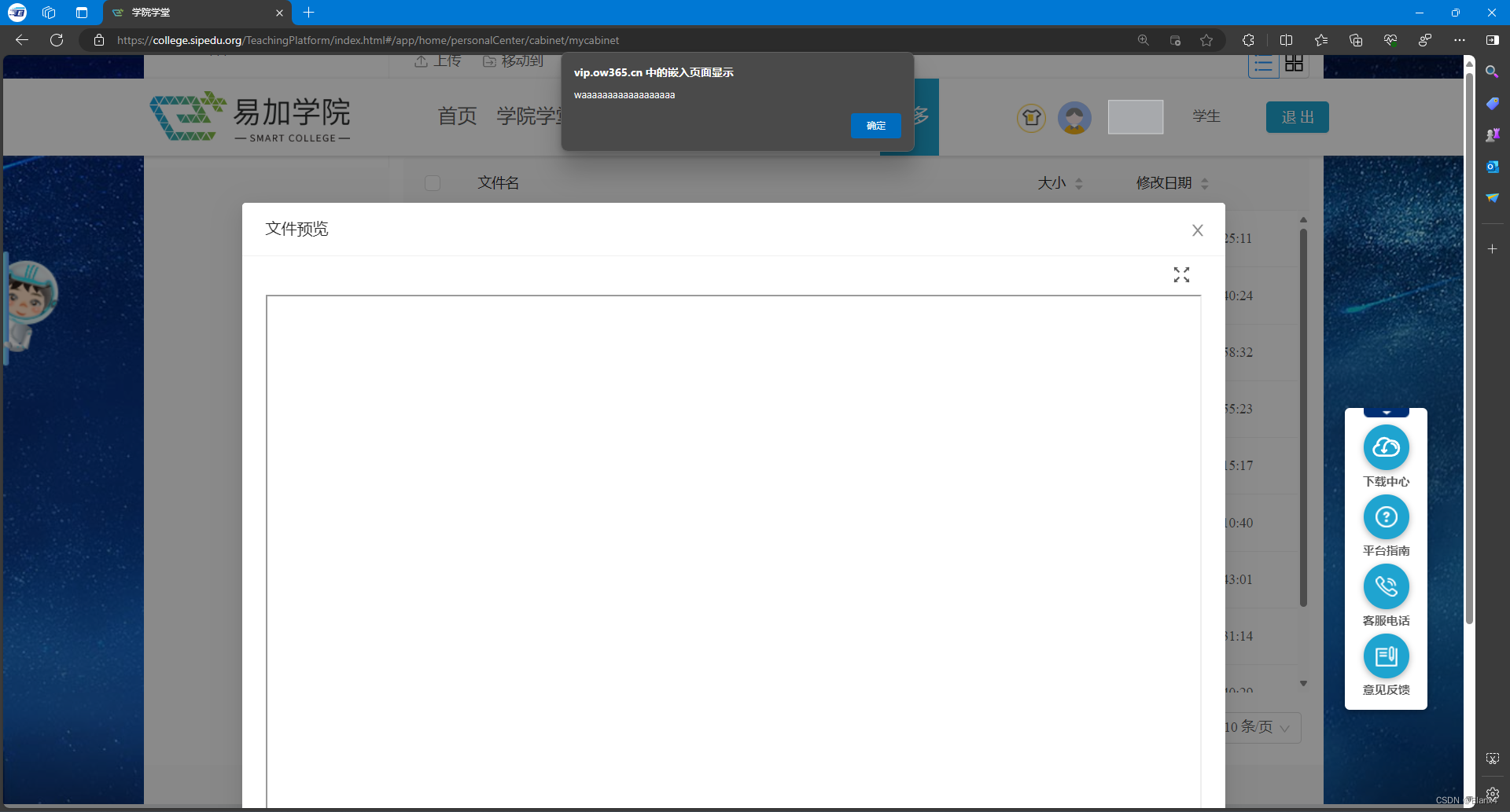

易加学院有txt预览功能,就像这样:

但是这里没有设置过滤

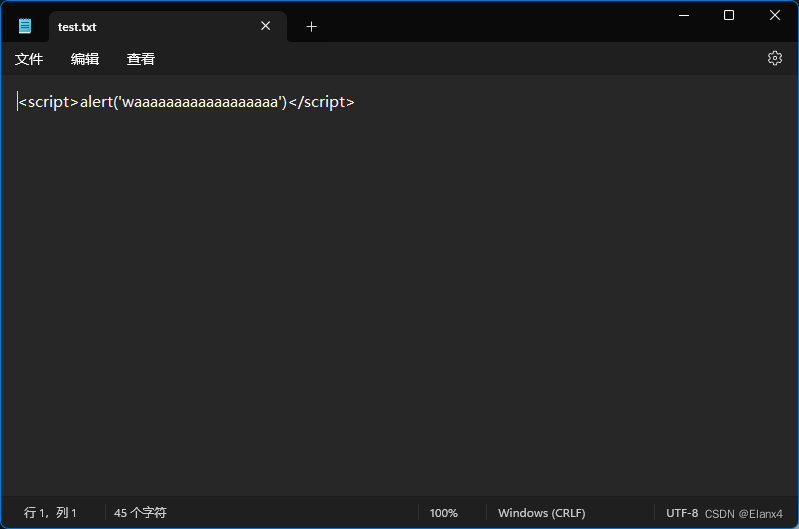

当我们写一个带有JavaScript的文本文档上传时

文本内容就像这样:

我们可以发现

脚本被执行了

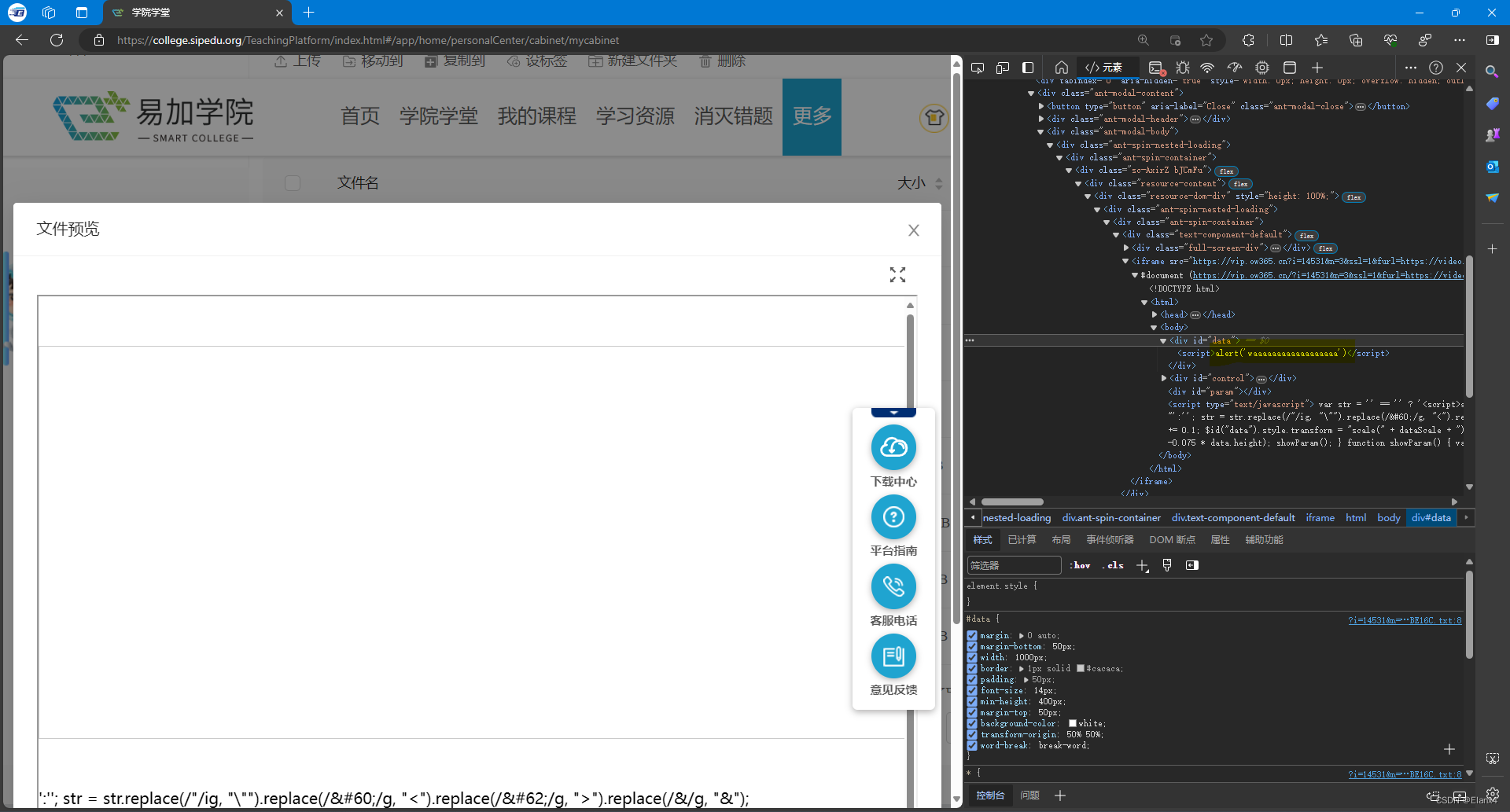

注意看右侧标黄的部分,就能知道这里是如何解析的

很显然没有任何过滤,代码被直接放在网页里,自然而然就执行了

好巧不巧,文件柜里的文件是可以组内共享的

那么……

我们是不是可以给同学一个惊喜?

…………(自行探索)

如何避免xss

这个可以自行搜索

我讲两个常用的、最基础的:

1.对“<”和“>” 编码

2.链接中过滤掉“JavaScript”、“javascript”、“JAVASCRIPT”等字段

结语

今天就讲这么多,希望你能对xss有更直观的基础了解

再见ヾ( ̄▽ ̄)Bye~Bye~

(明天春游😁)

542

542

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?