本文通过各种报告摘录,提供了有关当前勒索软件形势的统计数据和见解。

全球勒索病毒危机加剧

NTT安全控股《2024全球威胁情报报告》(2024年5月)

据NTT安全控股公司的《2024年全球威胁情报报告》显示,勒索软件和勒索事件在2023年激增了67%。

在经历了2022年的下降趋势之后,勒索软件和勒索事件在2023年有所增加。在多个社交渠道上发现或发布的勒索软件受害者超过5000人,高于2022年的约3000人。实际上,受害者数量可能更高,因为这项研究并未反映在名单公布之前支付赎金的事件。

其中,制造业在2023年遭受攻击的行业中排名第一,占25.66%,在社交渠道上发布的勒索软件受害者也最多,占27.75%。

研究显示,人类仍然是网络安全中最薄弱的环节,而且情况正在变得更糟。混合云环境、自带设备和第三方集成已经扩大了大多数组织的攻击面。网络安全的角色和责任正在扩大,网络预算正在削减,加剧了员工的疲劳和倦怠情绪。

勒索软件攻击影响医疗机构中20%的敏感数据

Rubrik《数据安全状态:衡量数据风险》(2024年5月)

据Rubrik称,最近的网络事件表明,医疗行业仍然是勒索软件黑客的主要目标。

一个典型的医疗保健组织拥有超过4200万条敏感数据记录,比全球平均水平(2800万条)多50%。调查发现,医疗保健组织的敏感数据记录在2023年增长了63%以上,远超其他任何行业,是全球平均水平(13%)的五倍多。

据估计,针对医疗保健组织的勒索软件攻击所影响的敏感数据也几乎是全球平均水平的五倍。这相当于每次成功发生勒索软件加密事件时,典型医疗保健组织敏感数据总量的20%会受到影响,而一般组织的影响为6%。

94%的IT和安全负责人表示,他们的组织去年经历了至少一次重大的网络攻击,且平均攻击次数高达30次。这些受害者中有三分之一遭受了至少一次勒索软件攻击。

93%遭受勒索软件攻击的外部组织报告支付了赎金要求,其中58%的支付主要是出于泄露被盗数据的威胁。

尽管执法部门做出了努力,但勒索软件活动又回到了正轨

Corvus Insurance 《2024 Q1勒索软件报告》(2024年5月)

据Corvus保险公司的数据显示,尽管备受瞩目的勒索软件团伙LockBit和BlackCat受到了执法打击,但2024年第一季度仍是勒索软件活动最活跃的一季度,比2023年第一季度增长了21%。

国际执法行动针对LockBit的基础设施,导致其业务在2023年和2022年出现下降趋势。但在2024年第一季度,Lockbit运营商已经开始重建,只是目前的作业速度有所下降。

此外,勒索软件攻击在2024年第一季度继续增长,主要是由于其他勒索软件附属组织将业务转移到新的替代组织。事实上,第一季度出现了18个新的泄漏点,这是有记录以来单个季度出现泄漏点数量最多的一次。这些新增的泄漏点使第一季度的活跃泄漏点总数达到60个。

勒索恢复成本达到273万美元

Sophos《2024年勒索软件状态》(2024年5月)

据Sophos称,去年的平均赎金支付额增长了500%。支付赎金的组织报告平均支付了200万美元,高于2023年的40万美元。

然而,赎金只是成本的一部分。调查发现,除赎金外,恢复的平均成本达到273万美元,比Sophos在2023年报告的182万美元增加了近100万美元。

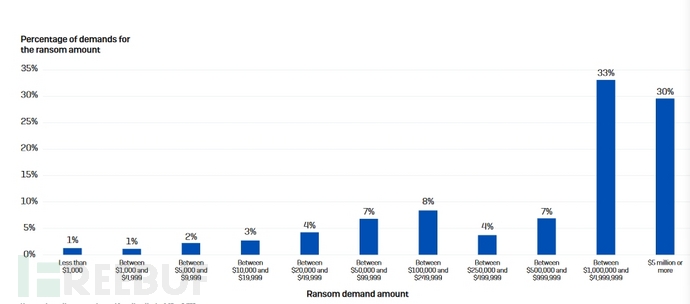

【赎金要求分布】

调查发现,63%的赎金要求在100万美元或以上,30%的赎金要求超过500万美元,这表明勒索软件运营商正在寻求巨额回报。不幸的是,赎金金额的增加不仅仅是针对收入最高的组织。去年,46%的收入低于5000万美元的组织也收到了七位数的赎金要求。

漏洞利用连续第二年成为最常见的攻击根源,影响了32%的组织。紧随其后的是凭证泄露(29%)和恶意电子邮件(23%)。

勒索软件组织的行为模式正在发生变化

GuidePoint Security 《2024年Q1 勒索软件报告》(2024年4月)

据GuidePoint Security称,在2024年第一季度,一些最多产的勒索软件即服务(RaaS)组织的活动发生了实质性变化。

尽管LockBit和Alphv这两个最大、最多产的勒索软件组织遭到了破坏,但2024年第一季度报告的受害者数量比2023年第一季度增加了近20%。

除此之外,报告还观察到,在执法活动之后勒索软件组织的行为模式发生了重大变化,包括继续以以前“禁止”的组织和行业为目标,如急诊医院。

分支机构是RaaS行动的命脉,在执法中断Alphv和LockBit等团伙的行动后,一些较小的RaaS组织正试图招募不满或流离失所的分支机构。虽然执法努力的长期影响还有待观察,但随着RaaS领域的不断发展,预计第二季度将出现动荡。

活跃的勒索软件组的数量同比增长了一倍多,从2023年第一季度的29个不同的组增加到2024年第一季度的45个不同的组,增长了55%。其中,最活跃的三大勒索软件组织分别是LockBit、Blackbasta和Play。

2024年第一季度受勒索软件影响最大的行业分别是制造业、零售批发和医疗保健行业。零售批发行业在本季度观察到的活动激增,占整体勒索活动的7%,超过医疗保健行业成为受影响第二大的行业。

网络罪犯利用人工智能开发新时代的恶意软件

Group-IB《2023/2024年高科技犯罪趋势》(2024年3月)

根据Group-IB《2023/2024年高科技犯罪趋势》显示,勒索软件组织和初始访问代理(IAB)之间的联盟仍然是网络犯罪行业的强大引擎,将数据上传到专用泄漏网站(DLS)的公司数量同比增长74%就证明了这一点。

民族国家支持的威胁行为者(也称APT组织)的胃口越来越大,这表明没有一个地区能够免受网络威胁的影响。Group-IB专家发现,出售零日漏洞的公开帖子数量增加了70%,并确定网络犯罪分子恶意使用合法服务和注入人工智能(AI)的技术是2024年的主要网络风险。

威胁行为者已经展示了AI如何帮助他们在编程语言知识有限的情况下开发恶意软件,头脑风暴新的TTP,编写令人信服的社会工程攻击文本,并提高他们的运营效率。

地下论坛对ChatGPT越狱和专门生成预训练转换器(GPT)开发的兴趣持续增加,以寻找绕过ChatGPT安全控制的方法。自2023年中期以来,为了协助网络犯罪活动,诞生了四种ChatGPT风格的工具:WolfGPT、DarkBARD、FraudGPT和WormGPT。其中,FraudGPT和WormGPT是地下论坛和Telegram频道上讨论最多的工具,专门用于社会工程和网络钓鱼。它们的进步给复杂的攻击带来了风险。

就受影响的行业而言,针对制造业(580例)和房地产(429例)的勒索软件DLS攻击分别同比增长125%和165%,这两个关键行业是全球受灾最严重的行业。此外,与医疗保健公司相关的勒索软件DLS帖子同比增长88%,与政府和军事组织相关的帖子同比增长65%。

基础安全问题仍然是企业最大的威胁

IBM 《X-Force 2024年威胁情报指数》(2024年2月)

据IBM《X-Force2024年威胁情报指数》指出,在2023年,网络犯罪分子看到了更多通过有效账户“登录”而非入侵企业网络的机会,这使得这种策略成为威胁行为者的首选武器。

在针对关键部门的近85%的攻击中,可以通过修补程序、MFA或最低特权原则来成功缓解,这表明安全行业历来所描述的“基础安全”可能比描述的更难实现。

利用有效账户已经成为网络犯罪分子最容易利用的途径,如今,在暗网上可以访问数十亿个受损的账户。同时,攻击者正越来越多地投资于获取用户身份的操作——信息窃取恶意软件的数量增加了266%,旨在窃取个人身份信息,如电子邮件、社交媒体和消息应用程序凭证、银行详细信息、加密钱包数据等。

根据X-Force的说法,攻击者使用有效账户造成的重大事件要比普通事件难处理近200%,因为防御者需要区分网络上的合法和恶意用户活动。

X-Force还评估称,一旦生成式人工智能市场主导地位确立——即单一技术接近50%的市场份额,或者当市场整合为三种或更少的技术时——可能会进一步扩大企业攻击面,从而动员网络犯罪分子进一步投资新工具。

随着勒索软件组织的发展,2024年将是网络安全动荡的一年

北极狼《北极狼实验室2024威胁报告》(2024年2月)

据北极狼称,黑客对勒索软件的需求大幅增加,同比增长超过20%。有令人担忧的迹象表明,2024年将尤其不稳定,因为勒索软件组织扩大了他们的目标清单,并探索新的压力策略,以应对日益有效的国际执法努力和不断增长的拒绝支付举措。

近年来,网络犯罪行业日趋成熟,其组成组织——包括勒索软件组织——也变得越来越老练。如今,RaaS生态系统和附属模式几乎允许任何有抱负的网络犯罪分子参与攻击,而双重勒索攻击(攻击者破坏操作并威胁发布泄露的数据)已成为常态。此外,一些勒索软件组织和分支机构通过直接联系个人和组织来实现“三重勒索”。

在2022年或更早时间首次披露的漏洞中,近60%的事件的根本原因是利用了外部可访问的系统。制造业、商业服务和教育/非营利组织是出现在勒索软件泄露网站上的前三个行业。

对许多组织来说,支付赎金正成为一项生意成本

Cohesity《Cohesity研究报告》(2024年2月)

据Cohesity称,如今无处不在的网络攻击迫使大多数公司支付赎金,打破了他们的“不支付”政策,而数据恢复的缺陷使问题更加严重。

事实上,大多数公司在过去两年中都支付了赎金,而且绝大多数公司预计,与2023年相比,2024年网络攻击的威胁将显著增加。

令人担忧的是,79%的受访者表示,他们的公司在6月至12月期间曾成为“勒索软件攻击的受害者”。预计到2024年,网络威胁形势将变得更糟,96%的受访者表示,今年他们所在行业面临的网络攻击威胁将会增加,71%的受访者预计这一威胁将增加50%以上。

组织的攻击面由其数据环境的大小和范围决定。然而,78%的受访者表示,他们的数据安全风险现在的增长速度超过了他们管理的数据的增长速度。受访者还认为,企业的网络弹性和数据安全策略跟不上当前的威胁形势,只有21%的受访者对其公司的网络弹性策略及其“应对当今不断升级的网络挑战和威胁”的能力充满信心。

网络弹性是业务连续性的技术支柱。它定义了公司在遭受网络攻击或不利的IT事件时恢复数据和恢复业务流程的能力。然而,根据受访者的说法,每家公司都面临着网络弹性和业务连续性的挑战。

所有受访者都表示,他们需要超过24小时来恢复数据和恢复业务流程,只有7%的受访者表示,他们的公司可以在1-3天内恢复数据和恢复业务流程。

35%的人表示可以在4 - 6天内恢复和恢复,34%的人需要1-2周,23%的人需要3周以上才能恢复数据和业务流程。

勒索软件的战术不断进化,变得更加好斗

Malwarebytes《2024年恶意软件状态》(2024年2月)

据Malwarebytes称,随着我们进入2024年,勒索软件仍然是企业面临的最严重的网络威胁。

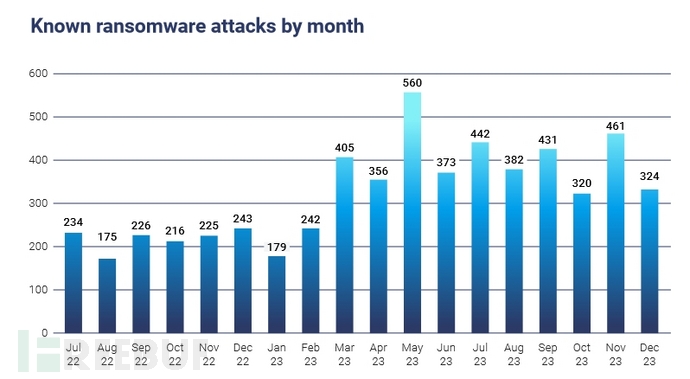

【每月勒索软件攻击分布】

随着2023年勒索软件攻击的增加(68%),平均赎金要求也大幅攀升。在英国皇家邮政(Royal Mail)遭到攻击后,LockBit团伙索要了8000万美元的赎金,这是目前已知的最大金额。

勒索软件组织也进化了他们的策略,变得更加好斗和复杂,以同时攻击更多的目标。例如,CL0P勒索软件团伙通过一系列短时间的自动攻击打破了既定规范,同时利用零日漏洞攻击数百个毫无戒心的目标。

此外,恶意广告也在2023年卷土重来,通过极具说服力的广告和网站,诱骗用户在他们的设备上下载恶意软件,传播Windows和Mac恶意软件。

【最常被假冒的五个品牌】

研究发现,亚马逊、Rufus、Weebly、NotePad++和Trading View是最常被假冒的五大品牌。此外,Dropbox、Discord、4sync、Gitlab和Google是最易被滥用的五大主机。Aurora Stealer、Vidar、Redline Stealer、BatLoader和IcedID是最常见的五大恶意软件。

网络犯罪分子更换新策略来窃取敏感数据

Delinea《2024年勒索软件状态:预测战斗并加强防御》(2024年1月)

随着网络犯罪分子的动机转向数据泄露,勒索软件攻击再次增加。虽然并未回到2021年的水平,但在过去的12个月里,声称遭受勒索软件攻击的组织数量比去年增加了一倍多,从25%增加到53%。企业支付赎金的频率也有所提高,从去年的68%上升到76%。

然而,更引人注目的是调查揭示的动机、策略和战术方面的新趋势。数据泄露激增了39%(从46%上升至64%),成为攻击者的首选目标,他们现在正在控制公司的网络,下载敏感数据并在暗网上出售。传统的抢钱行为作为主要动机的显著下降也证明了这一趋势(34%,低于前一年的69%)。

随着主要目标的改变,网络犯罪分子修改了他们的策略,不再将电子邮件作为首选攻击媒介(从52%下降到37%),转而瞄准云计算(44%)和受损应用程序(39%)。通过采取更隐蔽的方法,攻击者可以在不被发现的情况下保持更长时间,并获得对系统和数据的持续访问,使他们能够在后续操作中增加损害。

企业在数据保护方面投入更多,但恢复的却很少

Veeam Software《Veeam数据保护趋势报告》(2024年1月)

据Veeam Software称,92%的组织将在2024年增加数据保护支出,以在勒索软件和网络攻击的持续威胁中实现网络弹性。

受访者表示,网络攻击仍然是导致业务中断的首要原因,尽管企业越来越重视利用云计算进行重大恢复,但只有一小部分人认为他们能够在一周内从小危机中恢复过来。

网络攻击连续第四年被列为导致企业业务中断的最常见和最具影响力的原因。其他类型的中断紧随其后——基础设施/网络、存储硬件、应用软件、公共云资源和服务器硬件——说明了对现代化备份策略日益增长的需求。

预计到2024年,数据保护预算将增长6.6%。这是该调查连续第二年显示,数据保护支出的增长将超过IT支出的增长。

此外,容器的使用率持续上升,59%的企业在生产中运行容器,另有37%的企业正在部署或计划部署容器。不幸的是,只有25%的组织使用专门为容器构建的备份解决方案,而其余的组织只备份一些底层组件——例如,存储库或数据库内容。这两种策略都不能确保应用程序和服务在发生危机后能够快速恢复。

原文链接:

Ransomware statistics that reveal alarming rate of cyber extortion - Help Net Security

175

175

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?