1.你是管理员吗?

解题链接:http://ctf4.shiyanbar.com/web/root/index.php

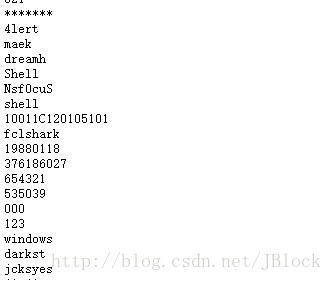

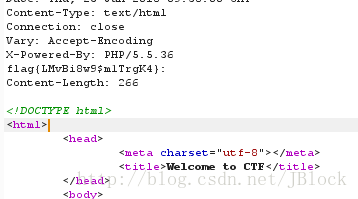

打开链接,我们发现是一个登陆页面,第一步先看页面源码,发现一个password.txt,这里面可能有东西,访问一下http://ctf4.shiyanbar.com/web/root/password.txt发现一个密码字典。

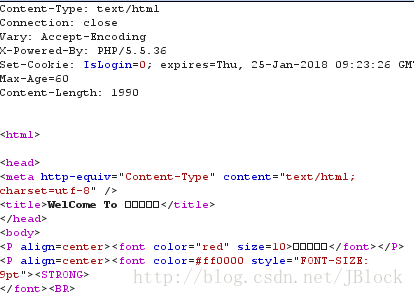

然后用bp爆破密码为Nsf0cuS,我们在bp的repeater里面把密码修改成Nsf0cuS,go一下

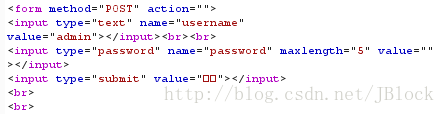

但在返回的页面里面发现密码的长度不能超过5,所以只能绕过前端在bp里面改包了。

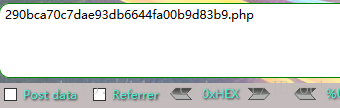

发现一个set-cookie就要有趣了,一般这里面都隐藏的有东西。

我们对其进行newpage后面部分base64解码得

这里面应该有东西,所以我们访问一下

http://ctf4.shiyanbar.com/web/root/290bca70c7dae93db6644fa00b9d83b9.php

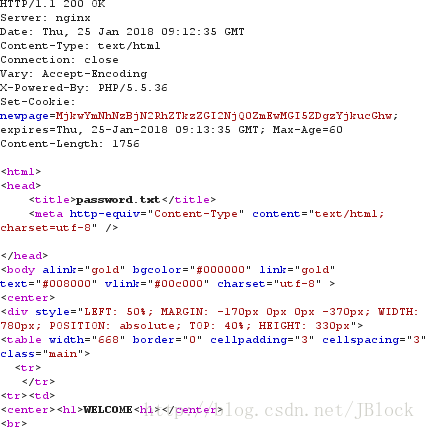

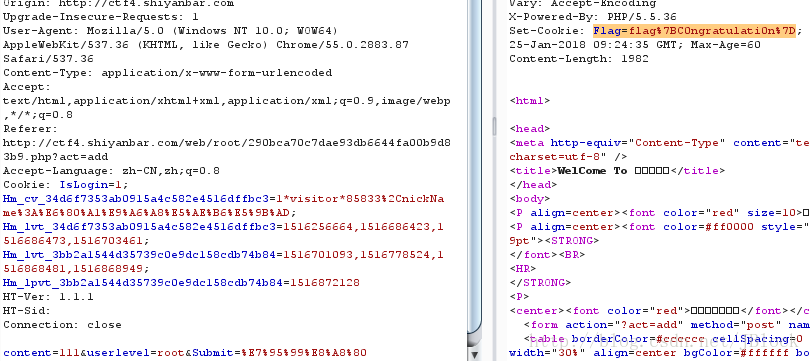

上面既然都说有漏洞了,咱就随便发个言,抓个包看看。

我们又发现有一个set-cookie,有个IsLogin的状态,看名字想必是为了标识root用户的登陆状态,此时是0,我们把它改为1,并把用户改为root。Go一下!

得到flag=flag%7BC0ngratulati0n%7D

因为还未经过浏览器处理,所以还需对其进行url解码得

flag{C0ngratulati0n}

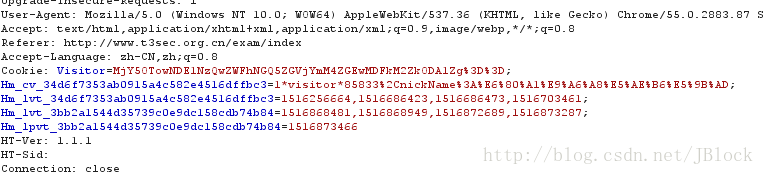

2.IOS

解题链接:http://ctf4.shiyanbar.com/web/IOS/index.php

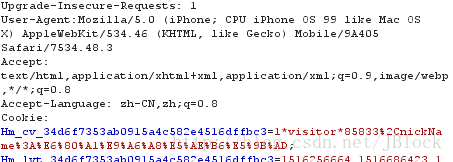

这一题主要考察chrome浏览器本身也能模拟ios的数据包,所以我们抓包,然后把User-Agent标识改成ios99的就可以了。

flag{LMvBi8w9$m1TrgK4}

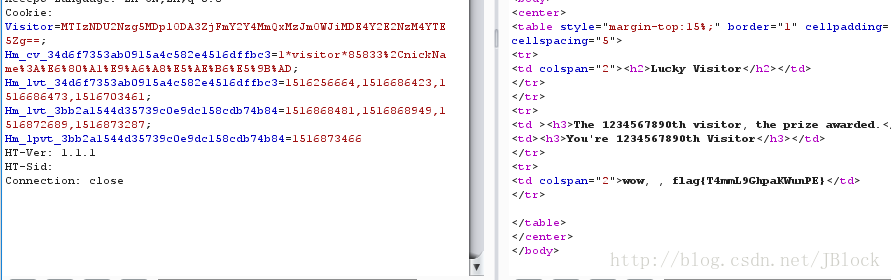

3.照猫画虎

解题链接:http://ctf4.shiyanbar.com/web/copy/index.php

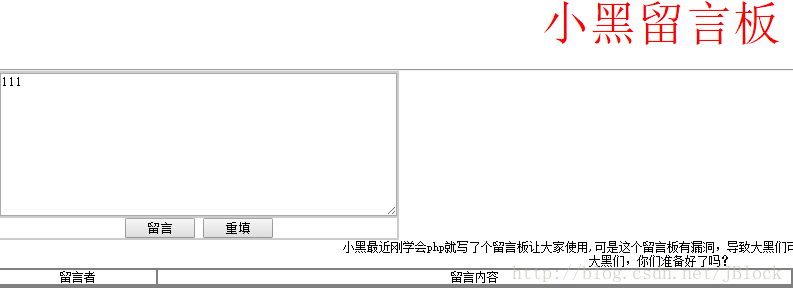

这一题思路也很简单,题如其名,照猫画虎,我们web题的第一步就是先看网页源码,这一题源码并没什么线索,所以我们就抓个包看看。

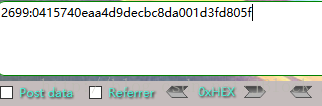

一般cookie和User-Agent是我们关注的重点,此时我们发现cookie中visitor项是经过base64转码的,我们对其解码:

后面的一串明显是2699的32位MD5值。然后我们把请求发给repeater,看看服务器返回来的页面。

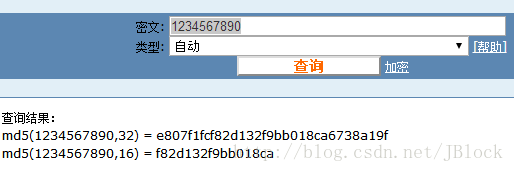

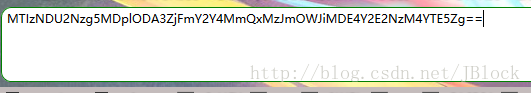

发现只有当1234567890名访问才可以,明显是让我们修改cookie进行欺骗。我们对1234567890进行MD5加密,再对其base64转码构造payload。

flag{T4mmL9GhpaKWunPE}

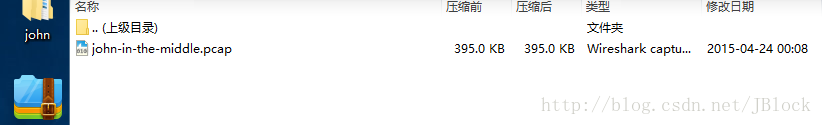

4.问题就在这(20分)

【题目描述】:找答案 GPG key: GhairfAvvewvukDetolicDer-OcNayd#

【解题链接】:http://ctf4.shiyanbar.com/ste/gpg/john.tar.gz.gpg

这首先是考察gpg文件参考http://www.ruanyifeng.com/blog/2013/07/gpg.html

输入密钥key得到一个压缩包。

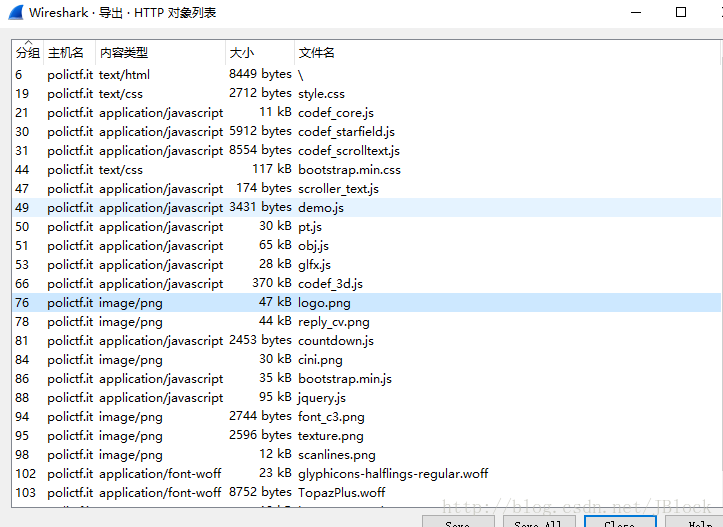

接下来进行数据分析,跟踪一下http流,这里在linux里可以使用binwalk辅助分析,但在这一题不复杂,所以在windows使用wireshark中进行分析。

经过分析,发现只有一个logo.png对我们是有用的,

我们把它dump下来,然后对其进行隐写分析,放进stegsolve中分析

flag: flag{J0hn_th3_Sn1ff3r}

5.你最美

【题目描述】:无

【解题链接】:http://ctf4.shiyanbar.com/misc/123/123.exe

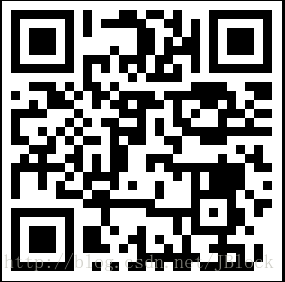

直接丢到16进制编辑器,发现是经过base64转码的png,在线解码保存为png图片。发现是一个二扫码扫码得flag。

flag{you are beautiful}

6.shellcode

【题目描述】:无

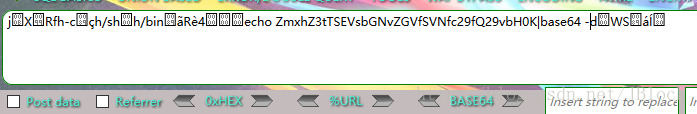

【解题链接】:http://ctf4.shiyanbar.com/re/shellcode/shellcode.txt

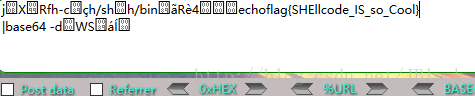

先对其url解码,再对部分进行base64转码

flag{SHEllcode_IS_so_Cool}

2536

2536

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?