看大伙儿都在一边做题一边用CSDN写WP、写学习心得,所以也来尝试一下。这是小白写的第一篇文章,写的不好见谅嘻嘻,还望大佬们给点指导

本篇文章是根据我学习b站上的【网络安全】最适合小白的WireShark使用教程(超详细保姆级)![]() http://www.bilibili.com/video/BV1YM411Y7oU这个视频总结下来的笔记,如有侵权行为可以立即联系作者本人

http://www.bilibili.com/video/BV1YM411Y7oU这个视频总结下来的笔记,如有侵权行为可以立即联系作者本人

正文开始:

目录

一、WireShark的应用

网络管理员:检测网络问题

网络安全工程师:检查资讯安全相关问题

开发人员:为新的通讯协议除错

普通使用者:学习网络协议的相关知识

常见的协议包抓取:

APR协议、ICMP协议、TCP协议、UDP协议、DNS协议、HTTP协议

二、WireShark抓包入门操作

因为WireShark默认没有桌面快捷方式,因此可以通过找到源文件夹的位置,找到WireShark.exe后,右键——(显示更多选项)——发送到——桌面快捷方式,这样就可以成功创建桌面快捷方式了

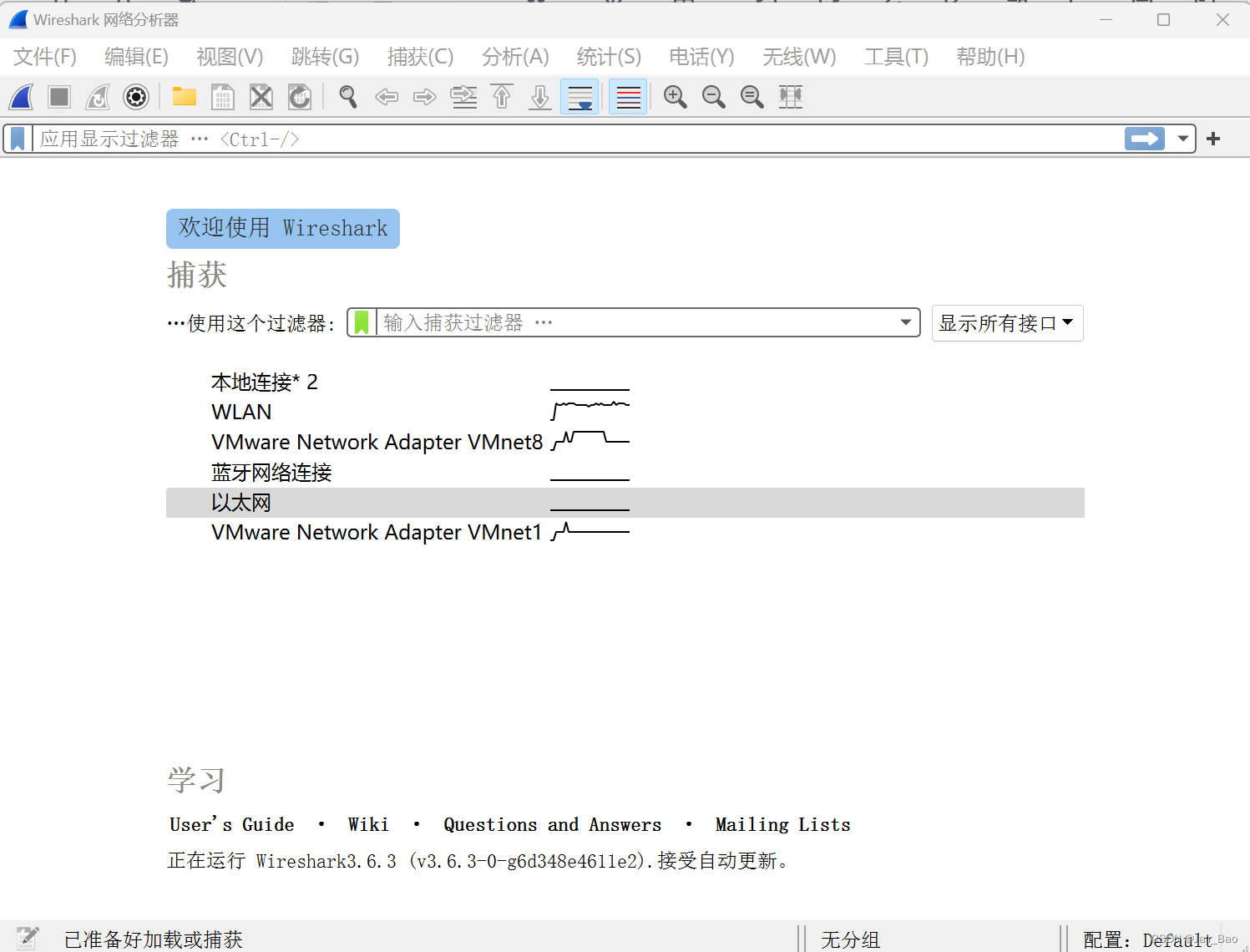

首先打开WireShark.exe

可能有些人和我有一样的疑惑:那么多连接应该写哪一个捏?

别急,让我们来看接下来的操作

点击“Win+R”,打开运行

输入“cmd”,进入cmd会话框。

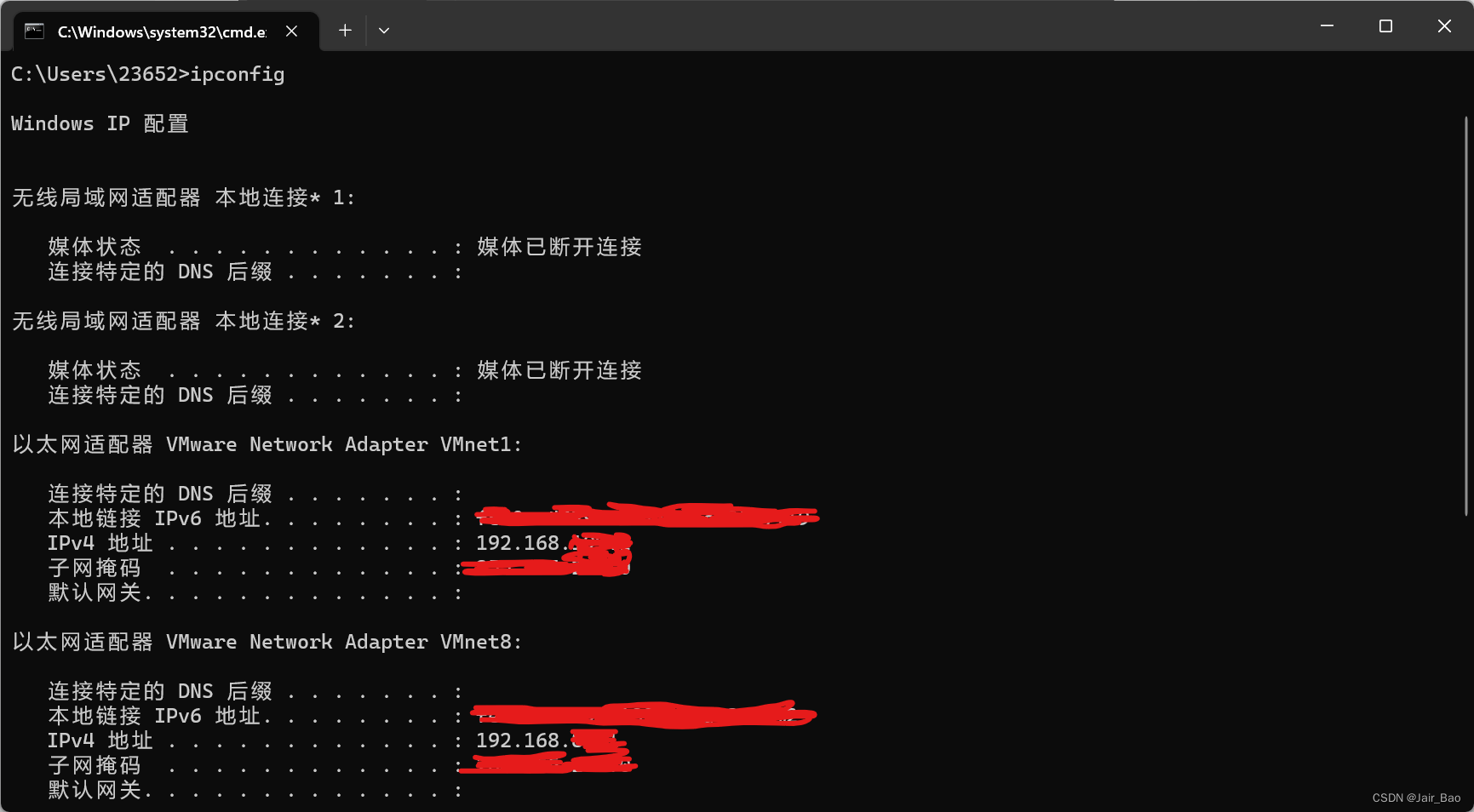

接下来,我们输入“ipconfig” 指令,就可以获得本机的ip配置。

那串192.168开头的就是我们的IP地址了

其实这一步完全可以跳过,如果你连了网线,就要双击以太网,如果连着WiFi,就双击WLAN

还有个小技巧,那后面有折线,多看一会儿就可以很明显地分辨出来了

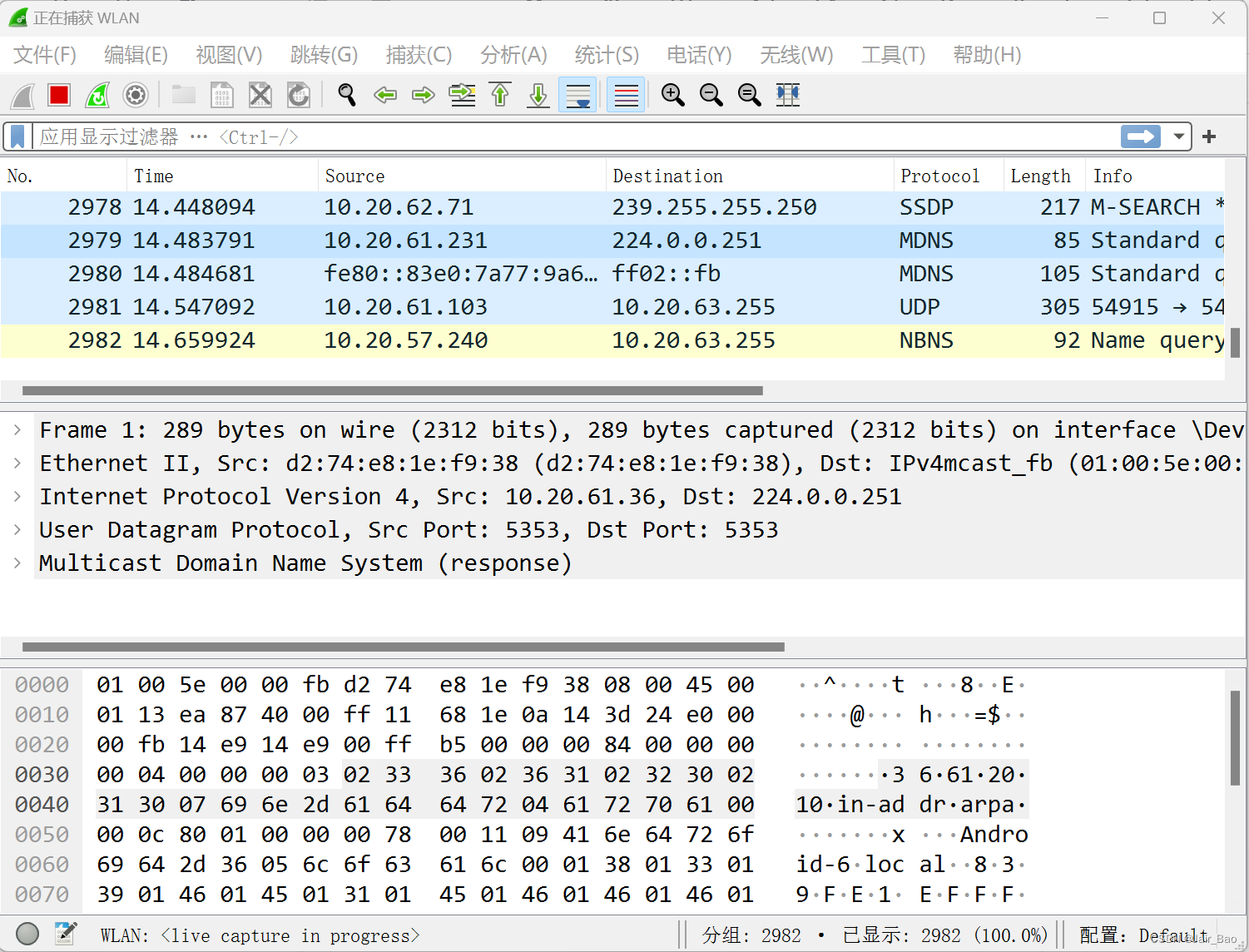

ok,我们进入下一步操作,双击以太网/WLAN后,我们就可以进入抓包页面了

左上角那个红色的小方块就是用来关闭捕获的喏,如果要开启就需要点击左边那个图标了哦

左上角那个红色的小方块就是用来关闭捕获的喏,如果要开启就需要点击左边那个图标了哦

普及一下抓包的两种模式 :

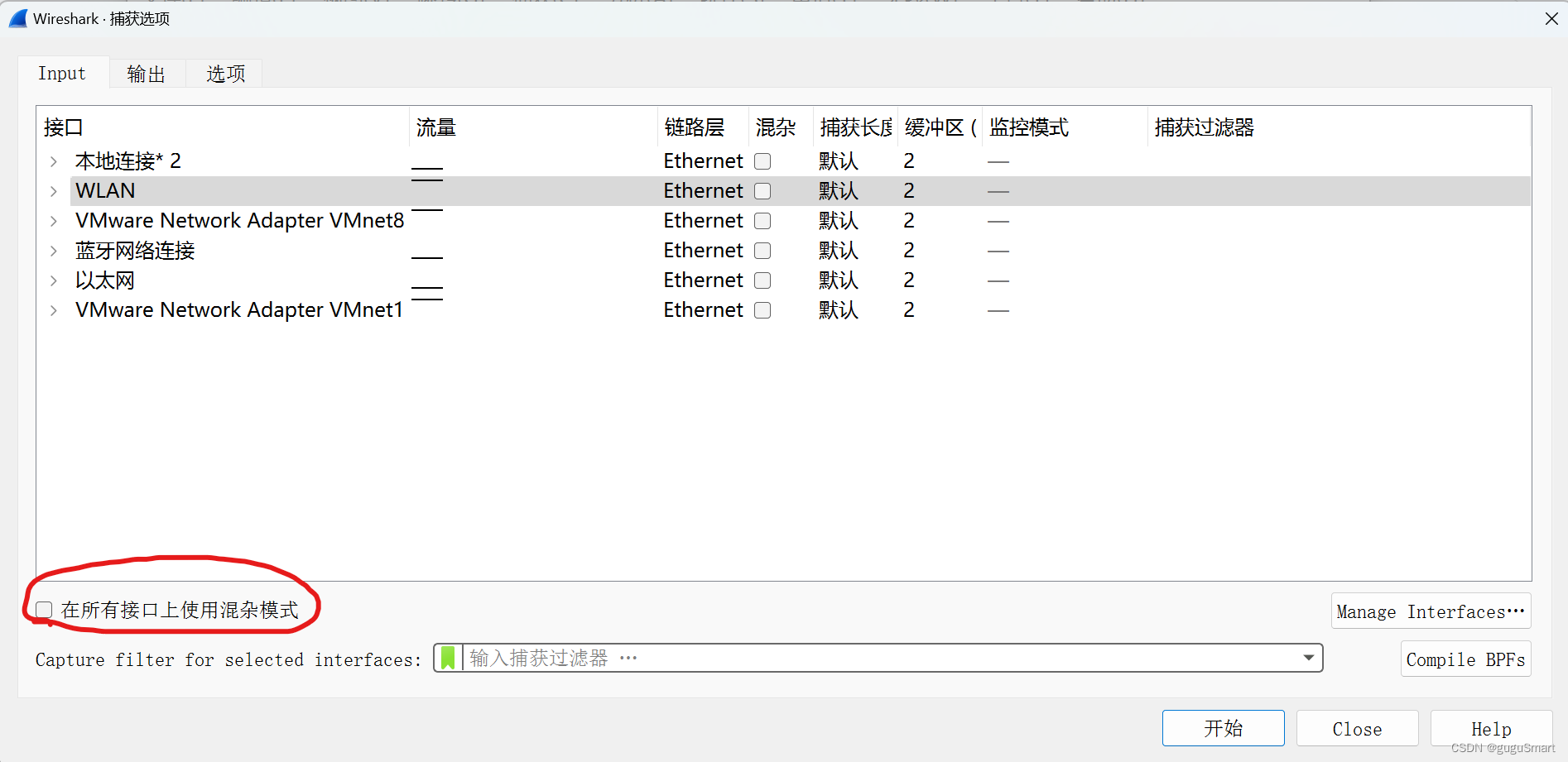

1.混杂模式:接收所有经过网卡的数据包,包括不是发给本机的包,即不验证MAC地址

2.普通模式:只接受发给本机的包(包括广播包)传递给上层程序,其他的包一律丢弃

一般来说,混杂模式不会影响网卡的正常工作,多在网络监听工具上使用

选择模式的方法:

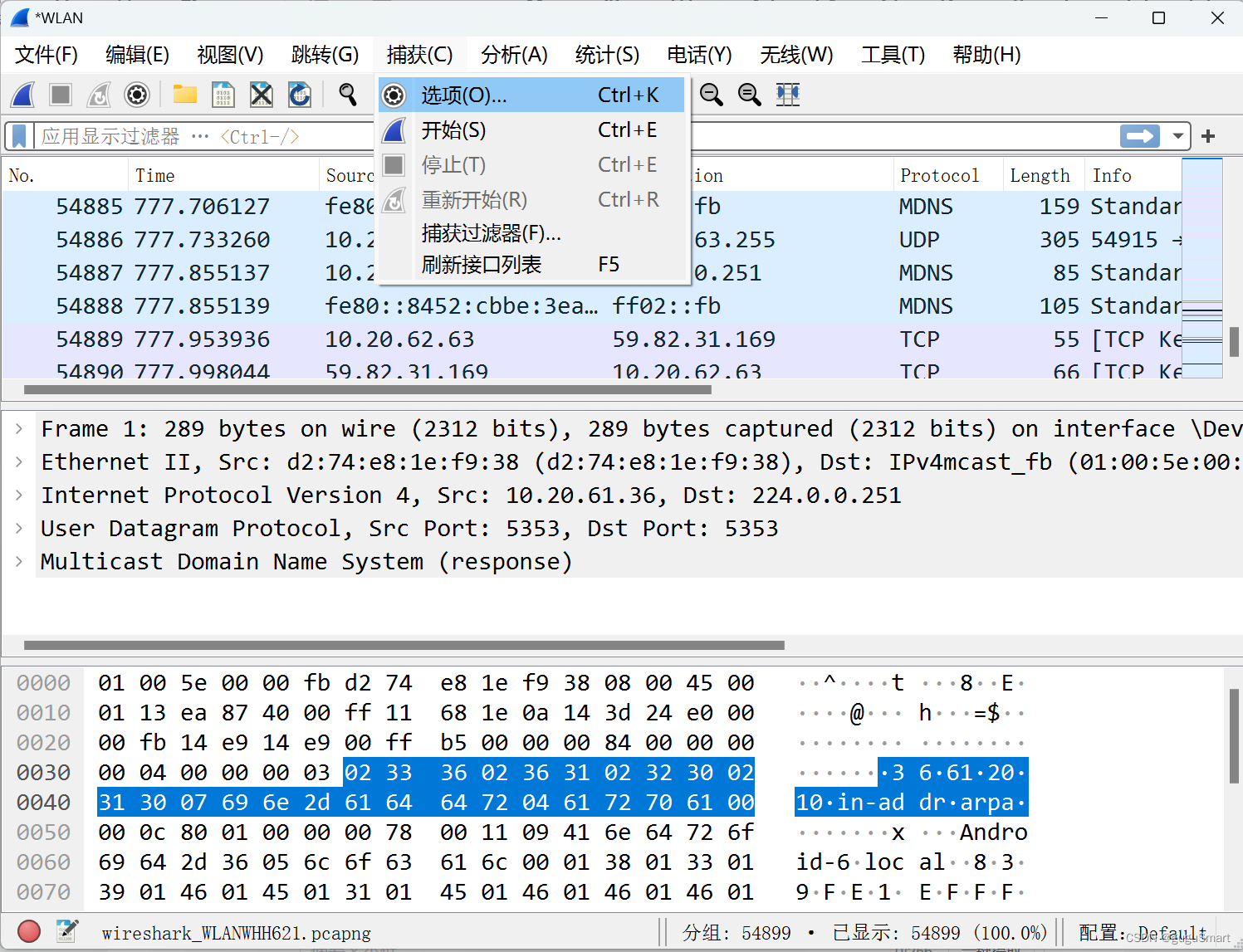

第一步,停止捕获

第二步,点击“捕获”,然后点击“选项”

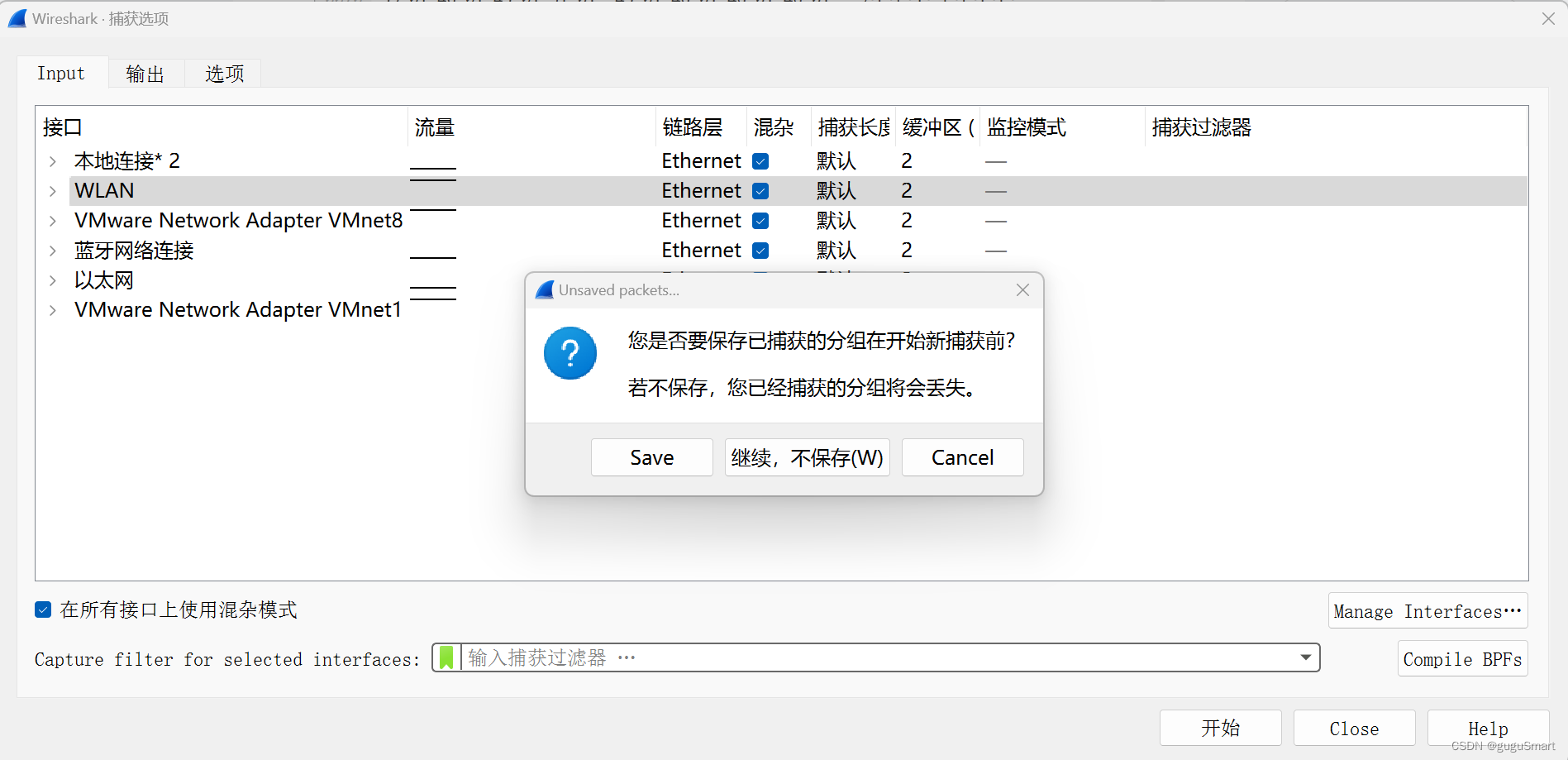

如果选择“Save”,那么会保留之前的数据,继续开始抓包;如果选择“继续,不保存”,那么就会清空之前的抓包数据,重新开始抓包。

三、WireShark过滤器使用

使用过滤器之前首先要停止捕获哦

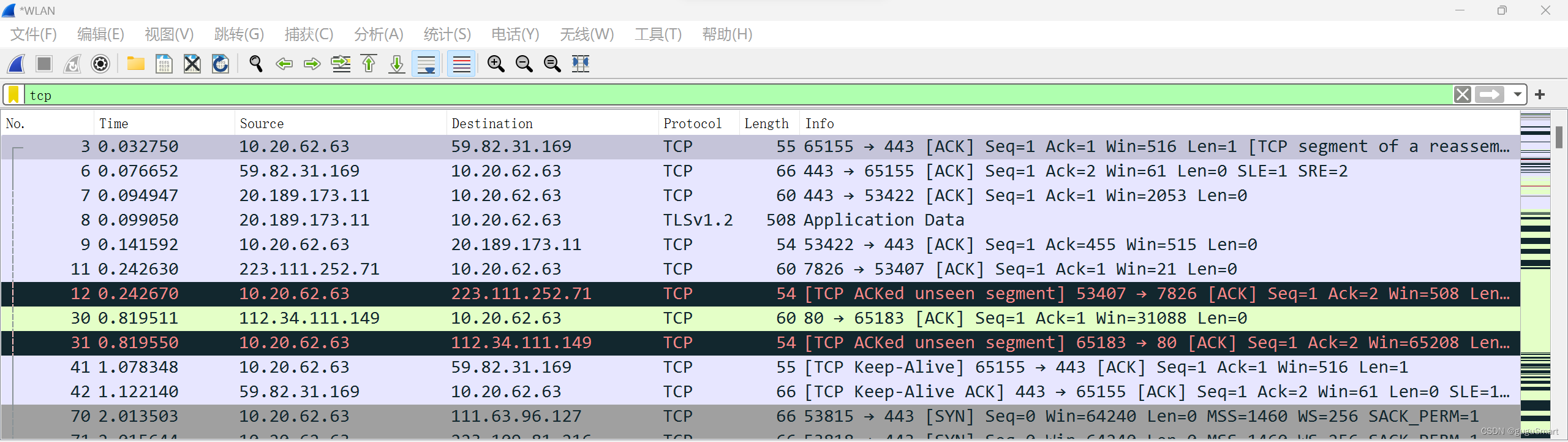

1.TCP过滤 输入“TCP”即可

输入“TCP”即可

可能会出现HTTP协议,因为HTTP的底层也是TCP协议的封装。

如果需要过滤TCP协议发送相关确定信息的包,只要输入“tcp.flags.ack == 0”即可

拓展:

TCP三次握手:

每一次数据发送完成,都会带有一个fin标志, 过滤时输入“tcp.flags.fin == 1”即可

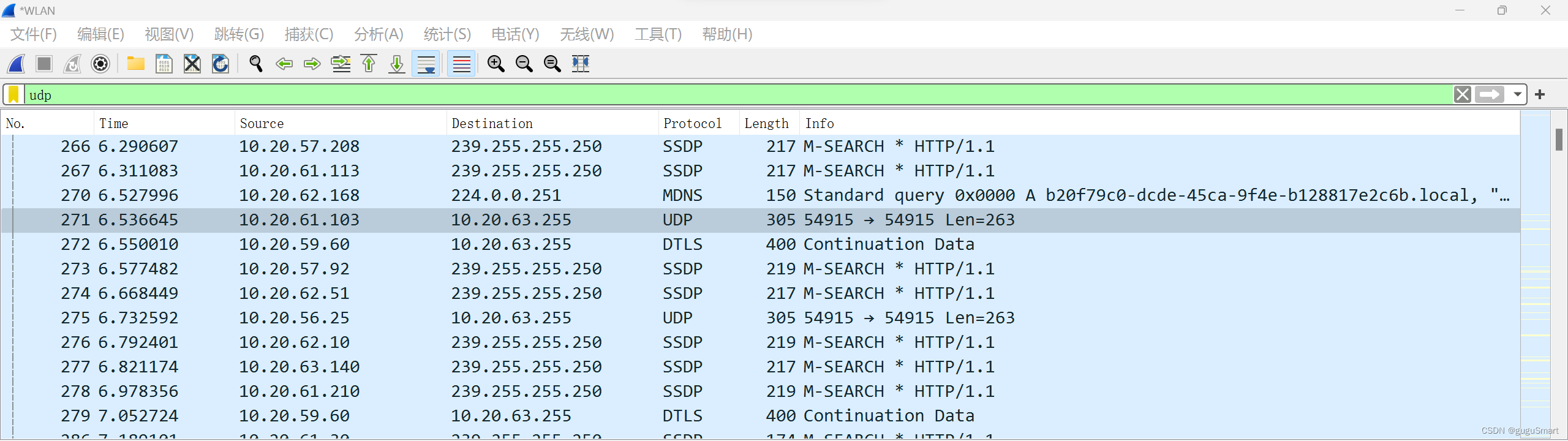

2.UDP协议  和TCP协议一样,这里会出现DNS协议、MDNS协议等,这些协议的底层也是对UDP协议的封装

和TCP协议一样,这里会出现DNS协议、MDNS协议等,这些协议的底层也是对UDP协议的封装

注意,这里的“Source”和“Destination”需要特别关注一下

“Source”字段是原IP地址,即发送请求的IP地址

“Destination”字段是目标机的IP地址

想要查看从本机ip发出去的包,输入“ip.src_host == 本机IP地址”即可

相同,如果要查目标机的IP,只需输入“ip.dst_host == 目标机IP地址”

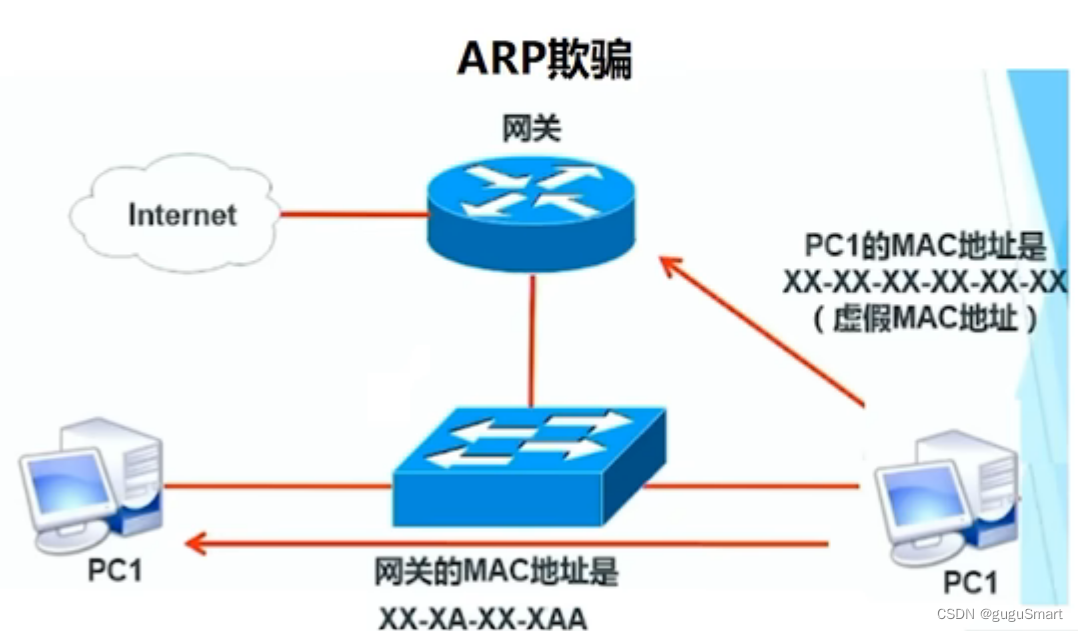

四、WireShark之ARP协议分析

APR(Address Resolution Protocol)协议,即地址解析协议,根据IP地址获取物理地址的一个TCP/IP协议

因为自己没有抓到ARP协议的包,所以就借用一下视频里的。

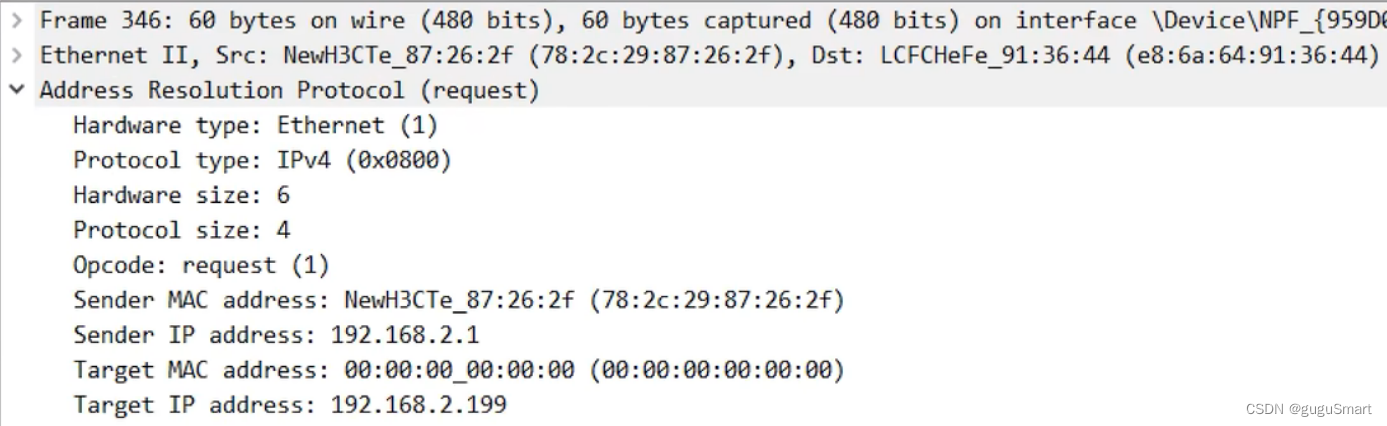

以上图片为第一次请求

上半部分是发送的相关数据的基本信息,如“Src”后的原MAC地址以及目标MAC地址

下半部分“Address Resolution Protocol(request)”才是关键,表示发了一个request请求包

“Hardware type”表示硬件类型

“Protocol type”表示网络协议的类型

“Hardware size”表示硬件地址的长度,即MAC地址长度,如上图表示6字节,{6*8=48}位

“Protocol size”表示网络协议的长度,如上图表示4字节,{4*8=32}位

“Sender MAC address”表示当前发送的MAC地址,如上图为华三路由,地址为(78:2c:29:87:26:2f)

“Sender IP address”表示网关的IP地址

“Target IP address”表示本机IP地址

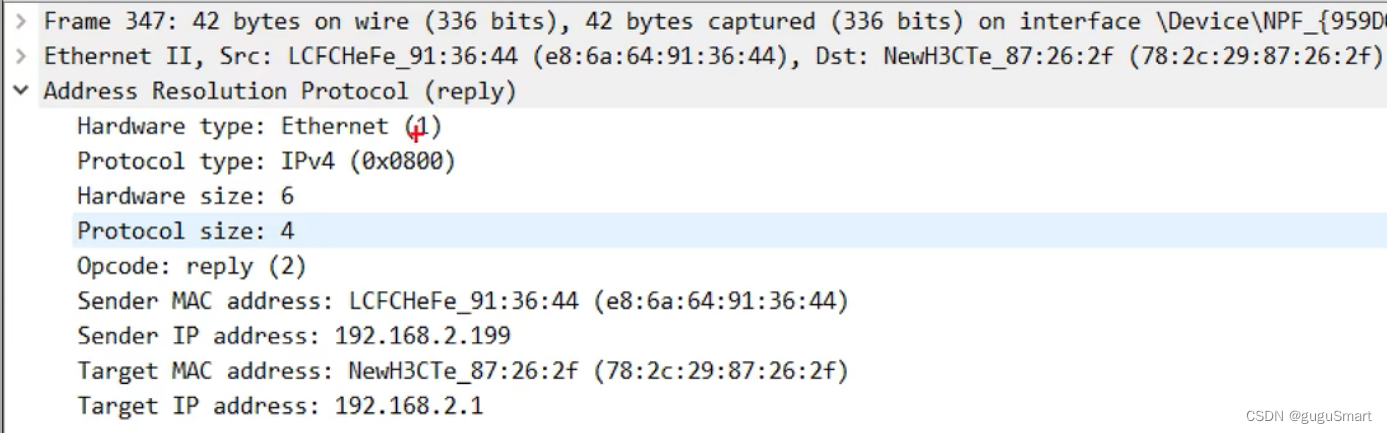

这个是第二条数据,为响应,是本机向网关发送相应的响应信息

这时,才有本机的MAC地址,缓存到网关里

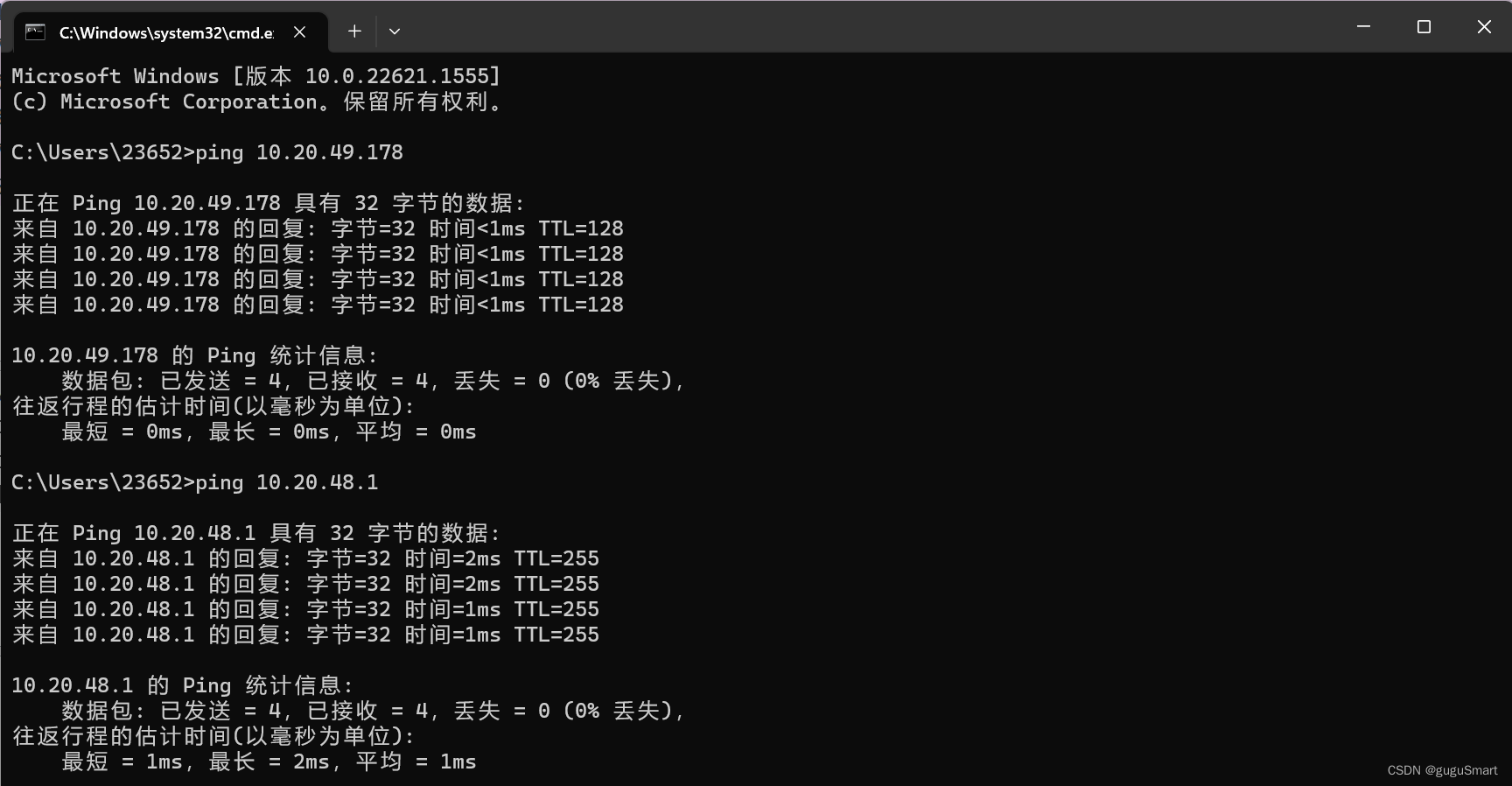

五、WireShark之ICMP协议

ICMP协议一般会在我们发送ping的请求时会产生

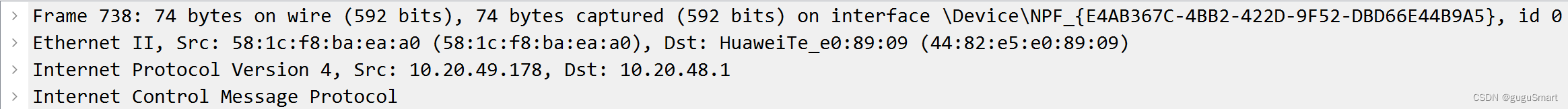

接下来就解读一下相关的数据

接下来就解读一下相关的数据 第一行为物理层相关信息,第二行为链入层的相关信息,第三行是基于IP协议的信息,这三层的具体解读上面已经讲过,就不过多赘述

第一行为物理层相关信息,第二行为链入层的相关信息,第三行是基于IP协议的信息,这三层的具体解读上面已经讲过,就不过多赘述

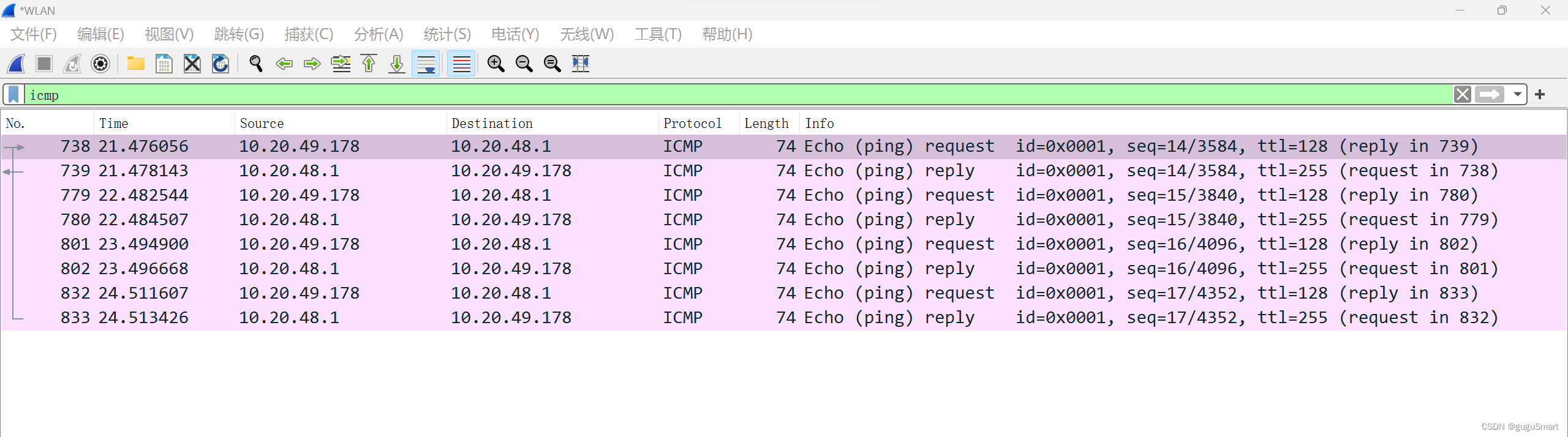

第四行就是我们的ICMP协议的信息,我们仔细来看一下

“Type:8”表示发送了一个请求包,如果是响应包则该数值为0

“Code:0”表示发送成功

“Checksum”表示发送请求包时的完整性数值,用于检测发送过程中有没有被篡改过,下面一行的“【Checksum Status:Good】”就表示发送的请求包没有问题

下面的几行就是序列号啥的,这段数据在请求包和响应包中是一样的

最后的“Data”就是具体发送给网关的数据信息,当然,这是加密的,据说是看不到的嘿嘿,但是能看到这个是32字节的

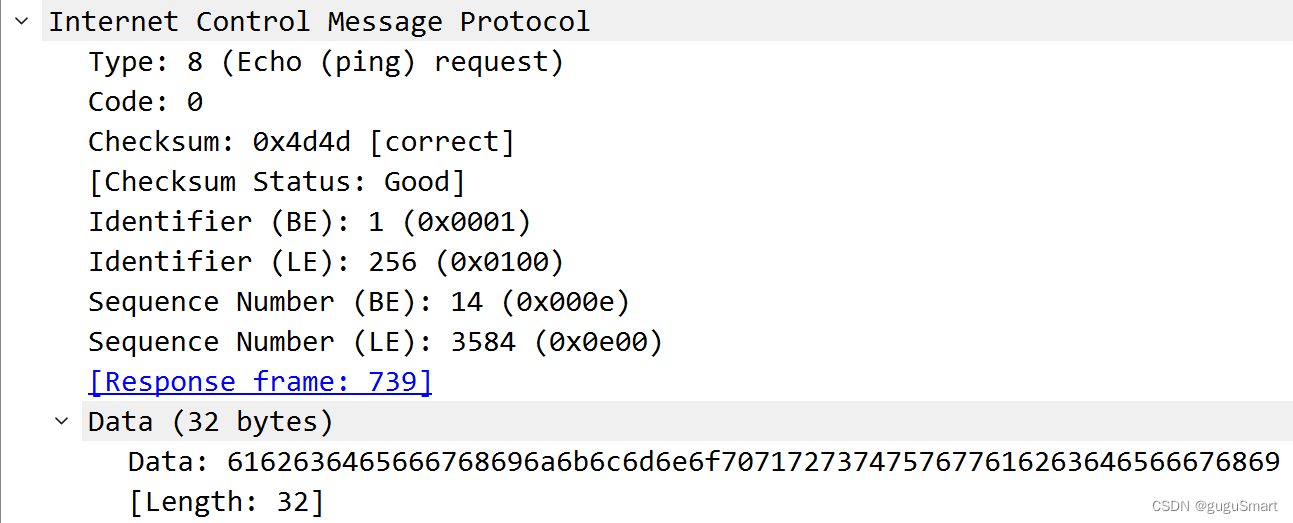

这个就是响应包的数据了

这个就是响应包的数据了

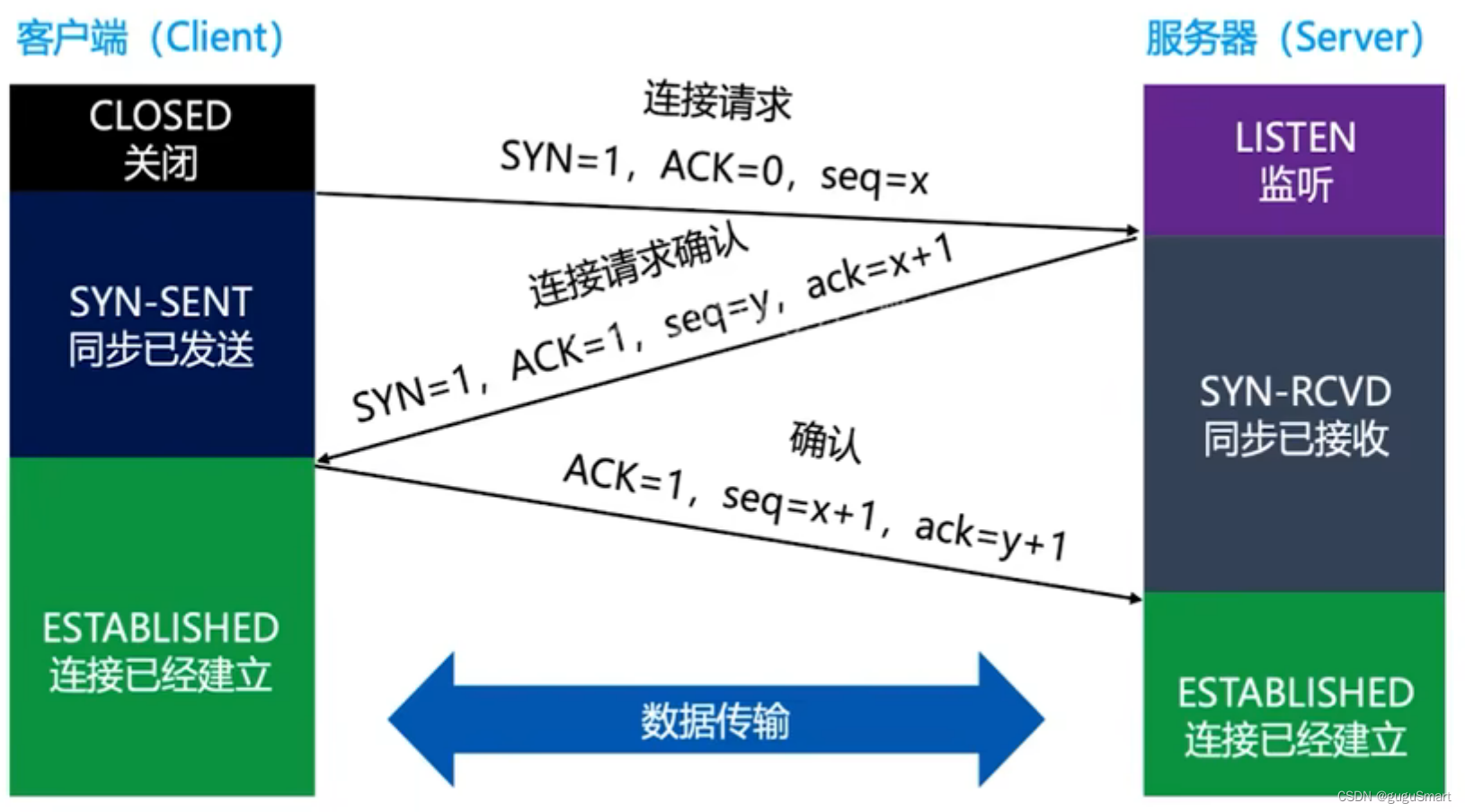

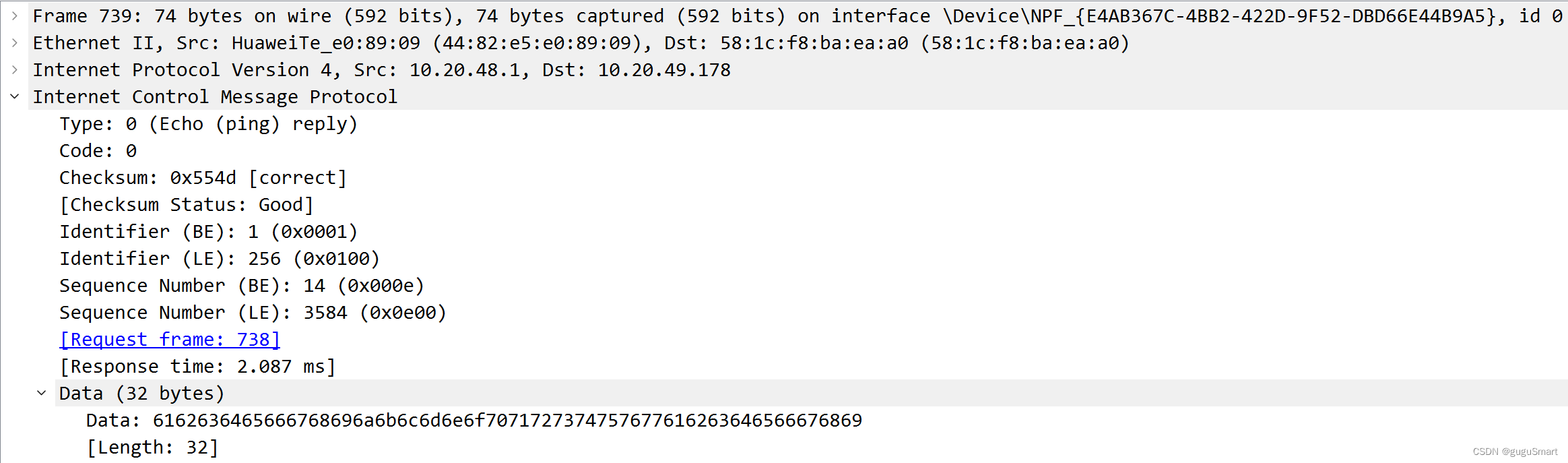

六、TCP连接的3次握手协议

话不多说,先上图 之前也上过类似的图,但没有仔细地讲过,现在就来仔细地解读一下

之前也上过类似的图,但没有仔细地讲过,现在就来仔细地解读一下

先来科普一下,当然图片里也有

SYN(synchronize)是指请求同步

ACK是指确认同步

第一步

电脑客户端需要向服务器发送连接请求(SYN=1),如图所示,此时的ACK=0,表示没有确认同步

第二步

服务器端进行连接请求确认,返回SYN=1的同时也返回ACK=1

第三步

客户端接收到连接请求确认时,只返回ACK=1,以确认请求

经过以上三次握手,成功创立连接,就可以正常进行数据传输

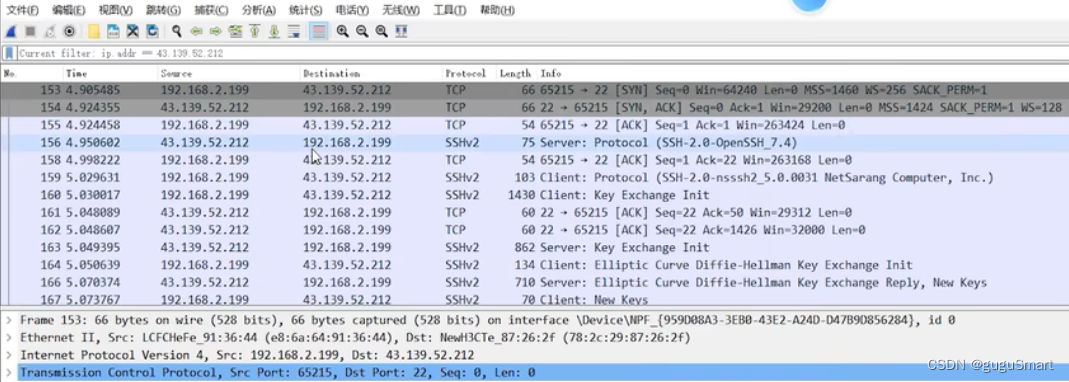

因为懒得自己再打开服务器,所以还是借用一下视频中的图了

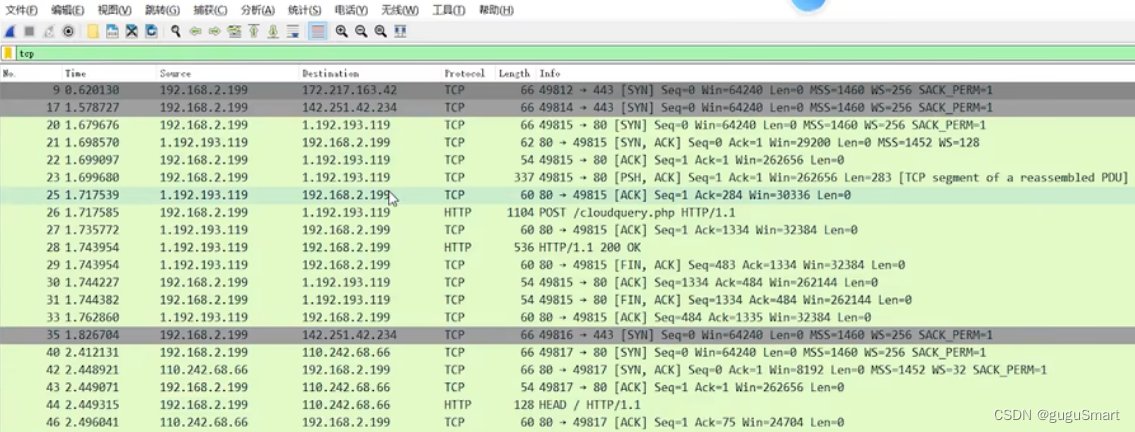

前三行能很好地显示出TCP连接的三次握手,和上面说的三个步骤一一对应

前三行能很好地显示出TCP连接的三次握手,和上面说的三个步骤一一对应

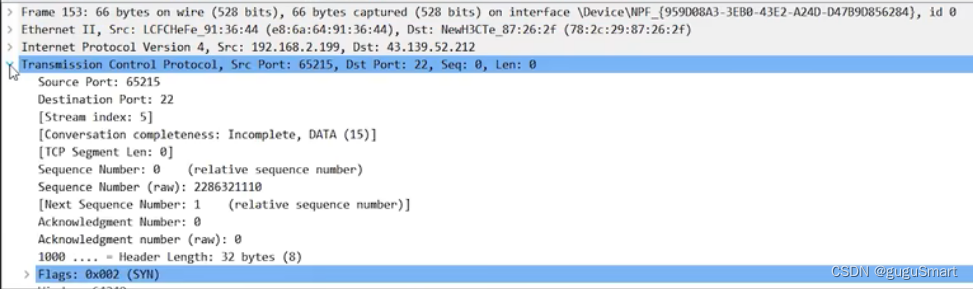

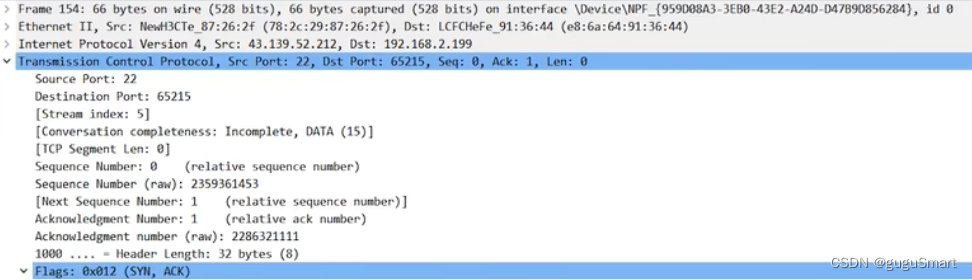

第一次握手 前三行已经多次出现,直接看第四行TCP协议的具体内容

前三行已经多次出现,直接看第四行TCP协议的具体内容

云服务器远程端口一般为22,本机也有一个监听端口(随机)用以发送和接受请求、数据

“Source Port”为原端口,即本机端口,可以看到此次用于请求和响应的端口为65215

“Destination Port”为云服务器的远程端口,一般来说都是22

中间一块为请求和响应的序列号

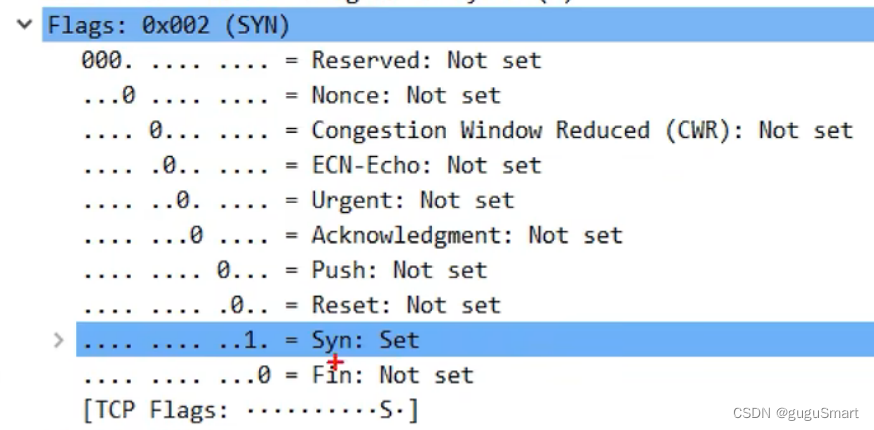

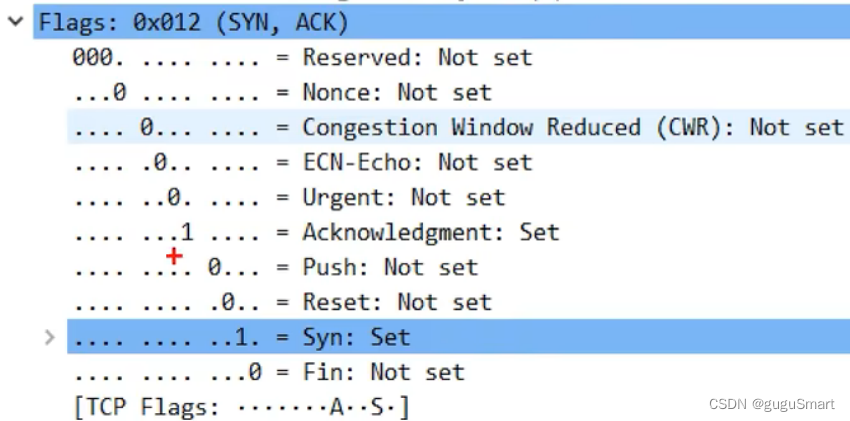

具体的SYN信息要点击“Flags”进行查看 图片中“Syn:set”表示已设置

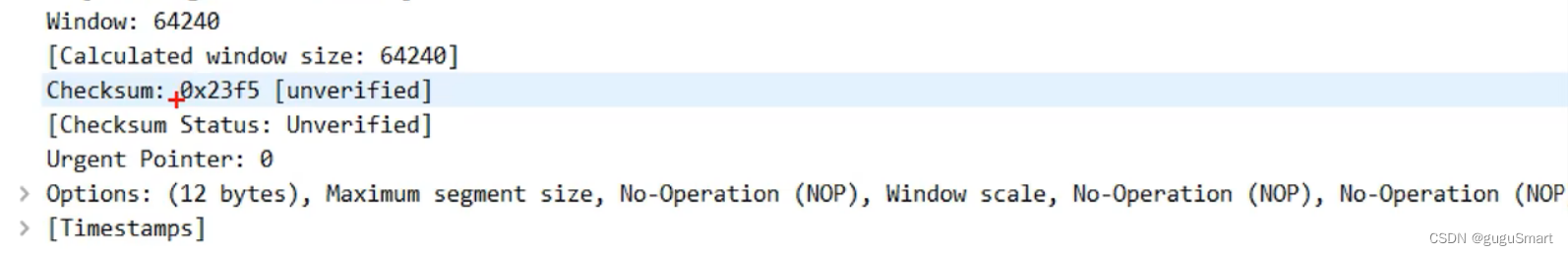

图片中“Syn:set”表示已设置  “Window:64240”表示本机能接受的云服务器传回来的数据大小

“Window:64240”表示本机能接受的云服务器传回来的数据大小

下面几行还是数据完整性的校验

第二次握手

云服务器返回连接请求确认,可以看到“Flags”内“Acknowledgment:set”

云服务器返回连接请求确认,可以看到“Flags”内“Acknowledgment:set”

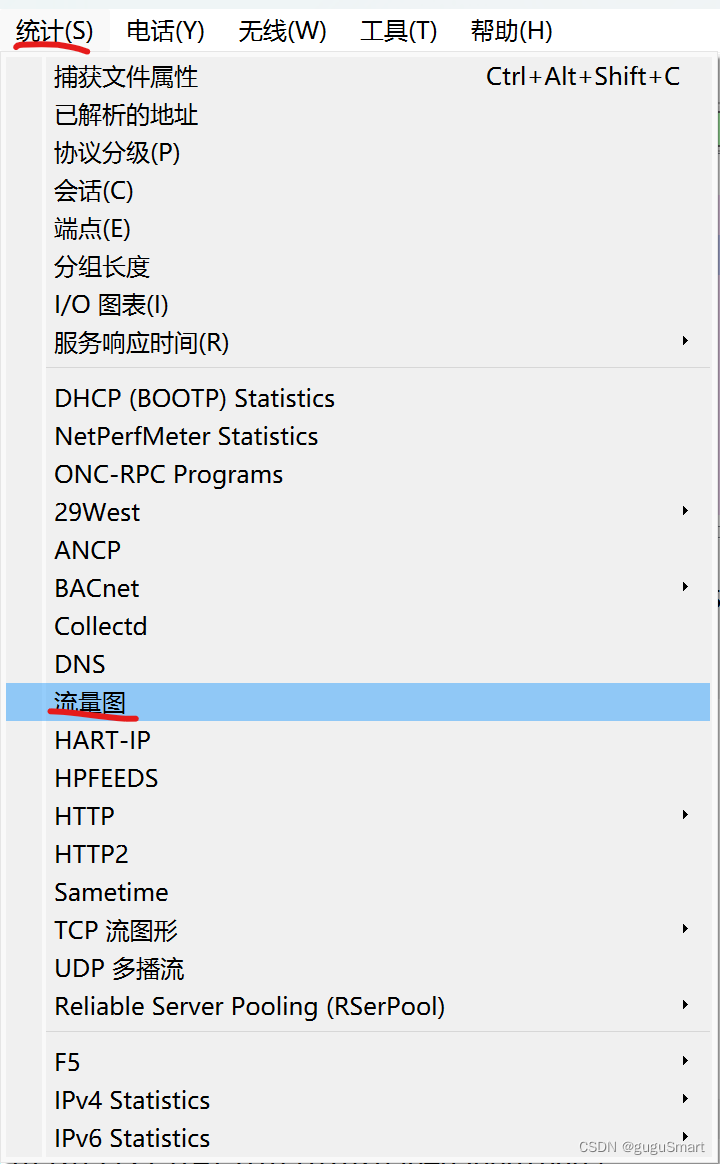

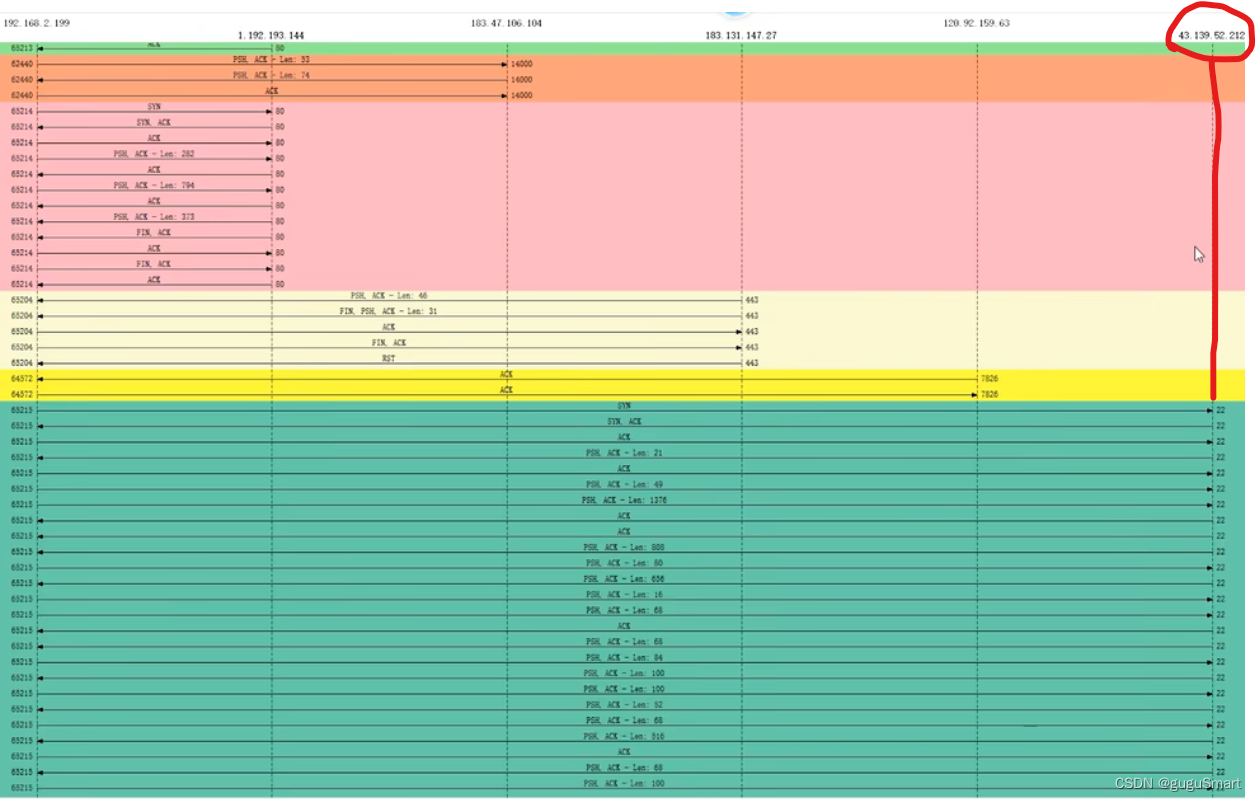

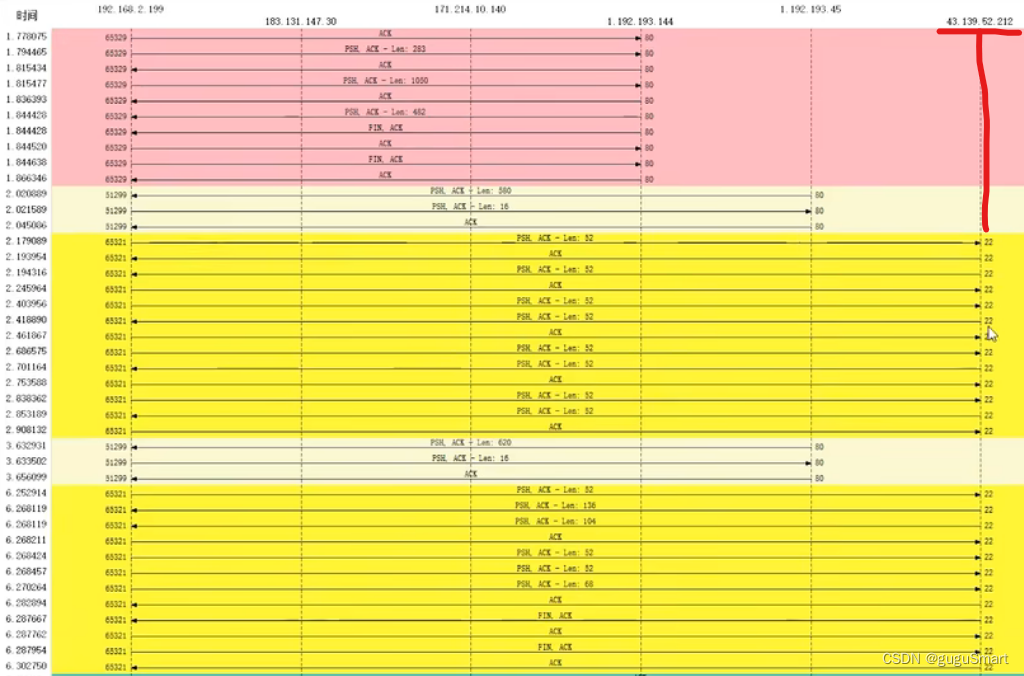

还有一种方法可以看到,可以用WireShark自带的可视化报表

从这张图绿色区域的前三行就能很清晰地看出三次握手的过程

从这张图绿色区域的前三行就能很清晰地看出三次握手的过程

注意数据类型要筛选TCP

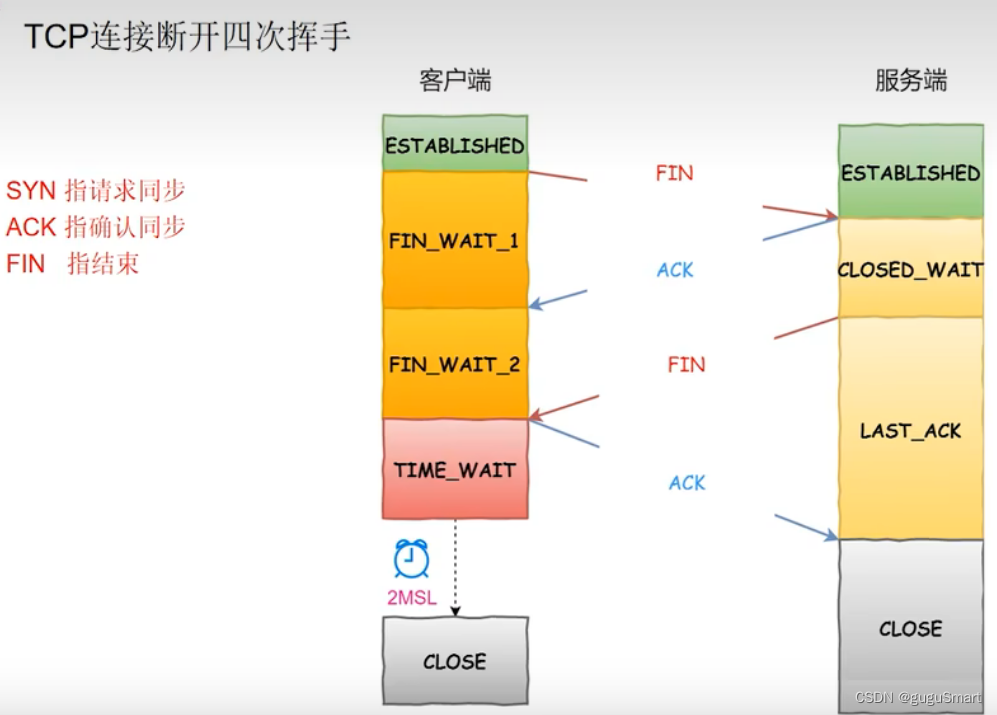

七、TCP连接断开的4次挥手协议

SYN 表示请求同步

SYN 表示请求同步

ACK 表示确认同步

FIN 表示结束

过程:

1.在连接成功的状态下,发送FIN至云服务器,云服务器返回ACK询问是否要断开连接,此时客户端进入断开等待的第一种状态

2.云服务器再发送一个结束指令倒客户端,客户端进入断开等待的第二种状态

3.当客户端的信息全部处理完成后,客户端发送ACK至云服务器,云服务器断开

4.客户端经过延迟后断开连接

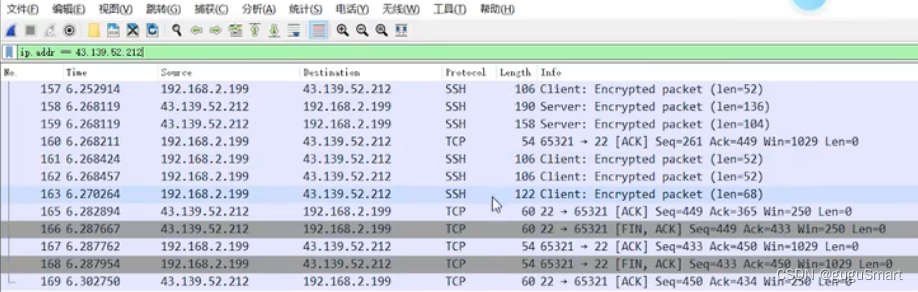

如果看不明白,这张图会更加直观

如果看不明白,这张图会更加直观

八、WireShark抓HTTP协议

由于自己筛选出的TCP流过于混乱,还是借用视频中的图片

由于自己筛选出的TCP流过于混乱,还是借用视频中的图片 绿色数据块的前三条就是三次握手

绿色数据块的前三条就是三次握手

再看绿色数据块的第6条,带有POST,是向百度服务器的搜索页面发送请求。

百度服务器也会回复响应,并发送HTTP协议的响应成功(200 代表成功)

接下来就是收到数据后的四次挥手

断开后,整个网页就访问完成了

此时如果想要查看响应成功的具体信息,就可以将鼠标移至那一条数据,右键——追踪流——TCP流,就可以查看了

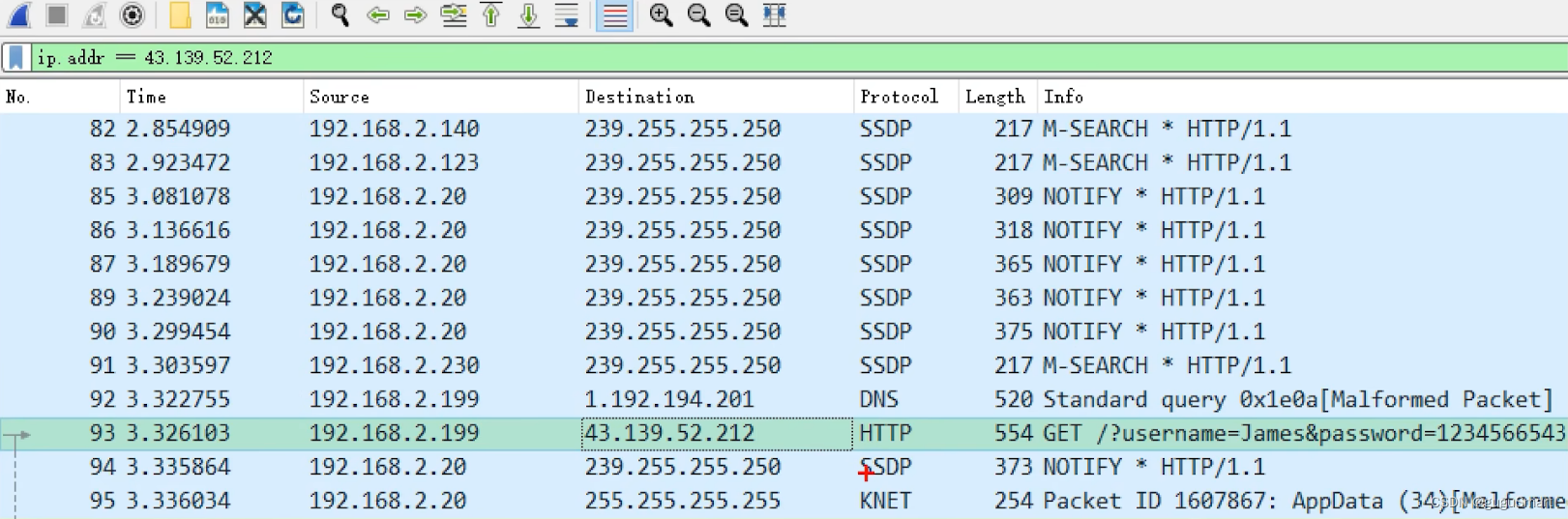

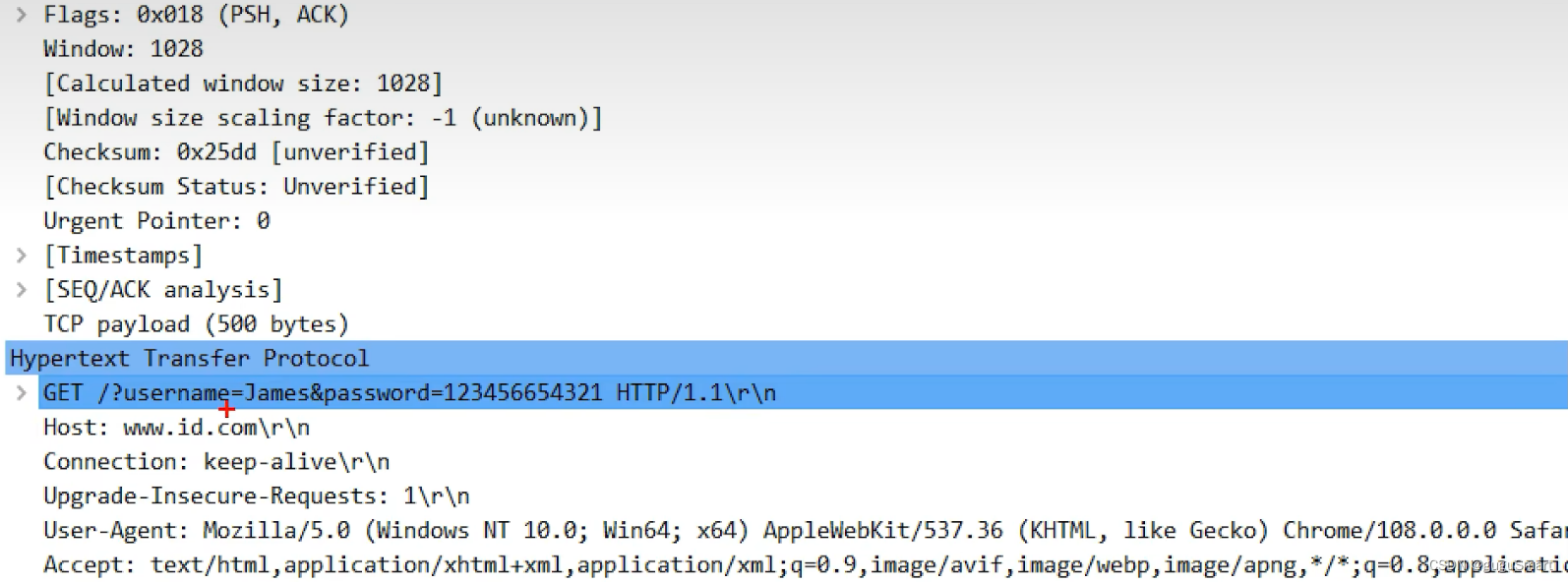

九、 黑客利用WireShark获取用户密码实战

接下来的一系列操作都是James老师在自己云服务器上搭建的网站上进行的,大家看看就好,不要去拿别人的网站做尝试了哦

这个就是网站的登陆页面,可以看到,此时的密码我们是看不见的。

然后通过抓包,我们就能够获取刚才登陆的账号以及密码

然后通过抓包,我们就能够获取刚才登陆的账号以及密码  点开查看详情后,就可以显示出详情了

点开查看详情后,就可以显示出详情了

总结

短短30多分钟的课,我愣是上了一整天,当然这中间也去做了其他的事儿。总的来说,这课上下来还是有点收获的,特别是对于一个第二天要参加电子取证校赛的小白来说,也算一个比较好的速成课程了吧

通过这节课,我了解了WireShark的基础用法,学到了一些基础操作、基础命令,也领教了WireShark在实战中的别样用法。在震惊于WireShark功能之强大的同时,也要提醒大家一定要注意上网安全啊!一定要注意隐私保护啊!还有就是千万不要觉得自己比别人多会了一点技术就去做一些违法的事儿!

当然,如果我有什么地方写的不好或是出了什么问题,还是希望各位大佬不吝赐教!

674

674

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?