开源漏洞深度分析

棱镜七彩研究院威胁情报团队对CVE-2022-33891 Apache Spark 命令注入漏洞进行了深度分析。

项目介绍

Apache Spark 是专为大规模数据处理而设计的快速通用的计算引擎。Spark是UC Berkeley AMP lab (加州大学伯克利分校的AMP实验室)所开源的类Hadoop MapReduce的通用并行框架,Spark,拥有Hadoop MapReduce所具有的优点;但不同于MapReduce的是——Job中间输出结果可以保存在内存中,从而不再需要读写HDFS,因此Spark能更好地适用于数据挖掘与机器学习等需要迭代的MapReduce的算法。

项目地址

https://spark.apache.org/

漏洞概述

Apache Spark UI 可以设置选项 spark.acls.enable 启用 ACL ,使用身份验证过滤器。用以检查用户是否具有查看或修改应用程序的访问权限。如果启用了 ACL则 HttpSecurityFilter 中的代码路径可以允许用户通过提供任意用户名来执行命令。该功能最终将根据用户输入构建一个 Unix shell 命令并执行它,最终导致任意命令执行。

影响版本

影响 Apache Spark 3.0.3 和更早版本、版本 3.1.1 - 3.1.2 以 3.2.0 - 3.2.1

环境搭建

按漏洞影响版本下载spark源码3.1.1,链接如下:https://github.com/apache/spark/releases/tag/v3.1.1

构建项目

./build/mvn -DskipTests clean package

启动 Apache spark 项目

./bin/spark-shell --conf spark.acls.enable=true

漏洞复现

环境搭建完成可直接访问url,尾部拼接 ?doAs=`command` 即可

漏洞分析

1.根据参考链接需要开启ACL,查询官方文档得到开启ACL选项为spark.acls.enable

spark.acls.ena falseble

Whether UI ACLs should be enabled. If enabled, this checks to see if the user has access permissions to view or modify the application. Note this requires the user to be authenticated, so if no authentication filter is installed, this option does not do anything.

val ACLS_ENABLE = ConfigBuilder("spark.acls.enable") .version("1.1.0") .booleanConf .createWithDefault(false)

故环境启动命令需添加配置选项为 --conf spark.acls.enable=true

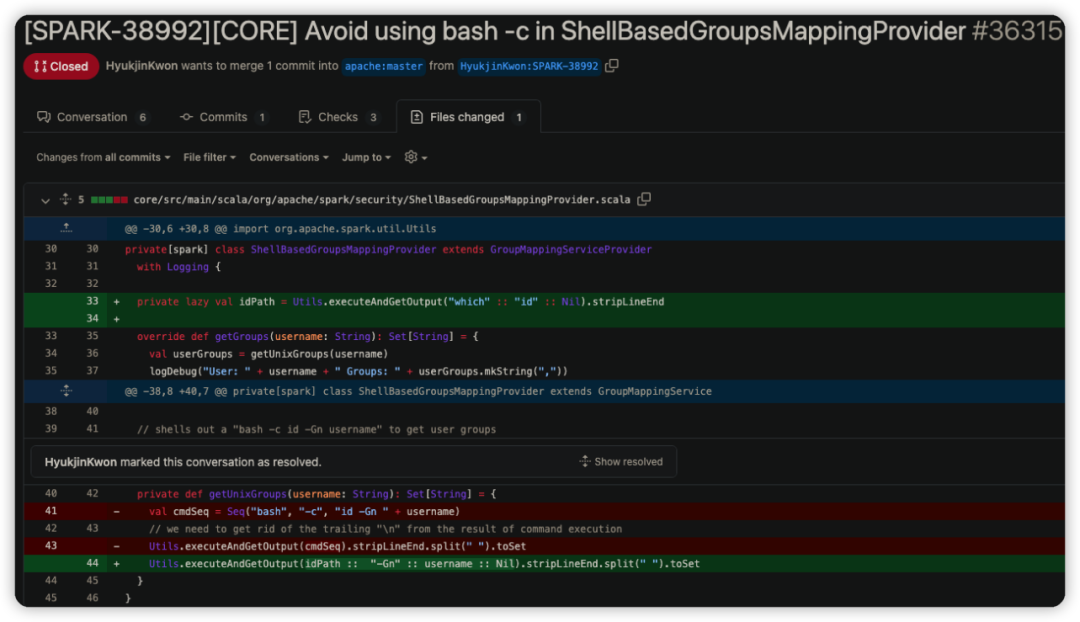

2.依据参考链接可知issue编号为SPRAK-38992,代码对比如下所示

分析代码可知,该函数并未对参数username做过滤

sink点为ShellBasedGroupsMappingProvider#getUnixGroups,source点根据参考链接确为HttpSecurityFilter,可溯整条调用链。

ShellBasedGroupsMappingProvider#getUnixGroupsShellBasedGroupsMappingProvider#getGroups

val userGroups = getUnixGroups(username)

Utils#getCurrentUserGroups

val currentUserGroups = groupMappingServiceProvider.getGroups(username)

SecurityManager#isUserInACL

val userGroups = Utils.getCurrentUserGroups(sparkConf, user)

SecurityManager#checkUIViewPermissions

isUserInACL(user, viewAcls, viewAclsGroups)

HttpSecurityFilter#doFilter

if (!securityMgr.checkUIViewPermissions(effectiveUser)) { hres.sendError(HttpServletResponse.SC_FORBIDDEN, s"User $effectiveUser is not authorized to access this page.")

阅读 HttpSecurityFilter 源码可知参数为doAs

val effectiveUser = Option(hreq.getParameter("doAs"))

构造参数传入命令执行即可

修复方式

升级到 Apache Spark 3.1.3、3.2.2 或 3.3.0 或更高版本

参考链接

https://lists.apache.org/thread/p847l3kopoo5bjtmxrcwk21xp6tjxqlc

https://spark.apache.org/docs/3.1.1/security.html

1719

1719

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?