web12:

hint:有时候网站上的公开信息,就是管理员常用密码

页面是一个网页,尝试点击网页的一些功能选项,发现都会返回顶部,证明这个网页没有什么具体功能。另外,hint中提到“管理员常用密码”,证明该网页会蕴含一些类似密码的信息,比如网页下方的Help Line Number:

既然是有密码,那么一定有可以登录的地方,上文说到,点击当前网页,并没有什么功能,那么我们可以推测出:一定有其他的网页存在。既然如此,那我们目前的任务就是如何找到这个登录的页面,此处我们有两个思路:

- 用目录扫描工具看是否有登陆页面(这里似乎扫不出来)

- 查看当前网页的robots.txt文件,查看是否有禁止爬取的网页路径

Disallow里有一个/admin/路径(做ctf题要对admin这个单词很敏感,它有时会是后台登录的用户名),访问该路径,输入用户名admin,密码就是我们在首页收集的那串数字,输入后回车即可获得flag:

web13:

hint:技术文档里面不要出现敏感信息,部署到生产环境后及时修改默认密码

题目提示“技术文档里有敏感信息”,故我们要找到这个文档,里面包含的敏感信息很可能就是后台登陆的网址、用户名、密码等关键信息。仔细观察网页,点击各个功能块(部分功能块可以实现跳转,但是这写都不是我们要找的文档),此处分享我找到目标文档的两个途径:

- 我个人写web题习惯性地会先右键查看源代码(部分网页是没有的,如果有,很有可能会有提示信息,为了能更好看看懂源代码,建议实现了解学习以下html、CSS和javascript,自己搭建一个网页之类的),这个网页刚好就有 ,仔细浏览代码,发现有个document.pdf的链接,点击打开即可查看/下载该文档:

- 还有一个就是习惯性地看网页底部信息,发现有一个document是可以点击的(而其他的是没有链接可以点击的),说明这里是有东西的(但至于是不是我们要找的东西就另说,信息收集越全面越好),点击这个document,和上述结果是一样的:

查看这个.pdf文档,果然隐藏的相关信息,根据信息提示登录网站即可获得flag啦(打个马赛克,大家一定要自己去试试哦)

web14:

hint:有时候源码里面就能不经意间泄露重要(editor)的信息,默认配置害死人

题目都已经提示“源码”了,不右键查看就带辜负出题人的心意了,不过源码里似乎没有发现什么,有点小尬。没关系,我们还有很多方法,比如我们可以用目录扫描工具看看有没有其他网页,或者直接访问题目提示的editor页面(问就是做题做多了,题目给的东西都想访问):

这里有个插入文件按钮可以访问当前文件空间(/var/www/这个路径很重要:/var/www/html - CSDN文库),注意,我们当前访问的是/editor,这个页面在/var/www/路径下,而nothinghere跟editor是同目录下的同一级文件,如果要访问其中的文件,就要访问URL/nothinghere/fl000g.txt(nothinghere那就是有东西在了):

web15:

hint:公开的信息比如邮箱,可能造成信息泄露,产生严重后果

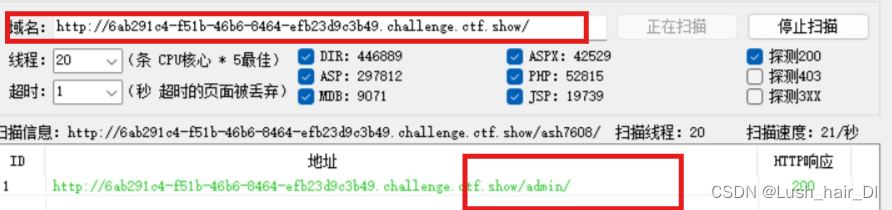

本题和web13思路相似,出现“邮箱”“敏感信息”基本上就是要登录了,既然要登录,首先就要找到登陆页面,用御剑扫一下,有一个/admin/路径,访问一下,这个登陆界面有一点不一样的狄地方,多了一个“忘记密码”(点进去试试嘛,你怎么知道这里没有突破口呢):

问题是:我的所在地是哪个城市? 查询一个人的所属地,应该是一件很简单的事儿吧,就现在的社交平台而言,都会显示IP地址这些信息。在网站首页的最下方有一个Location(位置),但是点不了(这么直接给我们岂不是太简单了),但是旁边给了我们一个qq邮箱,看起来是一串qq号,知道qq号再去查位置不难吧~留给大家自己探索啦。如果能的到这个信息的话,后面的步骤就轻车熟路啦~登录,然后得到flag

web16:

hint:对于测试用的探针,使用完毕后要及时删除,可能会造成信息泄露

知识点:

- 雅黑PHP探针:雅黑PHP探针最大的优点是每秒更新,不用手动刷新网页,一般用于Linux操作系统的主机空间,如果是Windows系统的话,不建议大家使用。域名/tz.php

- UPUPW PHP探针:UPUPW PHP探针功能也很强大,兼容PHP5-PHP7全部版本,能够智能判断对应版本切换显示不同组件信息,更适于用在在Windows操作系统当中。域名 /u.ph

- MyProber PHP探针:MyProber PHP探针适用于熟悉PHP编程的业余爱好者及专业开发人员、机房管理人员检测系统是否配置成功以及购买虚拟主机的站长用来查看服务器整体性能。域名 /index.php

- x-prober php探针:PHP探针网上有很多,但是X-prober适合“颜控第一的人士”,他的画面是真的好看。域名/x.php

依次访问上述的探针,看哪一个有回显:尝试过后发现此处用的是雅黑PHP探针

查看PHP参数(一般情况下flag都会在phpinfo()内),发现PHP参数中的phpinfo()可以访问查看,然后Ctrl+f搜索flag

web18:

hint:不要着急,休息,休息一会儿,玩101分给你flag

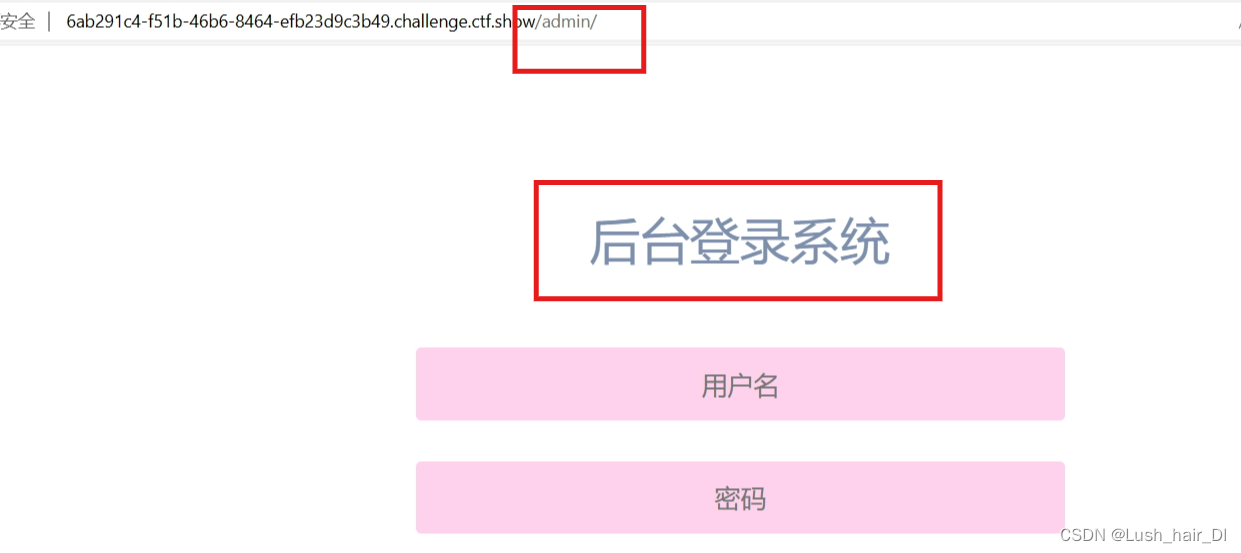

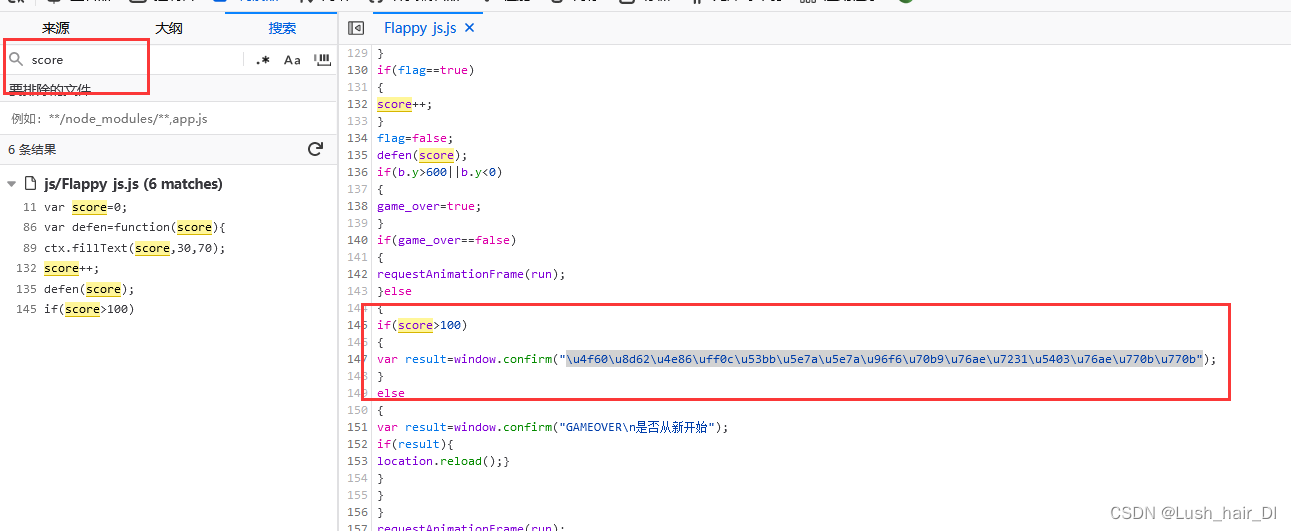

题目要求玩够101分,猜测存在一个判断语句,当分数大于101时会产生某种结果,看看是否可以在前端直接修改判断条件,F12--调试器--搜索score(分数的英文是这个就尝试搜索),结果真的发现了判断语句

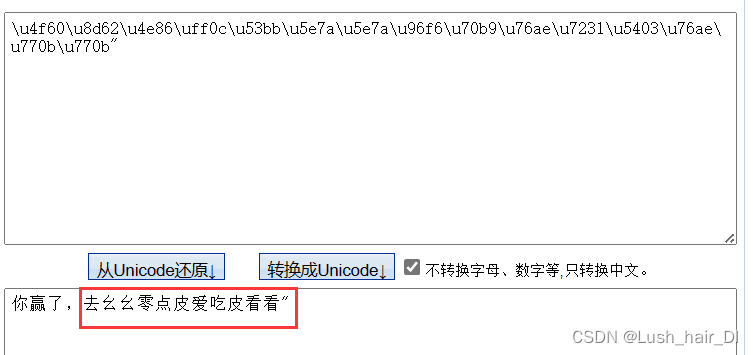

当score>100时,会输出:\u4f60\u8d62\u4e86\uff0c\u53bb\u5e7a\u5e7a\u96f6\u70b9\u76ae\u7231\u5403\u76ae\u770b\u770b ,这是一串Unicode编码,用解码软件解码:幺幺零点皮爱吃皮,即110.php,访问这个页面即可,是不是很好玩,我觉得是的,哈哈哈~

web19:

hint:密钥什么的就不要放在前端了

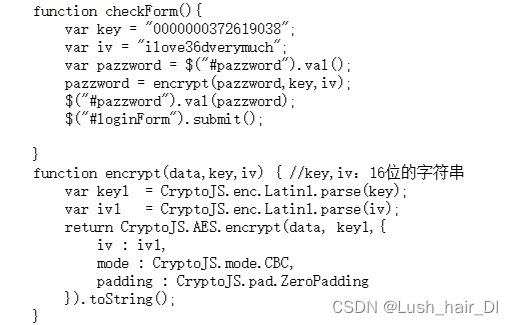

根据题目提示,密钥在前端,即前端中有关键信息(估计就是源代码可以看见啦):

- F12:搜索关键字flag

- 右键查看源代码:

error_reporting(0);

$flag="fakeflag"

$u = $_POST['username']; //这行代码将 $_POST 数组中名为 'username' 的值赋给变量 $u

$p = $_POST['pazzword']; //这行代码将 $_POST 数组中名为 'pazzword' 的值赋给变量 $p

if(isset($u) && isset($p))

{

//isset() 函数用于检查变量是否已经设置

if($u==='admin' && $p ==='a599ac85a73384ee3219fa684296eaa62667238d608efa81837030bd1ce1bf04')

{

//这个条件语句检查变量 $u 是否等于 'admin',并且变量 $p 是否等于 'a599ac85a73384ee3219fa684296eaa62667238d608efa81837030bd1ce1bf04',若成立,则输出flag

echo $flag;

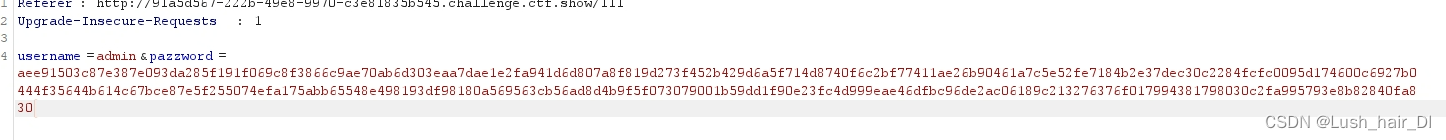

}一开始尝试直接输入admin和a599ac85a73384ee3219fa684296eaa62667238d608efa81837030bd1ce1bf04,但是会提示密码错误,这是为什么,抓个包试试捏,很明显,前端提交的密码被加密(原本源码中给的密码就是加密过的,再提交一次,就是加密两次,肯定会提交错误)了,此处只需要把密码改回首次加密再发包即可:

话有一种方法是在前端提交,那就要把$p解密一下,根据前端给出的加密算法:

- iv:初始化向量

mode:加密模式,这里使用的是 CBC(Cipher Block Chaining)模式padding:填充方式,这里使用的是 ZeroPadding

根据给出的密码在前端提交即可

什么是AES加密?详解AES加密算法原理流程 - 知乎 (zhihu.com)

web20:

hint:mdb文件是早期asp+access构架的数据库文件,文件泄露相当于数据库被脱裤了

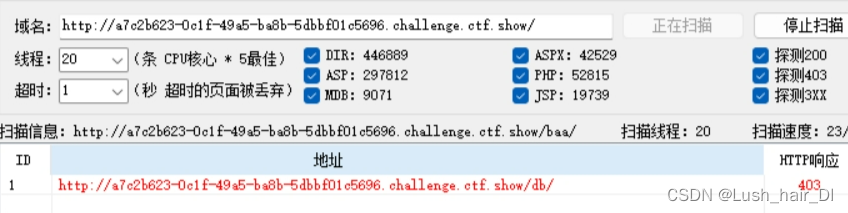

提示有文件,用目录扫描工具扫描一下,有一个/db/路径,访问一下,forbiddenle,题目说有一个.mdb的数据库文件,那估计就是在这个目录下,但我们不知道具体的文件名,猜一下:/db.mdb

web17:

hint:备份的sql文件会泄露敏感信息

提示备份的sql文件,我是这么想的,backup时备份的英文,这个文件会不会是backup.sql呢,访问一下(一般还是先扫目录吧,这次是凑巧,发现题目提示的关键词sql,访问路径,下载backup.sql文件):

1174

1174

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?