需求如下:

想对量产固件进行加密,加密后可用工具擦除旧固件,并支持重复烧录固件。

所需工具:

参考文档:

解决方案:

- 使用 esptool 指令生成 Flash 加密秘钥

- 编译工程获取明文固件

- 使用 Flash 加密秘钥对明文固件进行加密

- 使用 Flash 下载工具烧录密文固件

- 烧录 Flash 加密秘钥到 eFuse 中

- 写 eFuse 中的 Flash 加密控制位来使能 Flash 加密

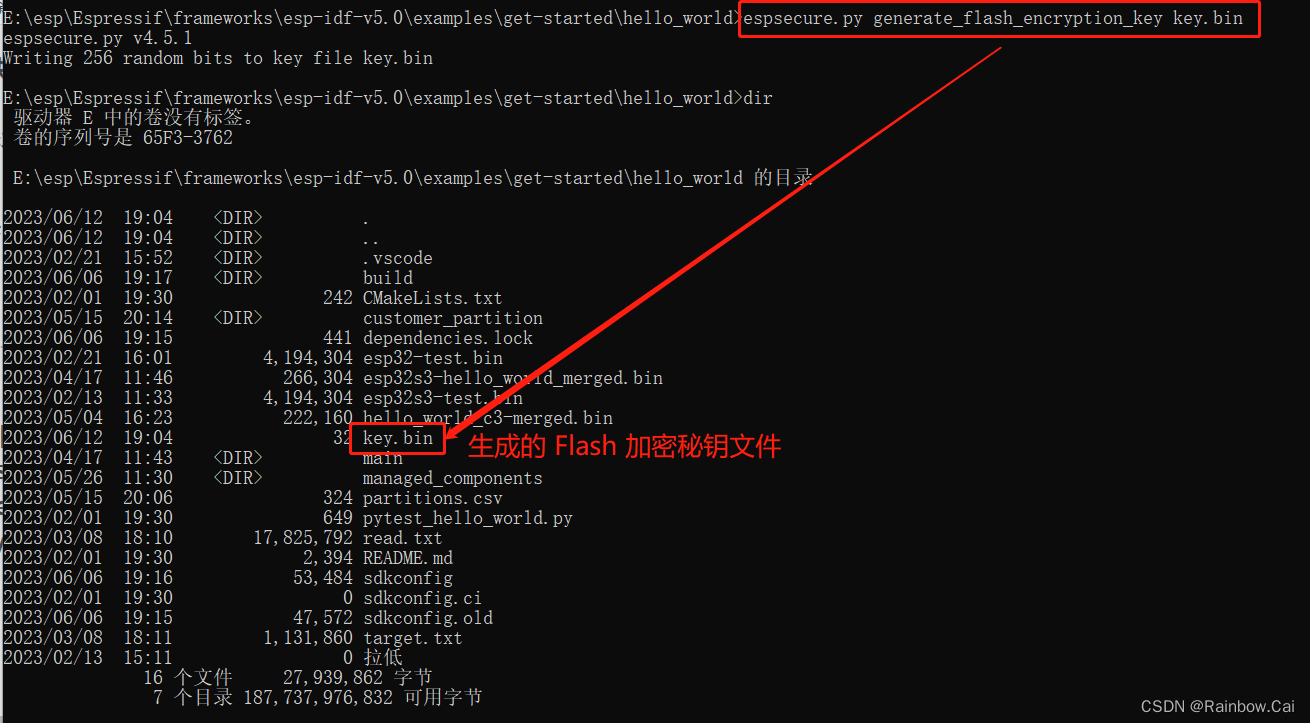

1、使用 esptool 指令生成 Flash 加密秘钥

- 使用 esptool 工具,运行如下指令为量产固件生成 Flash 加密密钥(

key.bin) ,例如生成的加密秘钥为key.bin:

espsecure.py generate_flash_encryption_key key.bin

2、编译工程获取明文固件

- 以 hello-world 例程为例,在软件配置界面开启 Flash 加密配置选项

menuconfig -> Security features -> Enable flash encryption on boot

- 由于 Flash 加密会增加 bootloader.bin 固件的大小,所以需要调整默认分区表的偏移量,默认是 0x8000 , 可调整至 0xa000 。可在 menuconfig 中修改 partition_table 的设置。如下:

menuconfig -> Partition Table -> Offset of partition table

- 然后对工程进行编译,获取明文固件,查看编译后的固件对应的固件下载地址。可以看到 hello-world.bin 的下载地址变成了 0x20000

Project build complete. To flash, run this command:

E:\.espressif\python_env\idf4.3_py3.8_env\Scripts\python.exe ..\..\..\components\esptool_py\esptool\esptool.py -p (PORT) -b 460800 --before default_reset --after no_reset --chip esp32c3 write_flash --flash_mode dio --flash_size detect --flash_freq 80m 0x0 build\bootloader\bootloader.bin 0xa000 build\partition_table\partition-table.bin 0x20000 build\hello-world.bin

or run 'idf.py -p (PORT) flash'

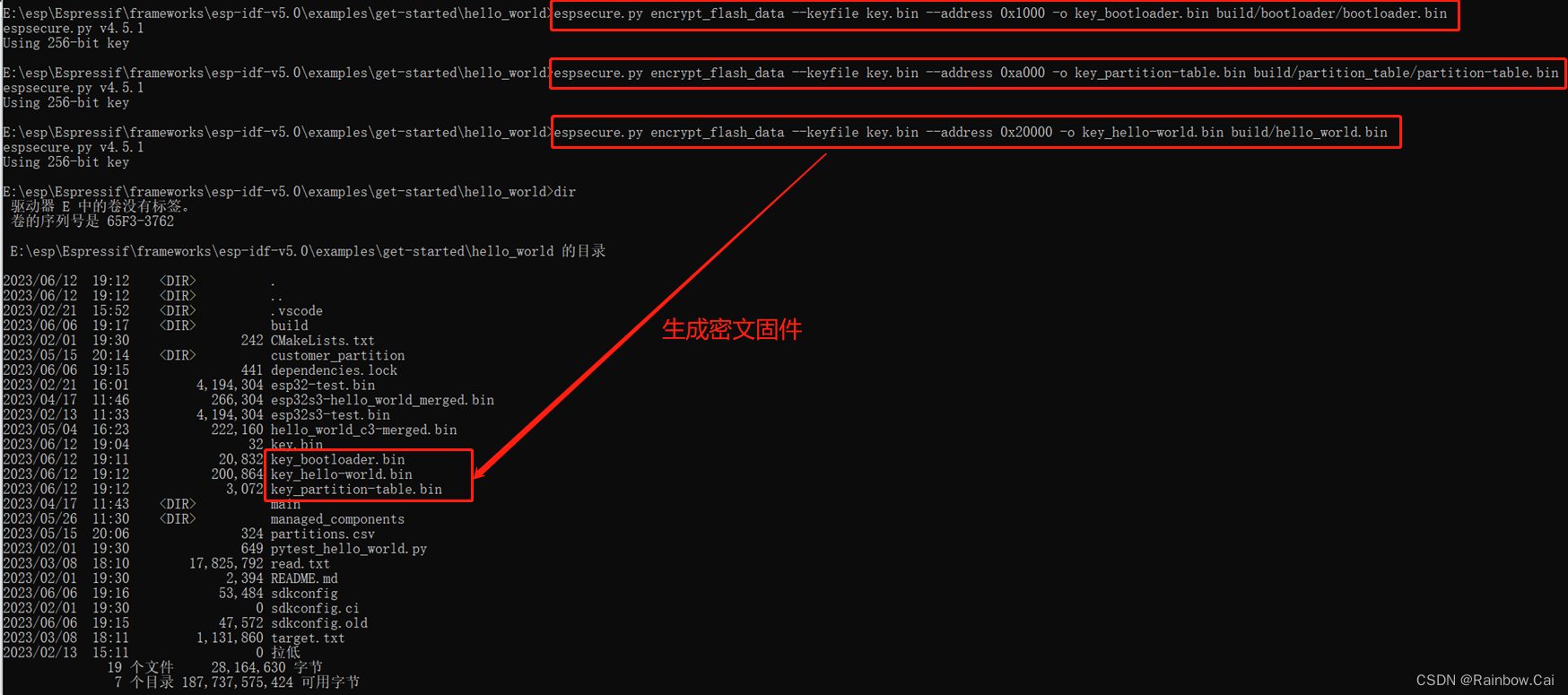

3、使用 Flash 加密秘钥对明文固件进行加密

使用生成的 Flash 加密密钥( key.bin 文件)对工程编译后的每个独立的明文固件( bin 文件)进行加密。如下:

- 使用生成的 Flash 加密密钥(

key.bin)对 bootloader.bin 进行加密,加密后的 bootloader.bin 为 key_bootloader.bin

espsecure.py encrypt_flash_data --keyfile key.bin --address 0x1000 -o key_bootloader.bin build/bootloader/bootloader.bin

- 使用生成的 Flash 加密密钥(

key.bin)对 partition-table.bin 进行加密,加密后的 partition-table.bin 为 key_partition-table.bin

espsecure.py encrypt_flash_data --keyfile key.bin --address 0xa000 -o key_partition-table.bin build/partition_table/partition-table.bin

- 使用生成的 Flash 加密密钥(

key.bin)对 hello_world.bin 进行加密,加密后的 hello-world.bin 为 key_hello-world.bin

espsecure.py encrypt_flash_data --keyfile key.bin --address 0x20000 -o key_hello-world.bin build/hello_world.bin

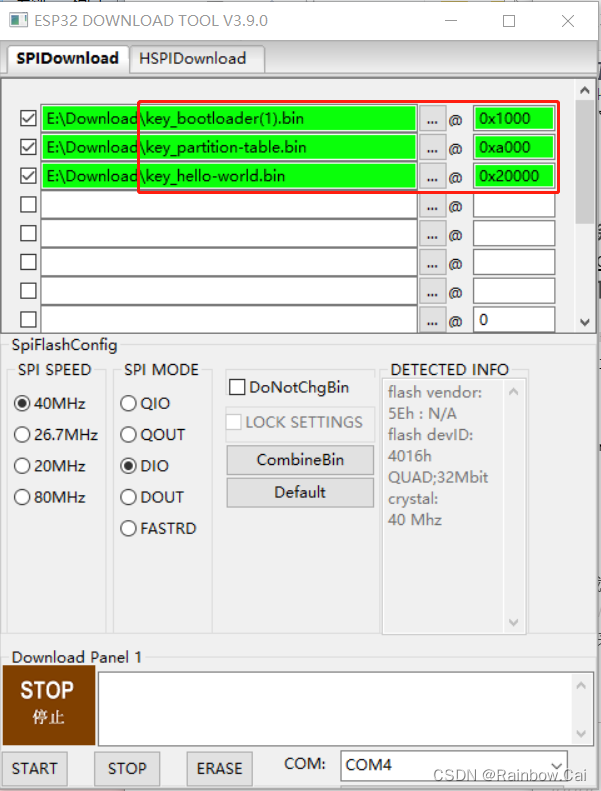

4、使用 Flash 下载工具烧录密文固件

按照工程编译生成后的固件的对应的下载地址,烧录加密后的密文固件( 加密的 bin 文件)

- 可使用 esptool 工具来下载

密文固件:

esptool.py -b 460800 --before default_reset --after no_reset --chip esp32 write_flash --flash_mode dio --flash_size detect --flash_freq 40m 0x1000 key_bootloader.bin 0xa000 key_partition-table.bin 0x20000 key_hello-world.bin

- 也可以使用 Flash 下载工具 来下载

密文固件

5、烧录 Flash 加密秘钥到 eFuse 中

- 使用 esptool 工具,运行如下指令,将 Flash 加密密钥(

key.bin) 烧录到 eFuse 中:

espefuse.py burn_key flash_encryption key.bin

6、写 eFuse 中的 Flash 加密控制位来使能 Flash 加密

- 使用 esptool 工具,运行如下指令写 eFuse 中的 Flash 加密控制位来使能 Flash 加密

espefuse.py burn_efuse FLASH_CRYPT_CONFIG 0xF FLASH_CRYPT_CNT 1

说明:

- 若 eFuse 中没有写入 Flash 加密秘钥(

key.bin)和开启 eFuse 中的 Flash 加密的控制位,则无法正常运行加密后的 “固件”( bin 文件)。 - 模组开启 Flash 加密后,无法使用 Flash 下载工具 来进行重烧固件和擦除固件的操作,但支持使用 esptool 工具来重烧固件和擦除固件。

- 对 Flash 加密后的模组重烧固件,重烧的固件要求在 menuconfig 中开启

”Flash 加密“的配置选项并使用与旧固件相同的加密密钥(key.bin)来进行加密后进行烧录,这样重烧后的固件才能正常运行。 - eFuse 中烧录加密密钥不可擦除,因此无法重烧新的密钥。

- 此解决方案满足对模组量产固件加密后还能使用 esptool 工具来对模组进行

重烧固件、擦除、读 Flash的操作,但读出的固件为加密固件。若新的模组没有烧录加密固件对应的密钥(key.bin)的话,仅把读出的加密固件烧录到新的模组上也是无法正常运行启动的。

2510

2510

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?