2016 Toward an Efficient Website Fingerprinting Defense(https://arxiv.org/pdf/1512.00524.pdf)

WTF-PAD

实现高效的网站指纹识别防御 code

收集痕迹code

基于自适应填充的新型轻量级防御

前人:链接填充。链路填充在数据包流中添加不同数量的延迟和虚假信息,以掩盖网络流量的模式。然而,最先进的链接填充防御在Tor中使用是不可接受的,因为会增加延迟。

贡献:

- 分析WF防御在Tor中部署的适用性

- 针对WF攻击的轻量级防御

- 对现实场景中的防御进行评估

防御性填充是在受信任端点之间端到端执行的,攻击者只能访问填充的痕迹。本文模型等效于客户端在没有网桥的情况下连接到受信任的入口防护装置,但在这种情况下需要在防护装置上实施防御。

WF攻击对Tor的安全构成严重威胁:攻击者只需要能够窃听客户端的网络链接,而这可以通过适度的资源来实现。

前人提出的防御:

- 应用程序级防御。在应用程序层起作用。其中HTTPOS策略性修改HTTP标头并注入HTTP请求,而随机管道是随机化HTTP请求的管道。->均被证明无效

- 超序列和流量变形。基于泛化web流量跟踪的防御。->需要经常更新的网页模板数据库,且维护成本很高

- 恒定速率填充防御。评估了填充单个数据包的影响,发现不足以隐藏粗粒度特征。延迟开销很高,且动态网页内容的流行使得页面加载何时完成也是一个挑战。

自适应填充

自适应填充AP,用于防御端到端流量分析。AP让防御者检查传出流量模式,并有针对性地生成虚拟消息,因此可以调整它来预防Tor中的WF攻击。其基本思想是将数据包之间的差距与通用web流量的分布相匹配。

设计概况:

outgoing->客户端运行的PT(可插拔传输)实例到网桥处的PT

incoming->PT服务器到客户端

双模算法:突发模式:突发是在短时间内发送的数据包序列。假设存在真实数据的突发,在发送任何填充之前等待更长的时间

间隙模式:间隙是分布在较长时间内的数据包序列。假设突发之间存在间隙,旨在添加数据包之间具有短延迟的假填充突发

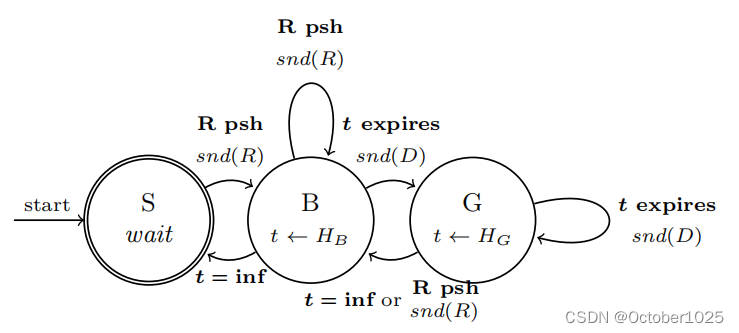

AP算法:由两个延迟直方图定义,HB为突发模式,HG为间隙模式,直方图的条柱跨越可能的到达间隔时间范围

WTF-PAD

AP的泛化,包括在Tor中使用的实现技术和许多链路填充原语

- 接收直方图。使填充变得现实的一个关键功能是发送填充消息作为对从另一端接收到的消息的响应。

- 控制消息。从PT客户端命令PT服务器填充。使用控制消息,客户端可以发送直方图的分布以供PT服务器使用。PT客户端可以完全控制填充方案,对接收到的填充流量进行统计,并在其电路中的中继正在发送计划外的填充时提醒用户。

- 开始传播。控制信息也可用于发出传输开始的信号。如果我们处于状态 S,并且有新的页面请求,我们就需要标记服务器开始填充。否则,从第一个请求到后续响应的传输过程将被揭露,并显示 index.html 页面的大小。

- 软停止条件。与 Tamaraw 和 CS-BuFLO 相比,WTF-PAD 不需要显式机制来隐藏传输的总时间。 在传输结束时,当我们到达间隙状态下的无穷大容器,然后到达突发状态下的无穷大容器时,填充会被中断。 有关如何在无限箱中设置令牌的进一步讨论,请参阅附录 A。 缺乏严格的停止条件比现有的基于链路填充的防御具有优势,后者需要一种机制来标记传输的边界。 停止的概率将取决于传输结束时直方图的形状。

到达间隔时间分布

突发模式直方图HB应该由覆盖典型突发持续时间的较大延迟组成,间隙模式直方图HG应由可用于模拟突发持续时间的较大延迟组成。为了将到达间隔时间分成两个直方图,我们计算每个到达间隔时间的瞬时带宽以确定它是否是突发的一部分。然后在带宽上设置一个阈值,以在突发和间隙之间划清界限。使用连续数据包的滑动窗口估计瞬时带宽。

调优机制

AP可以隐藏比平均值长的时间,因此需要为特别长的跟踪添加延迟或在所有跟踪上添加更多填充以使他们平衡并使他们不那么独特->修改用于构建直方图的分布参数,以添加更多填充并对更短的到达间隔时间做出反应->WTF-PAD提供的调整带宽开销和安全性权衡的机制。

评估

为每个受监控页面考虑一个类别,并为所有非受监控页面考虑一个类别。攻击者的目标是识别用户访问的确切受监控页面,并将所有对非监控页面的访问分类为非监控类,而不管实际页面是什么。

直方图 HB 和 HG 的构建对于防御的正确表现至关重要。 首先,由于这些分布取决于客户端的连接,因此我们无法先验地估计它们并使用 WTF-PAD 发送它们。 解决方案是考虑具有相似连接的客户端组,并为每个组提供预先计算的配置。 然后,客户端将估计其网络的属性,并仅下载最适合其连接的配置。 开发 WTF-PAD 的未来工作可以探索使用遗传算法来找到针对每种特定情况的最佳直方图。 遗传算法可以优化由带宽开销和WF攻击的准确性组成的适应度函数。 在对分布的温和假设下,可以有效地表示直方图以减少搜索空间。

A Critical Evaluation of Website Fingerprinting Attacks

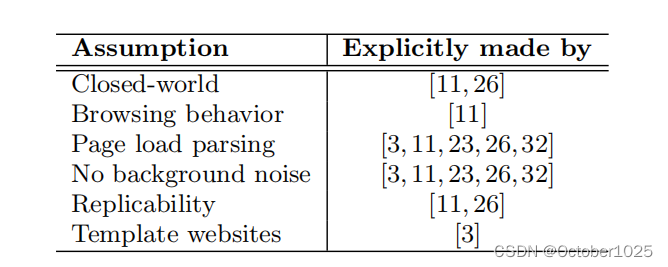

WF攻击Tor文献中的假设。(1)客户端(2)对手(3)web

客户端设置:

- Closed-world(封闭世界):用户只能访问k个页面。

- Browser behavior(浏览行为):用户遵循特定行为。例如用户按顺序浏览web,一个页面接着一个页面,只打开一个选项卡。

Web:

- Template websites:网站使用模板构建。但即使是同一网站不同时期一类的也会有不同变化。

对手:

- 页面加载解析:攻击者可以过滤其他应用程序或通过同一Tor电路的其他连接产生的所有后台网络流量。

- 无后台流量:攻击者可以过滤由其他应用程序或通过同一 Tor 电路的其他连接产生的所有后台网络流量。 Tor 越来越多地用于通过 Tor 网络发送多个应用程序或完整操作系统流量的环境。

- 可复制性:对手可以在与受害者相同的条件下训练他的分类器。

-

评估

- 1. 数据

- 8

420

420

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?