14CCS Tamaraw code

第二部分回顾网站指纹攻击

第三部分描述了我们基于特征的防御比较方法

第四节调查了一组先前提出的六种防御措施和四种攻击特征,然后展示了将基于特征的比较方法应用于每种防御的结果

第五节介绍了我们的指纹攻击模型、安全/开销权衡下界定理以及封闭世界/开放世界连接。

第六节描述了 Tamaraw 并介绍了我们的评估结果。

第八节讨论我们研究的意义。

二、网站指纹攻击

本文专注单个网页识别。

资源轻量级”指纹“通常由客户端和代理之间观察到的数据包大小、方向等组成。虽然数据包本身加密,但数据包序列仍然携带有关网页中对象的大小和请求顺序的信息,这些是由网页的结构(资源列表、资源列表、长度以及每个资源请求哪些资源)引起的。客户端和web服务器之间的多个连接的交互可能会导致数据包排序的随机化。

作者保留了之前对WF的工作对攻击者做出的两个假设:

1. 攻击者能够准确注意到新页面的请求时间。换句话说,攻击者知道哪个数据包序列对应一个页面。这一假设有时会以更强的形式出现--客户端的思考时间总是主导页面加载时间--这意味着不同页面加载的任何两个数据包序列之间都存在明显的停顿。

2. 客户端的任何后台活动都不会干扰客户端的流量。例如,客户端在访问网页时不会下载文件;或者,这些文件下载数据包很容易被攻击者丢弃。以前所有关于 WF 的研究都使用了这些假设,因为它们简化了问题,但应该指出的是,这些假设对攻击者有利。

三、特点和方法论

当分类器能够发现两个类之间的一致差异时,便能成功区分两个类。而成功的防御会有效隐藏这些特征。

报文序列及其特征

包序列四个特征:唯一的包长度、包长度频率、包排序、包间定时。传出数据包长度表示为正值,传入表示为负值。

唯一数据包长度:数据包长度是网页的一个简单而强大的特征。除非资源长度改变,否则页面的大多数数据包长度不太可能改变。WF攻击几乎总是考虑包的长度,除非为Tor场景设计,这种场景下的包长度被覆盖。

包长度频率:指每个唯一的包长度出现的次数。MTU大小的入包数是对总数的粗略估计页面的大小,由于随机广告和更新的内容而变化。之后将表明所有当前的WF防御都无法覆盖总流量大小,因此大多数早期WF攻击的不良性能可能归因于他们显式丢弃数据包长度频率。

包排序:页面的结构在其包序列中引入逻辑顺序。数据包的排序取决于网络条件,可能会因带宽和延迟而变化,并且可能会受到持久HTTP连接、流水线等参数变化的影响。Tor开发人员已经通过随机化请求顺序实现了基于数据包排序的原型防御。

包间计时:通常反映了报文之间的逻辑关系。例如,如果他们的包间时间小于一个RTT,则传出包和传入包在逻辑上不可能依赖。

事实

(1)如果两个包不同,那么至少在上述四个特征中有一个不同。因此,成功的攻击应该暴露包序列之间这四个特征中的至少一个,而防御如果能够隐藏所有四个特征则是完全有效。

(2)特征在某种程度上是相互独立的(除了包排序)。因此应该找到改变一个特征而不影响其他特征的生成器,从而使我们能够确定各种防御试图覆盖的特征,对于依赖数据的特征也是如此(例如,如果响应的大小取决于cookie的内容)

四、防御比较

模拟防御

填充(PadM最大数据包):填充是在数据包末尾添加垃圾数据,以掩盖数据包的真实长度。在 PadM 防御中,所有数据包长度都被填充为 MTU。使用 Tor 的效果与 PadM 类似,因为 Tor 流量是以固定大小的单元传送的。

指数数据包填充 (PadE):数据包长度向上填充到最接近的 2 的幂,但不超过 MTU。这两种方案都不添加额外的数据包。PadE 是 PadM 的带宽精简版。

流量变形(Wr-Morph):模糊数据包长度,即流量变形。在所有防御措施中,Wr-Morph 是独一无二的,它允许客户端设置目标页面 CT,并通过修改数据包长度来模仿页面的数据包大小分布。

HTTP 混淆(HTTPOS):与许多其他防御手段不同,HTTPOS 完全在客户端实现,无需任何代理或终端服务器的支持。它通过使用 TCP 广告窗口、HTTP 流水线和 HTTP 范围来控制传出和传入数据包的大小。

背景噪音(Pa-Decoy):背景噪音可用于为每个页面加载增加随机性,以降低其可区分性。Tor 有一些背景活动会增加指纹识别的难度,如电路构建、电路测量和流 SENDME。前人有每当加载一个页面时,都会在后台加载一个诱饵页面,使用自己的连接和连接限制,以免干扰目标页面的连接。这种防御方式开销很大。

缓冲固定长度混淆器 (BuFLO):BuFLO 防御是一种具有较大带宽和时间开销的混淆器,适用于传入和传出流量。数据包以固定的时间间隔发送,长度固定,如果不需要发送数据,则发送假数据包。流量必须持续至少一段时间,之后如果不再需要发送数据,则可以终止。BuFLO 有三个参数值:d 是数据包的固定大小(设为 1500),ρ 是数据包间定时(设为一个数据包/20 毫秒),τ 是必须发送数据的最短固定时间(设为 10 秒)。这些参数设置是 Dyer 等人提出的强势(更耗费带宽)选择,能够大幅降低 Pa-Decoy分类器的准确率。

对比结果

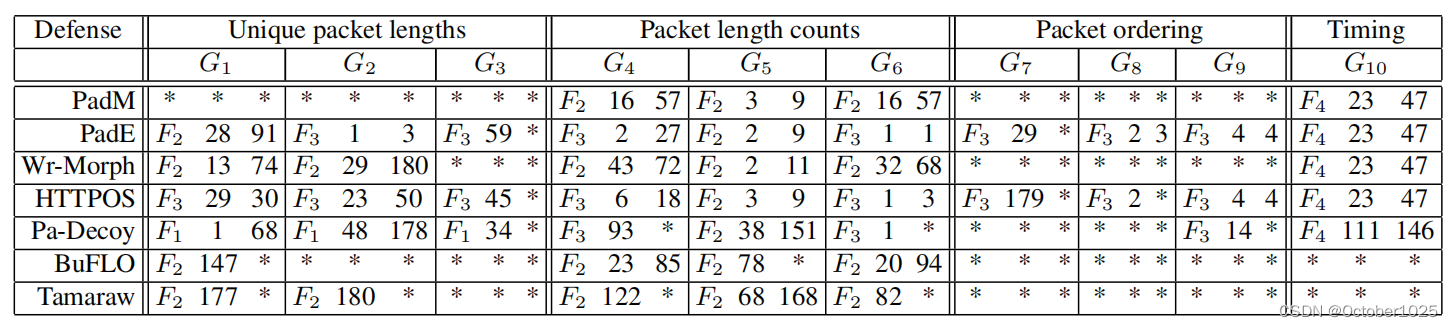

仅在 G10 上使用数据包间时序分类器。将 v 从 1 变化到 180,并给出 v 的最小值,对于所有较大的 v,特征分类器的准确度高于 0.55 和 0.75。较低的 v 表明防御在针对我们的分类器覆盖该特征方面不太成功, 而星号表示对于我们测试的任何 v 值,我们的特征分类器无法以目标准确度(0.55 或 0.75)区分类别。结果分三列给出:第一列是能够实现最高平均准确度的特征分类器,第二列是 v 的值,其中第 1 列中的特征分类器对于所有较大的值,其准确度均大于 0.55 v,与第三个类似,但第三个为0.75; 星号表示 v ≤ 180 时未达到这些准确度。星号和较高的 v 值表示相应的防御在覆盖特定功能方面更加成功。 Tamaraw 是第 6 节中介绍的基于 BuFLO 的防御。

1412

1412

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?