文章目录

参考:

教程

登录认证简介

OAuth 2.0 的一个简单解释

OAuth 2.0 的四种方式

Cookie/Session

Session工作原理图

Token认证

JWT

一、登录认证方式

使用过或者开发过系统的朋友们都知道,任何一个系统都离不开 登录认证 这个东西,通常有以下几种 使用场景:

- 首次使用,需要进行账户注册;

- 注册完成后,需要提供用户名和密码完成登录;

- 短时间内再使用,通常不用再次输入用户名和密码;

- 连续长时间未使用,需要再次提供用户名和密码完成登录。

1.OAuth 认证

简单来说,OAuth 就是一种授权机制。数据的所有者告诉系统,同意授权第三方应用(比如微信登录、QQ登录、github登录等)进入系统,获取这些数据。系统从而产生一个短期的进入令牌(token),用来代替密码,供第三方应用使用。

- 令牌(token)与密码:

(1)令牌是短期的,到期会自动失效,用户自己无法修改。密码一般长期有效,用户不修改,就不会发生变化。

(2)令牌可以被数据所有者撤销,会立即失效

(3)令牌有权限范围(scope)。密码一般是完整权限。

上面这些设计,保证了令牌既可以让第三方应用获得权限,同时又随时可控,不会危及系统安全。这就是 OAuth 2.0 的优点。

颁发令牌的四种方式

OAuth 2.0 规定了四种获得令牌的流程:

授权码(authorization-code)

隐藏式(implicit)

密码式(password):

客户端凭证(client credentials)

不管哪一种授权方式,第三方应用申请令牌之前,都必须先到系统备案,说明自己的身份,然后会拿到两个身份识别码:客户端 ID(client ID)和客户端密钥(client secret)。这是为了防止令牌被滥用,没有备案过的第三方应用,是不会拿到令牌的。

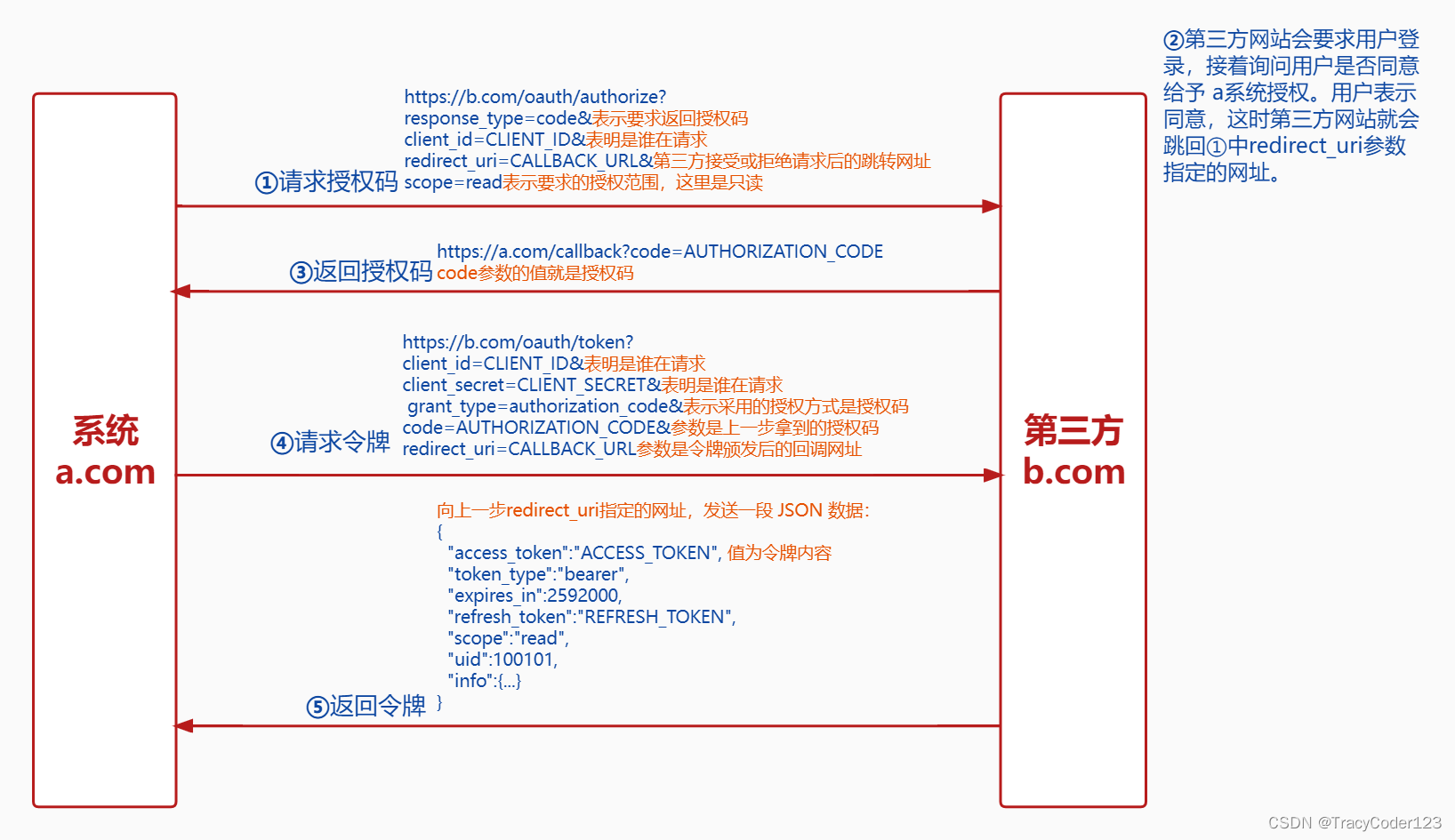

- 第一种授权方式:授权码

所有与资源服务器的通信都在后端完成。这样的前后端分离,可以避免令牌泄漏。过程如下:

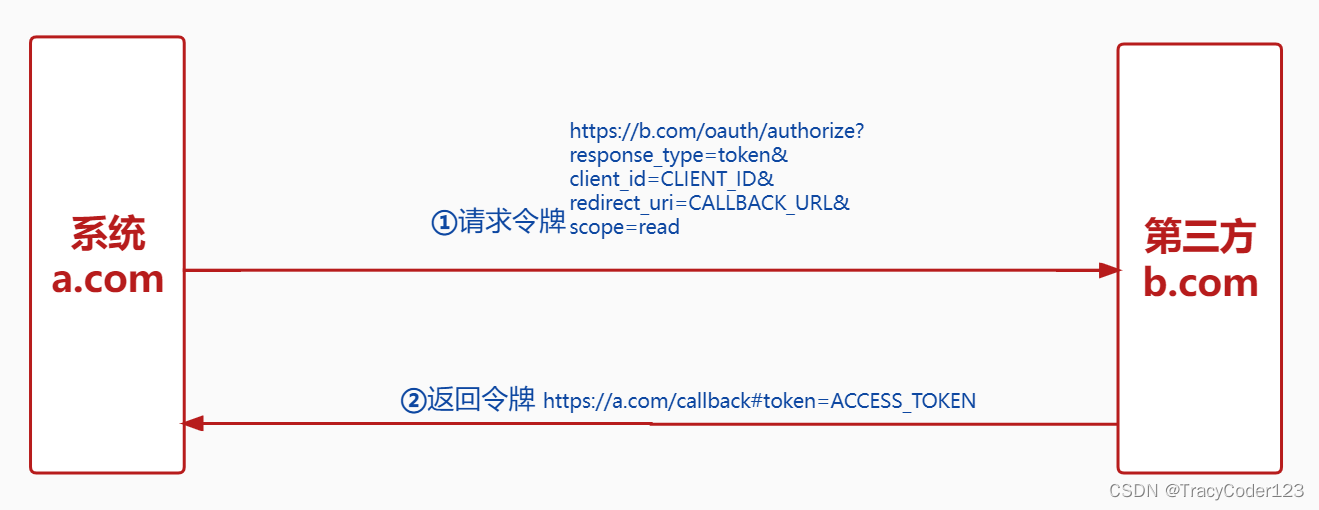

- 第二种方式:隐藏式

有些 Web 应用是纯前端应用,没有后端。由于没有授权码这个中间步骤,所以称为(授权码)“隐藏式”。过程如下:

这种方式把令牌直接传给前端,是 很不安全 的。因此,只能用于一些安全要求不高的场景,并且令牌的有效期必须非常短,通常就是会话期间(session)有效,浏览器关掉,令牌就失效了。

- 第三种方式:密码式

如果用户高度信任某个应用,用户可以把用户名和密码直接告诉该第三方应用。该应用就使用你的密码,申请令牌,这种方式称为"密码式"。过程如下:

第一步,系统要求用户提供第三方应用的用户名和密码。拿到以后,系统就直接向该第三方应用请求令牌。

https://oauth.b.com/token?

grant_type=password& password表示"密码式"

username=USERNAME& 用户名

password=PASSWORD& 密码

client_id=CLIENT_ID 表明请求方身份

第二步,第三方应用验证身份通过后,直接给出令牌。注意,这时不需要跳转,而是把令牌放在 JSON 数据里面,作为 HTTP 回应,系统因此拿到令牌。

- 第四种方式:凭证式

这种方式适用于没有前端的命令行应用,即在命令行下请求令牌。这种方式给出的令牌,是针对第三方应用的,而不是针对用户的,即有可能多个用户共享同一个令牌。过程如下:

第一步,系统在命令行向第三方应用发出请求。

https://oauth.b.com/token?

grant_type=client_credentials& client_credentials表示采用凭证式

client_id=CLIENT_ID& 表明请求方身份

client_secret=CLIENT_SECRE 表明请求方身份

使用令牌

curl -H "Authorization: Bearer ACCESS_TOKEN" "https://api.b.com"

ACCESS_TOKEN就是拿到的令牌

- 更新令牌:

第三方应用颁发令牌的时候,一次性颁发两个令牌,一个用于获取数据,另一个用于获取新的令牌(refresh token 字段)。令牌到期前,用户使用 refresh token 发一个请求,去更新令牌。

请求更新

https://b.com/oauth/token?

grant_type=refresh_token& grant_type参数为refresh_token表示要求更新令牌

client_id=CLIENT_ID&

client_secret=CLIENT_SECRET&

refresh_token=REFRESH_TOKEN 用于更新令牌的令牌

第三方应用验证通过以后,就会颁发新的令牌。

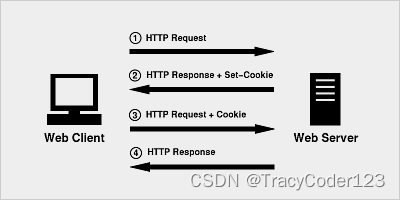

2.Cookie/Session 认证

(1)Cookie

Cookie 功能 需要浏览器的支持 ,指的就是在客户端浏览器里面存储的一种数据,cookie 的保存时间,可以自己在程序中设置。

(1)客户端请求服务器,如果服务器需要记录该用户状态,就使用response向客户端浏览器颁发一个 Cookie。

(2)客户端浏览器把Cookie保存起来。

(3)当浏览器再请求该网站时,浏览器把请求的网址连同该 Cookie 一同提交给服务器。

(4)服务器检查该 Cookie,以此来辨认用户状态。服务器还可以根据需要修改 Cookie 的内容。

此外,类似的还有 local storage ,以 key-value 的形式存储在浏览器中,只要不删除,数据就会永久存储。

- 弊端:

需要浏览器的支持

不可跨域名性

一个站点在客户端存放的 COOKIE 不能超过3K

(2)Session

Cookie 保存在客户端浏览器中,而 Session 保存在服务器上。

- 弊端:

如果web服务器做了负载均衡,那么下一个操作请求到了另一台服务器的时候 session 会丢失。

过多的 Session 存储在服务器内存中,会对服务器造成压力。

Session依赖Cookie功能。

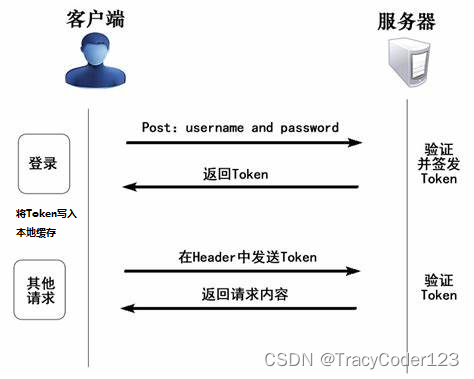

3.Token认证

Token的身份验证是无状态的,客户端登陆成功后,服务端会生成一个token并把它返还给客户端,服务端不再保存该Token。客户端每次发送请求时也会携带Token。由于这里的Token是服务端用自己的密钥签名的,当它接受到客户的Token时,只需要用自己的密钥去验证,就可以判断这个Token是不是自己签发的。

- 优点:

基于Token的身份验证方式,使我们不用将用户信息存在服务器或Session中,此种方式既 解决了传输效率和安全问题 ,同时也 解决了服务器内存压力过大的问题 。同时由于 Token无状态和不存储Session信息 ,即使对于负载均衡问题,也能够将用户请求传递到任何一台服务器上,并进行解析和验证,而不需要担心请求必须发送到某一特定机器上的问题。

基于JWT的Token认证(spring security)

下一章的spring security就是基于这一种认证方式。

- JWT:

JWT是一种用于双方之间传递安全信息的简洁的、URL安全的表述性声明规范。 JWT是由三段信息构成的,将这三段信息文本用小数点连接就构成了Jwt字符串。

eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiIxMjM0NTY3ODkwIiwibmFtZSI6IkpvaG4gRG9lIiwiYWRtaW4iOnRydWV9.TJVA95OrM7E2cBab30RMHrHDcEfxjoYZgeFONFh7HgQ

第一部分header,放入token的类型(“JWT”)和算法名称(RS256等);第二部分payload,放入用户的不敏感信息(用户id等);第三部分signature,根据不公开的秘钥加上header中声明的算法,生成特定的签名。最终三部分组合起来即形成了token,发送给客户端。

二、Spring boot整合Spring Security

完整源码仓库在此

1.快速入门

- 创建项目:

创建一个spring boot项目。

- 完善依赖:

pom.xml

<?xml version="1.0" encoding="UTF-8"?>

<project xmlns="http://maven.apache.org/POM/4.0.0" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://maven.apache.org/POM/4.0.0 https://maven.apache.org/xsd/maven-4.0.0.xsd">

<modelVersion>4.0.0</modelVersion>

<parent>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-parent</artifactId>

<version>2.7.4</version>

<relativePath/> <!-- lookup parent from repository -->

</parent>

<groupId>tracy</groupId>

<artifactId>security-demo</artifactId>

<version>0.0.1-SNAPSHOT</version>

<name>security-demo</name>

<description>security-demo</description>

<properties>

<java.version>1.8</java.version>

</properties>

<dependencies>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-web</artifactId>

</dependency>

<!-- spring security依赖 -->

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-security</artifactId>

</dependency>

<dependency>

<groupId>org.projectlombok</groupId>

<artifactId>lombok</artifactId>

<optional>true</optional>

</dependency>

</dependencies>

<build>

<plugins>

<plugin>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-maven-plugin</artifactId>

<configuration>

<excludes>

<exclude>

<groupId>org.projectlombok</groupId>

<artifactId>lombok</artifactId>

</exclude>

</excludes>

</configuration>

</plugin>

</plugins>

</build>

</project>

- controller

HelloController.java

package tracy.securitydemo.controller;

import org.springframework.web.bind.annotation.GetMapping;

import org.springframework.web.bind.annotation.RestController;

@RestController

public class HelloController {

@GetMapping("/hello")

public String hello(){

return "hello";

}

}

- 访问:

启动项目和,访问http://localhost:8080/hello会自动跳转至spring security提供的登录界面。

- 验证:

默认用户名是user,密码在后端命令行打印出来了,成功登陆之后会正确访问到http://localhost:8080/hello应该访问的方法。

2.认证

创建一个配置类:

package tracy.securitydemo.config;

import org.springframework.security.config.annotation.authentication.builders.AuthenticationManagerBuilder;

import org.springframework.security.config.annotation.web.builders.HttpSecurity;

import org.springframework.security.config.annotation.web.configuration.EnableWebSecurity;

import org.springframework.security.config.annotation.web.configuration.WebSecurityConfigurerAdapter;

import org.springframework.security.crypto.bcrypt.BCryptPasswordEncoder;

@EnableWebSecurity

public class SecurityConfig extends WebSecurityConfigurerAdapter {

//授权

@Override

protected void configure(HttpSecurity http) throws Exception {

http.authorizeRequests()

//这个api对所有人可见

.antMatchers("/hello").permitAll()

//表示只有manager这个角色才能访问这个api

.antMatchers("/manage/**").hasRole("manager");

//没有权限默认会跳到登录页面

http.formLogin();

//开启了注销功能

http.logout();//需要访问localhost:8080/logout才能注销

//http.logout().deleteCookies("").invalidateHttpSession(false);//清除cookie

//http.logout().logoutSuccessUrl("/hello");//注销后跳转至这个页面

}

3.授权

增加授权配置:

package tracy.securitydemo.config;

import org.springframework.security.config.annotation.authentication.builders.AuthenticationManagerBuilder;

import org.springframework.security.config.annotation.web.builders.HttpSecurity;

import org.springframework.security.config.annotation.web.configuration.EnableWebSecurity;

import org.springframework.security.config.annotation.web.configuration.WebSecurityConfigurerAdapter;

import org.springframework.security.crypto.bcrypt.BCryptPasswordEncoder;

@EnableWebSecurity

public class SecurityConfig extends WebSecurityConfigurerAdapter {

//授权

@Override

protected void configure(HttpSecurity http) throws Exception {

http.authorizeRequests()

//这个api对所有人可见

.antMatchers("/hello").permitAll()

//表示只有manager这个角色才能访问这个api

.antMatchers("/manage/**").hasRole("manager");

//没有权限默认会跳到登录页面

http.formLogin();

//开启了注销功能

http.logout();//需要访问localhost:8080/logout才能注销

//http.logout().deleteCookies("").invalidateHttpSession(false);//清除cookie

//http.logout().logoutSuccessUrl("/hello");//注销后跳转至这个页面

}

//认证

//密码需要编码,否则会报错

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

//正常情况下,这些数据应该从数据库读取,但是这里简化了这个过程

auth.inMemoryAuthentication().passwordEncoder(new BCryptPasswordEncoder())

.withUser("manager1").password(new BCryptPasswordEncoder().encode("123456")).roles("manager")

.and()

.withUser("manager2").password(new BCryptPasswordEncoder().encode("123456")).roles("manager");

}

}

1985

1985

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?