BUUCTF:https://buuoj.cn/challenges

题目描述:

流量分析,你能找到flag吗 注意:得到的 flag 请包上 flag{} 提交

密文:

下载附件,解压得到一个.pcapng文件。

解题思路:

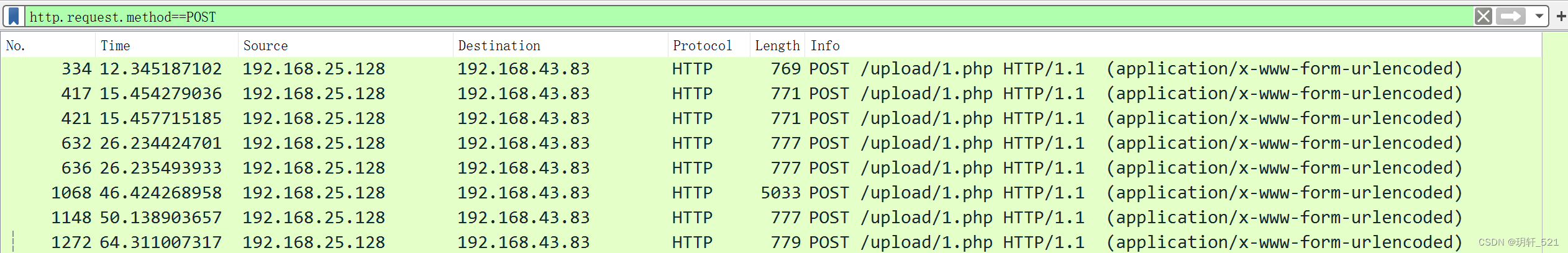

1、双击文件,打开wireshark。根据题目提示,我们过滤出POST数据包。(菜刀一般使用POST上传)

http.request.method==POST

简单看了几个数据包之后,发现有个数据包不太正常。

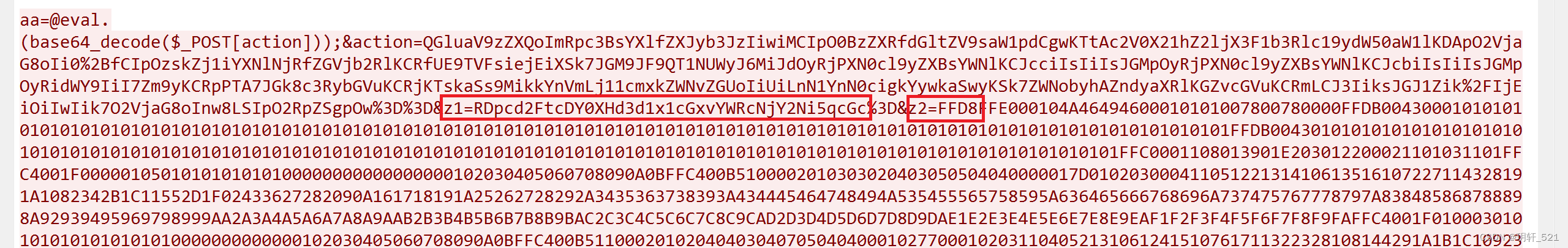

追踪流看一下,发现和前面几个数据包不同,有很长一串16进制字符串。

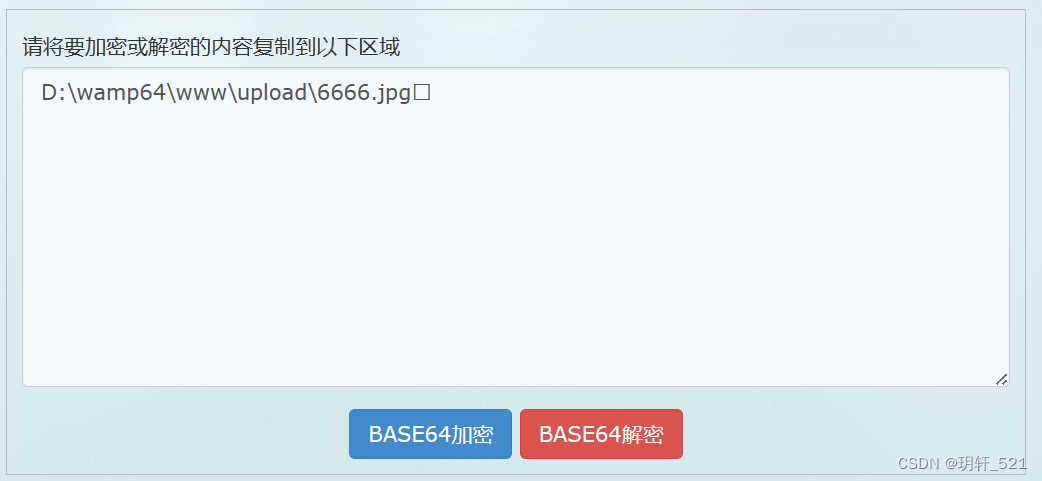

2、找到z1后面的字符串,通过Base64编码转换为明文信息,猜测z2对应的这串16进制字符串是一张jpg文件的数据。

通过z2的文件头“FF D8”和文件结尾“FF D9”也可以确定这是一张jpg图片。

JPEG (jpg)

文件头:FF D8 FF

文件尾:FF D9

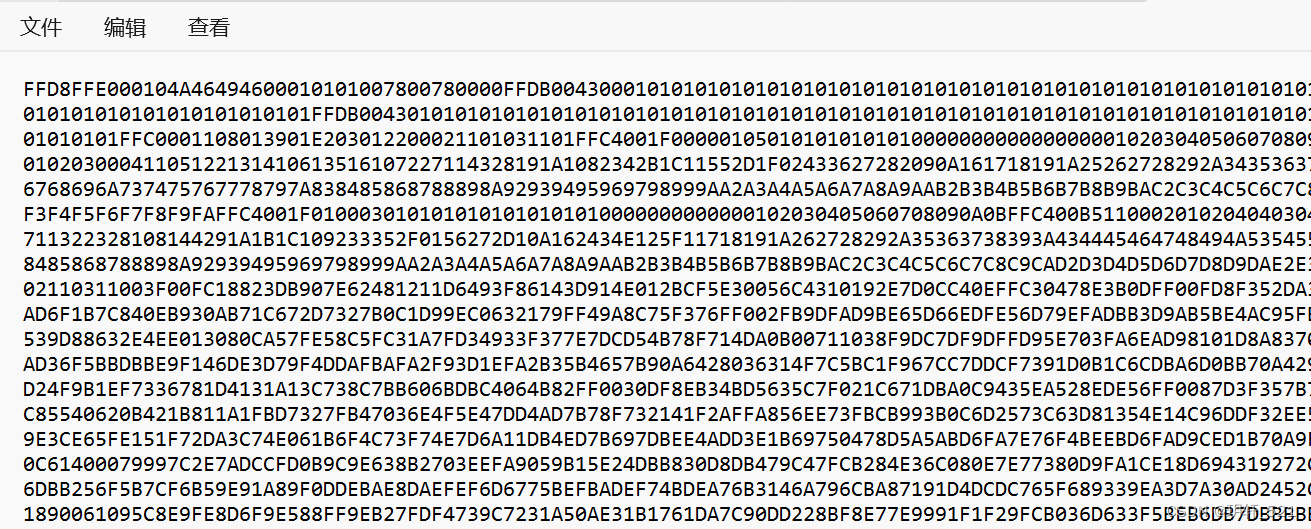

新建一个txt文件,将z2的16进制数据复制到txt文本中,保存。在010 Editor中,使用“文件”选项卡的“导入16进制文件”选项,导入刚才新建的txt文件。

保存为.jpg文件,打开图片,得到一个字符串,但不是flag。(提示我们这是密码)

Th1s_1s_p4sswd_!!!

3、回Wireshark接着看之前的数据包,在下面找到一个zip压缩包,又在倒数第二个数据包的追踪流中,找到pk标识,确认该pcapng文件内有一个zip压缩包。(wireshark 截取的流量中,会截取文件传输对应的流量,也就是说,这个pcapng文件将包括 zip压缩包)

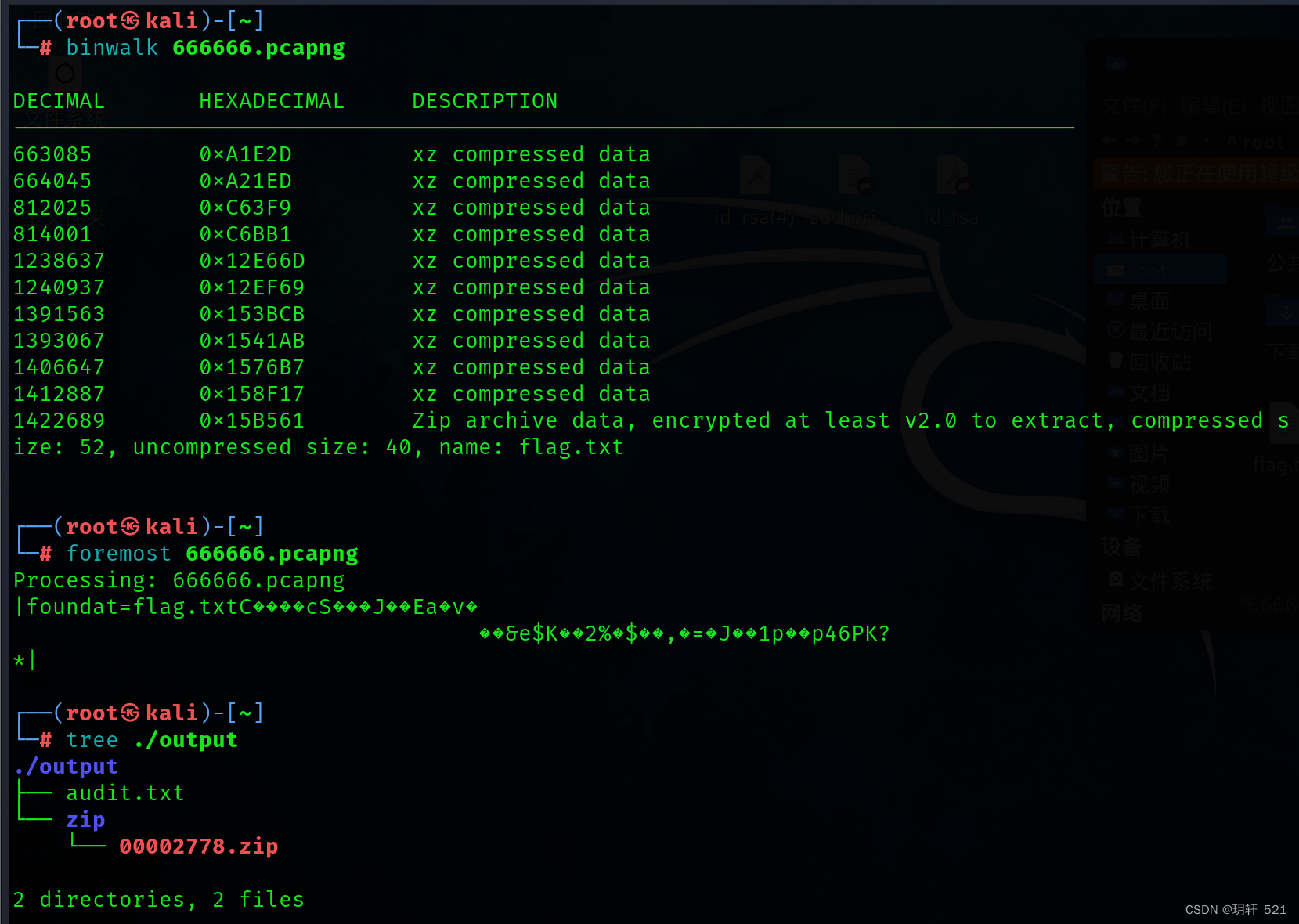

使用Kali中的foremost工具,将zip压缩包从pcapng文件中提取出来。

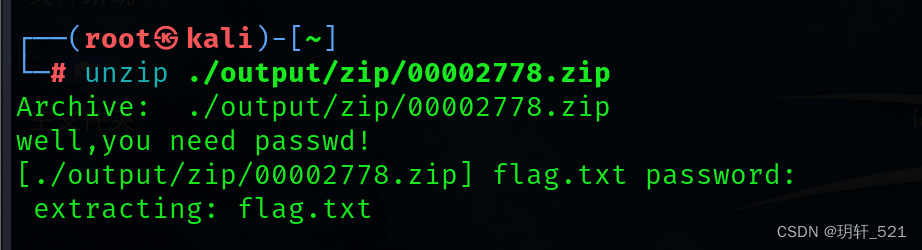

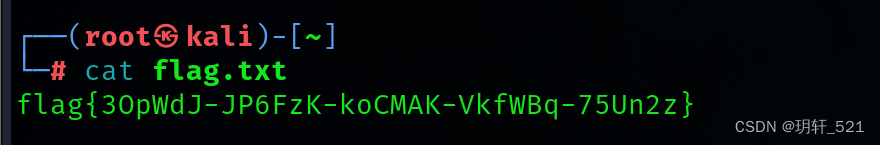

尝试解压压缩包,需要密码,想起来之前拿到的密码,使用密码解压,得到flag.txt文件。打开拿到flag。

flag:

flag{3OpWdJ-JP6FzK-koCMAK-VkfWBq-75Un2z}

2378

2378

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?