使用theos新建一个iPhone插件项目,在Tweak.x文件中写入如下代码:

FILE *(*old_fopen)(const char *path, const char *mode);

FILE *my_fopen(const char *path, const char *mode)

{

return old_fopen(path, mode);

}

%ctor{

MSHookFunction(&fopen, &my_fopen, (void **)&old_fopen);

%init;

}MSHookFunction用于hook系统的C语言函数,这里以fopen函数为例,将其替换为自定义的my_fopen函数。

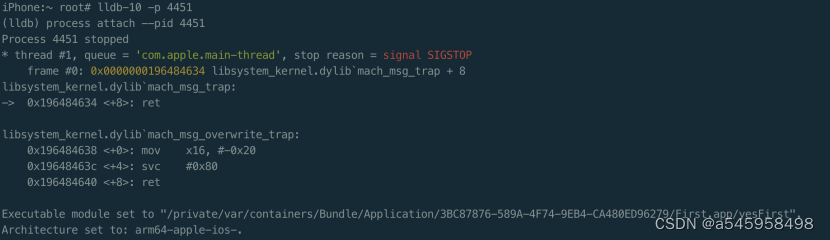

ssh连接iPhone ,使用ps -ax 获取待调试进程的pid.使用 lldb -p pid附加进程:

获取 fopen函数的汇编代码(前面部分):disassemble -A arm64-apple-ios- -n fopen

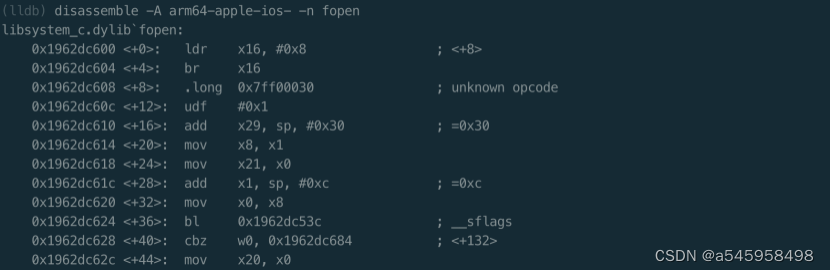

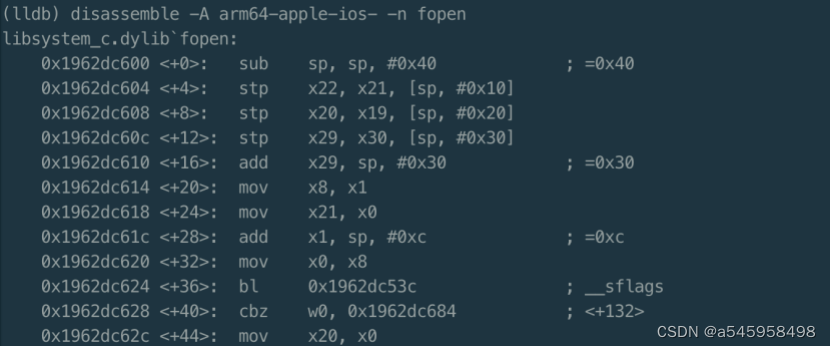

未进行hook时,函数fopen的汇编代码如下(部分):

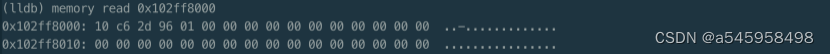

对比可以发现函数的前16个字节被更改为:

Ldr x16, #0x8

Br x16

.long 0x7ff00030

Udf #0x1

后面两条指令实际上是数据,ldr x16, #0x8 将当前指令地址 + 0x8 处的地址的值存入x16寄存器中。此处即为 0x17ff00030. br 0x16 ,即跳转到 地址0x17ff00030继续执行。

反汇编地址 0x17ff00030处的代码,如下:

该地址处执行的指令为:

Adr x16, #0x4000

Ldp x16, x17, [x16]

Br x17

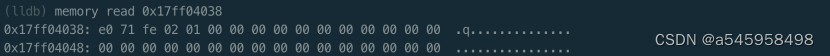

adr指令将当前PC指向的地址加0x4000 然后保存在0x16寄存器中,由于arm处理器的二级流水线结构,PC指向的是当前指令的后两条指令的地址,即x16 = 0x17ff00030 + 0x4000 + 0x8 = 0x17ff04038. ldp将x16地址处的值写入到x16和x17中,0x17ff04038地址处的值如下:

即 x17 值为 0x102fe71e0,反汇编此处的代码如下:

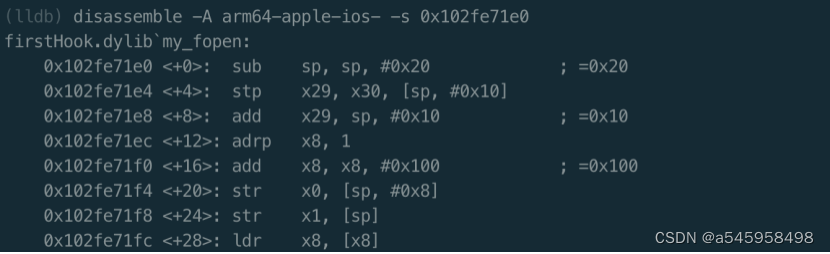

可以看到,该地址即为自定义的my_fopen函数的起始地址。my_fopen的完整反汇编代码如下:

测试代码中 my_fopen直接调用了原始的fopen,此时调用的原始fopen和系统的原始fopen起始地址肯定不一样,因为前四条指令已经被patch,要成功调用,一定得执行原始的前四条指令。

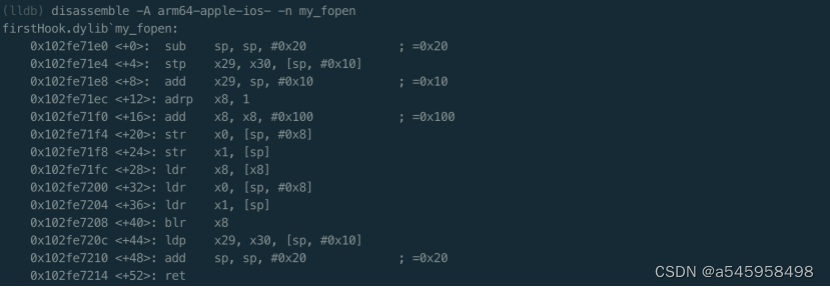

从汇编代码中可以看到, blr x8调用了原始的fopen函数,x0和x1保存了fopen需要的两个参数。这里x8的值通过如下三条指令得到:

Adrp x8,1

Add x8, x8, #0x100

Ldr x8, [x8]

Adrp 指令 将 PC值的低12位清零,然后加上 1左移12位后的值,即:

X8 = PC&0xFFFFFFFFFFFFF000 + (1 << 12) = 0x102fe8000

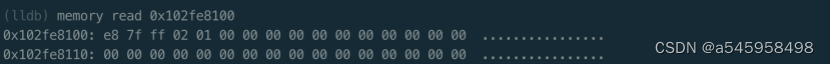

Add x8, x8, #0x100执行后 x8 = 0x102fe8100,地址0x102fe8100处的值如下:

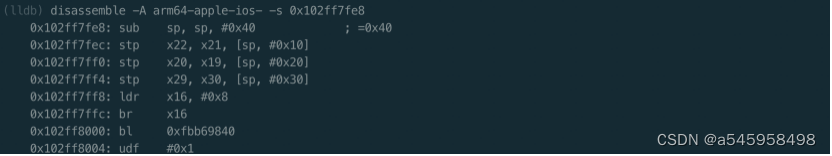

最终x8的值为 0x102ff7fe8,即调用原始的fopen函数在地址 0x102ff7fe8,反汇编如下:

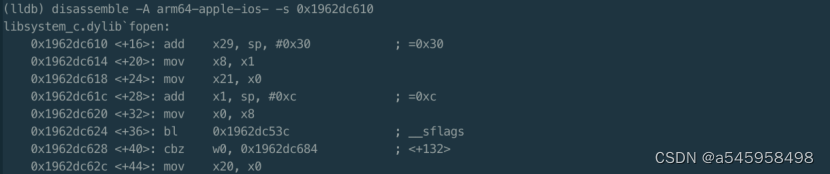

可以看到这里执行了原始fopen函数的前4条指令,然后跳转到地址0x1962dc610处继续执行,反汇编该地址如下:

该地址即为系统原始的fopen地址开始处的第五条指令,到此即可以正常完成原始fopen函数的调用。

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?