前言

本博文仅供学习使用,请勿他用!!!

网络安全成为当下最热门的话题,如何维护网络安全是关键,而内网渗透测试又是其中最重要的部分,接下来博主将会通过系列文章,对内网渗透进行介绍与复现;

本文将会介绍取得系统权限之后如何进行新一轮的信息收集;

MSF 模块

1、获取目标机器的分区情况:post/windows/gather/forensics/enum_drives

虚拟机 Windows 7:

这个显示的就是可移动的存储设备;

室友机 Windows 11:

室友机不知道为什么不显示,可能是版本太高了;

2、判断是否为虚拟机:post/windows/gather/checkvm

虚拟机 Windows 7:

室友机 Windows 11:

3、开启了那些服务:post/windows/gather/enum_services

虚拟机 Windows 7:

最后会将命令行列出来的所有服务生成一个 txt,存在 root 文件夹下;

室友机 Windows 11:

4、安装了哪些应用:post/windows/gather/enum_applications

虚拟机 Windows 7:

室友机 Windows 11:

5、查看共享:post/windows/gather/enum_shares

虚拟机 Windows 7:

如何没有开启共享的话,就是如下图所示:

这时候我们去设置一个共享文件夹:

再次查询:

室友机 Windows 11:

6、获取主机最近的系统操作:post/windows/gather/dumplinks

虚拟机 Windows 7:

室友机 Windows 11:  这里博主尝试着提权再试一遍,结果报错了;

这里博主尝试着提权再试一遍,结果报错了;

7、查看补丁:post/windows/gather/enum_patches

虚拟机 Windows 7:

室友机 Windows 11:

8、scraper 脚本

虚拟机 Windows 7:  从目标主机获得所有网络共享等信息,并且获得的这些所有这些信息都存储在

从目标主机获得所有网络共享等信息,并且获得的这些所有这些信息都存储在 /root/.msf4/logs/scripts/scraper 目录下。使用 ls 命令查看存储的这些文件。

室友机 Windows 11:  应该是室友的版本太高了,我这的还没有针对该版本的;

应该是室友的版本太高了,我这的还没有针对该版本的;

9、winenum 脚本

会自动运行多种命令,将命令结果保存到本地;

虚拟机 Windows 7:

shell 模块

1、基本信息收集

版本,补丁,服务,任务,防护…

当拿到内网主机的控制权shell,进行第一步的基本主机信息收集:当前服务器的计算机基本信息,为后续判断服务器角色,网络环境等做准备;

systeminfo 详细信息

net start 启动服务

tasklist 进程列表

schtasks 计划任务

基本信息 systeminfo:

进程列表 tasklist:

2、网络信息收集

端口,环境,代理通道…

ipconfig /all 判断存在域-dns

net view /domain 判断存在域

net time /domain 判断主域

netstat -ano 当前网络端口开放

nslookup 域名 追踪来源地址

判断存在域 ipconfig /all :

当前网络端口开放 netstat -ano:

3、用户信息收集

域用户,本地用户,用户权限,组信息…

了解当前计算机或域环境下的用户及用户组信息,便于后期利用凭据进行测试;

系统默认常见用户身份:

Domain Admins:域管理员(默认对域控制器有完全控制权)

Domain Computers:域内机器

Domain Controllers:域控制器

Domain Guest:域访客,权限低

Domain Users:域用户

Enterprise Admins:企业系统管理员用户(默认对域控制器有完全控制权)

相关用户收集操作命令:

whoami /all 用户权限

net config workstation 登录信息

net user 本地用户

net localgroup 本地用户组

net user /domain 获取域用户信息

net group /domain 获取域用户组信息

wmic useraccount get /all 涉及域用户详细信息

net group "Domain Admins" /domain 查询域管理员账户

net group "Enterprise Admins" /domain 查询管理员用户组

net group "Domain Controllers" /domain 查询域控制器

用户权限 whoami /all:

4、凭据信息收集

各种储存的协议账号密码信息,各种口令信息,hash…

旨在收集各种密文,明文,口令等,为后续横向渗透做好测试准备,凭据信息收集:

1. 站点源码备份文件、数据库备份文件等;

2. 各类数据库 Web 管理入口,如 PHPMyAdmin;

3. 浏览器保存密码、浏览器 Cookies;

4. 其他用户会话、3389 和 ipc$连接记录、回收站内容;

5. Windows 保存的 WIFI 密码;

6. 网络内部的各种帐号和密码,如:Email、VPN、FTP、OA 等;

主机信息收集: mimikatz(win):github.com/gentilkiwi/…

privilege::debug

sekurlsa::logonpasswords

接口信息收集:

LaZagne:github.com/AlessandroZ…

laZagne.py all #检查所有模块

laZagne.py browsers #指定模块

5、后续探针信息

探索到域内的网络架构信息,存活主机,域控信息,服务接口…

探针主机域控架构服务,为后续横向思路做准备,针对应用,协议等各类攻击手法;

探针域内存活主机及地址信息,使用自带的内部命令循环语句探索网络 IP 架构:

for /L %I in (1,1,254) DO @ping -w 1 -n 1 192.168.13.%I | findstr "TTL="

另外 nmap masscan 扫描工具工具也可以使用;

powershell 框架脚本搜集信息 nishang:github.com/samratashok…

工具使用:需要 powershell 权限运行

# 设置执行策略

Set-ExecutionPolicy RemoteSigned

# 导入模块

nishang Import-Module .\nishang.psm1

# 获取模块 nishang 的命令函数

Get-Command -Module nishang

# 获取常规计算机信息

Get-Information

# 端口扫描(查看目录对应文件有演示语法,其他同理)

Invoke-PortScan -StartAddress 192.168.13.0 -EndAddress 192.168.13.100 -ResolveHost -ScanPort

其他功能:删除补丁,反弹 Shell,凭据获取等;

探针域内主机角色及服务信息,利用开放端口服务及计算机名判断核心业务机器:

- 高级管理人员、系统管理员、财务/人事/业务人员的个人计算机;

- 产品管理系统服务器;

- 办公系统服务器;

- 财务应用系统服务器;

- 核心产品源码服务器(自建 SVN、GIT);

- 数据库服务器;

- 文件或网盘服务器、共享服务器;

- 电子邮件服务器;

- 网络监控系统服务器;

- 其他服务器(内部技术文档服务器、其他监控服务器等);

后记

信息收集到这就结束了,无论是渗透前后,信息收集都是重要的一个环节,做好信息收集,将更有利于渗透的进行;

1️⃣零基础入门

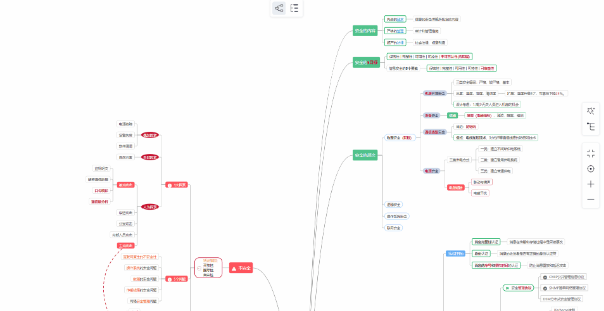

① 学习路线

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

② 路线对应学习视频

😃朋友们如果有需要全套《网络安全入门+进阶学习资源包》,可以点下方链接免费领取

👉CSDN大礼包🎁:全网最全黑客资料免费领取🆓!(安全链接,放心点击)

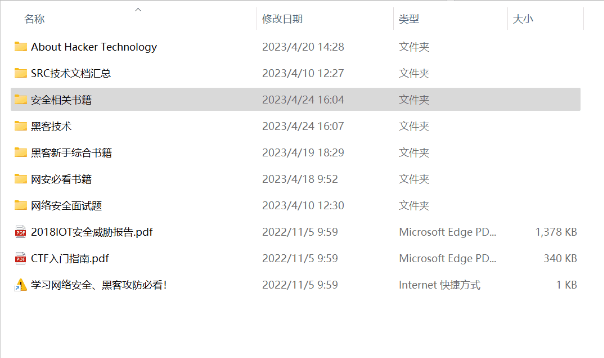

2️⃣视频配套资料&国内外网安书籍、文档

① 文档和书籍资料

② 黑客技术

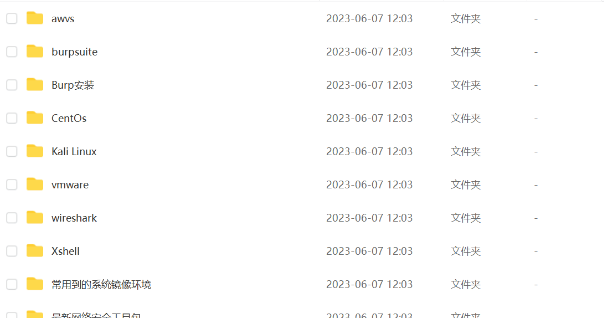

3️⃣网络安全源码合集+工具包

😃朋友们如果有需要全套《网络安全入门+进阶学习资源包》,可以点下方链接免费领取

👉CSDN大礼包🎁:全网最全黑客资料免费领取🆓!(安全链接,放心点击)

本文详细介绍了内网渗透测试中,获取系统权限后如何通过MSF模块进行分区信息、虚拟机检测、服务列表、应用程序识别、共享设置、系统操作记录、补丁检查、网络资源共享等多方面的信息收集,展示了shell模块的基本信息收集和网络信息挖掘,以及powershell工具如Nishang的应用。

本文详细介绍了内网渗透测试中,获取系统权限后如何通过MSF模块进行分区信息、虚拟机检测、服务列表、应用程序识别、共享设置、系统操作记录、补丁检查、网络资源共享等多方面的信息收集,展示了shell模块的基本信息收集和网络信息挖掘,以及powershell工具如Nishang的应用。

719

719

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?