目录

前言:

主动扫描相对于被动扫描而言,主动扫描的扫描范围要小得多。主动扫描一般都是针对目标发送特制的数据包,然后根据目标的反应来获得一些信息。这些信息主要包括目标主机是否在线,目标主机的制定端口是否开放,目标主机的操作系统,目标主机上运行的服务等等。

如果一台主机根本没有连上网络,那么我们对其进行网络安全渗透测试还有什么意义呢?测试目标主机是否在线可以帮助我们过滤无意义的主机,另外这些信息还可以帮助我们建立目标的网络拓补。而目标端口、操作系统和服务测试则是我们进行进一步渗透测试的重要依据。可以进行主动扫描的工具也有很多,其中最为优秀的一定非Nmap莫属。

注意:

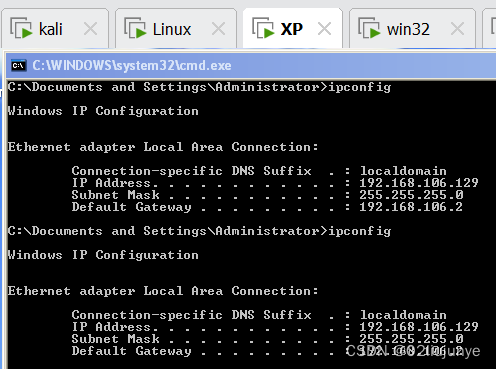

- 保证所有主机(Kali2和靶机)都接到NAT,是在同一个网段,比如192.168.169.0/24

2、所有主机设置为自动获取IP参数,即DHCP模式。

3、靶机关闭防火墙,否则有些端口无法扫描。

4、假设VMware的NAT所在网段为192.168.169.0/24,各个主机/设备的IP地址如下:

| 功能 | 类型(系统) | IP地址(自动获取) |

| Kali2渗透主机 | Kali Linux 2 | 192.168.169.130 |

| 靶机 | win64位靶机 | 192.168.169.131 |

| windows32位靶机 | 192.168.169.132 | |

| Metasploitable2-Linux | 192.168.169.133 | |

| WinXPenSP3 | 192.168.169.134 | |

| 其他(VMware自带) | VMware的VMnet8网卡 | 192.168.169.1 |

| VMware的NAT网段网关 | 192.168.169.2 | |

| VMware的DHCP服务器 | 192.168.169.254 |

(如果NAT网段是其它192.168.xxx.0/24 ,各个主机IP是其它地址,做为类似)

4.1 Nmap的基本用法

-

以下命令来扫描192.168.106.129 -131的主机

2、对IP地址不连续的多台设备进行扫描。

3、对IP地址在连续范围内的多台设备进行扫描。

4、对整个子网的设备进行扫描。

4.2 使用Nmap进行设备发现

-

使用ARP进行设备发现。

2、使用ICMP进行设备发现。

3、使用TCP进行设备发现。

(1)TCP SYN扫描。

(2)

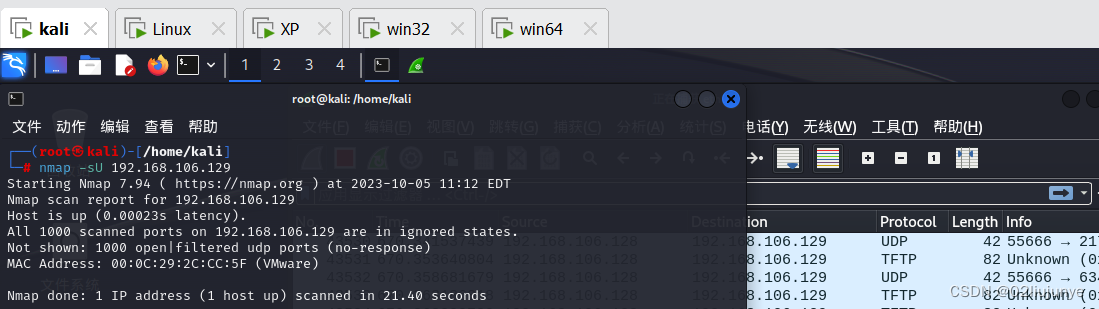

4、使用UDP进行设备发现。

4.3使用Nmap进行端口扫描

-

SYN扫描。

-

Connect扫描。

3、UDP扫描。

4、端口扫描范围的确定:

(1)扫描全部端口。

(2)扫描使用频率最高的n个端口。

(3)扫描指定端口。

4.4 使用Nmap扫描目标操作系统

4.5 使用Nmap扫描目标服务

4.6 将Nmap的扫描结果保存为XML文件

4.7 对Web服务进行扫描

-

使用dirb扫描工具。

2、使用whatweb工具。

结尾

在本文中,我们介绍了如何使用nmap来扫描网络上的主机,并获取主机的漏洞信息,并总结了一些事项和技巧,希望这篇文章可以帮助读者更好地理解和使用nmap。

3730

3730

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?