随着网络技术的不断发展,网站安全问题日益受到人们的关注。当前随着技术发展,网站存在一些常见的可能被攻击者利用的漏洞,而在众多网站安全漏洞中,XXE(XML External Entity)漏洞是一个不容忽视的问题。今天我们就来分享了解一下关于XXE漏洞的概念、原理以及日常上有哪些可以措施可以防护网站安全。

一、什么是XXE漏洞

XXE漏洞,全称XML外部实体注入漏洞,是一种常见的针对解析XML输入的应用程序的安全漏洞。当应用程序在解析XML数据时,如果没有正确验证或限制实体引用,攻击者就可以通过构造恶意的XML输入,将外部实体引用进来,从而执行恶意操作。

研究表明,60%的XML解析器具有漏洞,其中最常见的是外部实体引用(External Entity References,简称EERs)。如果恶意攻击者能够向Web应用程序提交包含EERs的XML文档,那么他们就可以利用XXE漏洞执行各种攻击,例如读取文件、执行系统命令和扫描内部网络等。

二、XXE漏洞原理

在理解XXE漏洞的原理之前,需要了解一些XML的基础知识。XML是一种用于存储和交换数据的通用标记语言,具有自描述性、可扩展性和跨平台性等特点。

XML解析器,用于分析XML文档,并执行其中的操作,XML解析器可以从本地文件系统或远程服务器加载外部实体。外部实体是DTD或XML实体,用于扩展XML元素。这意味着在解析XML文档时,XML解析器可能会访问本地文件或网络上的远程文件。

然而,XML在处理外部实体时存在安全风险。当XML解析器处理包含外部实体引用的XML数据时,如果没有正确的安全配置和验证机制,就可能导致XXE漏洞。而就是XXE漏洞的原理 -- 攻击者可以通过包含恶意的外部实体引用来触发漏洞,从而在服务器上执行任意操作。

比如,攻击者可以构造一个包含恶意外部实体引用的XML文档,并将其发送给存在XXE漏洞的应用程序,当应用程序解析这个恶意XML输入时,会加载并执行外部实体引用的内容。如果外部实体引用指向的是一个恶意资源(如远程服务器上的恶意文件或命令),那么攻击者就可以利用这个漏洞执行恶意操作。

三、关于XXE漏洞的是如何被利用的

关于XXE漏洞的利用,大致可以分为两种类型:

内部实体

通常用于XML数据篡改或混淆。这种类型的利用通常不直接涉及安全风险,因为内部实体是在XML文档内部定义的,并且不指向外部资源。然而,攻击者可能会使用它们来绕过某些输入验证或混淆XML数据的意图。攻击者可以将内部实体注入XML文档中,来执行恶意代码,例如读取本地文件系统的文件和执行控制台命令。

外部实体

这是XXE漏洞的主要风险点。外部实体允许XML解析器从外部资源(如文件、数据库、其他URL等)加载数据,并将其插入到XML文档中,这样一来攻击者可以通过创建具有外部实体引用的XML文档来执行XXE漏洞。这可能导致文件读取、数据库查询、扫描内部网络等安全风险。

四、XXE漏洞存在哪些危害

1、任意文件读取

攻击者可以通过构造恶意的XML文档,引用并读取服务器上的任意文件,包括敏感的配置文件、密码文件等。这可能导致敏感信息泄露,对系统的安全性构成严重威胁。

2、命令执行

在某些情况下,XXE漏洞可能被用于执行远程命令。攻击者可以在XML文档中嵌入恶意代码,当应用程序解析该文档时,恶意代码将被执行,从而允许攻击者控制受影响的系统。

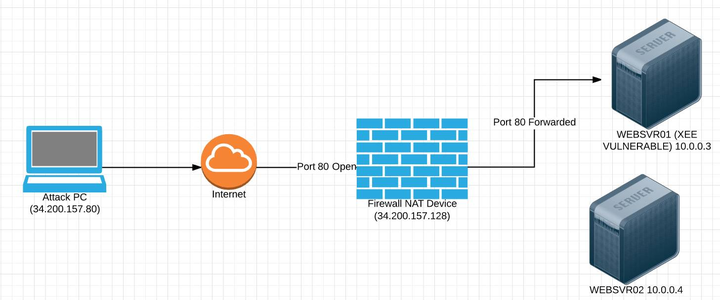

3、攻击内网网站

如果应用程序位于内部网络中,并且存在XXE漏洞,攻击者可能利用该漏洞对内网中的其他网站发起攻击。通过构造特定的XML文档,攻击者可以绕过防火墙等安全设备,直接访问内网中的敏感资源。

4、内网端口扫描

攻击者可以利用XXE漏洞来扫描内部网络中的端口,以发现潜在的安全漏洞或敏感服务。这有助于攻击者进一步了解内部网络的结构和安全状况,并为后续的攻击提供便利。

5、拒绝服务攻击(DoS攻击)

在某些情况下,XXE漏洞可能被用于发起拒绝服务攻击。通过构造大量的恶意XML请求,攻击者可以耗尽服务器的资源,使其无法处理正常的业务请求,从而导致系统崩溃或无法提供服务。

五、针对XXE漏洞的安全防护措施

1、输入验证

对用户输入的XML数据进行严格的验证和过滤,确保其中不包含恶意的外部实体引用。这可以通过使用正则表达式、XML Schema等技术实现。

2、使用安全的XML解析器

选择并配置安全的XML解析器,确保其在处理XML数据时能够正确验证和限制外部实体引用。同时,关闭或限制解析器的外部实体加载功能,避免加载恶意资源。

3、沙箱技术

将XML解析器运行在沙盒环境中,限制其访问系统资源的权限。这样即使攻击者成功利用了XXE漏洞,也无法对系统造成严重的损害,也可以限制发生XXE漏洞时,攻击者能够执行的操作的范围。

4、避免外部实体引用

在解析XML文档时禁用DTD(Document Type Definition)解析或禁用外部实体加载功能,从根本上阻止外部实体引用的加载和执行。

5、限制访问内部资源

确保应用程序的权限设置得当,限制对敏感文件和系统资源的访问;避免在XML中直接引用或嵌入敏感信息。

6、更新和维护

定期更新和维护应用程序及其依赖的库和组件,以确保它们具有最新的安全补丁和修复程序。

7、安全审计和漏洞扫描

定期进行安全审计和对网站进行漏洞扫描,以发现潜在的安全漏洞并及时采取相应的修复措施。

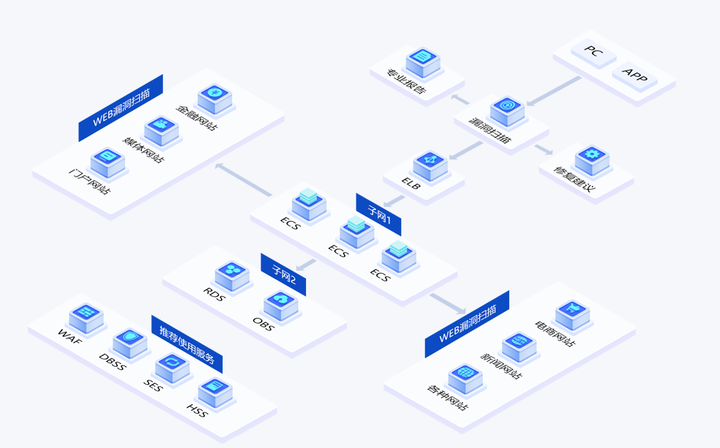

六、如何利用漏洞扫描服务VSS做好Web安全

漏洞扫描服务(Vulnerability Scan Service)集Web漏洞扫描、操作系统漏洞扫描、资产内容合规检测、配置基线扫描、弱密码检测五大核心功能,自动发现网站或服务器在网络中的安全风险,为云上业务提供多维度的安全检测服务,满足合规要求,让安全弱点无所遁形。

针对Web漏洞扫描功能,可发现网站的漏洞与弱点,避免漏洞被黑客利用,从而形成攻击,带来不良影响,造成经济损失。具有以下特性:

-

常规漏洞扫描:丰富的漏洞规则库,可针对各种类型的网站进行全面深入的漏洞扫描,提供专业全面的扫描报告。

-

最紧急漏洞扫描:针对最紧急爆发的CVE漏洞,安全专家第一时间分析漏洞、更新规则、提供最快速专业的CVE漏洞扫描。

七、总结

通过了解,我们知道了XXE漏洞是一种严重的网站安全漏洞,可能导致敏感信息泄露、系统命令执行等严重后果。为了保障网站的安全稳定运行,我们必须提前做好网站漏洞的防范工作。通过一些安全防护措施,如安全审计、德迅云安全漏洞扫描服务VSS,可以有效降低网站漏洞的风险,能为网站的安全保驾护航。

3415

3415

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?