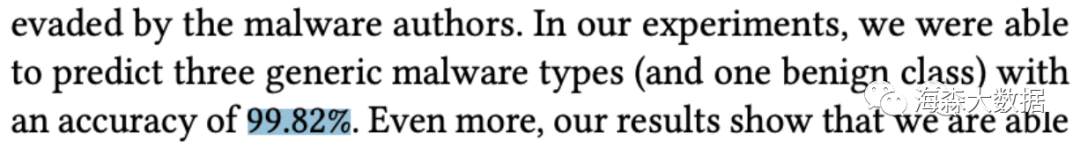

不安装任何杀毒软件,“悬丝诊脉”也能揪出计算机病毒?而且准确率达99.82%,杀毒软件看了都汗颜。

先请出我们的“患者”,一个经过特殊处理后化身微型计算机的树莓派:

病毒入侵、服务中断、后台进程活动等无数个正常和非正常的行为正在这台微型计算机中发生。

然后让AI与这个蓝白相间的示波器相连,伸出一根探针“悬丝”搭在CPU上:

很快,AI就发现了这台计算机上的恶意软件!

明明是在树莓派体内的病毒,怎么探针隔空一放(没直接接触)就被发现了?

答案是:靠电磁波。

一群来自法国IRISA的学者认为,病毒、间谍软件、蠕虫等恶意软件在活动时,会不自觉泄露出与设备正常活动不同的“异常”电磁波。

通过外部设备探查、再靠AI识别不同的电磁波,就能隔空发现“中毒设备”上的病毒踪迹。

他们表示,探测设备不和“中毒设备”相连,因此不会被病毒这类恶意软件发现。

由于不和恶意软件在一个屋子(中毒设备)里打游击,探测设备也就不会引发病毒的回击、反扑或更进一步的伪装。

反过来说,伪装再流氓、功能再牛的病毒软件,也无法隐藏“中毒设备”的电磁辐射和散热。

该研究目前已经被ACM旗下的ACSAC 2021收录。据作者表示,对于最常见的几类恶意软件,这种“悬丝诊脉”法的识别率非常高:

贴合现实的“病毒数据库”

要让AI学会“悬丝”诊断,既要让它学会识别疾病,也得避免它发生误诊。所以这里面就需要两类电磁波数据集。

一方面,首先得让它认识够多的“疾病”,也就是恶意软件出现时的电磁波信号。

像我们常说的电脑病毒,其实只是广大恶意软件(Malware)中的一类。

恶意软件包括电脑蠕虫、特洛伊木马、勒索软件、间谍软件、甚至是一些广告软件等,能够利用IoT设备的漏洞对其造成损伤。

研究人员从知名恶意软件合集社区Virusign中获取样本,共收集了4790个32位ELF ARM恶意软件样本。

他们发现,以下三类恶意软件是最为常见的三个类型:

第一种,DDoS攻击,通过恶意流量淹没网站或网络资源,从而导致资源耗尽,网络服务暂时中断或停止,导致其正常用户无法访问。典型的DDoS恶意软件包括Mirai,Bashlite等。

第二种,勒索软件 (Ransomware),又称阻断访问式攻击(Denial-of-access attack),通过锁死设备、或系统性加密特定硬盘文件,要求受害者缴纳赎金以取回控制权。典型代表如GoNNaCry。

第三种,内核态Rootkits。其中Rootkits是一组工具的集合,可以替换或更改可执行程序,而内核态Rootkits不仅可以访问OS文件,还能通过增删代码来更改功能。例如,Keysniffer就能够记录键盘事件并写入DebugFS。

光是掌握这些基本“疾病”还不够,AI还得学会识破恶意软件的进一步“伪装”。

例如,混淆技术 (Obfuscation)就是比较常见的恶意软件伪装方法。

1563

1563

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?