大家读完觉得有帮助记得关注和点赞!!!

中间人攻击(ARP中间人攻击)是一种利用 ARP协议缺陷 实施的网络劫持技术,攻击者通过伪造ARP响应包将自己伪装成通信双方的中转节点,实现全流量窃听/篡改。以下是其深度原理与架构解析:

🔧 一、攻击原理(ARP中间人攻击)

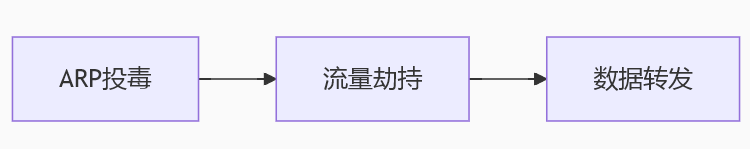

1. 核心三步骤

步骤1:ARP投毒(ARP Spoofing)

-

欺骗受害者:

攻击者向受害者发送伪造ARP响应:

“网关IP(如192.168.1.1)的MAC是攻击者MAC(CC:CC:CC:CC:CC:CC)” -

欺骗网关:

攻击者向网关发送伪造ARP响应:

“受害者IP(如192.168.1.100)的MAC是攻击者MAC(CC:CC:CC:CC:CC:CC)”

步骤2:流量劫持

-

受害者流量:

发往网关的数据包目标MAC变为攻击者MAC → 被攻击者网卡捕获。 -

网关流量:

返回给受害者的数据包目标MAC变为攻击者MAC → 被攻击者网卡捕获。

步骤3:数据转发(维持隐蔽性)

-

攻击者启用 IP转发(

sysctl net.ipv4.ip_forward=1):-

将受害者的流量转发给真实网关。

-

将网关的流量转发给真实受害者。

-

-

效果:受害者网络连接正常,但所有流量流经攻击者。

2. 协议层漏洞根源

-

无认证机制:ARP协议无身份验证,设备信任任何ARP响应包。

-

动态覆盖:新ARP响应自动覆盖缓存表旧记录(即使已存在静态绑定)。

🏗️ 二、系统架构与工具栈

1. 攻击工具分层架构

| 层级 | 组件 | 功能 | 代表工具 |

|---|---|---|---|

| 网络层 | ARP欺骗引擎 | 构造/发送伪造ARP包 | arpspoof, ettercap |

| 内核层 | IP转发模块 | 开启流量中继(避免断网) | Linux sysctl |

| 数据层 | 流量分析引擎 | 解析HTTP/DNS等明文数据 | Wireshark, tcpdump |

| 攻击层 | 流量篡改引擎 | SSL剥离/JS注入/会话劫持 | mitmproxy, Burp Suite |

2. 完整攻击链示例(以ettercap为例)

# 1. 启用IP转发 echo 1 > /proc/sys/net/ipv4/ip_forward # 2. ARP投毒(双向欺骗) ettercap -Tq -i eth0 -M arp:remote /192.168.1.100// /192.168.1.1// # 3. 流量分析(自动解析密码) [ettercap捕获到HTTP登录请求] GET /login?user=admin&pass=123456 HTTP/1.1

3. 伪造ARP包结构(Scapy实现)

from scapy.all import * # 欺骗受害者 send(ARP(op=2, pdst="192.168.1.100", psrc="192.168.1.1", hwdst="受害者MAC", hwsrc="攻击者MAC")) # 欺骗网关 send(ARP(op=2, pdst="192.168.1.1", psrc="192.168.1.100", hwdst="网关MAC", hwsrc="攻击者MAC"))

⚠️ 三、可实施的攻击类型

| 攻击类型 | 原理 | 危害案例 |

|---|---|---|

| 流量窃听 | 捕获HTTP/FTP/Telnet明文数据 | 窃取账号密码、聊天记录 |

| SSL剥离 | 拦截HTTPS请求返回HTTP响应 | 获取银行账号明文 |

| 会话劫持 | 窃取Cookie/Token重放登录 | 未授权访问用户邮箱 |

| 钓鱼注入 | 篡改网页插入恶意JS或钓鱼表单 | 诱导下载木马/输入敏感信息 |

| DNS欺骗 | 伪造DNS响应指向恶意IP | 引导至仿冒网站 |

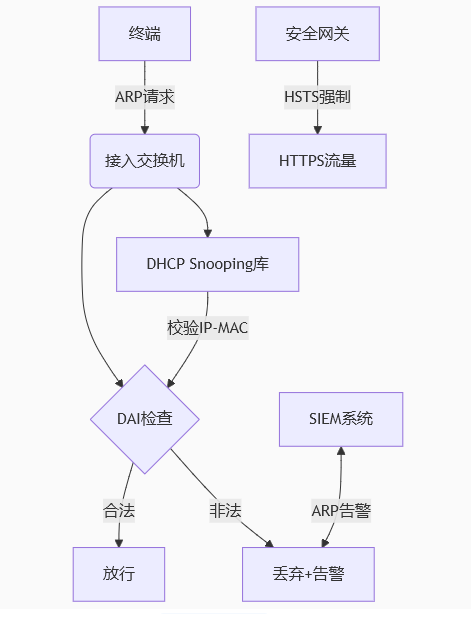

🛡️ 四、防御架构设计

1. 分层防护方案

| 防护层 | 技术 | 原理 | 实施示例 |

|---|---|---|---|

| 终端层 | 静态ARP绑定 | 锁定IP-MAC映射防覆盖 | arp -s 192.168.1.1 00:11:22:33:44:55 |

| 网络层 | DAI(动态ARP检测) | 交换机校验ARP包合法性 | Cisco: ip arp inspection vlan 10 |

| DHCP Snooping | 绑定IP-MAC-Port三元组 | switchport port-security | |

| 加密层 | 强制HTTPS+HSTS | 阻止SSL剥离攻击 | 响应头: Strict-Transport-Security: max-age=31536000 |

| 监控层 | ARP异常流量告警 | 检测同IP多MAC冲突 | Snort规则: alert arp any any -> any any (msg:"ARP欺骗"; arp.dst.hw_mac != 00:11:22:33:44:55;) |

2. 企业级防御架构

🔥 五、高级对抗技术

1. 绕过静态ARP绑定

-

ARP重放攻击:重放历史合法ARP包覆盖静态条目(需配合防御方案4)。

-

ICMP重定向攻击:发送伪造ICMP重定向包改变路由路径。

2. 防御DAI方案

-

合法ARP包窃取重放:

监听网关ARP响应 → 篡改MAC后重放 → 利用“合法”结构绕过校验。 -

防御方案:

启用 加密ARP(如ArpON)或部署 AI行为分析(检测固定周期重放)。

💎 六、总结:ARP中间人攻击的本质

-

攻击三角模型:

ARP投毒 → 流量拦截 → 隐蔽中继 -

防御核心原则:

-

终端:静态绑定 + 禁用ARP更新

-

网络:DAI + DHCP Snooping + 端口安全

-

应用:全流量加密(HTTPS/IPSec)

-

-

未来趋势:

-

协议替代:IPv6+NDP+IPSec彻底淘汰ARP

-

AI防御:时序分析检测低频重放攻击

-

📌 关键认知:ARP中间人攻击是局域网安全的“元威胁”,防护需覆盖 协议加固、设备策略、加密体系 三层,在金融、医疗等场景需启用硬件级加密通信(如MACsec)。

1570

1570

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?