1-1、依据GB17859标准,简述第三级和第四级可信计算机信息系统的主要安全功能需求以及它们之间的主要差别。

第三级为安全标记保护级,主要安全功能需求包括:自主访问控制、强制访问控制、标记、身份鉴别、客体重用、审计、数据完整性等7项内容。

第四级为结构化保护级,主要安全功能需求包括:自主访问控制、强制访问控制、标记、身份鉴别、客体重用、审计、数据完整性、隐蔽信道分析、可信路径等9项内容。

它们之间的主要差别在于:第四级的计算机信息系统可信计算基建立于一个明确定义的形式化安全策略模型之上,它要求将第三级系统中的自主和强制访问控制扩展到所有主体与客体。此外,还要考虑隐蔽通道。本级的计算机信息系统可信计算基必须结构化为关键保护元素和非关键保护元素。计算机信息系统可信计算基的接口也必须明确定义,使其设计与实现能经受更充分的测试和更完整的复审。加强了鉴别机制;支持系统管理员和操作员的职能;提供可信设施管理;增强了配置管理控制。系统具有相当的抗渗透能力。

1-2、请阐述和举例说明CC标准中的脆弱性(vulnerability)、威胁(threat)和风险(risk) 概念及其相关关系。

脆弱性:可能会被一个或多个威胁所利用的资产或一组资产的弱点。

威胁:可能导致对系统或组织的损害的不期望事件发生的潜在原因。

风险:某种特定的威胁利用资产或一组资产的脆弱性,导致这些资产受损或破坏的潜在可能。资产所有者应分析可能的威胁并确定哪些存在于他们的环境,其结果就是风险。

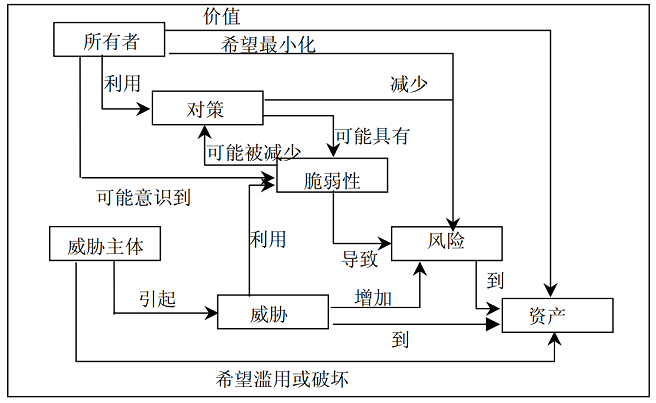

脆弱性、威胁和风险之间的关系如图所示。

资产的脆弱性可能会被威胁者利用,从而造成资产的风险,这个过程也可以理解为威胁会增加潜在的风险,从而对最终的资产造成威胁。资产所有者应分析可能的威胁并确定哪些存在于他们的环境,其结果就是风险。这种分析会有助于对策的选择,以应对风险并将其降低到一个可接受的水平。

1-3、基本概念的解释:可信计算基、引用监控器、访问控制、安全功能与安全保证、安全策略与安全模型。

可信计算基:计算机系统内保护装置的总体,包括硬件、固件、软件和负责执行安全策略的组合体。它建立了一个基本的保护环境并提供一个可信计算系统所要求的附加用户服务。

引用监控器:监控主体和客体之间授权访问关系的部件。

访问控制:限制已授权的用户、程序、进程或计算机网络中其他系统访问本系统资源的过程。

安全功能:主要说明操作系统所实现的安全策略和安全机制符合评价准则中哪一级的功能要求。

安全保证:是通过一定的方法保证操作系统所提供的安全功能确实达到了确定的功能要求。

安全策略:针对系统面临的安全威胁所采取的应对办法,包括有关管理、保护和发布敏感信息的法律、规定和实施细则。

安全模型:对安全策略所表达的安全需求的简单、抽象和无歧义的描述,它为安全策略和安全策略实现机制的关联提供了一种框架。

3714

3714

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?