目录

在学习蜜罐时,HFish是个不错的选择。首先是免费使用,其次易于安装管理,然后文档支持比较丰富,最后还有更多扩展功能。第三篇的话作为本系列的最终篇章进行总结,具体是看到哪里写到哪里。

0、HFish平台管理

0.1、报告管理

一般管理员不重视设备的报告功能,其实作为规范化的管理制度下,报告是不可或缺的安全管理过程资料。

Hfish可以手动或自动生成报告,给管理员作为参考和工作支撑。

生成报告后可以在线预览,也可以下载,结果为word格式。生成的报告还是比较正规和有实用性的。

0.2、系统配置

在系统配置中有其他设置用于方便管理和发挥HFish更丰富功能的配置。

情报配置

这里需要在微步在线注册账号,免费账户有有限查询数量的权限。账户权限可扩张,要不充钱,职业认证也可扩大一部分权限。

在这里给微步在线做个广告,在我进行职业认证的时候发现微步推出一个新产品。

ThreatBook 用户登录微步在线![]() https://x.threatbook.com/v5/graphSearch

https://x.threatbook.com/v5/graphSearch

Graph 威胁猎手的狙击镜。我测试了一下,挺好用,类似在线版的maltego。

maltego缺点是需要下载安装,还需要注册登录,还需要FQ,不然登录失败。

通知配置

支持syslog、邮件通知、微信、钉钉、飞书通知,这里我测试钉钉通知。

token来自自己钉钉登录后的群机器人。

具体内容参考钉钉配置文档。

在通知配置中完成配置以后,需要在告警策略中进行对应配置。

确定后可以在钉钉中看到告警信息。

告警信息后来收不到了,通过测试webhook配置看到报错信息:

![]()

发送太多原因。每分钟超过20条会发送失败。

登录配置

可以对用户权限进行配置,管理员和业务操作员权限不一样,对于一般的管理,业务操作员即可完成。

1、管理员:可以浏览任意页面,进行页面允许的任意操作;

2、业务操作员:尽可以浏览首页、攻击列表、扫描感知、攻击来源、账号资产 、失陷感知六个页面;

NTP时间同步

在攻防对抗中,时间是比较重要的,时间的准确性也是很重要的。所以最好配置NTP服务。

溯源配置

溯源,一般是在攻防中,用于挖掘攻击者身份,通过资产面,回溯等判断攻击者身份。

在近几年攻防演练中,更加特指了解对方的身份信息。

HFish作为蜜罐软件,提供被攻击时候的正常防卫需求。当攻击者扫描、攻击或者恶意连接HFish的蜜罐时,HFish提供包括但不限于: 通过现有攻击工具漏洞,在合理范围内对攻击者进行信息提取、溯源等必要的攻击防御信息收集手段。

溯源技术层面:

HFish共支持三种溯源手段。

Mysql反制(支持内网,能够对攻击者机器做任意文件读取)

厂商vpn蜜罐反制(支持内网,能够获得windows机器登陆的微信号信息与桌面截图)

web型蜜罐溯源(不支持内网)这种溯源方式,在溯源时,会自动获取攻击者的出口IP进行标记。

重点贴出来Web型蜜罐溯源官方说明:

HFish所有的web页面蜜罐,包括自定义蜜罐,都可以在该情况下进行溯源。

对扫描器、webshell管理器、java反序列化反制。该部分反制数据会显示攻击者的出口IP。

可以拿到包括机器架构,微信账号、QQ账号、QQ音乐账号、百度云账号,浏览器浏览记录、history、whoami等信息

⚠️注意:处于对产品技术保密的原因。我们不会公开可以对扫描器、webshell管理器能够进行溯源反制,也不会提供相关的应用教程。

1、蜜铒配置

1.1、什么是诱饵

诱饵泛指任意伪造的高价值文件(例如运维手册、邮件、配置文件等),用于引诱和转移攻击者视线,最终达到牵引攻击者离开真实的高价值资产并进入陷阱的目的。

1.2、蜜铒使用场景

HFish的蜜饵在 牵引 攻击者的功能上增加了 精确定位失陷 能力,即每个蜜饵都是 唯一的,攻击者入侵用户主机后,如果盗取蜜饵文件中的数据并从任意主机发起攻击,防守者仍能知道失陷源头在哪里。

举个例子:

攻击者侵入企业内部某台服务器,在其目录中找到一个payment_config.ini文件,文件中包含数据库主机IP地址和账号密码,

攻击者为隐藏自己真实入侵路径,通过第三台主机访问数据库主机……在以上场景中,payment_config.ini为蜜饵,所谓的数据库主机是另外一台位于安全区域的蜜罐,而攻击者得到的所谓账号密码也是虚假且唯一的,防守者可以根据其得到攻击者真实的横向移动路径。

由于蜜饵只是静态文件,所以蜜饵适合部署在任何主机和场景中,例如作为附件通过邮件发送(检测邮件是否被盗)、在攻防演练期间上传到百度网盘或github上混淆攻击者视线、压缩改名成backup.zip放置在Web目录下守株待兔等待攻击者扫描器上钩……

1.3、蜜标使用场景

HFish的蜜标为excel或者word文件的格式,一个蜜标可以下发到多个主机。攻击者入侵用户主机后,只要尝试打开蜜标,那么蜜标就会给节点发出告警信息。我们最终可以在管理端看到整体的蜜标失陷告警。

因此特别注意:蜜标在多个机器部署的时候,蜜标部署位置一定要跟生成蜜标的节点是可联通的

HFish诱饵的模式

HFish的诱饵模块由 定制 、分发接口 和 告警信息 三部分组成,

诱饵定制

HFish提供完整的诱饵定制,您可以通过在「失陷感知」-「蜜饵管理」中定制新增您自己的诱饵

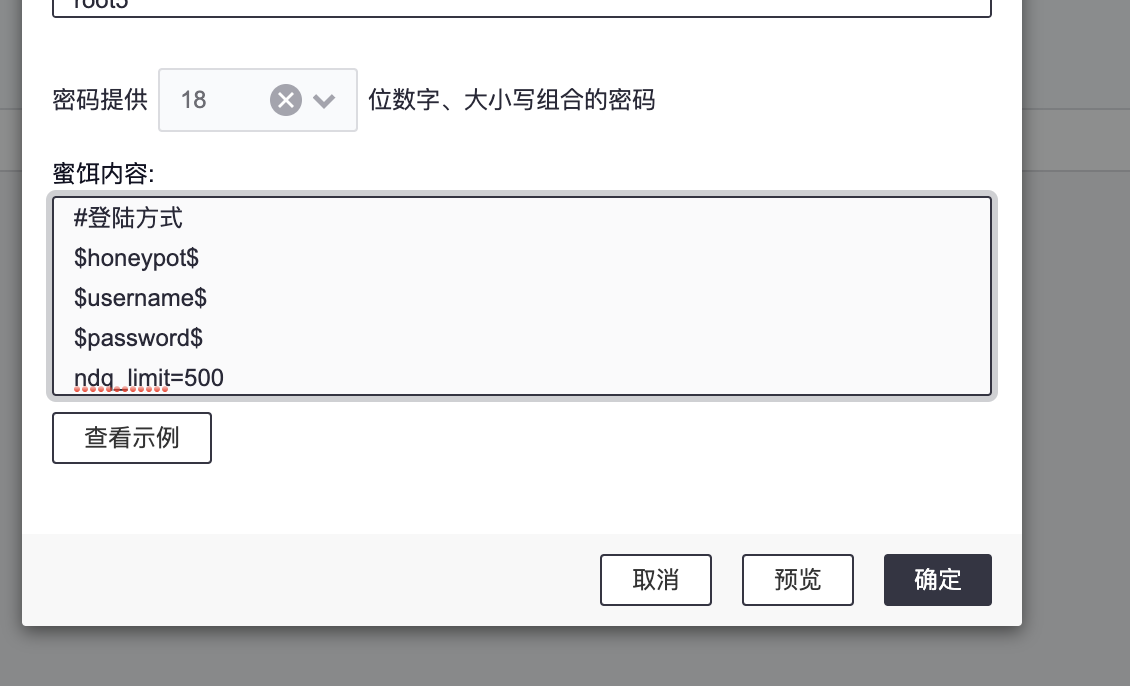

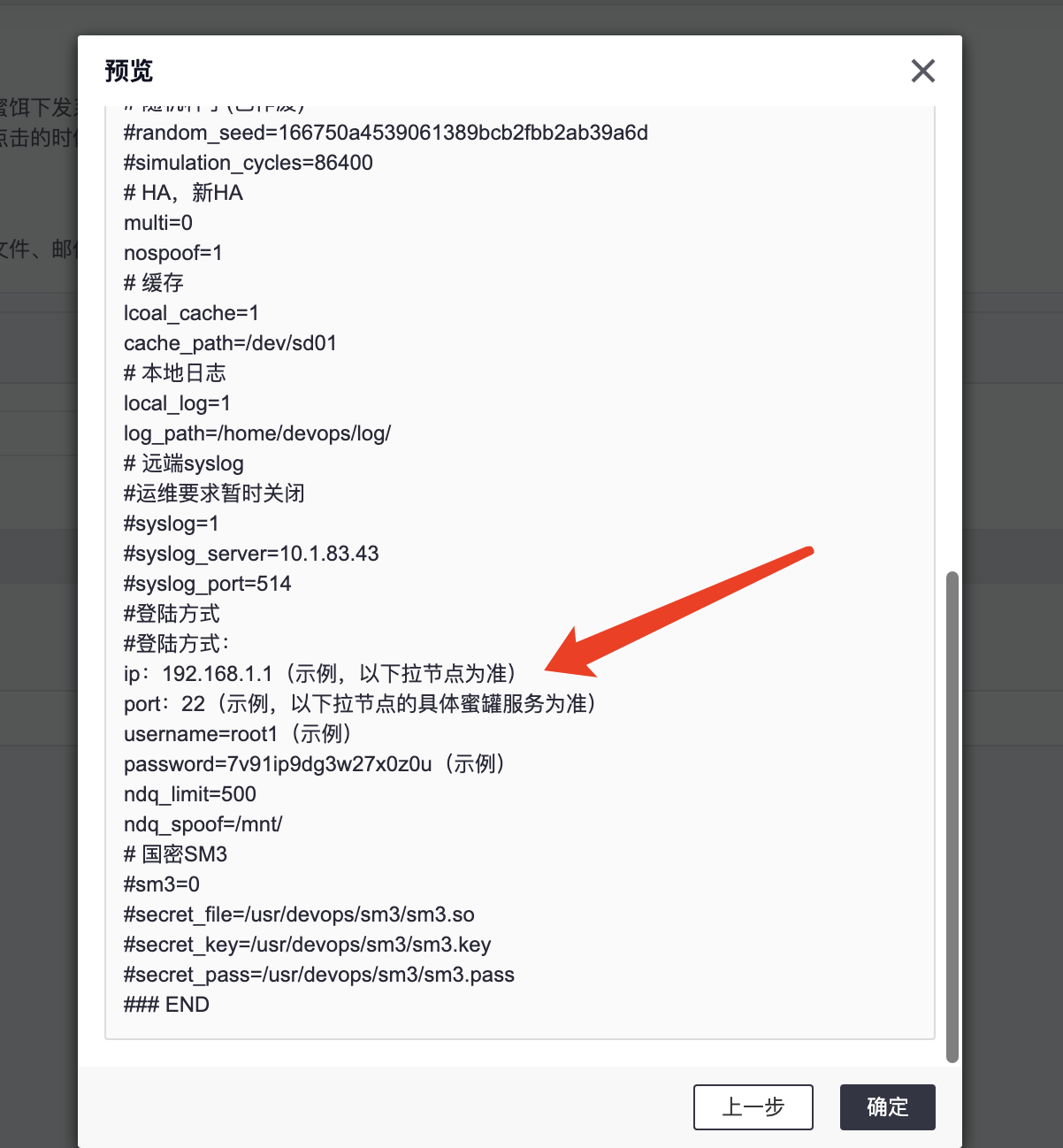

在蜜饵内容中,$username$、$password$和$honeypot$分别代表账号、密码和蜜罐变量,以上为必填变量,必须进行引用,才能让蜜饵功能生效。 三个变量,按照文件想呈现给攻击者的效果进行引用。 $username$变量如果未填写账号字典,则默认用root作为所有蜜饵的账号名。 $password$变量按照选取的位数,自动生成蜜饵的密码。 $honeypot$变量按照蜜饵下拉节点的部署服务,自动生成IP和端口。

点击预览,可以查看当前的蜜饵内容,在实际被下拉时的显示内容

点击确定,即可新增一条文件蜜饵。

分发接口

其中 分发接口 实际位于节点端,启用或禁用开关位于管理端的节点管理页面任意一个节点的详情页面中,默认监听TCP/7878端口,

任何一台节点都可以作为节点分发服务器使用,如下图:

启用后,用户可以从需要部署蜜饵的主机上访问如下地址,得到一个唯一的蜜饵文件:

复制该下发指令后,前往需进行布防的业务机器,执行即可。

用户可以在【失陷感知】-【告警信息】页面查看到已经生成的蜜饵。

告警信息

蜜饵部署完成后,已部署蜜饵的所有机器,以及攻击者被蜜饵迷惑访问蜜罐的网络地址和时间都可在该页面查看。

如果攻击者根据已部署的蜜饵文件中的虚假信息尝试登陆,HFish将会记录并告警,并展示已失陷节点主机和失陷流程。

1359

1359

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?