一、 网络拓扑图及IP 地址表:

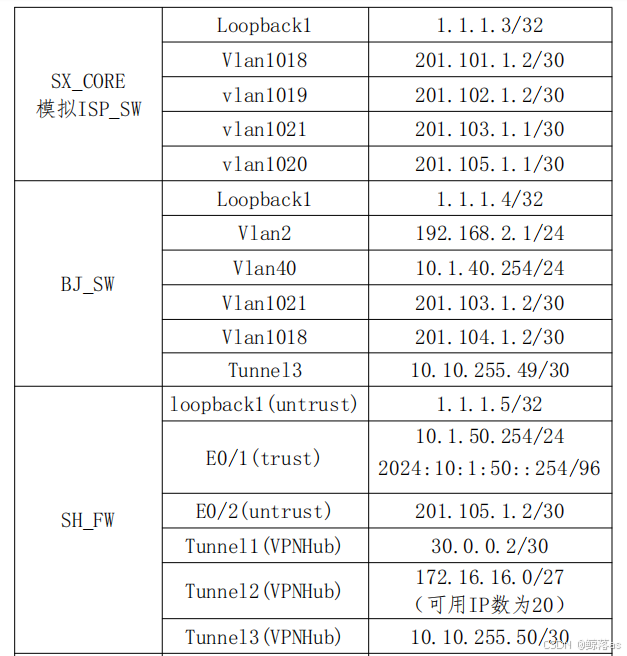

2. 网络设备 IP 地址分配表

二、 工程统筹

1.职业素养

(1)整理赛位,工具、设备归位,保持赛后整洁序。

(2)无因选手原因导致设备损坏。

(3)恢复调试现场,保证网络和系统安全运行。

2.网络布线

(1)跳线制作与测试。根据网络拓扑要求,制作 5 根网线,截取适当

长度的双绞线,网络跳线要求按 T568B 标准制作端接水晶头,将成品线

缆和制作的网线插入相应设备的相关端口上,实现 PC、设备之间的连通。

三、 基础性要求

1.根据拓扑为所有设备配置主机名。

hostname +主机名2.为所有网络设备设置时区为 UTC +8。

交换机与AC

clock timezone UTC add +8

路由器

time-zone UTC +8

防火墙

clock zone UTC +08 0 3.设置 ISP_RT 为 NTP 服务器,SX_RT、SH_FW、BJ_SW 与 ISP_RT 进行时间同步;SX 园区下的所有网络与 SX_RT 进行同步;NTP 同步地址均为设备的 loopbck1 的地址,同步时间范围为 60 秒。

交换机除BJ_SWntp server是1.1.1.1外,其他如下

ntp enable

ntp server 1.1.1.2

ntp syn-interval 60

路由器

NTP二级服务器(SX_RT )

ntp server 1.1.1.1 source loopback 1

ntp master secondary source loopback 1

ntp query-interval 60

NTP 服务器(ISP_RT )

ntp master primary source loopback 1

ntp query-interval 60

防火墙除SH_FW是1.1.1.1外,其他如下

ntp enable

ntp server 1.1.1.2

ntp query-interval 1 4.为所有设备配置远程登录管理(SSH 服务),用户身份验证信息采取本地认证,用户名和密码分别为 skills、skills@2024。

交换机与AC

ssh-server enable

no username admin

username skills password skills@2024

路由器

aaa authentication login ssh local

aaa authentication enable default none

username skills password 0 skills@2024 type ssh

ip sshd enable

防火墙

ssh功能默认开启,只需配个用户名密码就可以了5.设置所有设备 console 登录永不超时。

交换机与AC

exec-timeout 0 0

路由器

line console 0

exec-timeout 0

防火墙

console timeout 0 6.根据网络设备 IP 地址分配表,在所有设备上激活必要的接口。

对照网络设备 IP 地址分配表配置即可

注意,交换机的隧道ip配置记得封装 tunnel mode gre ip ,不然会报错

**四、 园区及分支网络**

1.根据拓扑需求在 SX_CORE 交换机上创建相应的 VLAN,使用 GVRP 协议实现 VLAN 动态同步到 SX_AC 和 SX_SW 交换机。

SX_CORE:

gvre

Interface Ethernet1/0/23-24

switchport mode trunk

gvrp

!

SX_AC:

Interface Ethernet1/0/23

switchport mode trunk

gvrp

!

SX_SW:

Interface Ethernet1/0/24

switchport mode trunk

gvrp

!

注意,因后面生成树要用到vlan10 20 30 ,但gvrp获取不到,所以要手动创vlan 10 20 30;

```2.在 SX_RT 和 SH_FW 上部署 DHCP 服务,为客户端提供动态地址获取服务。

(1)在 SX_RT 上配置基于全局地址池的 DHCPv4 服务,地址池名称为VLAN100、 VLAN130、VLAN140、 VLAN150, DNS 设 置为 10.1.10.101 和10.1.10.102;

SX_RT

ip dhcpd pool VLAN100

network 192.168.100.0 255.255.255.0

range 192.168.100.2 192.168.100.254

default-router 192.168.100.1

dns-server 10.1.10.101 10.1.10.102

!

ip dhcpd pool VLAN130

network 10.1.130.0 255.255.255.0

range 10.1.130.1 10.1.130.253

default-router 10.1.130.254

dns-server 10.1.10.101 10.1.10.102

!

ip dhcpd pool VLAN140

network 10.1.140.0 255.255.255.0

range 10.1.140.1 10.1.140.253

default-router 10.1.140.254

dns-server 10.1.10.101 10.1.10.102

!

ip dhcpd pool VLAN150

network 10.1.150.0 255.255.255.0

range 10.1.150.1 10.1.150.253

default-router 10.1.150.254

dns-server 10.1.10.101 10.1.10.102

!

ip dhcpd enable

!(2)SX_CORE 配置 DHCP 中继,指定 SX_RT 为无线办公用户下发 IP 地址;

SX_CORE:

service dhcp

ip forward-protocol udp bootps

interface Vlan130

ip address 10.1.130.254 255.255.255.0

!forward protocol udp 67(active)!

ip helper-address 1.1.1.2

!

interface Vlan140

ip address 10.1.140.254 255.255.255.0

!forward protocol udp 67(active)!

ip helper-address 1.1.1.2

!

interface Vlan150

ip address 10.1.150.254 255.255.255.0

!forward protocol udp 67(active)!

ip helper-address 1.1.1.2

!(3)SX_SW 配置 DHCP 中继,为 PC1 的下发地址网段为 VLAN100;

SX_SW

service dhcp

ip forward-protocol udp bootps

interface Vlan100

ip address 192.168.100.1 255.255.255.0

!forward protocol udp 67(active)!

ip helper-address 1.1.1.2

!(4)在 SH_FW 上配置基于接口的地址池的 DHCPv4 服务,DNS 为 8.8.8.8;

(5)在 SH_FW 上配置基于接口的地址池的 DHCPv6 服务,地址池名称为POOL_SH,DNS 地址为 3000::1。

3.配置生成树协议 MSTP,并实现流量负载分担。

(1-3)MSTP 域名为 SX,修正级别为 2;将 VLAN10 和 VLAN20 划分到实例 1,将 VLAN30 划分到实例 2;将 SX_CORE 作为所有 VLAN 的根,SX_SW 作为 VLAN10 和 VLAN20 的跟,VLAN30 为备份根优先级为 4096,SX_AC 作为 VLAN30 的根,VLAN10 和VLAN20 的备份根优先级为 4096, 关闭交换机之间三层互联接口的 STP,交换设备的二层互联接口根据实际情况关闭或开启 STP。

SX_CORE:

spanning-tree mst configuration

name SX

revision-level 2

instance 0 vlan 1-9;11-19;21-29;31-4094

instance 1 vlan 10;20

instance 2 vlan 30

exit

!

spanning-tree

spanning-tree mst 0 priority 0

!

SX_Sw:

spanning-tree mst configuration

name SX

revision-level 2

instance 0 vlan 1-9;11-19;21-29;31-4094

instance 1 vlan 10;20

instance 2 vlan 30

exit

!

spanning-tree

spanning-tree mst 1 priority 0

spanning-tree mst 2 priority 4096

!

SX_AC:

spanning-tree mst configuration

name SX

revision-level 2

instance 0 vlan 1-9;11-19;21-29;31-4094

instance 1 vlan 10;20

instance 2 vlan 30

exit

!

spanning-tree

spanning-tree mst 1 priority 4096

spanning-tree mst 2 priority 0

!

4.在 SX_SW 和 SX_AC 之间配置接口绑定技术。

(1-3)使用 LACP 协议,聚合接口编号为 1;配置 SX_SW 为主动端,SX_AC 根据 SX_SW 的接口状态来进行动态同步;采用源、目的 IP 进行实现流量负载分担。

SX_AC

load-balance dst-src-ip

port-group 1

Interface Ethernet1/0/27

switchport mode trunk

port-group 1 mode passive

!

Interface Ethernet1/0/28

switchport mode trunk

port-group 1 mode passive

!

SX_SW

load-balance dst-src-ip

port-group 1

Interface Ethernet1/0/27

switchport mode trunk

port-group 1 mode active

!

Interface Ethernet1/0/28

switchport mode trunk

port-group 1 mode active

!5.优化交换机接口特性、接口访问安全特性。

(1)连接 PC1 的接口,接口限制收发数据占用的带宽均为 1000Mbps,限制所有报文最大收包速率为 1000packets/s,如果超过了配置交换机端口的报文最大收包速率则关闭此端口,1 分钟后恢复此端口;

SX_SW:

Interface Ethernet1/0/16

bandwidth control 1000000 both

//注意是kbps,1Mbps=1000kbps

rate-violation all 1000

rate-violation control shutdown recovery 60

switchport access vlan 100

!(2)将 SX_CORE 与 SX_FW 互连流量镜像到 SX_CORE 的 E1/0/1,会话列 表为 1;

SX_CORE:

monitor session 1 source interface Ethernet1/0/22 tx

monitor session 1 source interface Ethernet1/0/22 rx

monitor session 1 destination interface Ethernet1/0/1

!(3)在 SX_CORE 上配置相关特性实现报文上送设备 CPU 的前端整体上 对攻击报文进行拦截,开启日志记录功能,采样周期 5s 一次,恢复周 期为 100s,从而保障 CPU 稳定运行。

SX_CORE:

cpu-protect enable

cpu-protect log enable

cpu-protect interval 5

cpu-protect recovery-time 100

!(4)SX_SW E1/0/21-24 启用单向链路故障检测,当发生该故障时,端 口标记为 errdisable 状态,自动关闭端口,经过 1 分钟后,端口自动重 启;发送 Hello 报文时间间隔为 15s。

SX_SW:

uldp enable

uldp recovery-time 60

uldp hello-interval 15

uldp aggressive-mode

!

Interface Ethernet1/0/21-24

uldp enable

uldp aggressive-mode

!

interface ethernet 1/0/25-28

uldp disable

!(5)SW_CORE、SX_SW 和 SX_AC 所有端口启用链路层发现协议,更新报 文发送时间间隔为 20s, 老化时间乘法器值为 5,Trap 报文发送间隔为 10s,配置光缆端口使能 Trap 功能。

SW_CORE、SX_SW 和 SX_AC:

!

lldp enable

lldp msgTxHold 5

lldp tx-interval 20

Interface Ethernet1/0/1-28

lldp enable

!

Interface Ethernet1/0/25-28

lldp trap enable

!五、 ISP公共网络

1.将 SX_CORE 模拟为 ISP_SW 交换机,实现与集团其它业务路由表隔离, Internet 路由表 VPN 实例名称为 Internet。

SX_CORE:

ip vrf Internet

interface Vlan1018

ip vrf forwarding Internet

ip address 201.101.1.2 255.255.255.252

!

interface Vlan1019

ip vrf forwarding Internet

ip address 201.102.1.2 255.255.255.252

!

interface Vlan1020

ip vrf forwarding Internet

ip address 201.105.1.1 255.255.255.252

!

interface Vlan1021

ip vrf forwarding Internet

ip address 201.103.1.1 255.255.255.252

!

interface Loopback1

ip vrf forwarding Internet

ip address 1.1.1.4 255.255.255.255

!2.根据拓扑配置路由,为互联网访问提供路由功能和路由转发策略。

(1)在 SX_RT、ISP_RT、BJ_SW、ISP_SW 和 SH_FW 上部署 OSPF 协议: a.进程号使用“100”,使用 loopbck1 地址作为 Route-ID; b.根据拓扑需要宣告对应的接口网络以及 loopbck1 地址到对应的 OSPF 区域,其中 ISP_RT 和 ISP_SW 为区域 0;SX_RT 和 ISP_SW 为区域 1; SH_FW 和 ISP_SW 为区域 2;BJ_SW 和 ISP_SW 为区域 3;BJ_SW 和 ISP_RT 为区域 4; c.邻居之间需要通过身份验证后允许正常通信。采用接口验证方式, 认证模式为 MD5,密码为 Skills2024。

SX_RT:

router ospf 100

router-id 1.1.1.2

network 1.1.1.2 255.255.255.255 area 1

network 201.101.1.1 255.255.255.252 area 1

area 1 authentication message-digest

!

interface GigaEthernet0/1

ip address 201.101.1.1 255.255.255.252

ip ospf authentication message-digest

ip ospf message-digest-key 1 md5 0 Skills2024

!

ISP_SW:

router ospf 100 vrf Internet

ospf router-id 1.1.1.3

area 0 authentication message-digest

area 1 authentication message-digest

area 2 authentication message-digest

area 3 authentication message-digest

network 1.1.1.3/32 area 0

network 201.101.1.0/30 area 1

network 201.102.1.0/30 area 0

network 201.103.1.0/30 area 3

network 201.105.1.0/30 area 2

!

interface Vlan1018

ip ospf authentication message-digest

ip ospf message-digest-key 1 md5 0 Skills2024

!

interface Vlan1019

ip ospf authentication message-digest

ip ospf message-digest-key 1 md5 0 Skills2024

!

interface Vlan1020

ip ospf authentication message-digest

ip ospf message-digest-key 1 md5 0 Skills2024

!

interface Vlan1021

ip ospf authentication message-digest

ip ospf message-digest-key 1 md5 0 Skills2024

!

ISP_RT:

router ospf 100

router-id 1.1.1.1

network 1.1.1.1 255.255.255.255 area 0

network 201.102.1.1 255.255.255.252 area 0

network 201.104.1.1 255.255.255.252 area 4

area 0 authentication message-digest

area 4 authentication message-digest

!

interface GigaEthernet0/1

ip ospf authentication message-digest

ip ospf message-digest-key 1 md5 0 Skills2024

!

interface GigaEthernet0/2

ip ospf authentication message-digest

ip ospf message-digest-key 1 md5 0 Skills2024

!

BJ_SW:

router ospf 100

ospf router-id 1.1.1.4

area 4 authentication message-digest

area 3 authentication message-digest

network 1.1.1.4/32 area 4

network 201.104.1.2/30 area 4

network 201.103.1.2/30 area 3

!

interface Vlan1018

ip ospf authentication message-digest

ip ospf message-digest-key 1 md5 0 Skills2024

!

interface Vlan1021

ip ospf authentication message-digest

ip ospf message-digest-key 1 md5 0 Skills2024

!

SH_FW:

ip vrouter "trust-vr"

router ospf 100

router-id 1.1.1.5

network 1.1.1.5/32 area 2

network 201.105.1.0/30 area 2

area 2 authentication message-digest

exit

exit

interface ethernet0/2

zone "untrust"

ip address 201.105.1.2 255.255.255.252

manage ping

manage ssh

ip ospf authentication message-digest

ip ospf message-digest-key 1 md5 Skills2024

exit

3.在 SX_RT、ISP_RT 和 BJ_SW 上部署 BGP 协议:

(1-3)SX_RT 与 ISP_RT、BJ_SW 与 ISP_RT 使用互联物理接口建立 eBGP 邻 居,SX_RT 与 BJ_SW 使用各自的 Loopback1 地址建立 eBGP 邻居;在 ISP_RT 上只通告 eBGP 对等体之间的直连路由,在 SX_RT、BJ_SW 上只通告环回口路由; 其中 SX_RT 的 AS 值为 46391,ISP_RT 的为 46390,BJ_SW 的为 46392。

SX_RT:

router bgp 46391

no synchronization

bgp log-neighbor-changes

network 1.1.1.2/32

neighbor 1.1.1.4 remote-as 46392

neighbor 1.1.1.4 ebgp-multihop 255

neighbor 1.1.1.4 update-source Loopback1

neighbor 201.100.1.1 remote-as 46390

neighbor 201.100.1.1 ebgp-multihop 255

neighbor 201.100.1.1 update-source Serial1/1

neighbor 202.100.1.1 remote-as 46390

neighbor 202.100.1.1 ebgp-multihop 255

neighbor 202.100.1.1 update-source Serial1/0

!

ISP_RT:

router bgp 46390

no synchronization

bgp log-neighbor-changes

network 201.100.1.0/30

network 201.104.1.0/30

network 202.100.1.0/30

neighbor 201.100.1.2 remote-as 46391

neighbor 201.100.1.2 ebgp-multihop 255

neighbor 201.100.1.2 update-source Serial1/0

neighbor 201.104.1.2 remote-as 46392

neighbor 201.104.1.2 update-source GigaEthernet0/1

neighbor 202.100.1.2 remote-as 46391

neighbor 202.100.1.2 ebgp-multihop 255

neighbor 202.100.1.2 update-source Serial1/1

!

router bgp 46392

network 1.1.1.4/32

neighbor 201.104.1.1 remote-as 46390

neighbor 201.104.1.1 ebgp-multihop 255

neighbor 201.104.1.1 update-source Vlan1018

neighbor 1.1.1.2 remote-as 46391

neighbor 1.1.1.2 ebgp-multihop 255

neighbor 1.1.1.2 update-source Loopback1

!4.为保证用户接入的安全性,广域网链路配置 CHAP 认证。

(1-2)ISP_RT 为认证方,SX_RT 为被认证方;ISP_RT 采取本地认证方式,针对 SX_RT 的认证用户名位 SX,密码 为 Skills2024。

ISP_RT:

username SX password 0 Skills2024

interface Serial1/0

ip address 201.100.1.1 255.255.255.252

encapsulation ppp

physical-layer speed 2048000

!

interface Serial1/1

ip address 202.100.1.1 255.255.255.252

encapsulation ppp

physical-layer speed 2048000

!

SX_RT:

aaa authentication ppp default none

interface Serial1/0

ip address 202.100.1.2 255.255.255.252

encapsulation ppp

ppp authentication chap

ppp chap hostname SX

ppp chap password 0 Skills2024

physical-layer speed 2048000

!

interface Serial1/1

ip address 201.100.1.2 255.255.255.252

encapsulation ppp

ppp authentication chap

ppp chap hostname SX

ppp chap password 0 Skills2024

physical-layer speed 2048000

!5.公共网络出现故障,能够快速切换到备份网络。通过配置浮动静态路 由实现优 先使用 ISP_SW 作为 SX 总部和 BJ 办事处的出口网关, ISP_RT 作为备份网关。

SX_RT:

ip route default 201.101.1.2

ip route default 201.100.1.1 10

ip route default 202.100.1.1 10

BJ_SW:

ip route 0.0.0.0/0 201.103.1.1

ip route 0.0.0.0/0 201.104.1.1 10

!六、 无线网络部署

1.AC 作为公司的无线交换机为总公司无线用户提供上网服务,具体要求 如下:

(1)AP 和 SW_CORE 互联的接口禁止设置为 Trunk 接口,只允许无线管理 和无线业务对应 VLAN 通过;

SW_CORE:

Interface Ethernet1/0/10

switchport mode hybrid

switchport hybrid allowed vlan 140;150 tag

switchport hybrid allowed vlan 130 untag

switchport hybrid native vlan 130

!(2)AP 三层自动注册上线,采用序列号认证;

SX_AC:

wireless

ap authentication serial-num

ap database 00-03-0f-ea-5b-c0

serial-num WL020521KA18000497

!(3)AC 采用 profile1 为 AP 下发配置;

SX_AC:

wireless

ap profile 1

wireless ap profile apply 1

//做完所有配置在特权模式下发

(4)配置 network140,SSID 为 XX_2.4G(XX 为工位号),绑定 vlan140, 使用 2.4G 网络,用户接入无线网络时需要采用基于 WPA-personal 加密 方式,密码为 Key-1122,配置用户上行网络为 1M,下行为 2M;

SX_AC:

wireless

network 140

client-qos enable

client-qos bandwidth-limit down 2000

client-qos bandwidth-limit up 1000

security mode wpa-personal

security mode wpa-personal

ssid 01_2.4G

vlan 140

wpa key encrypted 02ee7ad3f247f1845d18a798ec17abd797a22f75a0f6cb5e2c2804706125ef61c2140fd7205150769d49a0b7b9f374be1975498ce48aa688ad20960fef0af8ba

!

(5)配置 network150,SSID 为 XX_5.0G(XX 为工位号),绑定 vlan150, 1112 不需要认证,隐藏 SSID,使用倒数第一个可用 VAP 发送 5G 信号;

SX_AC:

wireless

network 150

hide-ssid

ssid 01_5.0G

vlan 150

!

ap profile 1

radio 1

mode n-only-g

vap 0

network 140

!

!

radio 2

mode n-only-a

vap 0

!

vap 15

network 150

!(6)阻止 MAC 地址为 00-e1-3a-10-be-51 的主机连接的 2.4G 无线网络。 为防止外部人员蹭网,现需在 2.4G 频段下设置信号值低于 50%的终端禁 止连接无线信号;

SX_AC:

wireless

network 140

mac authentication local

mac-authentication-mode black-list

known-client 00-e1-3a-10-be-51

client-reject rssi-threshold 50

!(7)对无线功能进行优化:在本项目中 5G 信号覆盖信号比较弱,请通过 相关功能进行优化。2.4G 信号为了每个客户端机会均等地获得传输机会, 避免出现某个客户端长时间占用传输机会而拖累其他客户端的现象发生;

SX_AC:

wireless

ap profile 1

no band-select enable

关闭AP 5G优先接入功能

radio 1

schedule-mode fair

使用公平调度方式七、 内部安全通信

说明:按照 IP 地址从小到大的顺序用“IP/mask”表示,IPv4 Any 地址

用 0.0.0.0/0,IPv6 Any 地址用::/0,禁止使用地址条目。

1.SX 总公司配置内部路由,使用静态路由,实现内网互通。

SX_CORE:

ip route 0.0.0.0/0 10.1.255.2

ip route 10.1.10.0/24 10.1.99.252

ip route 10.1.20.0/24 10.1.99.252

ip route 10.1.30.0/24 10.1.99.252

ip route 192.168.100.0/24 10.1.99.252

!

SX_FW:

ip vrouter "trust-vr"

ip route 0.0.0.0/0 "ethernet0/1" 10.1.255.6

ip route 0.0.0.0/0 "ethernet0/2" 10.1.255.1

exit

//!!!防火墙记得放行,不然通不了 !!!//

SX_RT:

ip route default 10.1.255.5

ip route 10.1.10.0 255.255.255.0 10.1.255.5

ip route 10.1.20.0 255.255.255.0 10.1.255.5

ip route 10.1.30.0 255.255.255.0 10.1.255.5

ip route 10.1.99.0 255.255.255.0 10.1.255.5

ip route 10.1.130.0 255.255.255.0 10.1.255.5

ip route 10.1.140.0 255.255.255.0 10.1.255.5

ip route 10.1.150.0 255.255.255.0 10.1.255.5

ip route 10.1.255.0 255.255.255.252 10.1.255.5

ip route 192.168.100.0 255.255.255.0 10.1.255.5 2.SX_FW 和 SH_FW 策略默认动作为拒绝,并根据题意设置策略条目。

根据题意配置即可

3.SX_RT、SH_FW 和 BJ_SW 分别配置 Internet 访问,允许 SX、BJ 和 SH 园区网的内部 IPv4 网络通过 NAT 方式访问互联网,保证每一个源 ip 产生的所有会话将被映射到同一个固定的 IP 地址。

SX_RT:

ip access-list standard nat

permit any sequence 10

!

ip nat inside source list nat interface GigaEthernet0/1

ip nat inside source list nat interface Serial1/0

ip nat inside source list nat interface Serial1/1

interface GigaEthernet0/2

ip nat inside

interface Serial1/0

ip nat outside

interface Serial1/0

ip nat outside4.SX 总公司和 BJ 办事处用户通过专线方式接入 SH 分公司网络,在 SH_FW 上配置采用 SSL 方式实现对内网的访问,SSLVPN 名称为 SKILLSVPN, 接口使用 loopback1 接口,端口号使用 4455,用户名为 SKILLS,密码为 Key-1122,地址池参见地址表。

5.SX_FW 通 过 NAT 穿 越 功 能 与 SH_FW 建 立 IPsec 隧 道 , 实 现 SX 总部内部 192.168.100.0/24 网络与 SH 分部内部 10.1.50.0/24 网 络之间的安全访问:

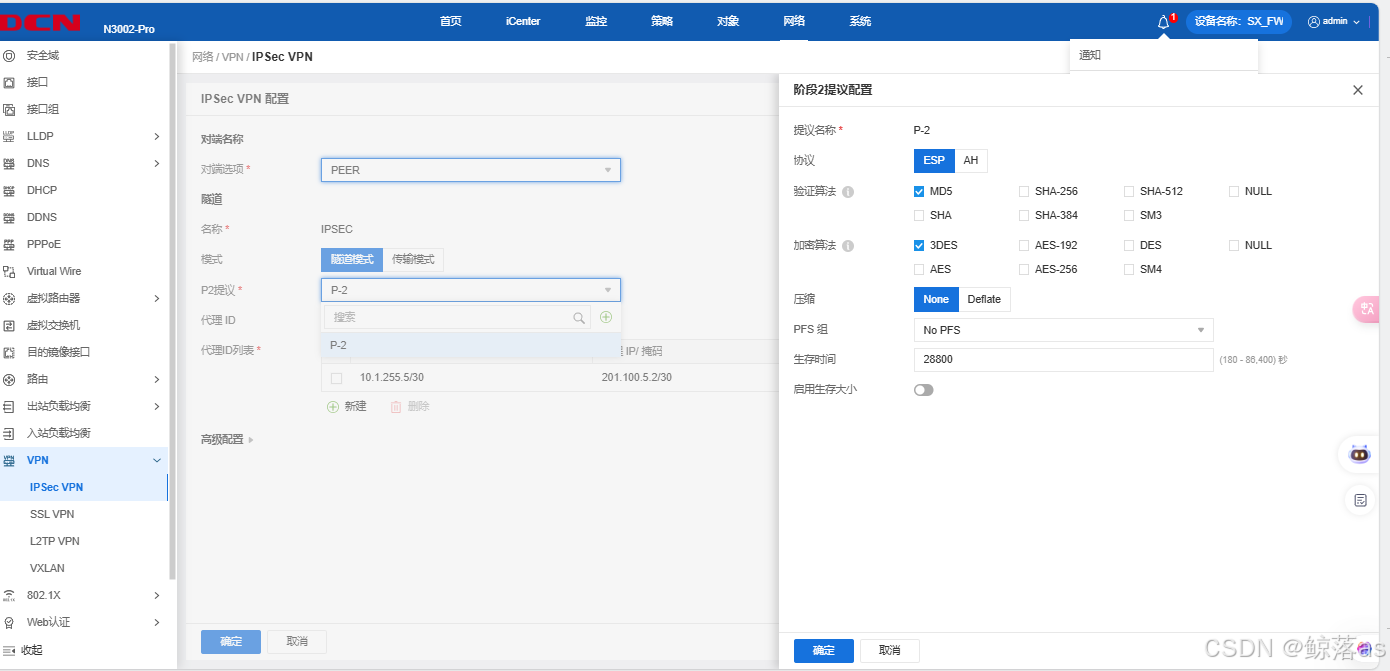

(1-6)SX_FW 对端地址为 201.100.5.2,SH_FW 对端地址为 201.101.1.1; 防火墙的 isakmp proposal 名称为 P1,isakmp peer 名称为 PEER;(3)ipsec proposal 名称为 P2,tunnel ipsec 名称为 IPSEC;采用预共享密钥方式认证,密钥为 Skills2024; 安全提议等参数自定义; 使得 PC2 可以远程管理 Server1。

SX_FW:

tunnel gre "GRE-1"

source 10.1.255.5

destination 201.100.5.2

interface ethernet0/1

next-tunnel ipsec IPSEC

exit

interface tunnel1

zone "VPNHub"

ip address 30.0.0.1 255.255.255.252

manage ping

tunnel gre "GRE-1" gw 30.0.0.2

exit

SH_SW:

tunnel gre "GRE-1"

source 201.105.1.2

destination 201.101.1.1

interface ethernet0/2

next-tunnel ipsec IPSEC

exit

interface tunnel1

zone "VPNHub"

ip address 30.0.0.2 255.255.255.252

manage ping

manage ssh

tunnel gre "GRE-1" gw 30.0.0.1

exi

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?