| 论文名称 | 发表时间 | 发表期刊 | 期刊等级 | 研究单位 |

| A Large-scale Empirical Study on the Vulnerability of Deployed IoT Devices | 2020年 | IEEE TDSC | CCF A | 佐治亚理工大学 |

1. 引言

研究背景:物联网(IoT)已成为互联网连接的重要组成部分,为我们的日常生活带来了极大的便利。与此同时,物联网设备的蓬勃发展也引发了公众对其安全风险的担忧,而现实世界中的几起攻击事件进一步加剧了这种恐慌。例如,Mirai 感染了数百万个物联网设备,包括 IP 摄像机、DVR 和路由器,形成僵尸网络并对各种在线服务发起 DDoS 攻击。 此外,黑客还可以利用光来破坏多种语音控制的物联网设备,例如智能扬声器。

现存问题:IoT 设备供应商通过限制用户对设备固件源码的访问来缓解现存的问题,例如混淆固件源码或禁止用户访问。他们主要从软件的角度来防御物联网攻击,但却忽略了 N-Day 漏洞攻击的缓解。为了避免这种攻击,设备供应商需要定期对固件进行更新。然而,由于安全意识有限,大多数供应商并未主动在其产品中提供这种必要的防御。此外,由于配置错误,大量物联网设备暴露在公共互联网上,这使得攻击变得更加严重。

因此,物联网设备的安全问题仍是物联网发展进程中最具挑战的问题之一。为了深入了解,论文对物联网设备的安全性进行了系统评估,以得出(1)物联网设备当前安全状况的全面视图;(2)物联网目前面临的主要安全挑战;(3)供应商和用户应该如何面对这些挑战。

研究内容:论文(1)首先通过使用 5 个流行且强大的物联网搜索引擎,Shodan、Censys、Zoomeye、Fofa、以及 NTI 迈出了评估物联网设备漏洞的第一步。更具体地说,论文评估了具有 73 个已知 N-Day 漏洞的物联网设备的安全漏洞。(2)然后讨论物联网设备的漏洞与其位置之间的联系。为了,论文收集了 8,554,183 个物联网设备,最终获得 1,362,906 个潜在易受攻击的物联网设备作为论文的数据集,它们分为 6 种类型并涉及 24 家供应商。论文还讨论了物联网设备安全性的地理差异。(3)此外,论文在部署在 Amazon Web Services、阿里云、Google Cloud、Microsoft Azure 以及腾讯云上的 14,477 台 MQTT 服务器上测试了无密码保护问题。

2. 背景知识

物联网搜索引擎:2009年,世界上第一个物联网搜索引擎 Shodan 上线,旨在搜索联网设备。随后,人们设计了各种其他搜索引擎,例如 Censys、Zoomeye、Fofa 以及 NTI。安全研究人员以及攻击者可以使用这些物联网搜索引擎来了解物联网设备的组件覆盖范围和漏洞的损害范围。考虑到论文致力于大规模评估物联网设备的安全性,因此选择合适的搜索引擎来收集数据至关重要。在这项工作中,论文主要关注五个物联网搜索引擎,详细描述如下:

- Shodan:世界上第一个针对互联网连接设备的搜索引擎。 Shodan 被世界各地的大型企业和安全研究人员使用。它部署了多台位于世界各地的服务器,这些服务器通过互联网提供 24/7 的连续检测。由于持续的扫描,Shodan 提供了最新的互联网情报,用户可以了解特定组件的影响或漏洞在互联网范围内的影响。Shodan 还为用户提供公共API,帮助用户更方便地访问Shodan的所有数据。

- Censys:是一个帮助信息安全从业者发现和分析可通过互联网访问的物联网设备的平台。 扎基尔等人于 2015 年发布了 Censys 的第一个版本,现在由全球领先的互联网安全专家组成的团队正在支持该搜索引擎。 Censys 在过去五年中进行了数千次互联网范围内的扫描,其中包括数万亿个探测器,这些探测器在发现和分析几个严重的互联网规模漏洞方面发挥着重要作用:FREAK、Heartbleed 和 Mirai。

- Zoomeye:是来自中国的网络空间搜索引擎,致力于记录设备、网站、服务和组件等信息。 Zoomeye 有两个强大的检测引擎 Xmap 和 Wmap,分别针对网络空间中的设备和网站。 安全研究人员可以使用它通过 24/7 连续检测来识别物联网设备。 Zoomeye 专为互联网规模的威胁检测和态势感知而设计。

-

Fofa:是一个物联网设备搜索引擎,旨在以安全和保护隐私的方式使现实世界的数据可访问和可操作。Fofa为其VIP用户提供了一个漏洞市场,其中包含 N-Day 漏洞 PoC生成的数千个脚本,用户可以购买这些脚本并利用它们来评估物联网设备的安全性。

-

NTI:是一个尚未公开开放的非盈利搜索引擎,目前由绿盟科技支持。 NTI 在2018年已检测到数千台僵尸网络命令和控制服务器以及数百万台受感染主机。此外,NTI 每年都会对物联网安全状况进行调查。

这五个物联网搜索引擎都具备在短时间内扫描整个 IPv4 公共互联网的能力。它们之间的显著差异是扫描周期、扫描策略、收集的物联网设备信息量以及收集数据的准确率。

IoT 安全挑战:物联网设备如今在我们的日常生活中无处不在,为用户提供了极大的便利。 然而,它们也带来了严重的安全问题。 赫尔等人讨论了基于IP的物联网中的安全挑战,他们主要关注物联网设备之间通信的挑战。 与他们的工作不同,论文从新的角度提出了现代物联网设备面临的三个安全挑战。

- 配置错误:借助物联网搜索引擎,收集数百万个连接到互联网的物联网设备并不困难。 例如,通过简单的关键字路由器,人们可以从 Zoomeye 中获取自 2018 年以来收集的超过千万条相关记录。这些暴露的物联网设备大部分的关键原因是这些设备所有者的错误配置。 由于安全意识或计算机网络知识有限,相当一部分用户可能会在不知情的情况下打开广域网(WAN)或在没有任何保护的情况下配置 NAT-DDNS。 然而,由于搜索引擎每年可以收集数亿个新暴露的物联网设备,因此情况变得更加严峻。 例如,Zoomeye 自成立以来已收集了超过10亿个物联网设备。 因此,错误配置是物联网设备当前面临的最严峻的挑战之一。

- 默认凭证:大多数供应商为其设备提供默认帐户和密码,但这可能会对物联网设备的安全构成新的威胁。 留下了主要的隐患源头。 例如,最臭名昭著的僵尸网络 Mirai 利用默认密码影响数百万个物联网设备。 事实上,默认凭证是一个广泛存在的安全问题,不仅限于物联网设备。 尽管这个安全问题已经存在了很多年,但我们还没有看到任何缓解的趋势。 与此同时,令人惊讶的是,供应商很少提供缓解这一严重问题的对策。

- 漏洞攻击:0-Day 漏洞攻击和 N-Day 漏洞攻击正在严重危害所有物联网设备的安全。 彻底解决零日漏洞是不现实的,因为即使开发人员在编程和代码审核中非常谨慎,也无法避免该漏洞。 供应商采取了多种策略来缓解这个问题。 例如,他们在世界各地部署了可以捕获零日漏洞的蜜罐,并且一些供应商选择不公开他们的固件,因为黑客可以反编译固件来发现缺陷。 然而,这些对策的效率非常低,因为蜜罐需要被动等待攻击,并且黑客可以通过其他方法获取固件。 此外,传统的模糊测试方法不能直接应用于物联网固件。 虽然公众更加关注 0-Day 漏洞,但 N-Day 漏洞实际上给物联网设备带来了更为严重的风险。 N-Day 漏洞对于黑客来说是一个金矿,因为这些漏洞的利用已经是众所周知的。 借助物联网搜索引擎,黑客可以利用N-Day漏洞轻松地通过互联网攻击暴露的设备。

3. 评估方法和设置

3.1 设备选择

虽然暴露在互联网上的物联网设备有多种类型,但论文重点关注六种有代表性的类型,其中三种通用设备,另外三种是专用设备。 对于通用设备,论文选择路由器、网络摄像机和打印机,因为它们在我们的日常生活中广泛使用。 以前的工作非常关注这三种设备的安全性。 对于专用设备,论文选择矿机、医疗设备和工业控制系统(ICS)。 目前,关注其安全性的工作很少,尤其是采矿设备和医疗设备。 然而,它们是物联网中非常重要的部门。 因此,对其安全性进行全面研究是必要且有意义的。

路由器(Router):路由器是最广泛使用的物联网设备之一,因此也是黑客的主要目标。 更糟糕的是,路由器大量暴露在互联网上使它们更容易受到黑客的攻击。 论文关注路由器并研究它们的漏洞, 为了使论文的研究更具代表性和集中性,论文选择了五种流行的路由器类型,即华为、TP-Link、D-Link、华硕和MikroTik。

网络摄像机(IP camera):网络摄像机在我们的日常生活中不可或缺,并拥有数百万最终用户。 据悉,由于配置错误或其他可能的原因,至少有数百万个网络摄像机暴露在互联网上。 当然,这些暴露的网络摄像机成为僵尸网络的理想目标。 在本文中,我们选择了一些最流行的网络摄像机供应商,包括海康威视、大华、安讯士、Avtech 以及 Netwave。

打印机(Printer):打印机是我们生活中必不可少的一部分,主要用于企业、院校等社会组织。 然而,厂商和用户对打印机的安全意识有限,根据惠普进行的Spiceworks调查,只有16%的受访者认为打印机存在较高的安全风险。 论文选择分析一些最受欢迎的打印机供应商,包括惠普、Brother、EPSON、佳能以及三星。

矿机(Mining Device):矿机作为一种新型的物联网设备,由于比特币、以太坊等加密货币的日益普及而得到迅速发展。 由于经济价值相对较高,成为黑客的潜在目标。 针对挖矿设备的攻击目前已多次报道。 因此,论文想要了解当前挖矿设备的安全状况。 特别地,论文选择 Antminer(比特币挖矿设备) 和 Claymore(太坊挖矿设备) 作为目标设备。

医疗设备(Medical Device):医疗设备是一种相对不太受欢迎的物联网设备,公众很容易忽视其安全问题。 这些医疗设备与患者的隐私和健康密切相关,但暴露在互联网上,很容易成为网络攻击者的目标。 论文的目标是弄清楚医疗设备当前的安全状况,并通过实验测量 GE Healthcare Softneta 和 Dicoogle 的漏洞。

工控系统(Industrial Control System):工业控制系统(ICS)是一种更专业的信息物理系统(CPS),涉及大量基础设施。 ICS设备通常在应用层运行或操作各种定制协议,例如Modbus 和 Siemens S7。 然而,通过利用这些定制的协议可以轻松识别暴露在互联网上的ICS设备,从而带来潜在的安全威胁。 此外,已经有针对 ICS 的攻击的报告。 例如,2010 年,Stuxnet 对伊朗核计划造成了重大损害。 工业控制系统的安全性比其他物联网设备更为重要,因为它可能危及国家安全。 在我们的研究中,我们将Rockwell Automation、WAGO 以及Schneider Electric 视为主要目标。

3.2 搜索引擎选择

通过之前的介绍可知,存在多个 IoT 搜索引擎。然而,由于他们使用的搜索技术和数据维护策略不同,他们的搜索能力和数据准确率差异很大。由于论文的测量是基于从物联网搜索引擎收集的海量数据,因此论文必须选择合适的搜索引擎来收集数据。具体来说,论文从搜索能力、原始数据准确性、响应时间和扫描周期四个方面评估了五种不同的物联网搜索引擎Shodan、Censys、Zoomeye、Fofa和NTI。

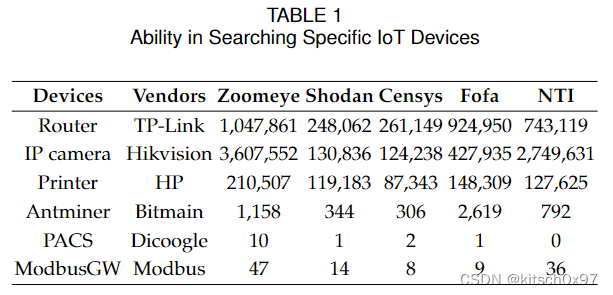

搜索能力(Search Ability):论文更愿意选择这样一个物联网搜索引擎,它可以提供有关所有测试的物联网设备的足够数据。 因此,论文对搜索引擎在搜索特定设备时进行了初步比较。 论文选择了六种具有代表性的设备,包括 TPLink 的路由器、海康威视的网络摄像头、惠普的打印机、Bitmain 的矿机、Dicoogle 的 PACS 和 ModbusGW。 TP-Link、海康威视、惠普和 Bitmain 都是各自领域的领先供应商。 此外,Dicoogle 是排名前 10 位的免费开源 PACS 项目之一,并且已经被之前的工作所研究过 。 此外,ModbusGW 是物联网生态系统的重要组成部分,已广泛应用于大量应用场景,例如在SCADA网络中连接PLC。 对于每个搜索引擎,论文在同一周内收集了所有六种类型设备的数据,下表所示。

从表中可以看出,Zoomeye 几乎收集了所有测试类型中暴露最多的设备,而 Shodan 和 Censys 收集的最少。 巨大差异可以归因于两个原因:(1)物联网搜索引擎采用不同的数据存储策略。 Shodan 和 Censys 只展示他们当年收集的记录,而Zoomeye、Fofa 以及 NTI 则提供他们收集的所有历史记录。(2)物联网搜索引擎的扫描技术差异很大。 Zoomeye、NTI 和 Fofa 拥有更先进的扫描技术,可以帮助他们识别更多物联网设备。 例如,Zoomeye采用了两个强大的检测引擎 Xmap 和 Wmap,其性能优于 Nmap 和 Zmap。

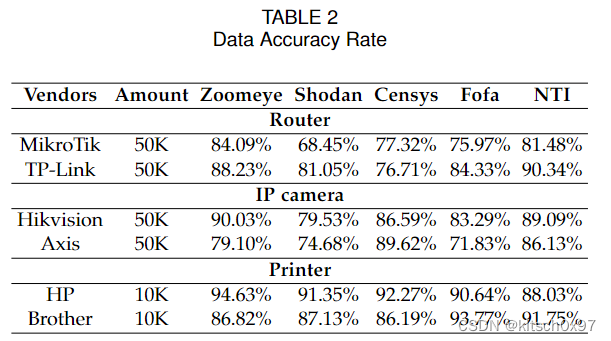

原始数据精确度(Raw Data Accuracy):论文比较从物联网搜索引擎收集的原始数据的准确率。准确率计算为原始数据中有效数据的比例。论文在六台代表性设备上进行了此试验,包括 MikroTik 和 TP-Link 两种路由器、海康威视和 Axis 两种网络摄像机以及 HP 和 Brother 两种打印机,如下表所示。

论文利用扫描仪来过滤掉每个物联网搜索引擎收集的原始数据中的无效数据。 如上表所示,在大多数情况下,Zoomeye 和 NTI 比其他物联网搜索引擎具有更好的数据准确性。 因此,对于喜欢使用从物联网搜索引擎收集的原始数据的用户来说,Zoomeye 和 NTI 是更好的选择。

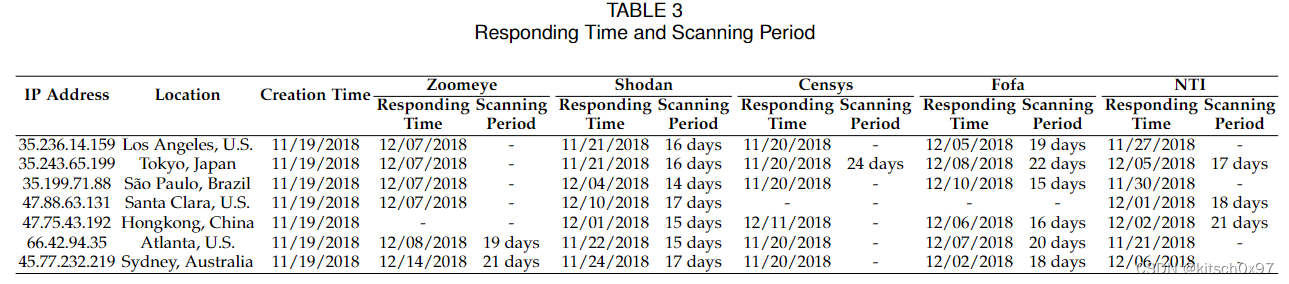

响应时间(Reponding Time):论文分析每个搜索引擎对新暴露的物联网设备的响应时间。这是评估每个搜索引擎能力的重要指标,可以准确反映其对新暴露设备的敏感度。为此,作者于2018年11月19日在全球部署了7台服务器,并开放了22端口的SSH服务,广泛应用于大量物联网设备。我们将这些服务器保留 60 天。这七台服务器中有三台来自位于洛杉矶、东京和圣保罗的谷歌云,其中两台来自位于圣克拉拉和香港的阿里云,其余两台来自位于亚特兰大和悉尼的Vultr。我们部署了七台服务器,以消除搜索引擎之前已经扫描过服务器的意外错误。我们每天查询每个物联网搜索引擎,并获取返回的记录,其中包括这些服务器的最新索引数据。我们标记服务器在部署后第一次被搜索引擎扫描的日期,我们将其视为响应时间,如下表所示。

Shodan 和 Censys 比其他三个物联网搜索对新暴露的服务器更敏感引擎。当他们关闭的时候,阿里云的服务器仍然没有被几个搜索引擎扫描到。据我们所知,阿里云已经设计了对策来防止物联网搜索引擎的扫描活动,例如阻止恶意IP。从这个角度来看,Shodan 和 NTI 在扫描具有防御扫描器对策的服务器或设备时更加有效。

扫描周期(Scannig Period):最后,论文测量了物联网搜索引擎的扫描周期。 扫描周期是两次连续扫描之间的时间差。 我们在上表中列出了每个物联网搜索引擎的扫描周期。得到以下重要观察结果,(1)Zoomeye、Censys 以及 NTI 很少在短时间内扫描同一服务器两次。 我们推测他们可能为了节省成本而忽略最近扫描过的服务器。 (2)Shodan 平均每 17 天扫描一次整个 IPv4 空间,是这五个搜索引擎中扫描周期最短的。 (3) Shodan 是唯一对所有服务器进行多次扫描的工具,而 Fofa 平均几乎每 18 天扫描一次整个 IPv4 空间。

从评估结果来看,论文观察到每个物联网搜索引擎都有自己的优点和缺点。 论文将评估结果和分析总结为一组给用户和研究人员的建议。 (1)建议喜欢对最新数据进行研究的用户选择 Shodan和 Fofa,因为这些物联网搜索引擎扫描互联网的频率更高。 (2)Shodan 和 Censys 适合想要收集新暴露的物联网设备的用户。 (3)如果用户喜欢收集大规模数据,Zoomeye 和 NTI 是更好的选择,因为这两个物联网搜索引擎存储了更多的历史数据并且具有更高的数据准确率。在接下来的实验中,论文使用 Zoomeye 收集路由器、IP摄像机、打印机、医疗设备和ICS设备,并采用Fofa收集挖矿设备。此外,我们使用 Shodan 收集 MQTT 服务器。

3.3 数据收集与预处理

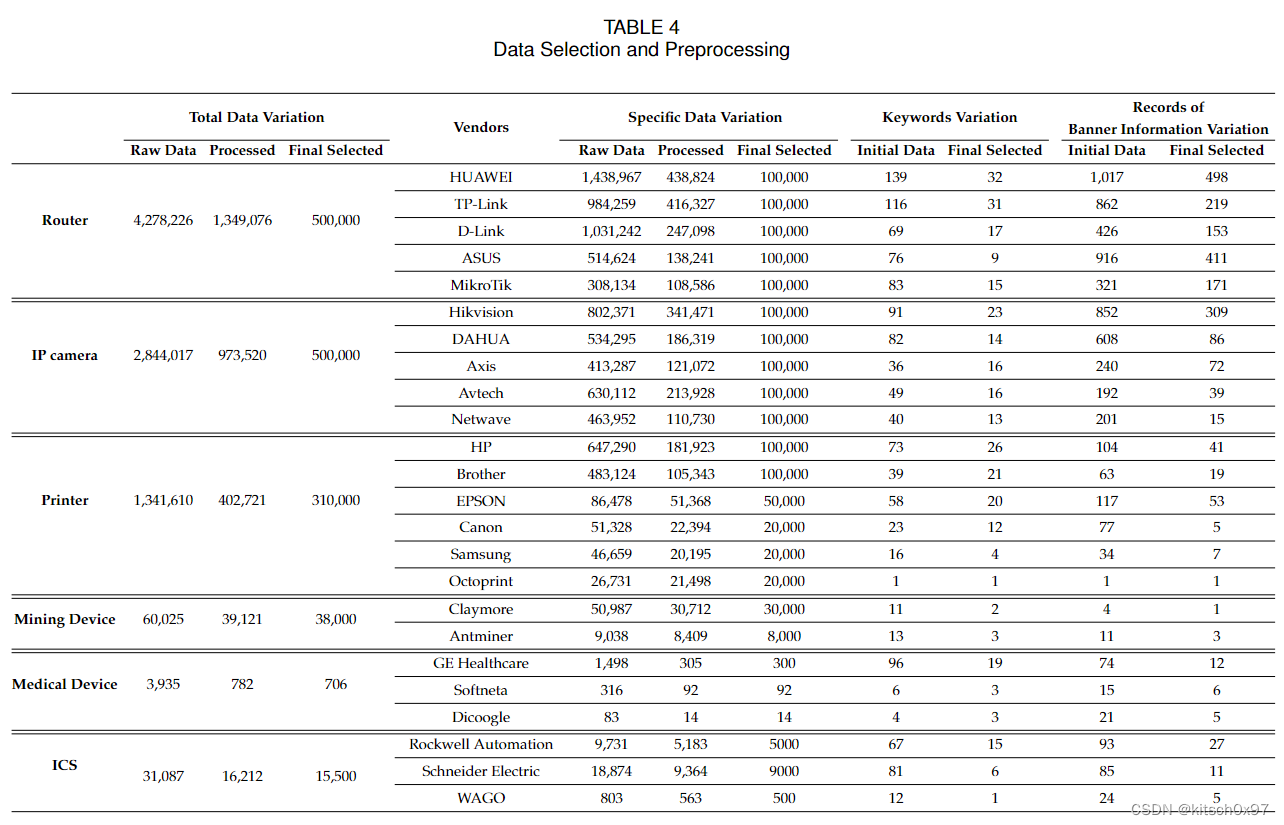

数据收集:借助物联网搜索引擎,论文可以收集数百万个物联网设备。 然而,它也需要大量的手工处理。 在本文中,我们首先回顾了 Zoomeye 和 Fofa 提供的搜索语法指南,并构造了 1, 281 个关键字来查询物联网搜索引擎。 关键词主要基于两个规则构建。 第一条规则是将供应商名称与设备类型和版本相结合。 例如,论文构建关键字路由器应用程序:“TP-Link TL-WR841N” 在Zoomeye上搜索 TP-Link 的 TL-WR841N 路由器,并构建关键字 app=“Claymore-Miner” 在Fofa上搜索 Claymore 的挖矿设备 。 第二条规则基于这些相对不太流行的物联网设备(例如ICS)的网络特征。 例如,西门子 S7 协议始终使用 102 端口进行通信。 这样,我们就可以在Zoomeye上使用关键字 “port:102” 来搜索使用西门子S7协议的物联网设备。

接下来,论文删除会返回意外结果的关键字。 论文首先在物联网搜索引擎上查询每个构建的关键字并分析返回的结果。 如果返回的结果与作者的预期不同,作者将相应的关键字视为无效并将其从数据库中删除。 例如,如果一个关键字最初是为搜索 Claymore 的挖矿设备而设计的,但它返回了不相关的结果,作者将删除该关键字。 论文对这 1,281 个关键词进行测试后,最终去除了 959 个不合适的关键词,得到了 322 个有效关键词,如下表所示。通过这 322 个精心挑选的关键词,论文在 01/03/2019 到 01/10/2019 的一周内总共收集了 8,554,183 个物联网设备,涉及 6 个类别,涉及 24 个供应商。

数据预处理:以前的作品忽略或未能清楚地解释它们如何处理无效和过时的数据。 实际上,无效和过时的数据可能会严重影响论文的测量性能。 因此,论文的目标是通过过滤掉无效和过时的项目来预处理原始数据。 具体来说,论文的预处理包括以下三个步骤。

- 步骤 1:论文删除具有相同IP的设备,并删除响应时间超过5秒的设备。 对于响应时间较长的设备,可能已经远离互联网或者网络状况较差,这可能会显着增加测试时间并影响最终测量的可信度。 完成此步骤后,还剩下 5, 061, 289 个设备。

- 步骤 2:论文为每种设备收集足够的横幅信息。 Banner 广泛应用于物联网设备上,用于显示一些重要信息,例如用户通过SSH登录服务器时显示的信息,可以帮助识别物联网设备的类型。 然而,随着物联网设备数量的不断增加,每种设备都有自己的横幅信息。 因此,为了准确识别物联网设备,论文需要尽可能多地收集横幅信息。 论文根据构建的关键字构建一个列表,其中包含原始数据集中包含的物联网设备和相应供应商的类别。 然后,论文收集与列表中的设备相关的横幅信息。 论文首先手动选择6, 358条横幅信息相关记录,其中5, 622条是从搜索引擎收集的,736条是从互联网和设备的用户指南收集的。

- 步骤 3:论文开发了基于指纹技术的扫描仪。指纹识别是识别物联网设备固件版本的有效方法。 Nmap 和 Zmap 是两种最先进的指纹识别工具,可以利用横幅信息来识别物联网设备。论文选择 Nmap 而不是 Zmap,因为 Nmap 可以提供更多目标设备的详细信息,并且相应的扫描时间是可以接受的。首先,扫描器将使用 Nmap 向目标设备发送HTTP请求并接收其响应数据。响应数据可能包含目标设备的信息,例如供应商名称(例如TP-Link)、设备类型(例如路由器)、设备型号(例如TL-WR840N)和固件版本(例如0.9.1)。因此,论文然后将响应数据与论文收集的横幅信息进行比较。如果匹配,论文就可以确认目标设备的上述信息。在论文的初步测试中,论文发现一些横幅信息的记录不合适。论文删除了 4, 324 条不正确的横幅信息记录,留下了 2, 034 条横幅信息记录。根据这些有效的横幅信息记录,扫描仪支持识别来自 24 个供应商的 6 种类型的 1, 516 种不同型号的物联网设备。

通过数据预处理,总共检测到5,774,224个无效设备,获得2,779,959个有效设备,其中包括1,349, 076个路由器,973,520个IP摄像机,402,721个打印机,39,121个挖矿设备, 411 个医疗设备和 14, 547 个 ICS 设备,如下表所示。但是,由于三个原因,论文没有对整个数据集进行分析。 首先,分析如此大的数据集非常耗时。 其次,由于分析会花费大量时间,一些设备可能在实验过程中已经更改了IP地址或远离互联网。 因此,论文会保留一部分备份设备来替代这些不活跃的设备。 最后,出于统计目的和公平性,论文尝试将不同厂商的同类型设备的数量调整为一致。 因此,论文随机选择 500K 路由器、500K IP 摄像机、310K 打印机、38K 挖矿设备、406 医疗设备和 14.5K ICS 设备,评估数据集中总共有 1,362,906 个 IoT 设备。

3.4 评估范围

论文主要关注物联网设备的 N-day 漏洞问题。 虽然公众更加关注零日漏洞,但 N-day 漏洞实际上给物联网设备带来了更严重的风险。 借助物联网搜索引擎,黑客可以利用 N-day 漏洞,通过互联网轻松攻击暴露的设备。 PoC 检查方法是确认 N-day 漏洞存在的最直接的方案。 然而,在没有所有权的情况下测试在线物联网设备是违法的。 PoC 检查方法将触发并利用现实世界物联网设备的漏洞,这可能会引起严重的道德问题。 因此,论文选择利用固件指纹识别方法来检查目标设备是否容易受到攻击。 固件指纹识别技术将首先向目标设备发送HTTP请求并获取其响应数据。 然后,它将来自物联网设备的响应数据与我们收集的横幅信息进行比较,以识别其确切的供应商、类型、型号和固件版本。 它支持识别数据集中 97.2% 的设备,涵盖来自 24 个供应商的 6 类 IoT 设备 407 种不同型号。 由于物联网漏洞与固件版本有很强的联系,论文可以通过检查目标设备的固件版本来确定其漏洞。 在论文首先收集 73 个 N-day 漏洞,这些漏洞已经公开了受影响的固件版本。 然后,我们使用指纹技术开发的扫描仪来识别六类中的 1,362,906 物联网设备的固件版本。 论文的目标是找出易受攻击设备的比例,并揭示现有物联网设备有关 N-day 的严重性。

4. 结果与分析

论文首先分析数百万个物联网设备的未修补 N-day 漏洞问题。然后,论文进行进一步的评估,以探讨六个月内物联网设备的漏洞率趋势。 评估结果揭示了厂商现有应对未修补 N-day 漏洞的若干缺陷。 最后,我们探讨了物联网设备的漏洞结果与其位置之间的关系。

4.1 漏洞评估

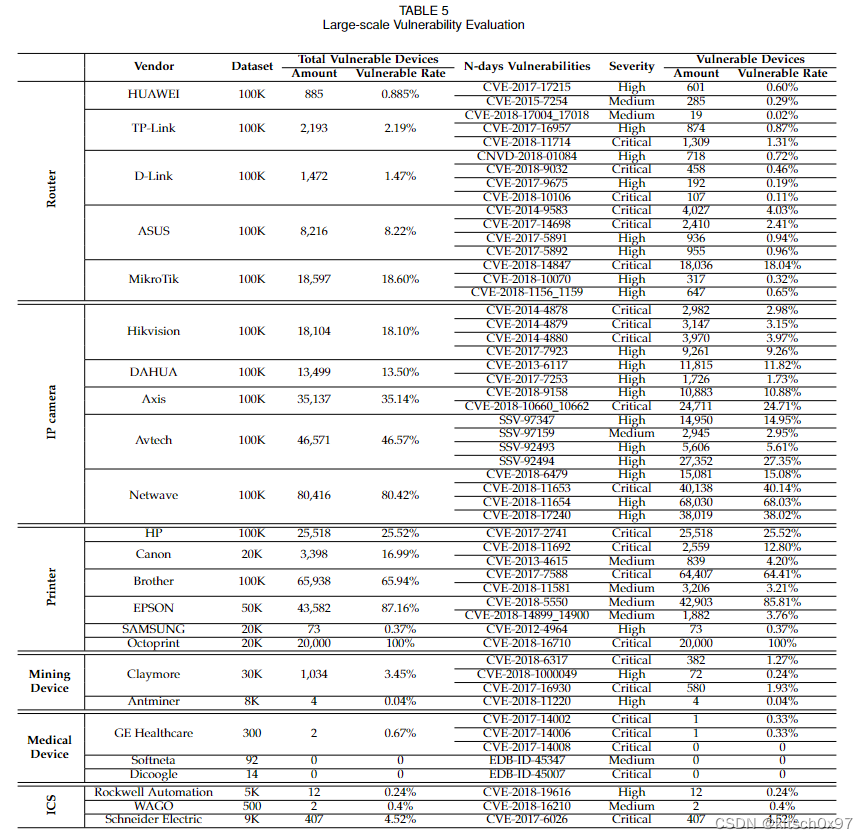

论文首先从 CVE、EXPLOIT DATABASE 和 SEEBUG 中收集了 73 个 N-day 漏洞,这些漏洞已公开了受影响的固件版本。然后使用基于 指纹技术,准确识别目标设备的固件版本。 对于仍在使用受影响固件版本的物联网设备,论文将其视为易受攻击的设备。

- 路由器评估:论文选择了 33 个 N-day 漏洞对华为、TP-Link、D-Link、华硕和 MikroTik 这 5 个厂商的路由器进行安全性评估,每个厂商有 100,000 个路由器。实验结果表明,31,363 个路由器包含了至少一个 N-day 漏洞。 MikroTik 在这五家厂商中漏洞率最高。 18.04% 的 MikroTik 路由器遭受新披露的漏洞 CVE-2018-14847,该漏洞是在论文测试前一个月披露的。对于华硕,我们发现 4.03% 的路由器易受长达 5 年的 N-day 漏洞 CVE-2014-9583 的影响,这提醒我们,尽管该漏洞已被披露多年,但我们不能忽视该漏洞的严重性。华为、TP-Link、D-Link 的漏洞率相对较低(约2%)。通过我们的额外研究,论文发现这三个供应商都为最新的路由器提供了自动更新机制,这可能导致他们的漏洞率较低。

- 网络摄像机评估:论文展示了对五个热门供应商的网络摄像机的评估,每个供应商有 100,000 个网络摄像机。论文总共利用了 18 个漏洞。论文观察到网络摄像机的安全状况比路由器严重得多,所有涉及厂商的漏洞率都高于 10%。 Netwave 的脆弱率达到了惊人的水平,80.42% 的 IP 摄像机存在包含一个 N-day 漏洞。论文选择测试 Netwave 的 网络摄像机的所有这四个漏洞都在测试前至少三个月被披露。因此,论文假设 Netwave 没有及时向易受攻击的设备推送更新。论文选择了四个漏洞来测试 Axis 和 Avtech,它们的漏洞率都很高,分别为 35.14% 和 46.57%。海康威视和大华在这五家厂商中漏洞率相对较低。值得注意的是,大华遭受了长达六年的漏洞 CVE-2013-6117 的严重影响。另外,由于这两家厂商暴露在互联网上的网络摄像机数量最多,达到千万规模,其安全状况比其他三个厂商要严重得多。

- 打印机评估:论文评估了六家知名供应商的打印机的安全性。 尽管惠普为其打印机提供了自动更新机制,但其漏洞率仍然高达25.52%。 可能的原因是,(1)用户需要手动激活自动更新机制,(2)该机制仅存在于最新版本的打印机中。佳能在这些厂商中漏洞率相对较低,也达到了16.99%,长达六年的漏洞仍然影响着4.20%的受测打印机。 Brother 和 EPSON 的漏洞率极高,超过 50% 的受测打印机存在漏洞。 与惠普相比,这两家供应商不为其打印机提供自动更新机制。 论文只发现一个合适的漏洞 CVE-2012-4964 用于测试 SAMSUNG 打印机,该漏洞已被披露七年。 论文观察到仍有 73 台 SAMSUNG 打印机受到此漏洞的影响。Octoprint 为 3D 打印机提供了一个 Web 界面,可以控制和监控打印机的活动。 尽管如此,所有经过测试的 Octoprint 打印机都容易受到 CVE-2018-16710 的攻击,这使得未经身份验证的用户可以从打印机下载项目文件。 此外,Octoprint并不将其视为漏洞,仅将其归咎于用户安全意识有限。

- 矿机评估:论文评估了 Claymore 和 Antminer 两家供应商生产的具有 4 个 N-day 漏洞的挖矿设备的安全性。 论文发现 3.45% 的 Claymore 挖矿设备至少存在一个 N-day 漏洞。 对于Antminer,论文发现只有 4 台设备可以受到CVE-2018-11220的攻击。 通过进一步的研究,论文发现 Antminer 在漏洞修复后会及时向用户推送固件更新通知,这可以解释为何漏洞率如此之低。 随着越来越多的矿机暴露在互联网上,N-day 漏洞攻击问题值得矿机厂商认真考虑。

- 医疗器械评估:论文调查了 GE Healthcare、Softneta 和 Dicoogle 三个供应商的医疗设备的安全性。 结果表明,医疗设备受到 N-day 漏洞的影响较小,其中仅识别出 GE Healthcare 的两个不安全设备。 然而,我们也不能忽视潜在的安全威胁,每一个不安全的医疗设备都可能带来巨大的损失,甚至危及患者的生命。

- 工业控制系统评估:论文选择三个 N-day 漏洞来衡量来自三个供应商的 ICS 的安全性。 在这些ICS厂商中,施耐德电气的漏洞率最高,达到4.52%。 罗克韦尔自动化和 WAGO 的脆弱率非常低(低于 0.5%)。 然而,易受攻击的ICS设备可能会带来比通用物联网设备(例如路由器和IP摄像头)更严重的安全问题。 因此,ICS对于Nday漏洞的安全性仍然需要认真考虑。

论文发现不同类型的物联网设备的易受攻击率差异很大, 网络摄像机和打印机的易受攻击率明显高于其他设备。 大多数不安全设备是通用物联网设备,例如路由器、IP 摄像头和打印机。 与通用物联网设备相比,专用设备的易受攻击率非常低。 然而,我们应该更加关注专用设备的安全性,因为它们可能比不安全的通用设备带来更大的损失。总之,论文发现 385,060 台设备仍然存在至少一个 N-day 漏洞,如下表所示。

4.2 对特定设备进一步漏洞评估

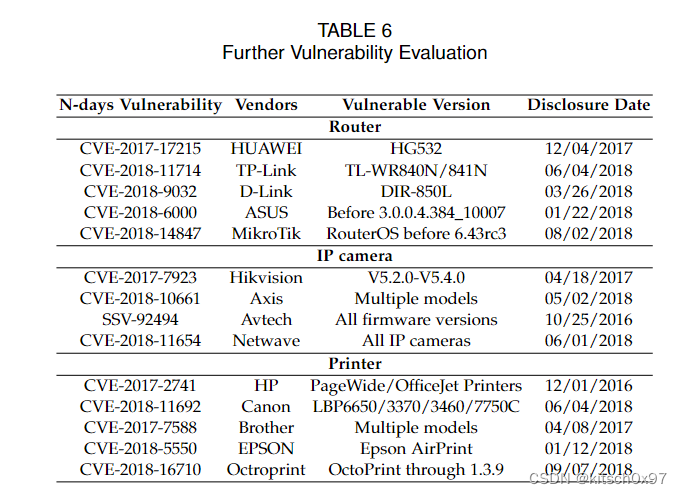

论文发现路由器、网络摄像机和打印机受到 N-day 漏洞的影响较大。在本节中,论文将探讨这三种设备六个月内的漏洞率趋势,这可以帮助论文评估供应商对 N-day 漏洞的响应。具体来说,论文对 14 个热门供应商的路由器、网络摄像机以及打印机进行了评估,每个供应商都有一个特定的 N-day 漏洞,如下表所示。论文收集了每台设备六个月的历史数据,范围从三个月起漏洞披露前和漏洞披露后三个月。论文只选择对应版本受漏洞影响的设备。

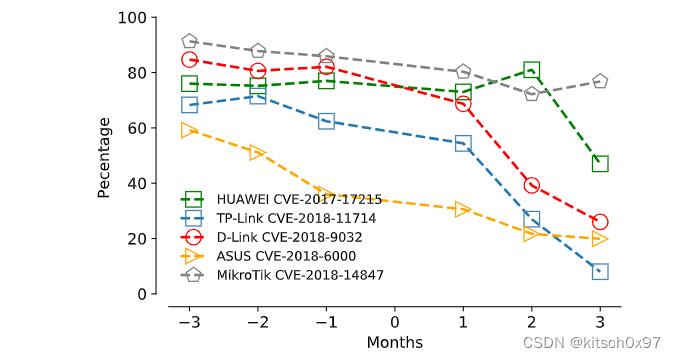

首先,论文评估了五个供应商的路由器的漏洞率趋势,每个供应商每月有 1,000 台路由器,如下图 所示。 尽管 MikroTik 于 2018 年 4 月 23 日发布了修补固件,距离漏洞发布还有 4 个月,但 MikroTik 的漏洞率在 6 个月内变化不大。 一个可能的原因是 MikroTik 没有通知所有易受攻击设备的用户。 此外,MikroTik 复杂的固件更新过程也可能是其漏洞率不变的重要因素。 其他四家供应商也观察到类似的趋势。 在漏洞披露之前暴露在互联网上的路由器仍然具有较高的易受攻击率,而在漏洞披露之后暴露在互联网上的设备则具有较低的易受攻击率。 论文推断下降趋势的原因是带有补丁固件的网络摄像机进入市场。 尽管这些厂商已经发布了补丁固件(例如华为于2018年2月6日发布了CVE-201717215的补丁固件),但大多数用户尚未更新固件。 论文总结出造成这种严重安全状况的两个可能原因:(1)繁琐的手动更新过程给大量用户带来麻烦;(2)供应商没有有效的通知方法来通知所有易受攻击的用户。

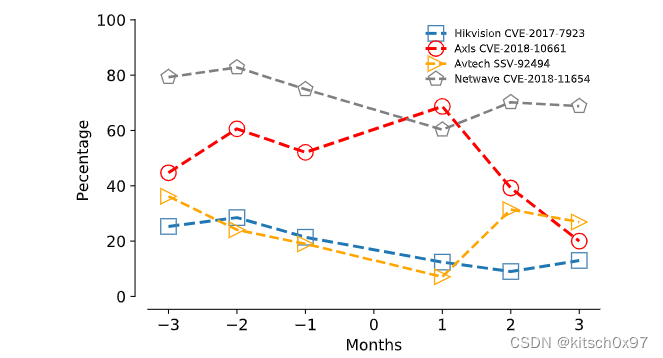

其次,论文利用四个漏洞来计算四个供应商的IP摄像机的脆弱率,每个供应商每月有 1,000 个网络摄像机,如下图所示。 Avtech 和海康威视的漏洞率连续六个月保持在较低水平,这表明他们已经很好地控制了漏洞。 Netwave 的脆弱率连续六个月处于极高水平,并呈小幅下降趋势。 自漏洞披露后一个月以来,Axis 的漏洞率大幅下降。 一个可能的原因是,当时新生产的带有修补固件的 Axis IP 摄像机已经进入市场。

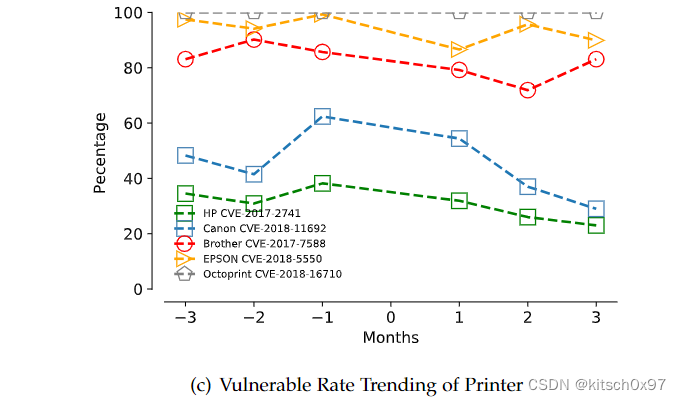

最后,论文通过使用每个供应商每月 500 台打印机的 5 个特定漏洞来展示对 5 个供应商打印机的评估。 请注意,论文没有在 SAMSUNG 上进行实验,因为没有 IoT 搜索引擎提供 2014 年之前的 SAMSUNG 打印机的任何记录。如下图所示,HP 在六个月内保持相对稳定的低漏洞率。 论文将这种低速率归因于其自动更新机制。 尽管如此,大约 25% 的 HP 打印机尚未修补该漏洞 CVE-2017-2741。 对于这些易受攻击的打印机,论文注意到它们仍然使用过时的固件。 论文推断其中一些可能会关闭自动更新机制或者惠普不为这些易受攻击的设备提供自动更新机制。 佳能的漏洞率高于惠普,但仍低于其他三个厂商。 EPSON 和 Brother 的脆弱率均连续六个月居高不下,没有任何下降趋势。 尽管两者都允许用户手动更新打印机,但 N-day 攻击的漏洞并没有得到缓解。 此外,手动更新过程比较复杂,用户需要从官方网站下载固件并通过嵌入式Web界面将其上传到打印机。Octoprint 在六个月内保持 100% 的漏洞率,这表明供应商没有制定任何对策来缓解这一严重漏洞。

根据论文进一步的漏洞评估,论文发现部分厂商没有有效的通知方式来通知用户更新固件。 大多数在漏洞披露之前就已经暴露在互联网上的设备仍然存在较高的漏洞率。 论文注意到,自从新生产的带有补丁固件的设备进入市场以来,大多数设备的漏洞率开始下降。 另外,具有自动更新机制的设备(例如海康威视的IP摄像机、惠普的打印机)可以很好地防御 N-days 漏洞。 总的来说,论文总结出补丁曲线差异的两个根本原因:(1)厂商是否及时修复了后续产品中的漏洞; (2)厂商是否为其产品提供自动更新机制。

4.3 物联网设备漏洞的地域差异

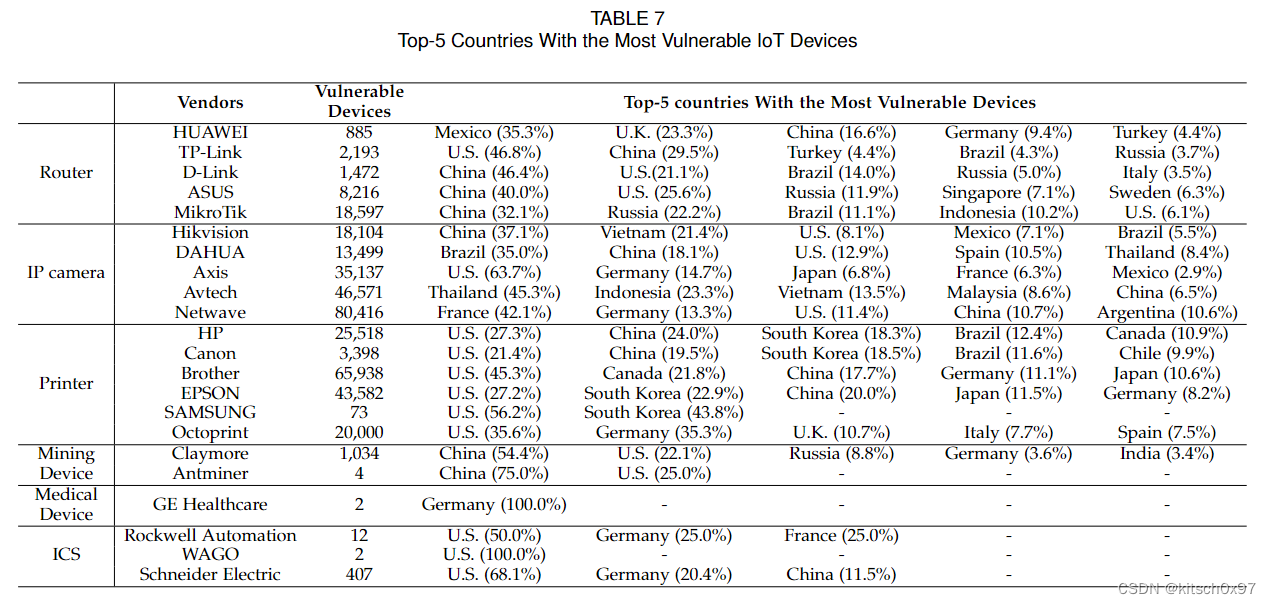

由于论文数据集中的物联网设备分布在世界各地,因此它们的漏洞可能与地理位置有关。 因此,论文进行分析,探讨物联网设备的漏洞结果与其位置之间的关系。 论文测量了每个国家/地区的易受攻击设备的数量,对于每种物联网设备,论文选择包含此类设备最易受攻击的前 5 个国家/地区进行进一步深入分析。 论文根据物联网搜索引擎提供的信息获取易受攻击的物联网设备的地理位置。 物联网搜索引擎返回物联网设备的多种信息,包括根据多个 IP 地理定位数据库提供商的地理位置,下表显示了这些选定国家的详细信息。

首先,论文发现易受攻击的路由器主要集中在有限的几个国家。 华为的易受攻击的路由器大部分位于墨西哥。 对于TP-Link、D-Link、ASUS和MikroTik这些易受攻击的路由器来说,令人惊讶的是,美国都出现在这四种设备的前5名国家名单中。 分析所有易受攻击路由器的分布情况,论文发现中国一直位居前五名的国家之列。 论文还观察到,D-Link、ASUS 和 MikroTik 的大多数易受攻击的路由器都位于中国。

其次,不同厂商的前5名国家的易受攻击的网络摄像机的比例差异很大。 对于海康威视来说,易受攻击的网络摄像机主要位于中国和越南,占所有易受攻击设备的55%以上。 那么,前 5 个国家/地区占大华所有易受攻击的网络摄像机的 84.9%。 对于安讯士来说,美国有超过 60% 的易受攻击的 网络摄像机,远远超过其他国家。 对于 Avtech,我们发现排名前 5 的国家都位于东南亚,而泰国的网络摄像机最容易受到攻击。 其次,法国和德国这两个欧洲国家拥有 Netwave 所有易受攻击的 网络摄像机的 50%。

第三,来自不同供应商的易受攻击的打印机主要位于美国。 除美国外,中国是受漏洞打印机数量第二多的国家,排名前五的依次是惠普、佳能、兄弟、爱普生和 Octoprint。 论文还发现,位于韩国的打印机处于非常危险的境地,因为供应商(Octoprint 除外)的大量易受攻击的打印机位于韩国。

除此之外,论文发现最容易受到攻击的挖矿设备主要位于中国和美国。 对于 Claymore 来说,中国、美国、俄罗斯、德国和印度是设备最容易受到攻击的前 5 个国家。 对于 Antminer,论文注意到 4 个易受攻击的设备中有 3 个在中国,其余 1 个在美国。接下来,论文发现只有 GE Healthcare 有两台易受攻击的设备,且均位于德国。最后,易受攻击的 ICS 设备仅分布在少数国家。 罗克韦尔自动化的所有易受攻击的设备均位于三个国家:美国、德国和法国。 其次,WAGO的两个易受攻击的设备均位于美国。 对于施耐德电气来说,美国有近70%的易受攻击的设备,德国有83个,中国有47个。

总体而言,论文已经确认该位置与物联网设备的安全性具有显着关系。 美国和中国等一些国家的易受攻击的设备比其他国家多得多。 此外,不同类型的物联网设备和不同供应商之间易受攻击设备的地理分布差异很大。

5. 案例研究

论文基于两个进一步的实验揭示了深入的发现。首先,论文研究数据集中有多少物联网设备被僵尸网络感染。接下来论文重点关注物联网设备的消息中心——MQTT服务器的安全。

5.1 被僵尸网络感染的物联网设备

之前的实验结果表明,385,060 (28.25%) 物联网设备仍然受到至少一个 N-day 漏洞的威胁。 在论文进行研究之前,许多易受攻击的设备可能已经被黑客识别并感染。 因此,论文尝试使用 360 NetLab 提供的 NetworkScan Mon 和OpenData 来识别之前已被感染的易受攻击的设备。

OpenData 提供了一组由 360 NetLab 识别的最新僵尸程序 IP,因此论文首先将易受攻击设备的 IP 与这些已识别的僵尸程序 IP 进行比较。 通过这种比较,论文可以初步找出数据集中的部分受感染设备。 对于其余设备,论文使用 NetworkScan Mon 来识别它们是否被感染。 NetworkScan Mon 可以检测互联网上的活动扫描仪,每天捕获超过 10k 个扫描仪 IP。 然后,它采用一种尚未向公众披露的巧妙方式来监控他们的扫描活动。 NetworkScan Mon 为论文提供了包含 30 天内设备活动的数据集。 我们查询 NetworkScan Mon 提供的活动数据集中的剩余设备,如果观察到异常活动(例如扫描端口 22 超过 100 次),则将设备标记为受感染。 结合 OpenData 和 NetworkScan Mon 返回的结果,论文最终在上一节收集的易受攻击的设备中识别出受感染的 IoT 设备。

实验结果表明,大量的物联网设备被僵尸网络感染,这些设备都属于路由器、网络摄像头或打印机。打印机的受感染设备数量最少,但易受攻击的设备数量最多。 路由器和网络摄像机是僵尸网络的主要目标,因为它们可以为DDoS攻击提供足够的网络条件。 值得注意的是,部分受感染设备并未出现 N-day 漏洞,这意味着僵尸网络可能还有其他方法来攻击物联网设备。 对于这三种专用设备,虽然其中一些设备容易受到 N-day 漏洞攻击,但它们都没有被僵尸网络感染。 我们推测,黑客对感染专用设备的兴趣较小,因为与通用物联网设备相比,专用设备较少暴露在互联网上,并且 N-day 漏洞也较弱。

僵尸网络具有隐藏自身的能力:它们可以关闭受感染设备上运行的网络服务,例如 Telnet 和 SSH。 此外,僵尸网络会让受感染的设备保持沉默,直到它们向这些受感染的设备发送控制命令。 因此,论文的实验分析是对物联网设备现实世界安全问题的保守调查,在实践中可能更严重。

5.2 不安全的 MQTT 服务器

MQTT 是一种机器对机器 (M2M) 连接协议。 MQTT 系统由与服务器通信的客户端组成,其中服务器也称为 "MQTT 服务器"。 近年来,数以百万计的物联网设备,尤其是智能家居,频繁与 MQTT 服务器进行通信。 论文数据集中的大部分设备也与 MQTT 服务器有连接。 然而,MQTT服务器也面临着巨大的安全威胁。

论文首先确定了暴露在互联网上的 64,309 个实时 MQTT 服务器,其中大多数部署在流行的云服务平台上,包括 Amazon Web Services (AWS)、Google Cloud 和 Microsoft Azure。 然而,由于配置错误,大量此类 MQTT 服务器没有密码保护,使得连接到这些不安全的 MQTT 服务器的物联网设备很容易被黑客控制。

我们分析了部署在五个流行云服务平台上的 14,477 个不安全的 MQTT 服务器。AWS、Google Cloud 和 Microsoft Azure 提供了详细的 IP 范围,而阿里云和腾讯云则没有。 通过明确的 IP 范围,我们可以收集部署在 AWS、Google Cloud 和 Microsoft Azure 上的公开 MQTT 服务器。 此外,Shodan 允许用户使用云服务提供商的 ISP 信息来查询搜索引擎。 通过结合上述两种方法,我们收集了大量部署在五个云服务平台上的暴露的MQTT服务器。

论文发现大量MQTT服务器没有密码保护。 因此,论文能够直接连接到这些不安全的 MQTT 服务器并访问物联网设备和 MQTT 服务器之间传输的敏感数据。 阿里云暴露的 MQTT 服务器最多,漏洞率最高,定义为不安全的 MQTT 服务器占所有暴露的 MQTT 服务器的比例。 阿里云有 6936 台MQTT服务器暴露在互联网上,其中92.6%没有密码保护。 AWS 拥有3,314个不安全的MQTT服务器,比阿里云少很多。 其他三个云服务平台的漏洞率也很高:超过80%的暴露MQTT服务器没有设置密码。

作者通知所有受影响的云服务提供商,并向他们提供易受攻击的服务器的 IP 地址。 在作者撰写论文期间,AWS、谷歌云、腾讯云和阿里云已经对我们的报告做出了回应。 具体来说,AWS、谷歌云和阿里云认可了我们的工作,并向存在漏洞的服务器的用户发送了我们的安全担忧,而腾讯云并不认为这是安全威胁,并忽略了我们的报告。 作者在通知云服务平台两周后重新测试这些不安全的MQTT服务器。 虽然微软 Azure 尚未对我们的报告做出回应,但其漏洞率较第一次测试下降了9.1%。作者肯定地推断 Microsoft Azure 已通知用户易受攻击的服务器。 AWS 的漏洞率已下降至72.3%,而阿里云、谷歌云、腾讯云仍有超过 80% 的MQTT服务器不安全。 这五个云服务平台在作者通知后,仍然拥有大量没有密码保护的 MQTT 服务器。 综上所述,云服务平台的通知策略以及用户安全意识有限,是未来物联网安全发展需要进一步关注的问题。

6. 讨论

伦理问题:在这项工作中,论文对 1,362,906 个物联网设备进行了 N-day 的漏洞测试,这可能会引起严重的道德问题。 考虑到这些潜在危险,论文特别注意法律和道德界限。 首先,论文从物联网搜索引擎收集所有数据,这是获取数据的合法方式和常见做法。 其次,论文选择利用固件指纹方法而不是传统的 PoC 检查方法来测试物联网设备。 固件指纹方法是一种可接受的测试无所有权在线设备的方法,因为它既不会触发也不会利用漏洞。 最后,论文特别小心地确保易受攻击设备的隐私。 论文向相关供应商报告我们的结果,这有助于减轻安全威胁(正如这些供应商所承认的那样)。

研究局限:论文的工作有两个主要限制。 首先,论文的漏洞设备检测方法基于简单的验证机制:目标设备的固件版本是否包含在相应 N-day 漏洞的受影响固件中。 然而,该假设的正确性在很大程度上取决于 N-day 漏洞所声称的受影响固件版本的正确性。 因此,由于 N-day 漏洞的错误声明,论文的最终结果可能存在误报情况。 为了解决这个问题,论文选择了受影响固件版本经过厂商确认的N-day漏洞,基于此论文可以消除大部分误报案例。 此外,考虑到伦理问题和我们的大规模数据集,这是能够满足我们评估目标的唯一可接受的方式。 虽然 PoC-Checking 方法在识别易受攻击的设备方面具有更高的准确性,但我们无法直接对没有所有权的物联网设备进行 PoC。

其次,当我们进行检测被僵尸网络感染的物联网设备的案例研究时,很难确认N-day漏洞是否是感染原因,因为默认凭证攻击也可能是一个可能的原因。 在本案例研究中,我们尽力对物联网设备的安全状况进行更深入的分析。 我们的分析确实揭示了这些设备存在严重的安全问题,需要加强保护。

未来工作:对于供应商和研究人员来说,漏洞通知仍然是一个开放的研究问题。 物联网设备缺乏公共通信渠道,因此论文无法直接联系易受攻击设备的所有者。 即使论文向相关厂商提供了易受攻击设备的详细信息,他们也很难通知易受攻击的用户。 传统的通知策略,例如从 WHOIS 记录中获取信息,不适合通知物联网设备。

此外,仍然缺乏有效的对策来减轻物联网设备的安全威胁。 杨等人设计了多路径洋葱物联网网关来隐藏可破解的智能家居免受远程攻击。 夏尔马等人对物联网设备的零日威胁进行了研究,并提出了一个基于上下文图的框架来减轻零日攻击。 然而,这两种方法的适用性受到限制,因为它们不能普遍扩展到大多数物联网设备。 最近,欺骗防御作为一种新兴的网络安全技术被引入来保护大规模系统。 欺骗防御旨在防范零日、N-day 漏洞攻击以及默认凭证攻击,这也是物联网设备面临的突出安全挑战。 因此,我们计划在未来开发一个基于欺骗防御的系统来保护物联网设备。

2804

2804

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?