- 博客(22)

- 收藏

- 关注

原创 简单文件上传漏洞GUI测试工具

10.4 IIS 7.0/IIS 7.5/ Nginx <8.03畸形解析漏洞。10.5 windows特性绕过(::$$DATA绕过)2、测试能够上传的木马,目前包括各种php标签,可扩展。10.5 windows特性绕过(点绕过)10.3 linux路径解析漏洞。9.3、.htaccess绕过。9.4、.user.ini绕过。10.2 apache解析漏洞。3、测试上传webshell。1、对需要测试的上传接口抓包。1、测试是否能上传正常图片。2、填写文件上传的路径。7、后缀判断逻辑错误。

2025-02-25 10:17:02

228

228

原创 ECC椭圆曲线学习

Elliptic Curve Cryptography$$给定大素数p、g、y=g^x mod p 。\如果已知x,要求y,很容易计算得到,但是如果知道y,要求x,那么就很困难了。\这里的对数不是常规的对数而是离散对数。所以逆向求解非常困难。\$$$$例如:\假设我们有一个模p的乘法群,p是一个质数,群的元素是{1,2,3,…,p-1}。\在这个群中有一个元素g,能够使得{g1,g2,g3,…,g{p-1}} 模p下能生成 群中所有的元素,我们成g为一个生成元。\\\实例:\p = 5 那么

2024-04-15 17:15:25

1026

1026

1

1

原创 Crypto-对称密码(一)

question : 非对称密码是对称密码之后提出来的,我们知道非对称密码比对称密码安全,那么为什么还要用对称密码呢?answer:对称密码的计算速度比非对称密码快多了,非对称密码考虑的东西比较多,例如密钥过长、算法较复杂、需要分块填充算法等等。

2024-01-19 15:49:49

692

692

1

1

原创 jspxcms

jspxcms先百度一下后台地址/cmscp/index.do然后百度默认密码,默认密码为空。找到一篇rcehttps://www.hacksec.cn/Penetration-test/1284.htmlJspxcms后台的zip解压功能目录穿越漏洞导致getshell由于这套CMS做了相关防御配置,压缩包里像上文中直接加入JSP文件是无法执行的,会报403错误。因而想到使用目录穿越的方式,跳出JspxCM的根目录,并根据war包会自动解压的特点,从而...

2021-08-01 21:27:35

2160

2160

原创 ezrce

ezrce打开题目看看先注册一个账号进去之后先创建一个项目再添加一个接口选择高级Mock,然后选择脚本,点击开启脚本,将payload放上去,点击保存const sandbox = thisconst ObjectConstructor = this.constructorconst FunctionConstructor = ObjectConstructor.constructorconst myfun = FunctionCo...

2021-08-01 21:22:52

524

524

原创 ez_website

ez_website试试后台admin.php直接跳转到后台登录页面爆破一下密码发现密码为admin888经过对后台的了解之后,发现一个PC主页标签功能然后点击随便选择一个风格会有php命令,但是保存c出错需要开启自定义模块功能,百度一下怎么开启,文章如下https://www.kancloud.cn/php168/x1_of_qibo/2074671保存成功后去主页执行代码。用蚁剑执行readflag命令...

2021-08-01 21:14:33

164

164

原创 cybercms

cybercms第一步还是先找后台,后台在admin//admin/login.php尝试一波密码发现进不去,试试admin'发现报错然后发现有www.zip 备份文件。对登录框进行了过滤,这边绕了蛮久就不一一写了,直接上payload最终payload:url:http://67fa4a9d-62c0-45c9-8233-005c57ec0a7d.node4.buuoj.cn/admin/login.php?action=ck_loginuser=a

2021-08-01 21:06:15

159

159

原创 cat flag

cat flag<?phpif (isset($_GET['cmd'])) { $cmd = $_GET['cmd']; if (!preg_match('/flag/i',$cmd)) { $cmd = escapeshellarg($cmd); system('cat ' . $cmd); }} else { highlight_file(__FILE__);}?>题目给了一点点代码,对cmd参...

2021-08-01 20:58:55

1280

1280

原创 [安洵杯 2019]easy_web

[安洵杯 2019]easy_web看到url出有类似于base的两次解密之后盲猜十六进制解密这样可以查看index.php的内容先将index.php进行十六进制编码之后base64加密两次payload: TmprMlpUWTBOalUzT0RKbE56QTJPRGN3获得源码base64 解密,这个地方用MD5强碰撞用fastcoll生成payloadfastcoll_v1.0.0.5.exe 1.txt然后使用python写脚本发送数据import urllibimpo

2021-07-30 21:35:31

184

184

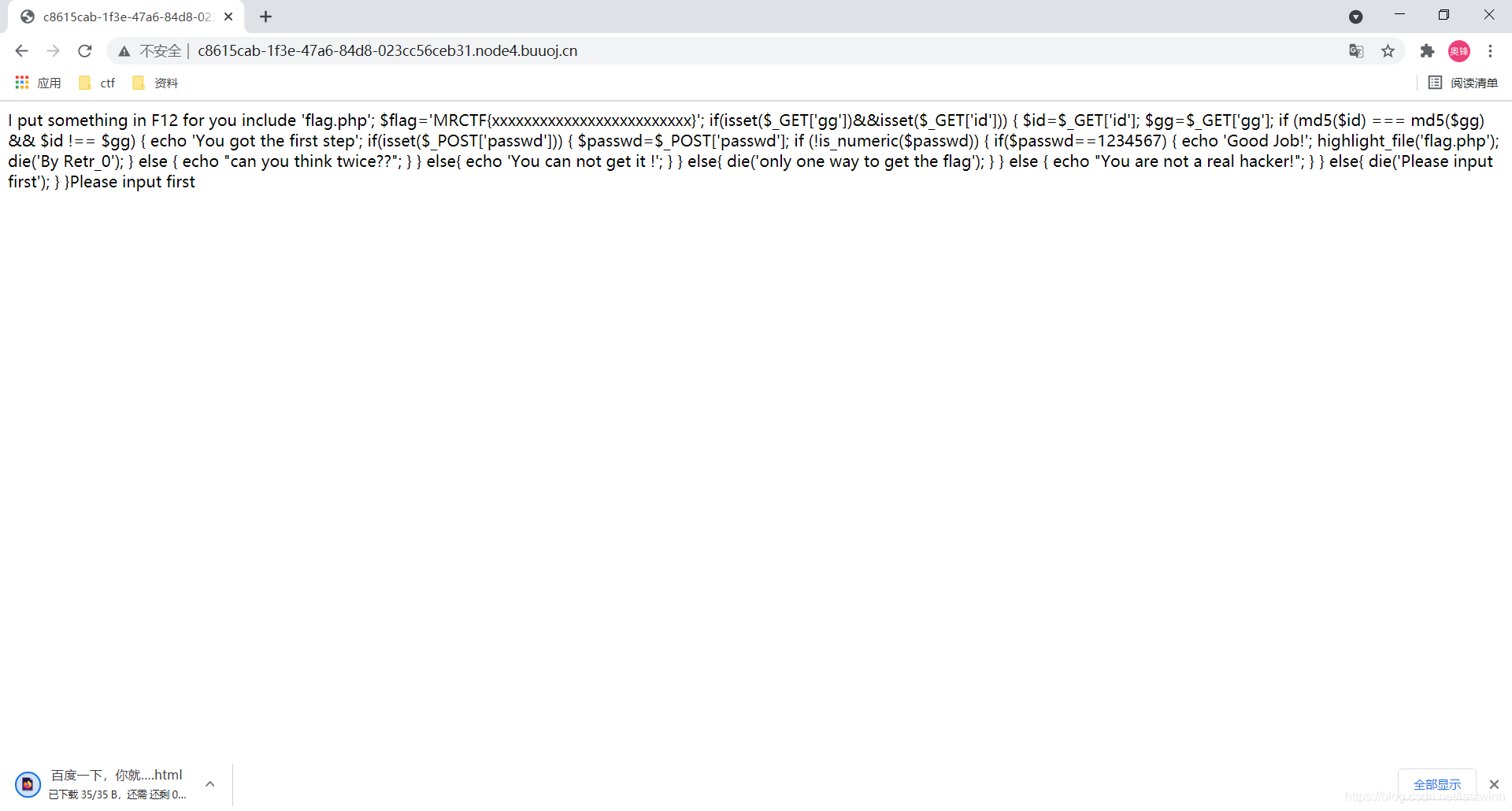

原创 [MRCTF2020]Ez_bypass

[MRCTF2020]Ez_bypasF12 查看格式化的源码数组绕过md5

2021-07-30 20:22:59

192

192

原创 buuctf [极客大挑战 2019]Havefun wp

[极客大挑战 2019]Havefun 看到代码提示。然后将cat赋值为dog。payload:http://3c27e6cd-ee2f-480c-81e2-d144cb41de32.node4.buuoj.cn/?cat=dog

2021-07-28 14:28:59

152

152

2

2

空空如也

空空如也

TA创建的收藏夹 TA关注的收藏夹

TA关注的人

RSS订阅

RSS订阅