一、明确目标

环境搭建 : Raven 靶机 、kali 、xshell

Kali IP 192.168.119.129

靶机IP 192.168.119.156

提前进行Windows上配置 hosts 文件 将 靶机ip 与 域名 绑定 在一起

二、信息搜集

探测同一网段下的主机存活状况,找到目标主机 192.168.119.156

使用 nmap 进行对网络开放端口扫描

开放了 22 ssh、 80 http、 111 rpcbind

对 80 端口进行访问 web 主页

功能模块都点点 来到services

查看源码

查看源码 找到flag1{b9bbcb33e11b80be759c4e844862482d}

111 端口

通俗的来说,rpcbind是NFS中 用来进行消息通知的服务。

一般情况下rpcbind运行在111端口。

并且NFS配置开启rpcbind_ enable="YES"

54147 端口:没什么信息

目录信息搜集

依次尝试进行访问

/vendor/

/wordpress/wp-login.php 登录界面

/wordpress/

既然有wordpress 使用 专门扫描工具 wpscan 对存在的用户进行爆破

找到两个用户:一个是michael 另一个 是steven.

三、漏洞验证

使用hydra 尝试进行ssh 爆破登录

先对 michael 进行爆破 使用kali 自带的rockyou.txt 字典

![]()

用户名为steven 找不到对应的密码

使用用户名 michael进行ssh 登录 密码也是michael

通过find 命令去查找 flag 的文件

$find / -name "*flag*" 2>/dev/null

$cat 查看获取了 flag2{fc3fd58dcdad9ab23faca6e9a36e581c}

通过对获取的两个flag 进行MD5解密 好家伙 毫无用处

换个思路

使用 sudo -l 找不到提权的方法

去查看 /etc/passwd

![]()

现在的突破口就是 这个 steven 用户 ,需要找到他的密码.

查看 开放了哪些端口 netstat -antpl

3306是MySql数据库系统服务的默认端口

来到网页的根目录 找了wp-config 和 wp-settings.php 配置文件

$cat查看 wp-settings.php

![]()

没有找到,可用的信息.

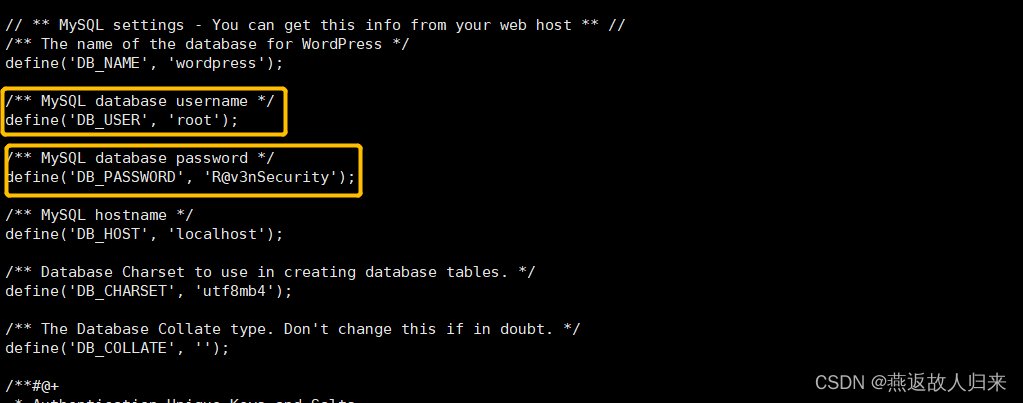

$cat查看 wp-config

![]()

找到了数据看的用户名和密码

进行数据库登录

使用这组账户密码登录mysql 数据库

数据库用户名:root

密码:R@v3nSecurity

对steven的账户密码信息进行查找

使用md5 进行解密 $P$Bk3VD9jsxx/loJoqNsURgHiaB23j7W/

得到的结果为: pink84

四、漏洞利用

账户:steven 密码:pink84

找到第三个 flag3{afc01ab56b50591e7dccf93122770cd2}

五、权限提升

先将michael切换成steven用户$su steven

再去查看sudo 权限 $sudo -l

可以使用Python 命令提权

sudo python -c 'import pty;pty.spawn("/bin/bash")'

在root下找到了最后一个 flag4{715dea6c055b9fe3337544932f2941ce}

拿下恭喜 !!!

1242

1242

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?