目录

- SSDT Hook效果图

- SSDT简介

- SSDT结构

- SSDT HOOK原理

- Hook前准备

- 如何获得SSDT中函数的地址呢

- SSDT Hook流程

- SSDT Hook实现进程保护

SSDT Hook效果图

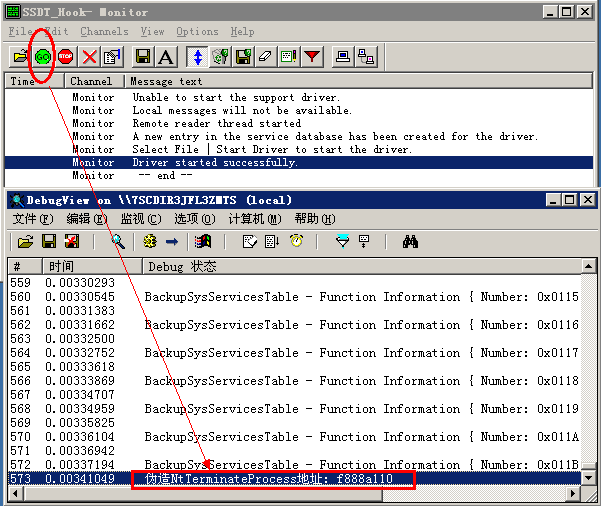

加载驱动并成功Hook NtTerminateProcess函数:

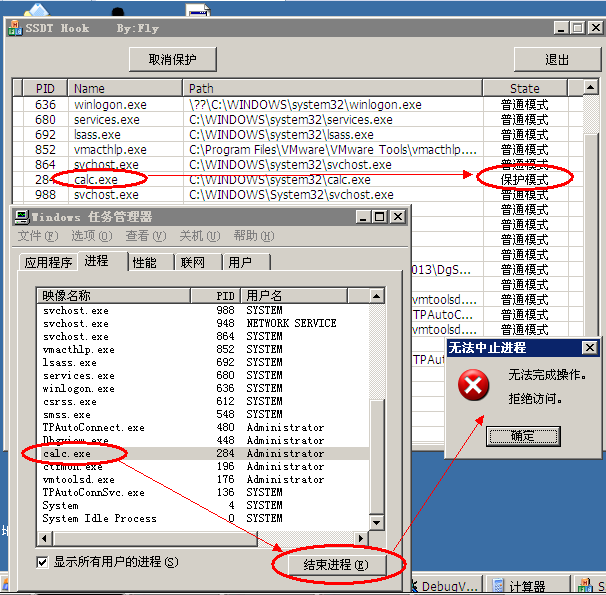

当对 指定的进程进行保护后,尝试使用“任务管理器”结束进程的时候,会弹出“拒绝访问”的窗口,说明,我们的目的已经达到:

SSDT简介

SSDT 的全称是 System Services Descriptor Table,系统服务描述符表。

这个表就是一个把 Ring3 的 Win32 API 和 Ring0 的内核 API 联系起来。

SSDT 并不仅仅只包含一个庞大的地址索引表,它还包含着一些其它有用的信息,诸如地址索引的基地址、服务函数个数等。

通过修改此表的函数地址可以对常用 Windows 函数及 API 进行 Hook,从而实现对一些关心的系统动作进行过滤、监控的目的。

一些 HIPS、防毒软件、系统监控、注册表监控软件往往会采用此接口来实现自己的监控模块。

SSDT结构

SSDT即系统服务描述符表,它的结构如下(参考《Undocument Windows 2000 Secretes》第二章):

// KSYSTEM_SERVICE_TABLE 和 KSERVICE_TABLE_DESCRIPTOR

// 用来定义 SSDT 结构

typedef struct _KSYSTEM_SERVICE_TABLE

{

PULONG ServiceTableBase; // SSDT (System Service Dispatch Table)的基地址

PULONG ServiceCounterTableBase; // 用于 checked builds, 包含 SSDT 中每个服务被调用的次数

ULONG NumberOfService; // 服务函数的个数, NumberOfService * 4 就是整个地址表的大小

ULONG ParamTableBase; // SSPT(System Service Parameter Table)的基地址

} KSYSTEM_SERVICE_TABLE, *PKSYSTEM_SERVICE_TABLE;

typedef struct _KSERVICE_TABLE_DESCRIPTOR

{

KSYSTEM_SERVICE_TABLE ntoskrnl; // ntoskrnl.exe 的服务函数

KSYSTEM_SERVICE_TABLE win32k; // win32k.sys 的服务函数(GDI32.dll/User32.dll 的内核支持)

KSYSTEM_SERVICE_TABLE notUsed1;

KSYSTEM_SERVICE_TABLE notUsed2;

}KSERVICE_TABLE_DESCRIPTOR, *PKSERVICE_TABLE_DESCRIPTOR;

内核中有两个系统服务描述符表,一个是KeServiceDescriptorTable(由ntoskrnl.exe导出),一个是KeServieDescriptorTableShadow(没有导出)。

两者的区别是

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2417

2417

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?