有任何关于GSMA\IOT\eSIM\RSP\业务应用场景相关的问题,欢迎+W: xiangcunge59 一起讨论, 共同进步 (加的时候请注明: 来自CSDN-iot).

### 什么是eSIM?

eSIM(嵌入式SIM)技术旨在解决传统SIM卡的局限性。传统SIM卡是特定于运营商的,并且只有一个配置文件。如果您想更换运营商以获取不同的价格、新技术或新市场,您需要更换SIM卡。eSIM通过远程配置运营商配置文件来避免手动更换SIM卡的不便。

### eSIM的两个相关但独立的概念:

1. **嵌入式SIM形态**:eSIM是一种不可移除的SIM卡形态,可以直接焊接到电路板表面。

2. **SIM卡上的eUICC软件**:eSIM也用来描述eUICC(嵌入式通用集成电路卡)架构,它允许SIM卡拥有多个网络配置文件。

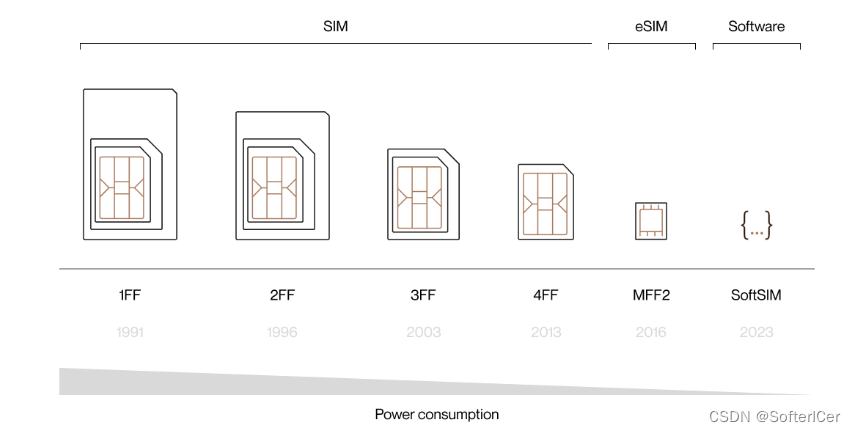

### SIM卡形态:

SIM form factors:

- Full-Size (FF1)

- Mini-SIM (FF2)

- Micro-SIM (FF3)

- Nano-SIM (FF4)

- Embedded SIM, aka eSIM (MFF2)

- iSIM

- SoftSIM

### 架构标准:

- ICC

- UICC

- eUICC

### UICC与eUICC:

UICC(通用集成电路卡)是广泛使用的SIM软件标准,支持多种通信技术。然而,UICC卡只能持有一个运营商配置文件,这可能导致永久漫游问题和全球覆盖范围的限制。

eUICC是SIM卡上的软件,允许远程配置运营商配置文件。它类似于拥有多个UICC SIM卡的卡片,由eSIM平台管理哪个配置文件处于活动状态。

### eUICC的优点和缺点:

- **避免永久漫游问题**:eUICC上的一个小程序可以切换网络,避免永久漫游限制。

- **有限的配置文件数量**:eUICC SIM卡的存储空间有限,通常只能同时拥有四到五个配置文件。

- **数据和功耗消耗**:eSIM比核心网络中的网络路由管理消耗更多的功率。

- **锁定问题**:使用eUICC时,存在技术和商业锁定问题。

### Onomondo SIM卡:

Onomondo采取了不同的方法,通过将网络路由放在核心网络中,而不是在SIM卡上(例如eUICC)。Onomondo与630多个网络的每个MNO建立了完整的核心集成。使用Onomondo SIM卡,无论您在世界的哪个角落,都可以通过一个配置文件和一个APN实现全球连接。

### UICC或eUICC对IoT项目的最佳选择:

选择UICC或eUICC时,您可以选择所有SIM形态,因此有很大的灵活性。虽然eUICC比UICC更新,但它唯一的真正优势是能够在一个设备上拥有多个运营商配置文件,并在它们之间切换。然而,这个优势也带来了锁定问题的复杂性。

选择Onomondo的连接性,无论是在UICC还是eUICC软件上,以及4FF(Nano-SIM)或MFF2(嵌入式SIM)形态上,都意味着您不会有任何隐藏的锁定或成本,使您的IoT项目在未来的IoT市场中保持前瞻性。

如果您对eSIM技术或物联网设备连接性有更具体的问题,请随时提问。

6150

6150

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?