kali简介

kali用得好,牢饭少不了。

命令行界面介绍

前面的kali是用户名

后面的kali是主机名

[/]代表所在位置

修改root用户密码

sudo -i

[sudo] kali 的密码:

┌──(root㉿kali)-[~]

└─#

给账户提权,提权到root用户,并设置root用户的密码

==============================================================================================================================================================================================================================================================================

然后重启kali

使用root进行登录

如果之后需要进行攻击操作的话,用root登录。

/etc/apt/

信息收集使用

扫描类型

nmap扫描查看开放的端口、端口对应的服务,服务的版本是多少

端口状态

open:开放的

filtered:探测报文被目标服务器的防火墙过滤和阻止了

closed:关闭的

┌──(root㉿kali)-[~]

└─# nmap 192.168.10.132

//扫描的主机IP地址

Starting Nmap 7.92 ( https://nmap.org ) at 2024-04-23 15:10 CST

//开始进行扫描,且nmap的版本为7.92版本

Nmap scan report for localhost (192.168.10.132)

//扫描的目标及报告

Host is up (0.00032s latency).

//扫描的主机是开启的

Not shown: 982 closed tcp ports (reset)

//有982个tcp端口没有显示

PORT STATE SERVICE

//端口 状态 服务

21/tcp open ftp

23/tcp open telnet

25/tcp open smtp

80/tcp open http

135/tcp open msrpc

139/tcp open netbios-ssn

445/tcp open microsoft-ds

3389/tcp open ms-wbt-server

5357/tcp open wsdapi

//以下端口为非常见端口,所以端口服务类型为unknown

49152/tcp open unknown

49153/tcp open unknown

49154/tcp open unknown

49155/tcp open unknown

49156/tcp open unknown

49157/tcp open unknown

49158/tcp open unknown

49159/tcp open unknown

49160/tcp open unknown

MAC Address: 00:0C:29:96:51:B2 (VMware)

Nmap done: 1 IP address (1 host up) scanned in 20.33 seconds

-sS,TCP半开扫描(只发送SYN包),速度快**(默认)**

s:scan扫描

S:SYN

(只建立两次握手)

-sT,TCP全开扫描(尝试全连接),结果更准确

s:scan扫描

T:TCP

(建立起三次握手)

-sU,UDP扫描,用户DNS、

-sP:使⽤ICMP扫描,仅⽤于探测⽬标是否在线

P:ping

┌──(root㉿kali)-[~]

└─# nmap -sP 192.168.10.0/24

//-sP后面加IP地址段和掩码

Starting Nmap 7.92 ( https://nmap.org ) at 2024-04-23 17:02 CST

Nmap scan report for localhost (192.168.10.1)

Host is up (0.00030s latency).

MAC Address: 00:50:56:C0:00:08 (VMware)

Nmap scan report for localhost (192.168.10.2)

Host is up (0.00011s latency).

MAC Address: 00:50:56:E8:7D:6A (VMware)

Nmap scan report for localhost (192.168.10.132)

Host is up (0.00063s latency).

MAC Address: 00:0C:29:96:51:B2 (VMware)

Nmap scan report for localhost (192.168.10.254)

Host is up (0.00021s latency).

MAC Address: 00:50:56:EC:3B:25 (VMware)

Nmap scan report for localhost (192.168.10.131)

Host is up.

Nmap done: 256 IP addresses (5 hosts up) scanned in 6.22 seconds

-O : OS 操作系统 扫描操作系统

┌──(root㉿kali)-[~]

└─# nmap -O 192.168.10.132

Starting Nmap 7.92 ( https://nmap.org ) at 2024-04-23 16:59 CST

Nmap scan report for localhost (192.168.10.132)

Host is up (0.0012s latency).

Not shown: 982 closed tcp ports (reset)

PORT STATE SERVICE

21/tcp open ftp

23/tcp open telnet

25/tcp open smtp

80/tcp open http

135/tcp open msrpc

139/tcp open netbios-ssn

445/tcp open microsoft-ds

3389/tcp open ms-wbt-server

5357/tcp open wsdapi

49152/tcp open unknown

49153/tcp open unknown

49154/tcp open unknown

49155/tcp open unknown

49156/tcp open unknown

49157/tcp open unknown

49158/tcp open unknown

49159/tcp open unknown

49160/tcp open unknown

MAC Address: 00:0C:29:96:51:B2 (VMware)

Device type: general purpose

Running: Microsoft Windows 7|2008|8.1

//竖线"|"是"或者"的意思

OS CPE: cpe:/o:microsoft:windows_7::- cpe:/o:microsoft:windows_7::sp1 cpe:/o:microsoft:windows_server_2008::sp1 cpe:/o:microsoft:windows_server_2008:r2 cpe:/o:microsoft:windows_8 cpe:/o:microsoft:windows_8.1

OS details: Microsoft Windows 7 SP0 - SP1, Windows Server 2008 SP1, Windows Server 2008 R2, Windows 8, or Windows 8.1 Update 1

Network Distance: 1 hop

OS detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 5.49 seconds

采用-O去扫描的目的主要是确定之后攻击的方式思路。

-sV:扫描端⼝对应的服务版本

V:VERSION 版本

┌──(root㉿kali)-[~]

└─# nmap -sV 192.168.10.132

Starting Nmap 7.92 ( https://nmap.org ) at 2024-04-23 17:09 CST

Nmap scan report for localhost (192.168.10.132)

Host is up (0.0021s latency).

Not shown: 982 closed tcp ports (reset)

PORT STATE SERVICE VERSION

21/tcp open ftp Microsoft ftpd

23/tcp open telnet Microsoft Windows XP telnetd

25/tcp open smtp Microsoft ESMTP 7.5.7601.17514

80/tcp open http Microsoft IIS httpd 7.5

135/tcp open msrpc Microsoft Windows RPC

139/tcp open netbios-ssn Microsoft Windows netbios-ssn

445/tcp open microsoft-ds Microsoft Windows Server 2008 R2 - 2012 microsoft-ds

3389/tcp open ms-wbt-server?

5357/tcp open http Microsoft HTTPAPI httpd 2.0 (SSDP/UPnP)

49152/tcp open msrpc Microsoft Windows RPC

49153/tcp open msrpc Microsoft Windows RPC

49154/tcp open msrpc Microsoft Windows RPC

49155/tcp open msrpc Microsoft Windows RPC

49156/tcp open msrpc Microsoft Windows RPC

49157/tcp open msrpc Microsoft Windows RPC

49158/tcp open msrpc Microsoft Windows RPC

49159/tcp open msrpc Microsoft Windows RPC

49160/tcp open msrpc Microsoft Windows RPC

MAC Address: 00:0C:29:96:51:B2 (VMware)

Service Info: Host: WIN-5MQI51VLCDC; OSs: Windows, Windows XP, Windows Server 2008 R2 - 2012; CPE: cpe:/o:microsoft:windows, cpe:/o:microsoft:windows_xp

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 63.78 seconds

目的:针对这些服务的版本,可以去网上查询版本相对应的漏洞,利用进行漏洞利用。

还可以制定端口:

-p 3389:扫描制定端口

-p 20-80:扫描连续的端口

-p 22,80:扫描多个指定端口

┌──(root㉿kali)-[~]

└─# nmap -sS -p 3389 192.168.10.132

Starting Nmap 7.92 ( https://nmap.org ) at 2024-04-23 17:25 CST

Nmap scan report for localhost (192.168.10.132)

Host is up (0.00075s latency).

PORT STATE SERVICE

3389/tcp open ms-wbt-server

MAC Address: 00:0C:29:96:51:B2 (VMware)

Nmap done: 1 IP address (1 host up) scanned in 2.41 seconds

暴力破解

制作密码本-crunch字典工具

基本用法:

crunch 最小长度 最大长度 素材字符 -o 输入的文件名

举例:

- crunch 6 6 0123456789 //6为纯数字密码

- crunch 6 8 Abc1234 //由 Abc1234 随机组成的6~8位密码

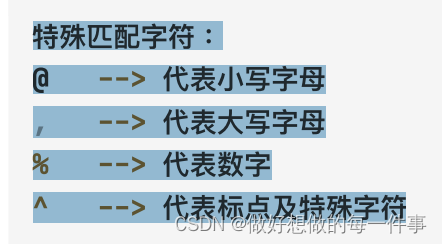

- crunch 4 4 -t A%%%//以Abc开头后4位数字的密码

(-t就是匹配字符的意思)

┌──(root㉿kali)-[~]

└─# crunch 3 3 abcd

Crunch will now generate the following amount of data: 256 bytes

0 MB

0 GB

0 TB

0 PB

Crunch will now generate the following number of lines: 64

aaa

aab

aac

aad

aba

abb

abc

abd

aca

acb

acc

acd

ada

adb

adc

add

baa

bab

bac

bad

bba

bbb

bbc

bbd

bca

bcb

bcc

bcd

bda

bdb

bdc

bdd

caa

cab

cac

cad

cba

cbb

cbc

cbd

cca

ccb

ccc

ccd

cda

cdb

cdc

cdd

daa

dab

dac

dad

dba

dbb

dbc

dbd

dca

dcb

dcc

dcd

dda

ddb

ddc

ddd

┌──(root㉿kali)-[~]

└─# crunch 3 3 abcd -o a.txt

Crunch will now generate the following amount of data: 256 bytes

0 MB

0 GB

0 TB

0 PB

Crunch will now generate the following number of lines: 64

crunch: 100% completed generating output

网上寻找社工库的密码本

hydra暴破工具

基本用法:

hydra -l 用户名 -P 密码字典文件 目的地址 服务类型

-l 指定⽤户名

-L 指定⽤户名字典⽂件

-P 指定密码字典⽂件

-o 将结果输出到指定⽂件

-v 显示破解过程

-t 同时执⾏的任务数,默认16个

-x 指定密码组合,-x最短:最长:字符

(字符:a表示所有小写字母|A表示所有大写字母|1表示所有的数字|符号直接写)

测试举例:

/*

练习:hydra破解Linux靶机SSH登录密码

已知:

1.Linux靶机登录⽤户名:msfadmin

2.Linux 靶机IP地址:192.168.10.143

3.密码本pass2.txt中写入的密码:

password

123456

123

msfadmin

root

admin

1、假设不知道靶机的IP地址的话,那么可以采用扫描IP地址段,扫描出靶机的IP地址。

命令:nmap -sP 192.168.10.0/24

2、查询ssh端口是否正确开启了

命令:nmap -sS -p 22 192.168.10.143

3、将密码写入密码本内保存

命令:vim passwd.txt

4、利用hydra进行爆破

命令:hydra -l msfadmin -P passwd.txt 192.168.10.143 ssh

报错解决思路:

查看hydra版本:

kali2022中输入:hydra -v

如果版本是v9.3,没问题

如果版本过⾼,可能会出现错误。

找寻低版本的即可完成

1514

1514

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?